装满钱的铁箱站在城市的街道上,不得不引起那些迅速获利的爱好者的注意。 而且,如果以前使用纯粹的物理方法来清空ATM,现在使用的连接计算机的技巧越来越熟练。 现在,其中最相关的是内部装有单板微型计算机的“黑匣子”。 我们将在本文中讨论其工作原理。

-ATM梳理的发展

-第一次认识“黑匣子”

-ATM通信分析

-“黑匣子”来自哪里?

-“最后一英里”和伪造的加工中心

国际ATM制造商协会(ATMIA)负责人认为,黑匣子是对ATM的最危险威胁。

典型的ATM是位于一栋建筑物中的一组现成的机电组件。 ATM制造商使用钞票分发器,读卡器和第三方供应商已经开发的其他组件来制造铁制品。 一种成人设计的乐高积木。 完成的组件放置在ATM箱中,该箱通常由两个隔室组成:上隔室(“柜”或“服务区”)和下隔室(保险柜)。 所有机电组件都通过USB和COM端口连接到系统单元,在这种情况下,系统单元充当主机。 在较早的ATM型号上,您还可以通过SDC总线找到连接。

ATM梳理的发展

内部装有大量ATM的ATM总是会吸引梳理者。 最初,梳理者仅在保护ATM时利用了物理上的缺点-他们使用撇渣器和微光器从磁条中窃取数据; 假针垫和密码照相机; 甚至是伪造的ATM。

然后,当自动取款机开始配备可按照通用标准运行的统一软件(例如XFS(金融服务扩展))时,刷卡机便开始使用计算机病毒攻击自动取款机。

其中包括Trojan.Skimmer,Backdoor.Win32.Skimer,Ploutus,ATMii以及梳棉机通过可引导的USB闪存驱动器或通过远程控制TCP端口在ATM主机上植入的许多其他无名恶意软件。

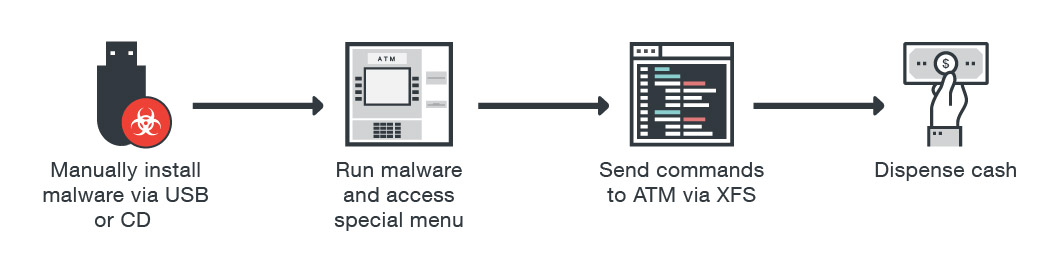

ATM感染过程

捕获XFS子系统后,恶意软件可以未经授权将命令发布到纸币分发器。 或向读卡器发出命令:读/写银行卡的磁条,甚至检索存储在EMV卡芯片上的交易历史记录。 特别要注意的是EPP(加密密码键盘;加密的密码键盘)。 通常认为,不能截获在其上输入的PIN码。 但是,XFS允许您在两种模式下使用EPP键盘:1)开放模式(用于输入各种数字参数,例如要兑现的金额); 2)安全模式(需要输入PIN码或加密密钥时,EPP会切换到该模式)。 XFS的此功能允许梳理机进行MiTM攻击:截获从主机发送到EPP的安全模式激活命令,然后通知EPP密码键盘工作应在开放模式下继续进行。 为响应此消息,EPP以明文形式发送击键。

“黑匣子”的运作原理

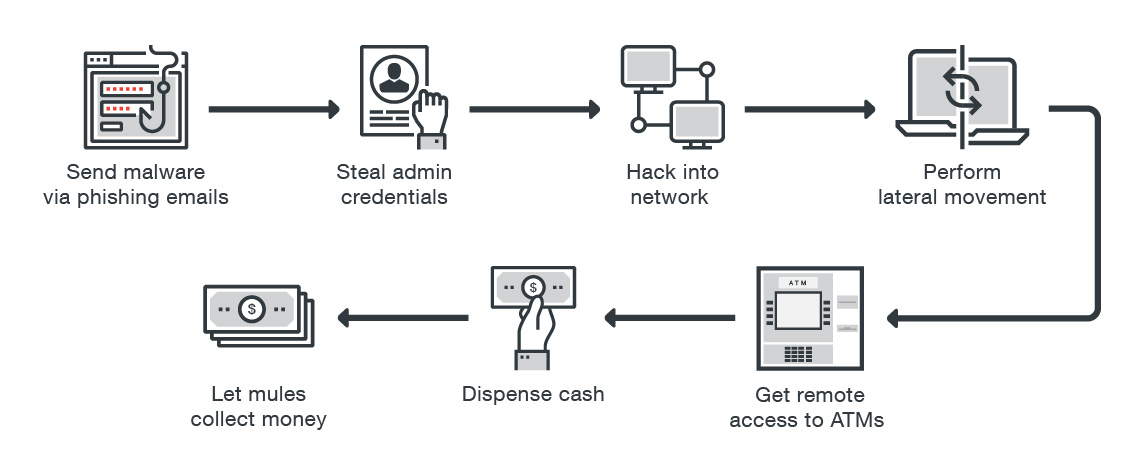

据 Europol称,近年来,用于ATM的恶意软件已经显着发展。 梳理机不再必须具有对ATM进行物理感染的权限。 他们可以使用银行的公司网络通过远程网络攻击来感染ATM。 根据 IB集团的数据,2016年,欧洲10多个国家的ATM受到了远程攻击。

通过远程访问进行ATM攻击

防病毒,固件更新阻止,USB端口阻止和硬盘加密-在某种程度上可以保护ATM免受梳理者的病毒攻击。 但是,如果梳理机没有攻击主机,而是直接(通过RS232或USB)连接到外围设备-读卡器,密码键盘或自动提款机,该怎么办?

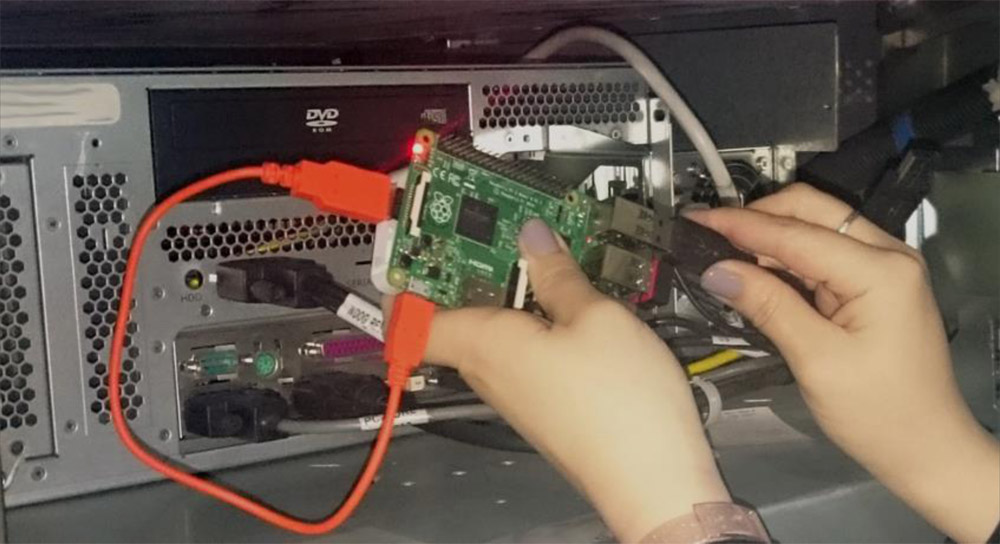

初次认识“黑匣子”

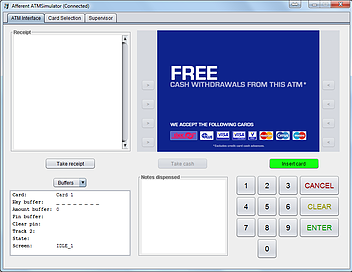

如今,精通技术的梳棉机正使用所谓的方法做到这一点 。 “黑匣子”是经过专门编程的单板微型计算机,例如Raspberry Pi。 从银行家的角度来看,“黑匣子”将ATM机完全,完全地清空了。 梳理机将其魔术设备直接连接到钞票分配器; 从中提取所有可用的钱。 此类攻击会绕过ATM主机上部署的所有保护软件(防病毒,完整性监视,全盘加密等)。

基于Raspberry Pi的黑匣子

最大的ATM制造商和政府情报机构面临着数种黑匣子实施,他们警告说 ,这些精巧的计算机会提示ATM吐出所有可用现金。 每20秒40张钞票。 此外,特殊服务部门警告说,梳棉机最经常针对的是药房和购物中心的ATM。 以及在旅途中为驾车者服务的ATM。

同时,为了不让镜头前发光,最谨慎的梳理者会借助一些不太有价值的伴侣a子。 为了使他不能自己使用“黑匣子”,他们使用以下方案 。 从“黑匣子”中删除了关键功能,并连接了智能手机,该智能手机用作通过IP协议将命令远程传输到截短的“黑匣子”的通道。

修改“黑匣子”,并通过远程访问激活

从银行家的角度来看是什么样的? 摄像机的录像发生以下情况:某个人打开上层隔室(服务区),将“魔术盒”连接到ATM,关闭上层隔室并离开。 过了一会儿,几个看似普通客户的人走上了自动取款机,并取出了大笔钱。 然后,梳理机返回并从ATM取回其小型魔术设备。 通常,只有几天后才能检测到带有“黑匣子”的ATM攻击:空的保险箱和提款记录不匹配。 结果,银行雇员只能挠头 。

ATM通讯分析

如上所述,系统单元与外围设备之间的交互是通过USB,RS232或SDC进行的。 梳理机直接连接到外围设备的端口,并发送命令-绕过主机。 这非常简单,因为标准接口不需要任何特定的驱动程序。 外围设备和主机之间进行交互的专有协议不需要授权(毕竟,设备位于受信任的区域内); 因此,外围设备和主机交互所用的这些不受保护的协议很容易被窃听,并且容易受到重放攻击。

T.O. 梳棉机可以使用软件或硬件流量分析器,将其直接连接到特定外围设备的端口(例如,读卡器),以收集传输的数据。 梳理机将使用流量分析器找出ATM操作的所有技术细节,包括其外围设备未记录的功能(例如,更改外围设备固件的功能)。 结果,梳理机获得了对ATM的完全控制权。 同时,很难检测到流量分析器的存在。

直接控制钞票发行设备意味着可以清空ATM钞箱,而无需对主机上部署的软件通常带入的日志进行任何固定。 对于那些不熟悉ATM的硬件和软件架构的人来说,这确实是魔术的样子。

“黑匣子”来自哪里?

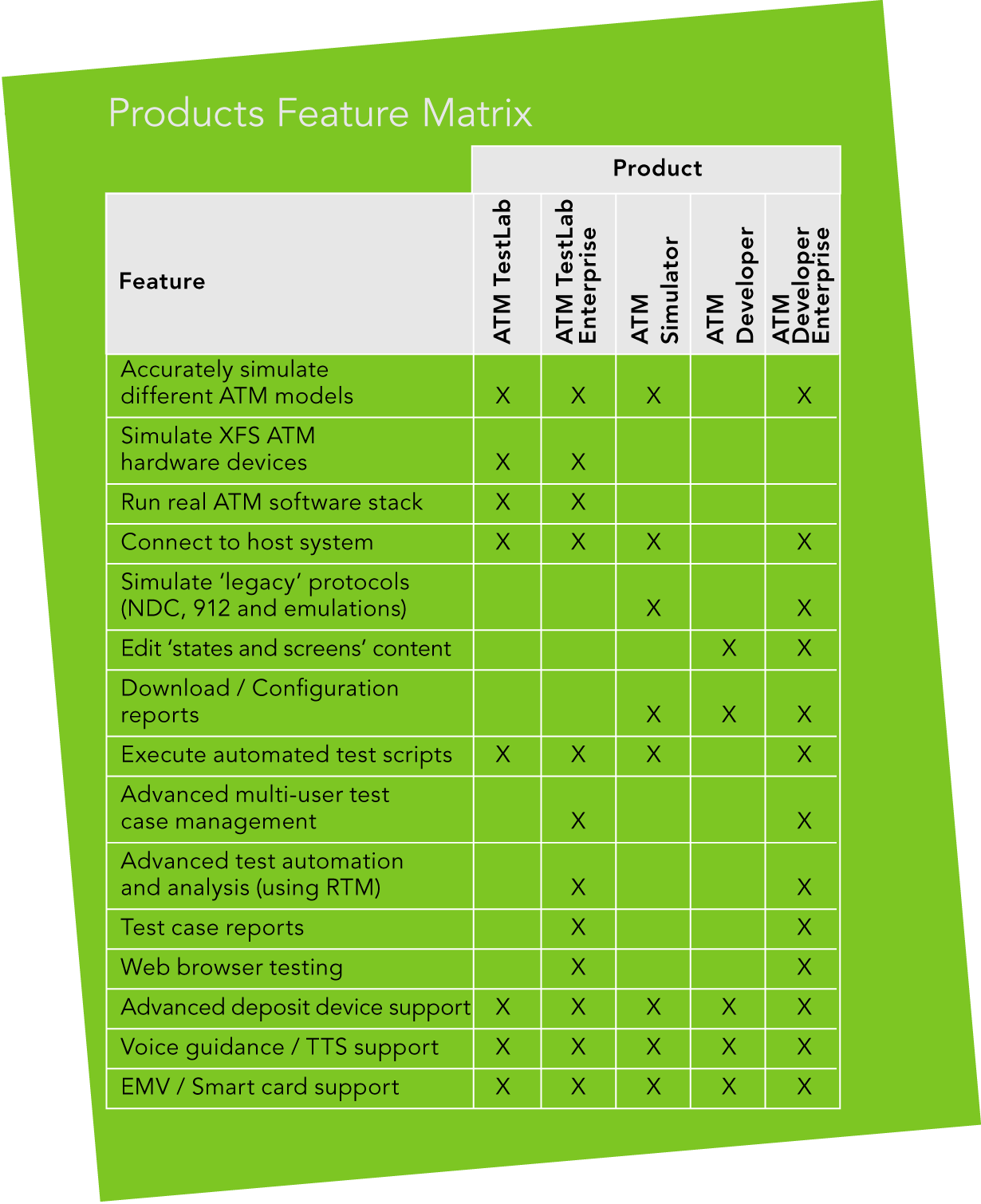

ATM供应商和分包商正在开发调试实用程序,以诊断ATM的硬件,包括负责现金提取的机电设备。 在这些实用程序中: ATMDesk , RapidFire ATM XFS 。 下图显示了更多这些诊断实用程序。

ATMDesk控制面板

RapidFire ATM XFS控制面板

几种诊断工具的比较特征

通常只能使用个性化令牌访问此类实用程序; 并且只能在自动柜员机保险柜门打开的情况下使用。 但是,仅通过替换公用程序二进制代码中的几个字节,梳理机就可以 “测试”现金提取-绕过公用程序制造商提供的支票。 梳理机将这种经过修改的实用程序安装在笔记本电脑或单板微型计算机上,然后直接连接到钞票分配器,以进行未经授权的现金提取。

最后一英里和一个伪造的加工中心

与外围设备的直接交互而不与主机进行通信只是梳理的有效方法之一。 其他技巧还取决于我们拥有各种各样的网络接口,ATM通过这些接口与外界进行通信。 从X.25到以太网和蜂窝。 可以通过Shodan服务识别和定位许多ATM(此处提供了最简洁的使用说明),然后进行攻击,该攻击会寄生于脆弱的安全配置,管理员懒惰以及银行不同部门之间的脆弱通信之间。

ATM和处理中心之间的“最后一英里”通信中包含了多种技术,可以用作梳理机的入口点。 可以通过有线(电话线或以太网)或无线(Wi-Fi,蜂窝:CDMA,GSM,UMTS,LTE)通信方法进行交互。 安全机制可能包括:1)支持VPN的硬件或软件(标准,内置于OS以及来自第三方制造商); 2)SSL / TLS(均特定于特定的ATM模型,并来自第三方制造商); 3)加密; 4)消息认证。

但是,对于银行来说,列出的技术似乎非常复杂,因此它们不会受到特殊网络保护的困扰。 或实施时出错。 在最佳情况下,ATM与VPN服务器进行通信,并且已经在专用网络内部将其连接到处理中心。 此外,即使银行设法实施上述保护机制,梳理机也已经对其进行了有效的攻击。 T.O. 即使安全性符合PCI DSS标准,ATM仍然容易受到攻击。

PCI DSS的基本要求之一是,所有敏感数据在通过公共网络传输时都必须进行加密。 毕竟,我们确实拥有最初设计的网络,以便其中的数据完全加密! 因此,很容易说:“我们的数据是加密的,因为我们使用Wi-Fi和GSM。” 但是,这些网络中有许多没有提供足够的保护。 各个世纪的蜂窝网络早已被黑客入侵。 最后且不可撤销。 甚至有供应商提供设备来拦截通过它们传输的数据。

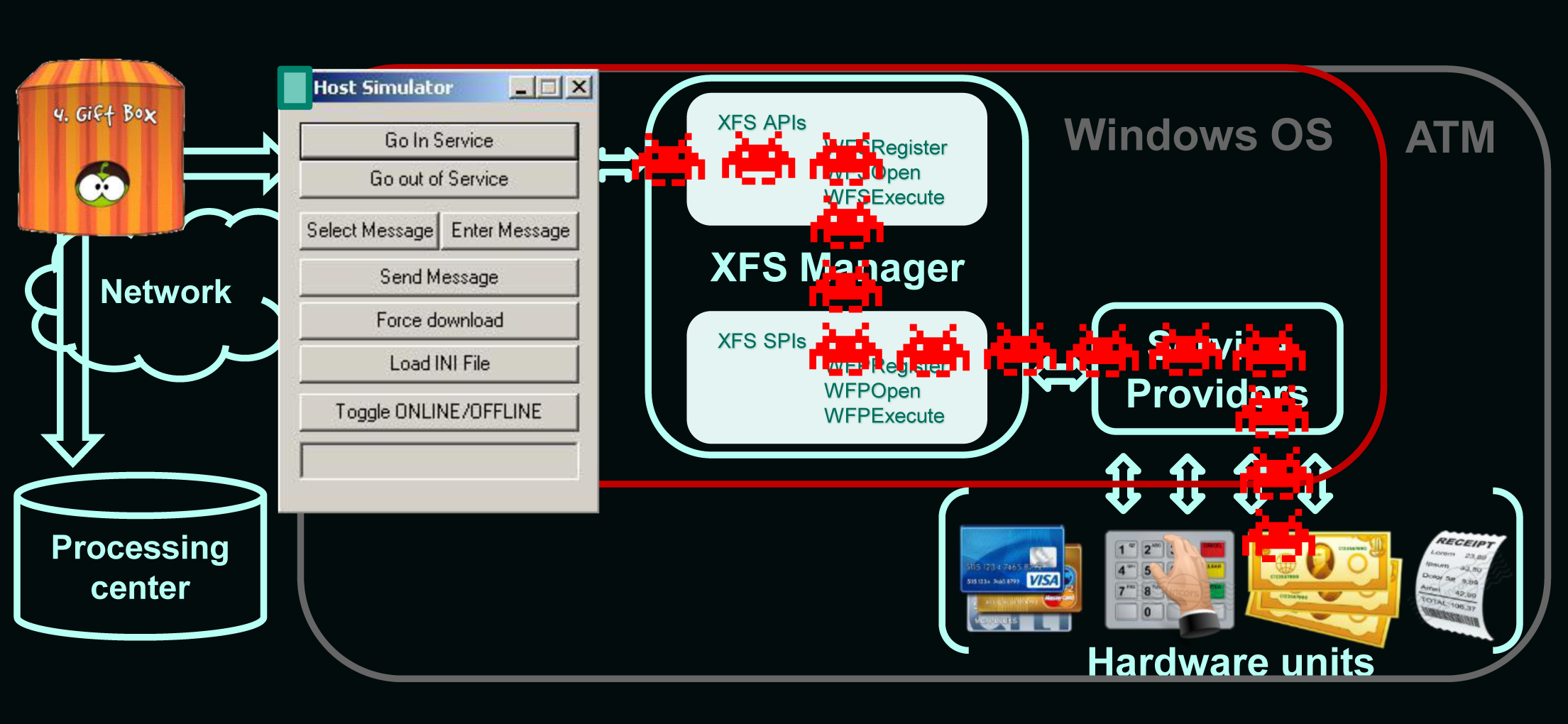

因此,在不安全的通信中或在每个ATM广播到有关其自身的其他ATM的“专用”网络中,可能会发起MiTM攻击的“伪造处理中心”,这将导致梳理机控制在两个ATM之间传输的数据流。 ATM和处理中心。

成千上万的ATM可能受到此类MiTM攻击 。 在前往真正的加工中心的路上-梳棉机插入了自己的假货。 这个伪造的处理中心指示自动柜员机发行纸币。 同时,梳理机以这样一种方式设置其处理中心,使得无论将哪张卡插入ATM都可以进行现金分配-即使该卡已过期或余额为零。 最主要的是,一个伪造的处理中心可以“识别”它。 作为伪造的处理中心,可以有最初为调试网络设置而开发的手工艺品或处理中心模拟器(“制造商”的另一种礼物-梳棉机)。

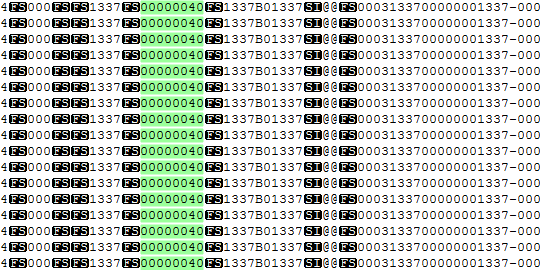

下图显示了从伪钞处理中心发送并存储在ATM软件日志中的,用于从第四个纸盒发行40张钞票的命令转储。 他们看起来几乎像真实的。

转储命令伪造处理中心