几十年来,黑客一直在不断发出警报:我们的隐私,隐私,匿名权,通信保密权每年都在受到攻击,并且越来越多。 全面控制的时代已经临近,但是大多数人并不担心-甚至群众对斯诺登的惊人启示也被认为是某人的普通传球丑闻。 我们网络安全还剩下什么? 通知。 安全会议讨论越来越复杂的威胁。 我选择了十份报告,这些报告致力于移动超感官领域的最新趋势。

-听的陀螺仪

-爆震的电池

“告诉我您的手机消耗了多少能量……我会告诉您您在哪里。”

-Wi-Fi读嘴唇

“告诉我房间里有什么电磁场……我会告诉你你在哪里。”

-内衣中的RFID信标

-智能小工具的超声波勾结

-冰箱(和书架)上的敌人

“您的房屋和钱包里只有一个RFID微芯片吗?” -所以你是恐怖分子

-SIM卡的秘密生活

-是否有可能抵制流动间谍活动

-而不是结论

监听的陀螺仪

现代智能手机配备了许多传感器,可让您实现丰富的用户界面。 尽管通常有用,但有时它们可能会无意间泄露机密信息。 尽管与麦克风,摄像头和GPS之类的传感器相关的隐私风险是显而易见的,并且人们也很容易理解,但也存在隐患。 特别是可以访问运动传感器,例如陀螺仪和加速度计。 任何程序(甚至网站上的Java小程序)都可以测量和存储这些传感器的性能。

这有什么威胁? 通过使用陀螺仪和加速度计,您可以:1)通过步行方式(从智能手机的加速度计获得)识别用户; 2)读取从键盘输入的字符,该字符位于智能手机旁边; 甚至3)使用陀螺仪作为粗略的麦克风,而无需使用真实的麦克风即可收听对话。 有关如何执行所有这些操作的详细说明,请参见公共领域:[1]

敲电池

您是否曾经想过手机电池如何知道何时停止充电,何时将其连接到网络但手机已关闭? 现代电池-具有与充电器和手机通讯的内置微型计算机。 可以对智能电池或内置的“智能电池管理系统”(SBS)进行完全重新编程。

最初,提供此功能是为了使SBS可以更准确地测量电池参数并更自适应地配置充电算法(取决于电池的化学和其他特性)。 如果攻击者可以更改这种内部微型计算机的操作,则可能导致电池过热甚至起火。 此外,攻击者可以访问智能电池的微型计算机,并可以使用智能手机的加密芯片监视受信任的操作(因为电池通过“受信任的通道”与操作系统通信)。 有关如何执行此操作的详细说明在公共领域:[2]

告诉我您的手机消耗了多少能量...我会告诉您您在哪里

诸如Android之类的现代移动平台允许应用程序读取智能手机上的总能耗。 该信息被认为是无害的,因此其阅读不需要特权用户权限。

这有什么威胁? 只需在几分钟内读取智能手机的总能耗,即可确定该智能手机用户的位置。 由于许多组件和应用程序同时消耗电量,因此电话的总功耗数据非常嘈杂。 尽管如此,由于采用了现代机器学习算法,因此可以淘汰它们并成功确定智能手机的位置。 有关如何执行此操作的详细说明在公共领域:[3]

Wifi嘴唇

Wi-Fi信号可以“看到”人们的活动和位置,并“听到”他们的对话,甚至是那些没有电子设备的对话。 这要归功于先进的无线电映射技术:粗粒度无线电映射使您可以“看到”和细粒度-甚至可以“听到”(和几个人)。

Wi-Fi-vision的情况或多或少是显而易见的,因此并不那么有趣。 至于Wi-Fi听力,这里的秘诀在于剖析口腔的运动。 同时,Wi-Fi信号不仅捕获嘴唇的特征位置,而且捕获牙齿和舌头的特征位置。 此外,由于无线电信号会穿过墙壁和其他物理障碍物,因此Wi-Fi甚至可以在墙壁后面“听到”对话。 为此,Wi-Fi信号只需要找到人的嘴巴,而不会眨眼。 但是这个问题是完全可以解决的。 有关如何驯服的详细说明 Wi-Fi(使用机器学习和小波变换)在公共领域:[4]

告诉我房间里有什么电磁场...我会告诉你你在哪里

近年来,通过智能手机固定电磁场(电磁指纹)进行室内定位已成为广泛讨论的技术。 该技术基于以下事实:在不同的房间内-磁场是不同的。 它取决于自然和人为因素而有所不同:钢或钢筋混凝土框架的设计特征,电网的设计特征等。

T.O. 每个房间都有自己独特的电磁指纹。 相应的磁场轮廓可以用作室内定位的指纹。 电磁室内定位正在逐步取代Wi-Fi无线电地图,因为它的能耗较低。 确实,要修复电磁场,只需要智能手机即可。 但是您不需要生成此字段-它已经存在。 Wi-Fi无线电映射需要几个Wi-Fi信号的接收器和发射器。 有关如何制作室内电磁定位器的详细说明,已在公共领域:[5]

内衣中的RFID信标

零售行业的营销人员正在尝试展示RFID信标-这些比沙子细的微型计算机芯片,可以让您跟踪物体的运动-例如“改进的条形码”。 但是,RFID信标在三个基本方面不同于条形码:

1)相同型号的商品具有相同的条形码。 而借助RFID信标,每个产品实例都有一个唯一的标识符。 该标识符可以很容易地与购买者相关联。 例如,在扫描其信用卡时识别“常客”。

2)可以远距离读取RFID芯片; 直接在您的衣服,钱包或背包中-未经您的知情和同意。 作为消费者,我们无法知道哪些产品具有这些芯片,哪些则没有。 RFID芯片可以很好地隐藏起来。 例如,它们可以缝在衣服的接缝中,这些接缝位于由塑料或橡胶模制而成的硬纸板层之间,并整合到消费者包装的设计中。 此外,这些芯片操作所需的天线现在可以简单地用导电油墨印刷,这使得RFID芯片几乎不可见。 一些公司甚至正在尝试包装的设计,而包装本身就是一个天线(因此不需要特殊的天线)。 结果,在不久的将来,消费者将无法发现他购买的产品中是否有RFID信标。 因此,如今,RFID信标不仅被放置在产品标签上,而且在服装标签的情况下,越来越多地将它们直接缝在服装上。 同时,感兴趣的人使用RFID扫描仪和产品目录到商店逛逛不会有任何问题; 然后匹配RFID信标和服装。

结果,他将能够使用RFID扫描仪在街上闲逛,找出一个人的穿着。 同时,如果您仍然认为RFID信标只能从几厘米的距离读取,那您就错了。 借助廉价的专用设备,可以从20米甚至更远的距离读取它们。 [6]

超声波勾勒您的智能配件

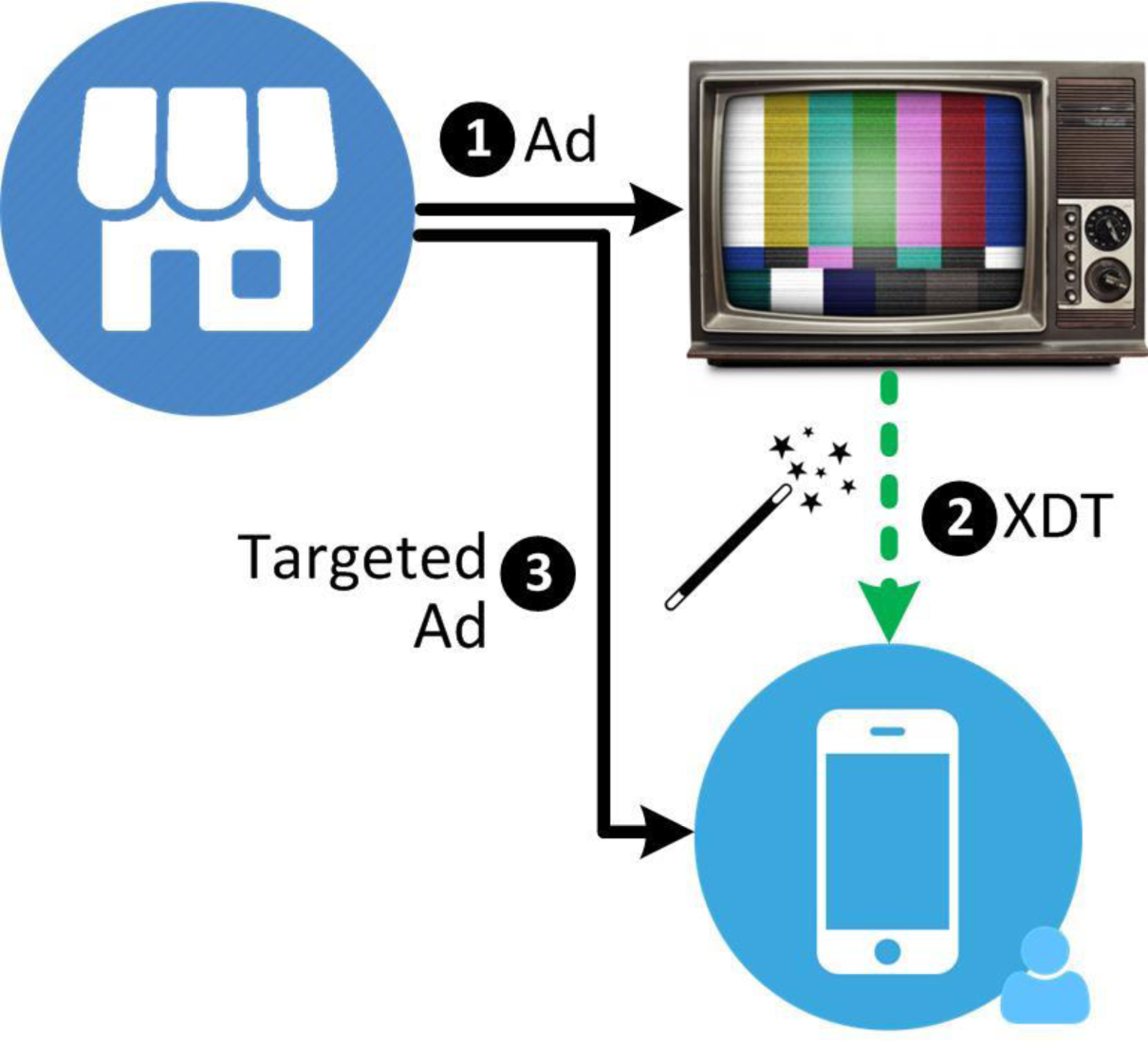

超声波跟踪生态系统(uBeacons)是一项相对较新的技术,它使用人类听觉之外的音频信标来跟踪用户和设备。 uBeacon是高频音频信标,大多数商业扬声器和麦克风都可以发射和捕获。 而且人们听不见。 通常在18-20 kHz的范围内。 超声波是营销人员的圣杯,因为它使您可以跟踪不同设备上的用户操作。

例如,知道瓦西亚叔叔刚刚看过电视广告; 现在他正通过智能手机坐在互联网上(以查找生日礼物)-广告客户可以展示相关的内容相关广告。 uBeacon可以嵌入网站或电视广告中,并且可以使用嵌入在智能手机应用程序中的广告SDK进行编译。 营销人员特别喜欢uBeacon的优势在于,该技术无需用户采取任何措施即可提供高度准确的广告定位。 但是,为此,必须在用户的移动设备上安装uXDT框架。 uXDT框架的工作实质是将相应的音频信标内置到移动应用程序中:跟踪用户的操作。

同时,移动应用程序的开发人员甚至可能不知道这样的信标隐藏在他的项目中。 例如,当他在开发软件时使用“免费SDK”时,便可能发生这种情况,该SDK的开发人员出于盈利目的在其库中构建了一个超声波模块。 广告商使用uXDT来按以下方式定位用户。

1)首先,广告客户在电视或网站上投放带有超声波元素的广告。

2)广告一显示,设备的扬声器就会发出一小段高频(即超声波)音调。 用户的智能手机上的uXDT框架会立即捕获这种高频音调。

3)为提供此类功能,uXDT框架在后台运行,并定期访问设备的麦克风以监听超声信号。

在检测到此类信号后,uXDT框架会从中提取广告的唯一标识符,并将其与设备和用户的唯一标识数据一起通知广告商。 然后,广告商使用此信息来识别用户的兴趣和偏好,并据此使他成为一个单独的广告报价:将定向广告定向到用户的设备。 [7]

冰箱(和书架)上的敌人

1999年,马萨诸塞州大学发起了Auto-ID项目,该项目旨在创建一个“物理上相连的世界”,在其中对地球上的每个元素进行清点,分类和跟踪。 现在,有0.3mm的RFID信标像人的头发一样细。 它们可以很容易地放在钞票中,这使得特殊服务可以监视货币交易的历史。 这样的举措消除了现金交易的匿名性。

“向超市报告其内容的冰箱。” “交互式电视,它选择与您相关的广告”(例如,根据冰箱的内容)。 所有这些都是我们时代的现实。 自动ID结合安装在书架(称为智能书架)中的RFID扫描仪,可以提供有关潜在消费者行为的全方位信息。 而且,有时即使没有最终用户的知识,这种RFID扫描仪也被安装在内部物品中。 [8]

您的房屋和钱包中只有一个RFID微芯片吗? -所以你是恐怖分子

如今,政府情报机构正在认真考虑,以打击恐怖主义,对每个人的所有生活活动进行数字化,并对其进行实时监控。 “战胜恐怖分子的关键是绝对地使所有人数字化并将他们置于我们的数字战场上的能力。 通过识别每个人并实时跟踪他的活动,我们将能够立即了解他的可疑活动。 如果一个人没有被数字化,那么他就是一个潜在的恐怖分子。 您可以通过将RFID信标嵌入数字化人口:在文档,汽车牌照,图书馆门票,公司证书,护照,签证,车牌等中。 人口数字化后,我们将知道谁拥有什么。 然后,我们可以在功能强大的计算机上处理所有这些数据,以识别可疑活动。 我们可以通过对RFID信标进行三角测量来跟踪车内人员(使用安装在路灯柱中的三个RFID扫描仪的安装)。 在城市之间行驶的所有车辆还必须具有RFID信标(在驾驶执照上,附有文件)。 当这些车辆靠近嵌入在道路沥青中的RFID扫描仪时,我们将能够识别车辆及其当前驾驶员。 T.O. 我们将能够从质量上确定人口的可疑活动。” [9]

SIM卡的秘密生活

SIM卡是您口袋中无法控制的神秘小电脑。 SIM卡不仅可以中介您手机上的授权过程,还可以做更多的事情。 可以下载最简单的应用程序,并直接在SIM卡上运行-与移动电话分开运行,甚至不知道移动电话上安装了哪个操作系统。 这些应用程序可以:1)导航到URL; 2)发送短信; 3)发起和接听电话; 4)连接和使用信息服务; 5)在手机上运行AT指令。 SIM卡上的应用程序以“静默模式”下载-通过远程访问进行分组数据传输。 移动运营商或冒充移动运营商的攻击者(例如,通过IMSI拦截器 )都可以更新SIM卡上的应用程序。 有关如何执行此操作的详细说明在公共领域:[10]

是否有可能抵制流动间谍活动

因此,这是10种移动超感官感知的现代技术,这些技术可使Big Brother和其他有关方面进行全面监视。 但是,“老派”使用秘密部署在移动设备上的间谍软件的技巧仍然有用。

可以以“静默模式”将数十种间谍软件程序远程安装在手机上,并在不泄露其存在的情况下监视其所有者。 以前人们认为,坚持所谓的 “网络安全卫生”,您可以可靠地保护自己免受个人生活的干扰。 但是,今天,即使是那些避免冒险的在线行为,使用最先进的防护并使用最新的软件更新的用户,也可能成为移动间谍活动的受害者。

借助现代安全功能,可以跟踪某些间谍软件。 但是,为了使这些安全功能保持最新,您需要能够对其进行配置。 毕竟,像安全性一样的攻击者也不会坐以待,,并且会做出巨大的努力来将其程序隐藏在自动防御系统中。 同时,随着时间的流逝,建立保护变得越来越困难,成功进行攻击也变得更加容易。 包括因为应西方情报机构的要求,最现代的信息技术现已进入公共领域。 由于实行这种开放政策,使用高科技玩具的风险–观看了青少年关于黑客的电影; 不可预测和冲动。

中央情报局广泛宣传的高科技玩具泄漏根本不是对斯诺登和维基解密的分界-媒体试图说服经验不足的听众-而是受控地泄漏信息,目的是使竞争对手朝着已知的失败方向参加“军备竞赛”; 因此,他们继续将时间和金钱投资在不再提供竞争优势的工具上。 网络运营和以信息为中心的战争不再是获得竞争优势的关键。 今天,舞会是由以知识为中心的战争所统治的,其实质是“专业人员伤人而不是汽车”。

T.O. 今天,我们正在目睹网络安全的指数不对称性日益增加:攻击者比防御者处于更有利的条件。 移动威胁的年增长率为42%。 以下是一些合法散布的间谍软件的示例-伪装成所谓的。 “家长控制系统”等。 他们所有人都对手机所有者隐藏了自己的行为。

新呼叫间谍。 最初是为Symbian手机创建的,现在也可以在iPhone,Blackberry,Android和Windows Phone上使用。 它直接将信息发送到另一部手机。 该程序基于IMEI号,即 . : SMS, , ; , . SMS-.

Mspy. . , SMS-, , GPS, , , , IM-; , -. , . – -, -.

FlexiSpy. , - ; , . . 130 , , Mspy. : , . Mspy – -, -.

Mobile Spy. FlexiSpy; , ; .

Higster Mobile. : , , … , , .

All-in-one Spy Software. , 2006 . . SMS. ; .

Spyera. – . (SMS, , , , , , IM, Facebook, Skype, ), ; -.

SpyMaster. . , . , .

而不是结论

, , , . , , (-, ). , , «», «».

« , ? , ( , , ), — , ? , ? , , , - … -».

« ? , ».

1. Yan Michalevsky. Gyrophone: Recognizing Speech From Gyroscope Signals // Black Hat. 2014.

2. Charlie Miller. Battery Firmware Hacking // Black Hat. 2011.

3. Yan Michalevsky (Stanford). PowerSpy: Location Tracking using Mobile Device Power Analysis // 24th USENIX Security Symposium. 2015. pp. 785-800.

4. Guanhua Wang. We Can Hear You with Wi-Fi! // IEEE Transactions on Mobile Computing. 15(11), 2016. pp. 2907-2920.

5. Jian Lu. A Reliability-Augmented Particle Filter for Magnetic Fingerprinting Based Indoor Localization on Smartphone // IEEE Transactions on Mobile Computing. 15(8), 2015. pp. 1877-1892.

6. Chris Paget. Extreme-range RFID tracking // BlackHat 2010.

7. Vasilios Mavroudis. Talking Behind Your Back Attacks & Countermeasures of Ultrasonic Cross-Device Tracking // BlackHat 2016.

8. Katherine Albrecht. Supermarket Cards: The tip of the retail surveillance Iceberg // Denver University Law Review. 79(4), 2002. pp. 534-539, 558-565.

9. Dr. Mitchel W. Eisenstein. Counterinsurgency Airpower // Air & Space Power Journal. 20(4), 2006. p. 16.

10. Eric Butler. The Secret Life of SIM Cards // DEFCON 21. 2013.