上周,Kommersant 报道说“ Street Beat和Sony Center客户群是公开可用的”,但实际上,一切都比文章中所写的要差得多。

我已经在我的Telegram频道中对该泄漏进行了详细的技术分析,因此在这里,我们将仅介绍要点。

: . . , .

事实证明,下一个具有索引的Elasticsearch服务器可以自由访问:

- graylog2_0

- 自述文件

- unauth_text

- http:

- graylog2_1

Graylog2_0包含从2018年11月16日到2019年3月的日志,而Graylog2_1包含从2019年3月到06/04/2019的日志。 直到关闭对Elasticsearch的访问, graylog2_1中的条目数量一直在增长。

根据Shodan搜索引擎的说法,该Elasticsearch自2018年11月12日起进入公共领域(在这种情况下,如上所述,首个日志条目的日期为2018年11月16日)。

在日志中, gl2_remote_ip字段指示IP地址185.156.178.58和185.156.178.62,DNS名称为srv2.inventive.ru和srv3.inventive.ru :

我已于06/04/2019 18:25(莫斯科时间)将此问题通知了Inventive Retail Group ( www.inventive.ru ),到22:30,服务器“安静地”从免费访问权中消失了。

它包含在日志中(估计了所有数据,未删除计算中的重复项,因此实际泄漏的信息量极有可能减少):

- 超过300万个用于重新购物者的电子邮件地址:商店,三星,Street Beat和Lego

- 超过700万的手机买家:商店,索尼,耐克,Street Beat和Lego商店

- 索尼和Street Beat商店的购买者的个人帐户中有超过2万1千对登录/密码。

- 大多数电话和电子邮件记录还包含全名(通常用拉丁字母表示)和会员卡号。

与耐克商店的客户有关的日志中的示例(所有敏感数据均已替换为“ X”字符):

"message": "{\"MESSAGE\":\"[URI] /personal/profile/[ ] contact[ POST] Array\\n(\\n [contact[phone]] => +7985026XXXX\\n [contact[email]] => XXX@mail.ru\\n [contact[channel]] => \\n [contact[subscription]] => 0\\n)\\n[ GET] Array\\n(\\n [digital_id] => 27008290\\n [brand] => NIKE\\n)\\n[ ] - 200[ ] stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7985026XXXX\\n [email] => XXX@mail.ru\\n [channel] => 0\\n [subscription] => 0\\n )\\n\\n)\\n\",\"DATE\":\"31.03.2019 12:52:51\"}",

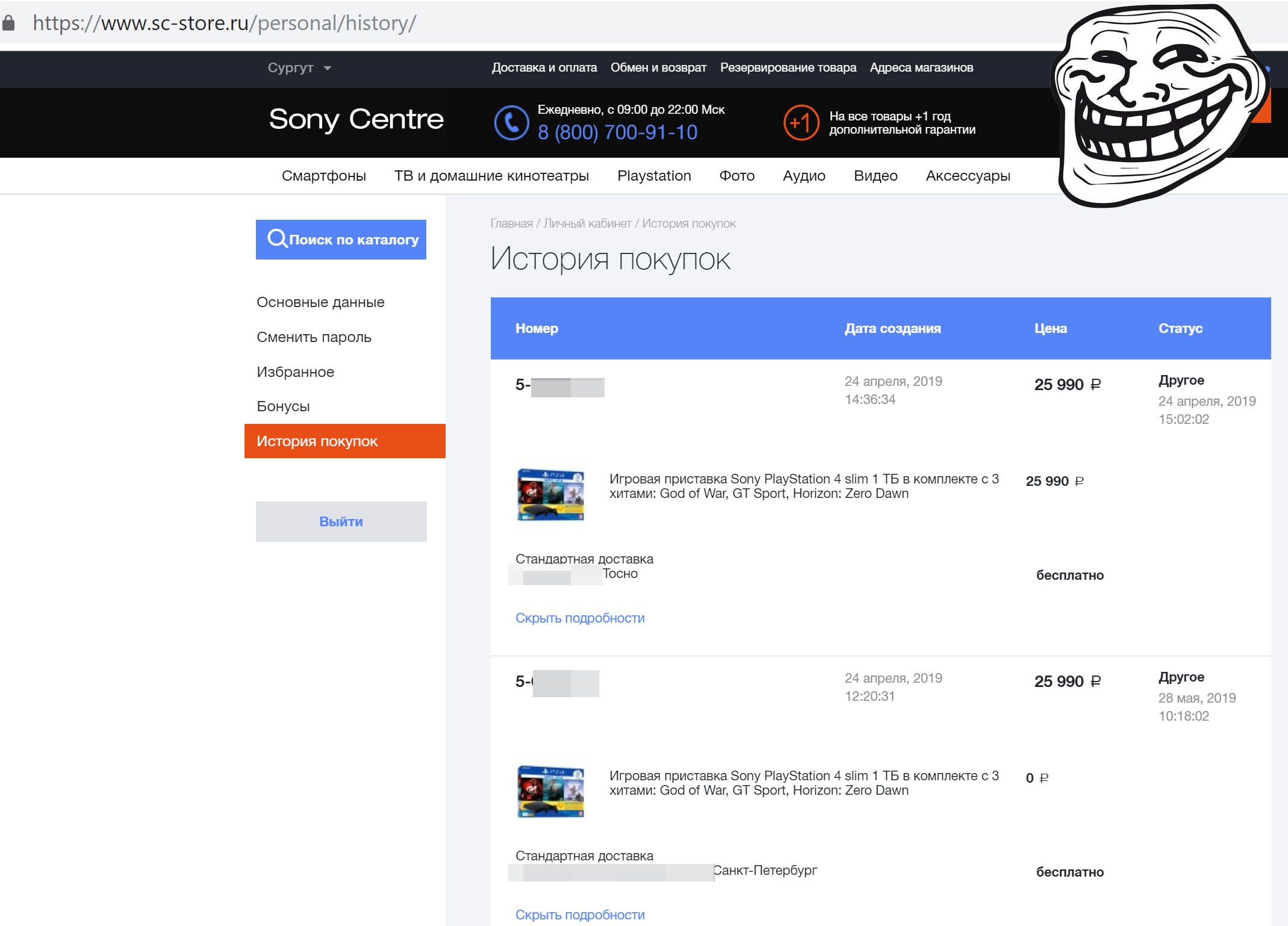

这是一个示例,说明如何在sc-store.ru和street-beat.ru网站 上将客户的个人帐户的登录名和密码存储在日志中:

"message":"{\"MESSAGE\":\"[URI]/action.php?a=login&sessid=93164e2632d9bd47baa4e51d23ac0260&login=XXX%40gmail.com&password=XXX&remember=Y[ ] personal[ GET] Array\\n(\\n [digital_id] => 26725117\\n [brand]=> SONY\\n)\\n[ ] - [ ] \",\"DATE\":\"22.04.2019 21:29:09\"}"

关于此事件的IRG官方声明可在此处阅读,摘录如下:

我们不能不注意这一刻,而是将客户的个人仪表盘的密码更改为临时密码,以避免可能将个人仪表盘的数据用于欺诈目的。 该公司不确认Street-beat.ru客户的个人数据泄漏。 此外,Inventive Retail Group的所有项目均得到及时检查。 没有发现对客户个人数据的威胁。

IRG无法找出泄漏的内容和未泄漏的内容是很糟糕的。 这是与Street Beat商店客户相关的日志中的示例:

"message": "{\"MESSAGE\":\"'DATA' => ['URI' => /local/components/multisite/order/ajax.php,' ' = contact,' POST' = Array\\n(\\n [contact[phone]] => 7915545XXXX\\n)\\n,' GET' =\\n\\t\\tArray\\n(\\n [digital_id] => 27016686\\n [brand] => STREETBEAT\\n)\\n,' ' = ' - '200,'RESPONCE' = stdClass Object\\n(\\n [result] => success\\n [contact] => stdClass Object\\n (\\n [phone] => +7915545XXXX\\n [email] => XXX@gmail.com\",\"\":\"01.04.2019 08:33:48\"}",

但是,我们转向了一个非常糟糕的消息,并解释了为什么这正是IRG客户的个人数据泄露的原因。

如果仔细观察这个免费提供的Elasticsearch的索引,您会发现其中有两个名称: readme和unauth_text 。 这是许多勒索软件脚本之一的特征。 他们在全球范围内攻击了超过4000台Elasticsearch服务器。 自述内容如下所示:

"ALL YOUR INDEX AND ELASTICSEARCH DATA HAVE BEEN BACKED UP AT OUR SERVERS, TO RESTORE SEND 0.1 BTC TO THIS BITCOIN ADDRESS 14ARsVT9vbK4uJzi78cSWh1NKyiA2fFJf3 THEN SEND AN EMAIL WITH YOUR SERVER IP, DO NOT WORRY, WE CAN NEGOCIATE IF CAN NOT PAY"

当带有IRG日志的服务器处于公共领域时,勒索软件脚本肯定可以访问客户端的信息,并且,如果您认为它留下的消息,则可以下载数据。

另外,我毫不怀疑该数据库是在我之前找到并已经下载的。 我什至说我对此很确定。 毫无疑问地有针对性地搜索并抽出了这些开放的基地。

有关信息泄漏和内部人员的新闻总能在我的电报频道“ 信息泄漏 ”中找到: https : //t.me/dataleak 。