大约每六个月一次,一位美国记者

发表一个阴谋论,说思科将收购Splunk并进入SIEM领域,因为这正是我们最终征服全球信息安全市场所需要的(尽管我们已经在3月被评为第一供应商)。 但是,写新闻的记者通常会忘记思科已经开发了SIEM,将其称为

OpenSOC,并在Apache基金会(OpenSOC已经以Apache Metron的名称进行开发)上给予了进一步的发展。 但这是个玩笑,但实际上原因有所不同。 世界上没有任何一家供应商拥有广泛的信息安全产品组合,并且可以同时支持SIEM多供应商解决方案。 这种罕见的尝试可能导致供应商无法制作独立于供应商的常规监控解决方案,而开始失去利基市场(Splunk,IBM,Micro Focus,Elastic,LogRhytm等),而只专注于开发其旗舰产品,或者SIEM变成了自己产品的常规控制台,而没有常规的控制和响应子系统(所有力量都投入监视)。 思科以“ SIEM”的名字两次进入河中(第一次使用CiscoWorks SIMS,第二次使用Cisco MARS),今天重点关注一种稍有不同的解决方案,即威胁发现平台

Cisco Threat Response 。从长远来看,它应该成为所有思科网络安全解决方案的链接。

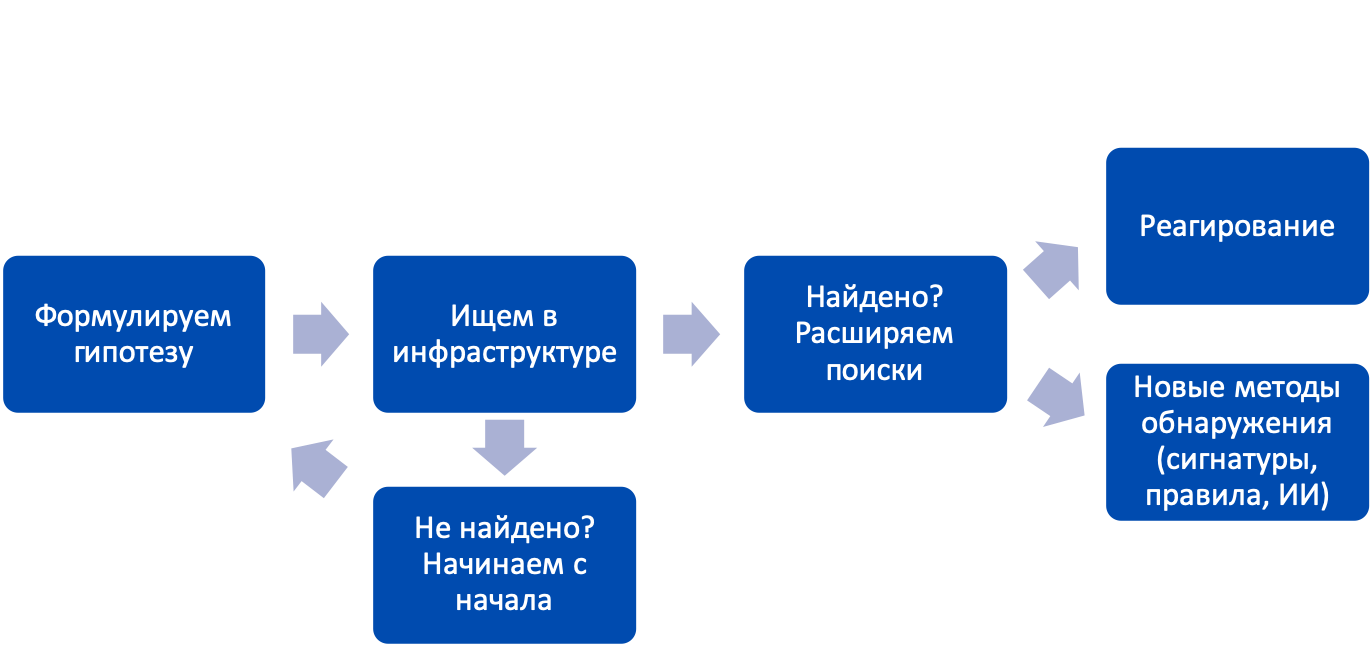

与客户沟通时,他们通常会描述大约相同的任务,如下所示:

- 我们通过各种保护手段看到了数以百万计的事件,但是我们不确定它们是否缺少针对性的针对我们的东西

- 我们有很多原始的IB事件,我们希望通过威胁情报数据来丰富它们

- 我们收到了GosSOPKI,FinCERT和商业公司的新闻通讯,但我们不知道如何处理这些新闻以及如何验证其中描述的危害指标没有发生,如果确实发生,则立即了解确切的位置

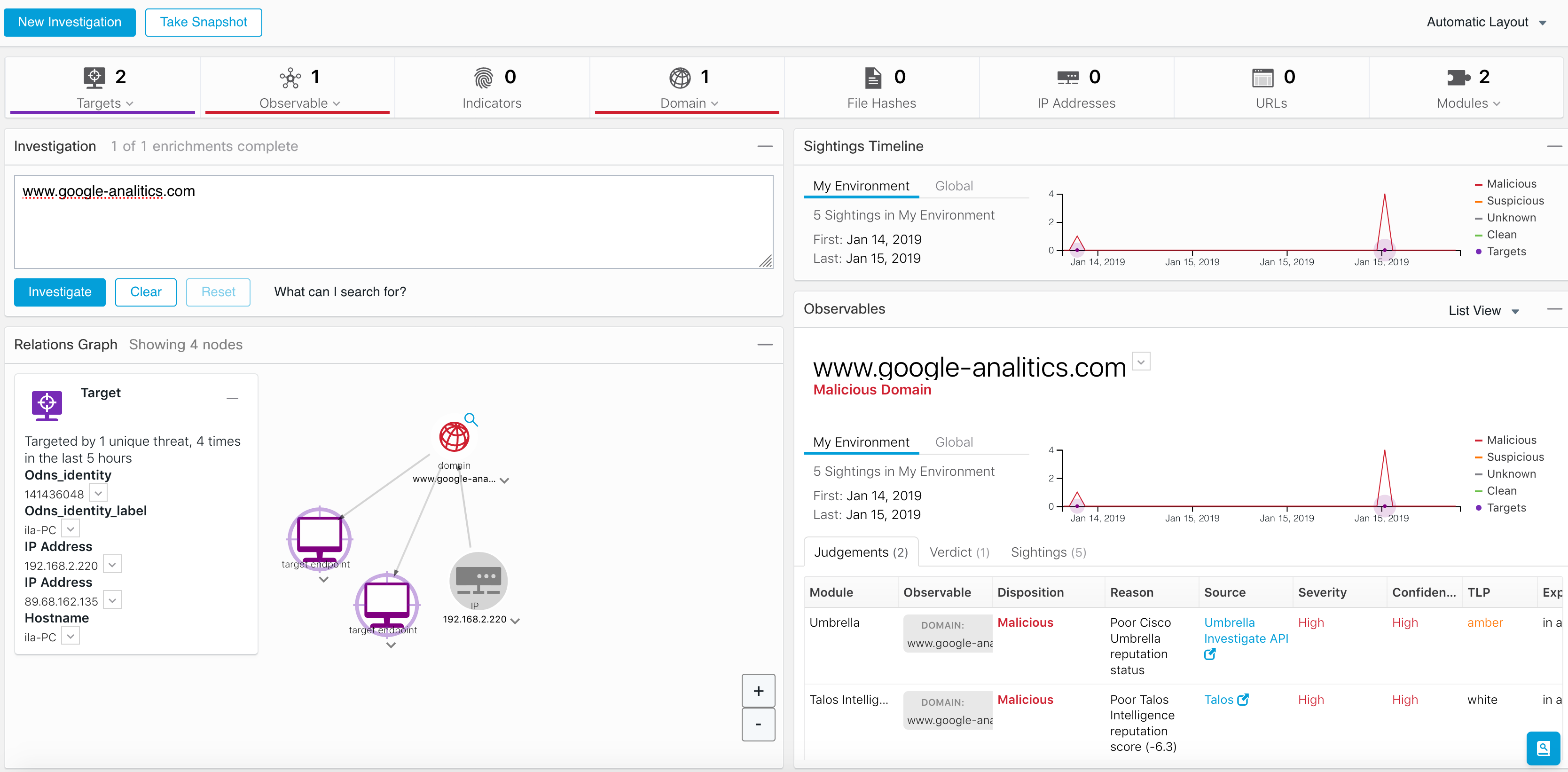

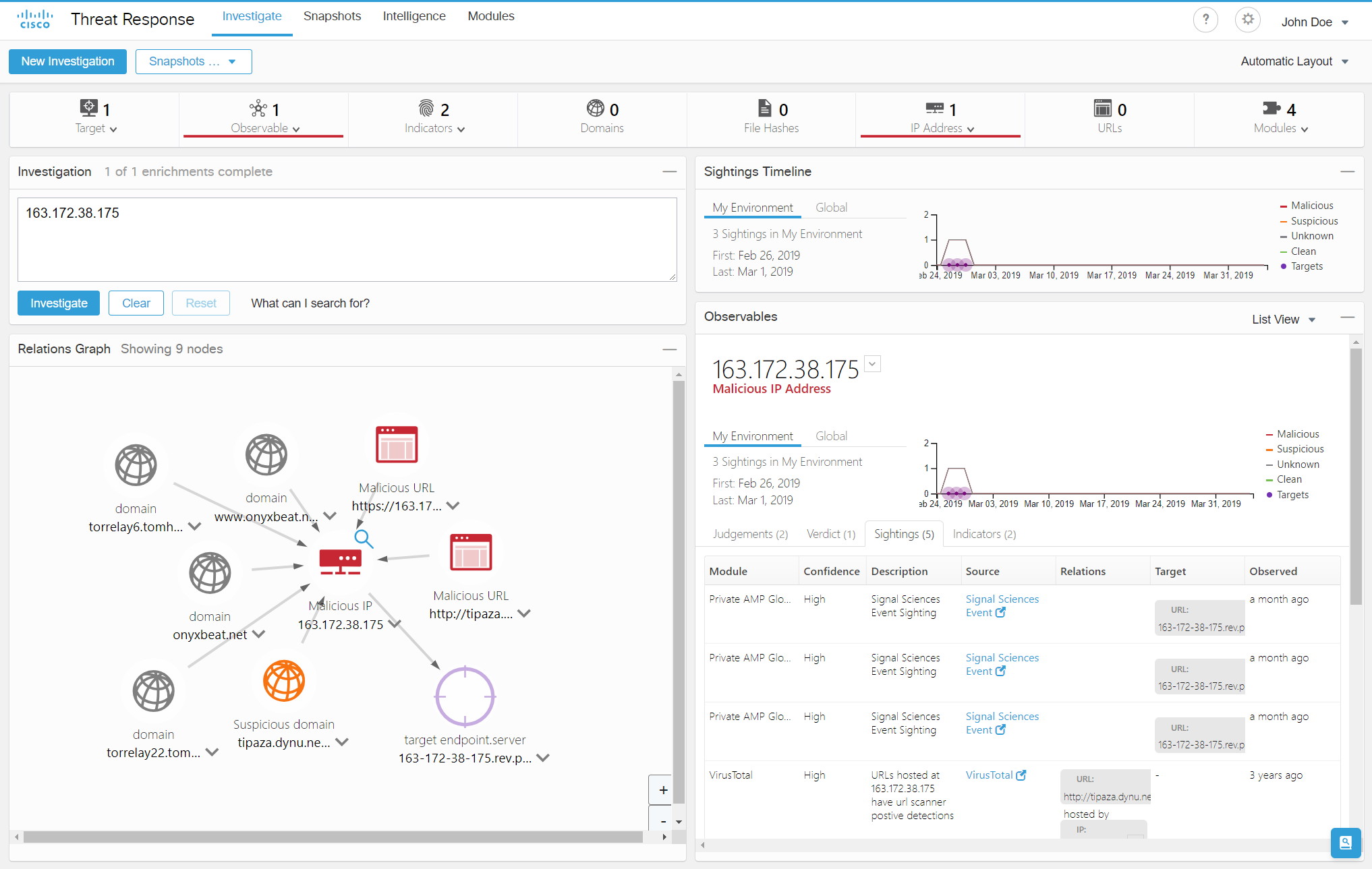

- 我们希望可视化各种文物和与我们的基础架构相关的折衷指标之间的关系,并了解灾难的规模

- 我们希望找到一种威胁,以便以最佳方式快速将其阻止

- 我们想在不同的时间点拍摄IB的图片以跟踪动态

- 我们想与我们的子公司或公司集团共享调查结果

- 我们需要更简单的东西,最好是在一个便宜的解决方案中。

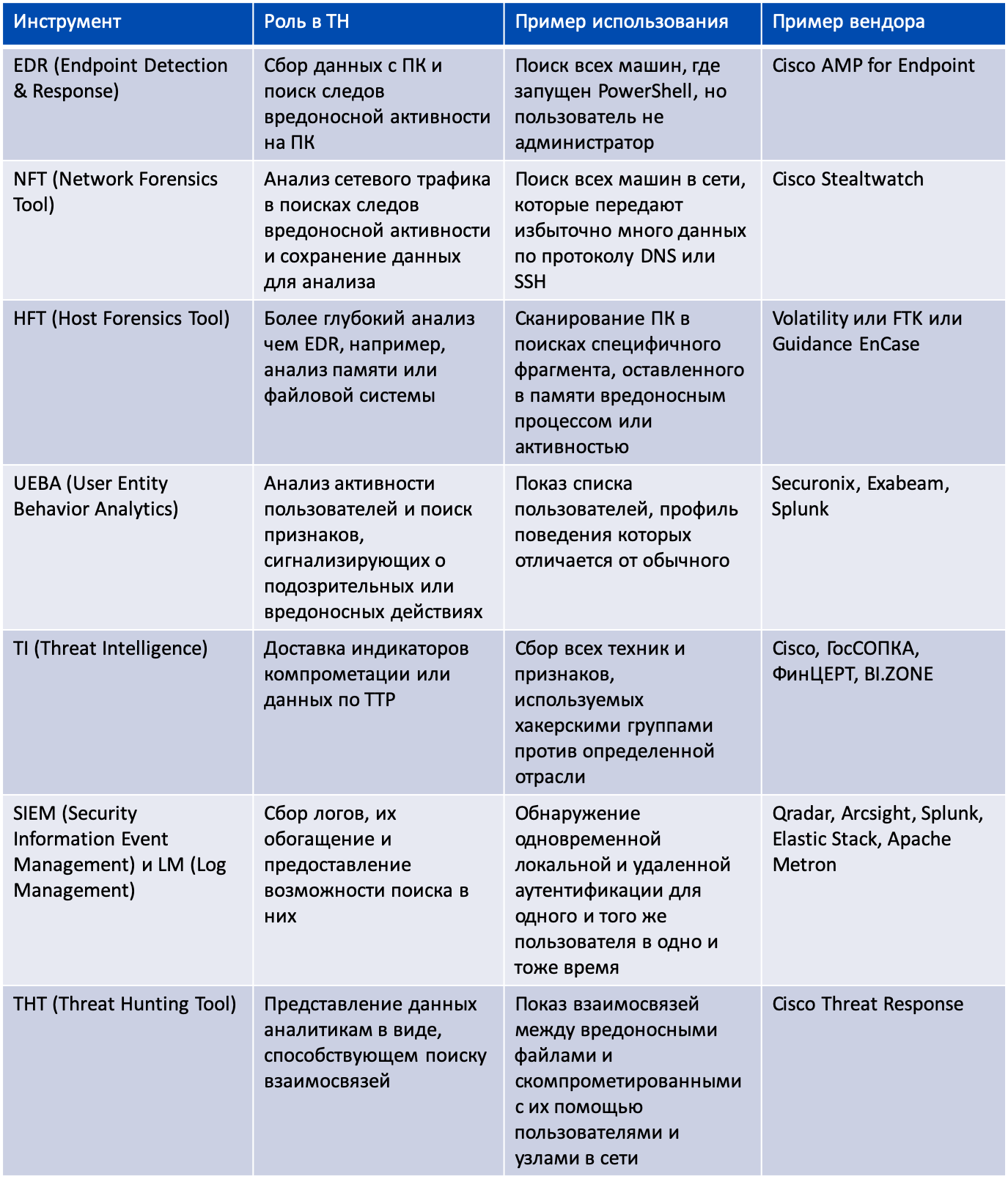

如果不是最后的希望,则可以提供各种不同的威胁搜寻解决方案,每种解决方案都可以解决自己的问题。 或者,您可以提供基于某些SIEM或SOAR解决方案的“收割机”,但是,就像太空飞船一样。 我们决定通过开发轻量级且免费的威胁搜寻平台Cisco Threat Response平台来使其变得更容易,该平台作为SIEM / SOAR与安全工具之间的中介,可通过将它们组合到单个网络安全系统中来充分利用Cisco解决方案。

一年前,当我们刚刚发布该平台(当时也称为

Cisco Visibility )时,它只能从三个Cisco解决方案中接收数据:端点的AMP,威胁网格和保护伞(以及来自外部来源VirusTotal)。 在过去的一年中,我们通过将CTR与Cisco Email Security和Cisco Firepower集成来大大扩展了CTR的功能。 现在,我们不仅有机会分析在终端设备级别收到的安全事件,而且还可以分析电子邮件和网络安全级别收到的安全事件。

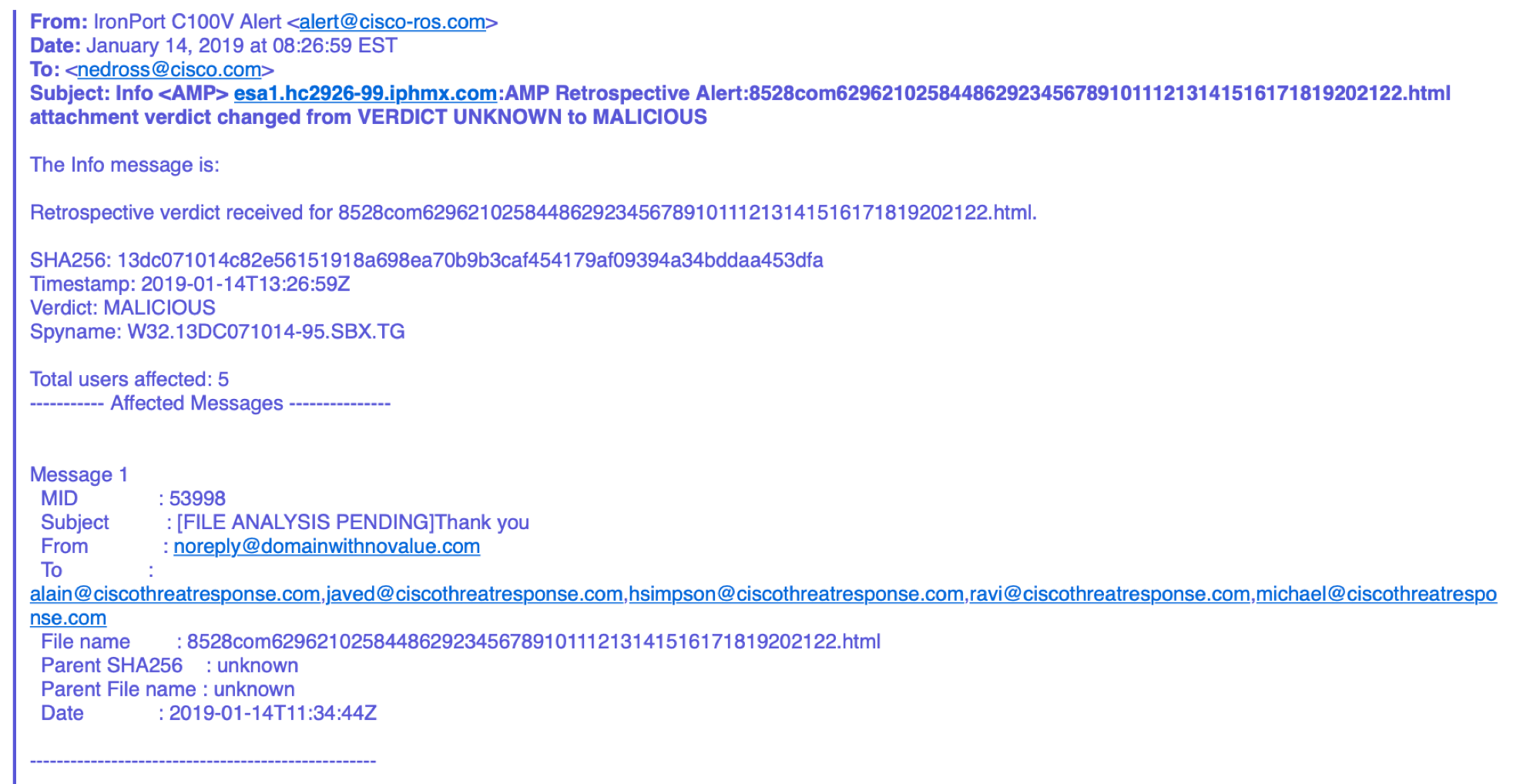

让我们看看CTR与Cisco Email Security(ESA)集成如何工作。 假设您从Cisco ESA收到一封电子邮件通知,其中其中一封电子邮件中检测到恶意附件。 请注意,这不是在实时检测威胁,而是进行回顾性分析,这使得在收到一封带有未知附件的信件后的一段时间内可以得出关于其危害性的结论。 现在,我们面临着一项任务,即了解谁“陷入困境”,以及是否有任何收件人设法打开附件并感染他们的计算机,从而导致恶意代码在公司或部门网络中的传播。

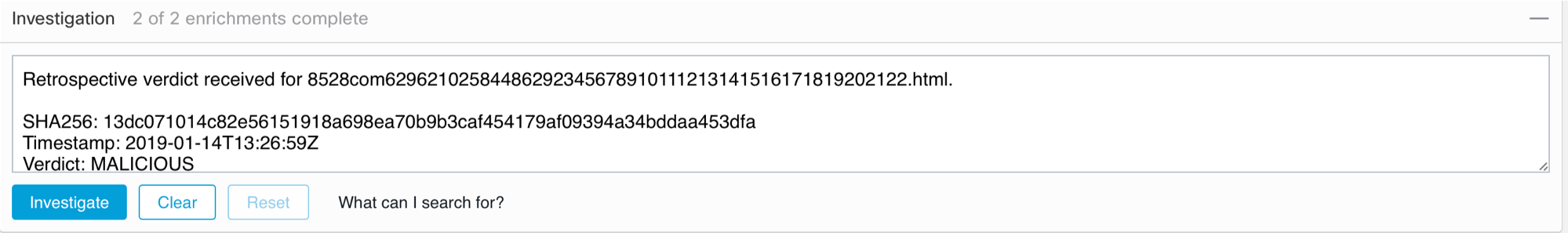

我们将结果指标(在这种情况下为附件哈希)放在初始CTR窗口中。 我们可以复制从Cisco ESA收到的信函的全文-CTR本身将从中删除所有危害指标。

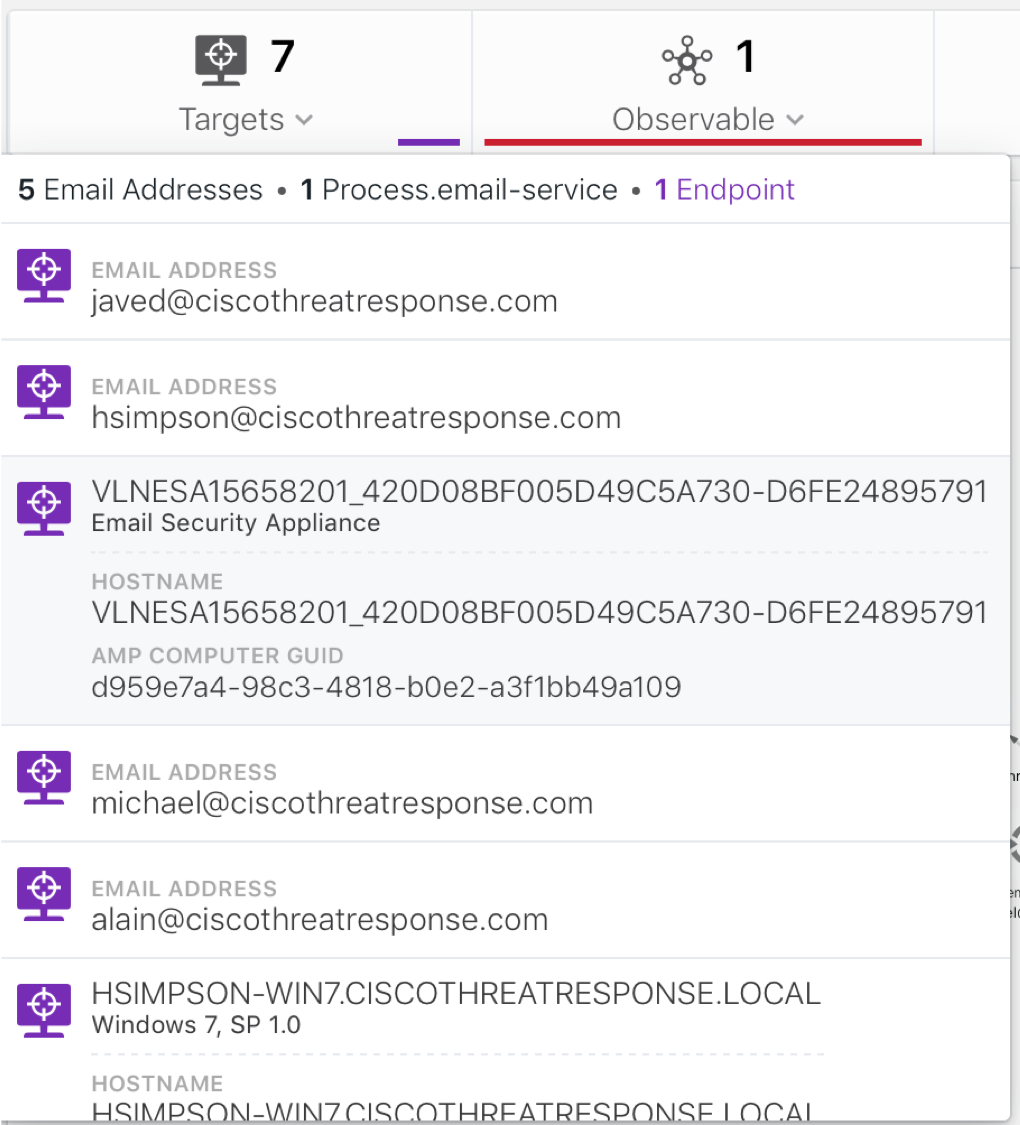

此外,CTR开始工作,并发现此附件落入五个邮箱中。 此外,该文件在公司的内部节点之一上找到。

也许用户已经设法打开此附件或将其保存在他的计算机上。 也许用户以不同的方式(例如,在USB闪存驱动器上或通过从Internet上的网站下载)接收到该文件。 在这种情况下,我们最有可能处理第一种选择,因为受感染计算机的名称类似于接收到恶意附件的邮箱之一的名称。

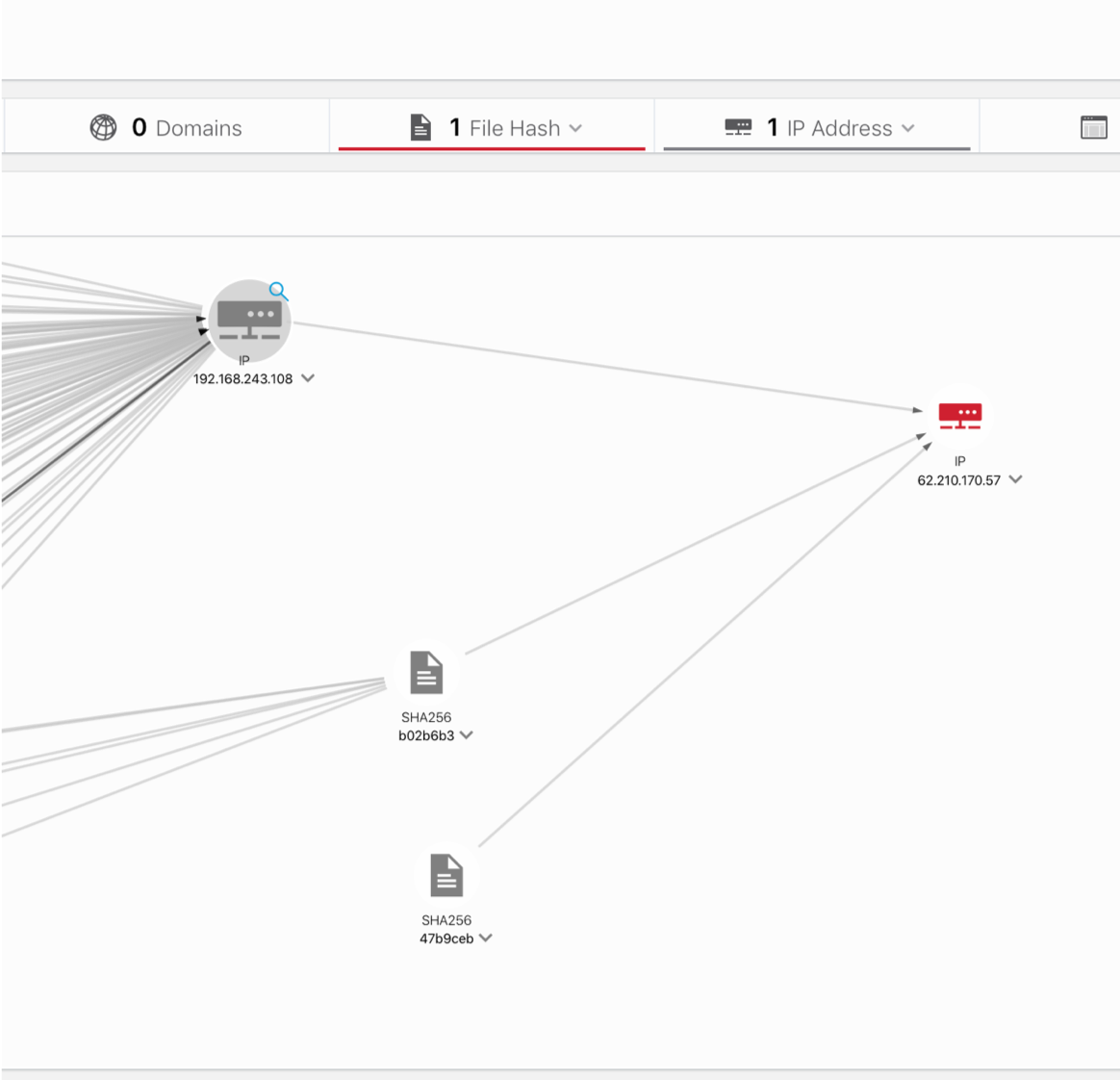

看来问题已解决,我们可以使用Cisco AMP for Endpoints阻止此威胁,而无需离开CTR。 但是作为调查的一部分,我们还对地址为192.168,243.108的PC是否已成为攻击发展的跳板,或者是否已连接到外部命令服务器感兴趣?

我们的怀疑是有道理的-受害者的计算机连接到地址为62.210.170.57的外部恶意主机,该主机又与另外两个尚不确定的文件相关联,经过调查后,我们可以在AMP上将Endpoints列入黑名单或其他保护手段。

顺便说一句,请注意,作为危害的指标,您不仅可以使用通过Cisco Email Security验证的哈希数据,还可以使用邮件消息的发送者/接收者的名称,以及其主题和其他电子邮件标题字段。 此功能使您可以将CTR变成一种工具,不仅可以分析恶意活动,还可以分析组织的其他方面。 我敢称DTR的CTR可视化工具为内置于Cisco ESA。

通常,CTR与Cisco ESA的集成使IS分析人员可以回答以下问题:

- 哪些电子邮件包含具有这样的名称或哈希的文件?

- 哪些电子邮件包含这样的主题?

- 这样的发件人发送了哪些电子邮件?

- 哪些电子邮件与该IP或发件人域关联?

- 具有这样的消息ID的消息的详细信息是什么?

在6月初在圣地亚哥举行的Cisco Live中,我们宣布了CTR与我们的旗舰安全工具Cisco Firepower多功能安全解决方案的集成。 它的下一代防火墙和入侵检测子系统可以“发送”与来自IP或URL的恶意活动相关的CTR安全事件。 此信息显示在点击率中,并与从终端设备或电子邮件接收到的其他数据相关联。 此外,通过CTR,可以在Cisco Firepower上阻止恶意IP或URL。

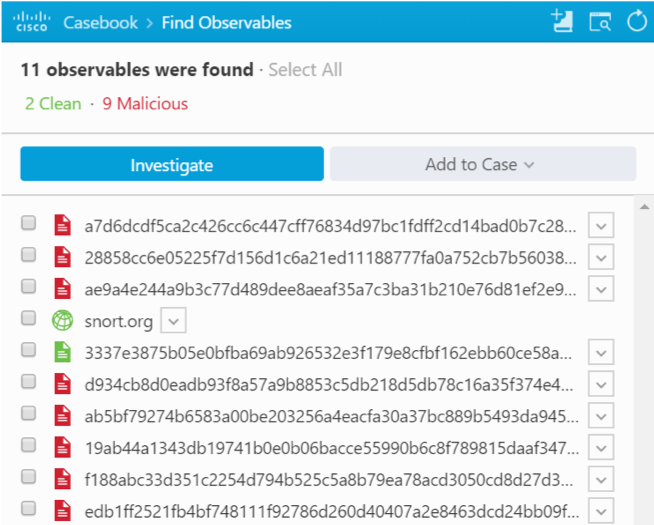

CTR的另一项创新是Chrome和Firefox浏览器的插件,可让您分析当前网页并“一键点击”提取所有危害指标(例如,来自公司博客或信息安全研究人员的博客)。 除了自动化捕获危害指标并减少复制时错误数量的过程之外,此插件还使您可以立即为每个IOC标记其状态(干净或恶意),并在相应的故障单中包含必要的指标(称为Casebook),您可以稍后使用点击率

其中一项功能(缺乏这些功能引起我们的客户提出疑问)是无法从Threat Intelligence的外部来源丰富IP地址或文件哈希。 在发布之时,思科威胁响应仅支持来自思科的TI资源(思科Talos,思科AMP Global,思科威胁网格和思科伞),以及仅来自外部的VirusTotal。 但是现在一切都变了-我们打开了一个API,该API可让您连接其他TI来源,例如GosSOPKU或FinCERT,BI.ZONE,Group-IB,卡巴斯基实验室或外部服务。 使用API,您还可以通过第三方解决方案自动化对检测到的事件做出响应的过程。 如果您的基础架构使用Cisco IB安全解决方案,那么响应功能已经内置在Cisco Threat Response中:

- 通过Cisco AMP for Endpoints阻止具有适当哈希的文件或隔离文件/进程

- 通过Cisco伞进行域拦截

- 通过思科电子邮件安全性进行电子邮件隔离(在将来的版本中)

- 通过Cisco NGFW / NGIPS进行IP和URL阻止(在将来的版本中)

- 通过Cisco Web Security / SIG阻止URL(在将来的版本中)

- 通过Cisco ISE隔离内部主机(在将来的版本中)。

在上

一篇有关Cisco Visibility的

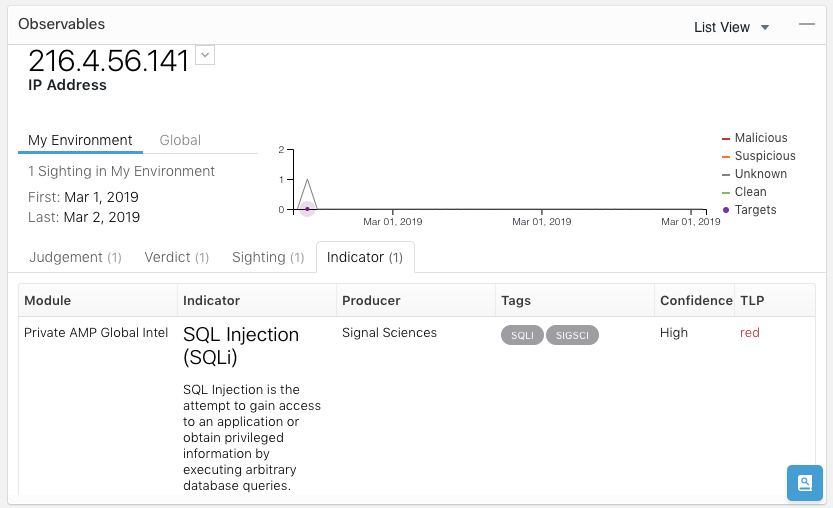

文章中 ,我被问到我们是否不仅可以与Cisco解决方案集成,还可以与第三方解决方案集成。 然后我回答是肯定的,今天我什至可以展示这种整合的一个例子。 2月,Signal Science与我们联系,该公司以其下一代WAF而闻名。 该公司希望将其解决方案与CTR集成。 我们为他们提供了访问文档和代码示例的权限,并且在10天(总共10天)后,我们看到了一个有效的集成,该集成使我们能够将WAF记录的事件的数据发送给CTR,包括IP数据,危害指标和与之相关的元数据。攻击。

如果分析人员需要移至事件的更详细视图,则可以直接从CTR界面打开Signal Science WAF界面。

使用该API,Cisco和Signal Science解决方案的用户能够:

- 分析和关联来自彼此互补的不同信息安全解决方案的数据

- 在一张票中将来自不同解决方案的折衷指标相结合

- 与Signal Science检测到的威胁与思科解决方案发生交叉反应。

我希望我有关免费点击率的声明引起您的注意吗? 是的,这是真的。 但是要访问它,您必须部署以下思科解决方案之一-端点思科AMP,思科威胁网格,思科伞,思科电子邮件安全和思科NGFW / NGIPS(以及将来的其他解决方案)。 如果您是其中一种产品的骄傲拥有者,则可以轻松地测试并积极使用Cisco Threat Response威胁分析平台。 如果您是开发人员,并且想将您的信息安全解决方案与CTR集成在一起,则可以在针对开发人员的

Cisco DevNet Cisco社区平台上通过一些培训和研究代码示例后,轻松地完成此操作。