在调查事件和病毒攻击以重建用户计算机上发生的事件时,取证通常会使用不同类型的时间轴。 通常,时间线是一个巨大的文本文件或表格,其中按时间顺序提供有关计算机上发生的事件的信息。

处理时间线准备过程的媒体(例如,使用Plaso)是一个耗时的过程。 因此,计算机取证人员很高兴得知Windows 10的下一个更新中有一项新功能-Windows 10时间轴。

“当我第一次发现有关Windows的新功能时,我想:”太好了! 现在,您不必浪费时间来生成时间表。” 但是,事实证明,我的喜悦还为时过早,” IB计算机取证实验室的专家Igor Mikhailov说。 尤其是对Habr读者来说,Igor讲述了Windows 10时间轴(一种新型的Windows 10工件)如何与传统类型的时间轴以及其中包含的信息有关。

IB计算机取证小组实验室专家

Igor Mikhailov发布。

如前所述,在Windows 10的2018年4月更新中,出现了一个新功能,称为``任务视图''(Windows 10时间轴或简称为时间轴)。 它使您可以查看计算机用户的活动,并快速返回到以前打开的文档和程序,以前查看过的视频和图片以及网站。 为了打开Windows 10时间线,请单击以下图标:

之后,将提供当天或不久前打开的程序,文档和站点的缩略图:

研究人员指出了新功能的两个功能:

- 某些应用程序的打开未出现在时间轴中

- 时间轴中的某些数据(早期数据)已传输到Microsoft Cloud

因此,使用Windows 10时间轴分析可获得的信息不同于通常的时间轴类型,后者包含有关所分析计算机上发生的事件的更完整信息。

Windows 10时间线不应与

取证工具创建的时间线混淆。 例如,与Windows 10时间线相比,由Autopsy,Belkasoft证据中心,AXIOM创建的时间线包含有关被研究计算机用户的各种操作的大量记录。

要激活Windows 10时间轴,计算机用户需要转到操作系统的“设置”部分,选择“隐私”类别和“活动日志”子类别,然后选中相反的框:

- 允许Windows从这台计算机上收集我的操作

- 允许Windows将我的操作从这台计算机同步到云

Windows 10时间线取证工件位置

在

Users \%配置文件名称%\ AppData \ Local \ ConnectedDevicesPlatform \ 目录中 ,有一个扩展名为

.cpd的文件,其中包含有关上次Windows 10时间线与云的同步时间(

CNCNotificationUriLastSynced )和用户ID的信息(在该图中为

0b5569b899437c21 )。

Windows 10时间轴中有关用户活动的信息沿以下路径存储在

ActivitiesCache.db文件中:

\ Users \%配置文件名称%\ AppData \ Local \ ConnectedDevicesPlatform \ L.%配置文件名称%\ 。

ActivitiesCache.db文件

ActivitiesCache.db文件是一个SQLite数据库(版本3)。 与任何SQLite数据库一样,它的特点是存在两个辅助文件

ActivitiesCache.db-shm和

ActivitiesCache.db-wal 。

有关已删除记录的其他信息可能包含在未使用的表空间,空闲列表和wal文件中。

Windows 10时间轴剖析

ActivitiesCache.db包含以下表格:

Activity ,

Activity_PackageId ,

ActivityAssetCache ,

ActivityOperation ,

AppSettings ,

ManualSequence ,

Metadata 。 研究人员最感兴趣的是表格

Activity_PackageId和

Activity 。

Activity_PackageId表包含应用程序的条目,这些应用程序包括可执行文件的路径(例如

... c:\ programdata \ firefly studios的tronghold王国\ 2.0.32.1 \ strongholdkingdoms.exe ... ),可执行文件的名称以及到期时间这些条目。 “

到期时间”列中的值以“纪元时间”格式存储。

Activity_PackageId表中的条目存储30天,其中可能包含有关正在调查的硬盘驱动器上已经缺少的可执行文件或文档的信息。

在

活动表包含以下字段:ID,的AppId,PackageIdHash,AppActivityId ,ActivityType,ActivityStatus,ParentActivityId,标签,集团,MatchId,最后修改时间,ExpirationTime,有效载荷,优先级,IsLocalOnly,PlatformDeviceId,CreatedInCloud,开始时间,结束时间,LastModifiedOnClient,GroupAppActivityId,ClipboardPayload ,EnterpriseId,OriginalLastModifiedOnClient,ETag。

它包含多达五个时间戳字段:LastModifiedTime,ExpirationTime,StartTime,EndTime,LastModifiedOnClient(此字段可以为空-如果计算机用户已修改此表项中有问题的文件,则将其填充)。

您也可以在此表中找到可执行文件的路径:

...“ F:\\ NirSoft \\ x64 \\ USBDeview.exe ...文章“ Windows 10时间线-法医文物的初步复习”中的Gary Hunter(pr3cur50r)表示未更改已删除文件的时间戳记值。 对于修改后的文档,时间戳记值不会立即更改,而是在24小时内更改。

学习Windows 10时间轴

查看

ActivityCache.db文件中包含的数据的最简单方法是使用SQLite数据库查看器。 例如,免费的SQLite数据库浏览器实用程序。

浏览“浏览数据”选项卡中的表,您可以查看它们的内容并记录在特定研究期间可能会感兴趣的信息。

我们推荐的第二个实用程序是WxTCmd(Windows 10时间线数据库解析器)。 该实用程序从命令行运行。

作为其工作的结果,创建了一个csv文件,其中包含对

ActivityCache.db文件的分析结果。

我们推荐的第三个实用程序是Magnet Forensics的

AXIOM 。

为了使程序能够分析此工件,您必须在“选择要包含的工件以防万一”部分中告诉程序进行此操作。

可以在Magnet AXIOM检查器中查看文件分析结果。

AXIOM从ActivitiesCache.db提取数据的结果 我们建议用于分析此类文件的第四个实用程序是

Belkasoft的Belkasoft证据中心 。

在“

添加数据源”窗口中

添加数据源(硬盘,逻辑驱动器,目录或文件)后,在“

系统文件”部分中,选择“

Windows时间线” 。

数据提取完成后,

Windows时间轴类别将出现在“

概述”选项卡中,其中将显示从

ActivityCache.db文件提取数据的结果。

Windows 10时间轴在计算机取证中:付诸实践

Windows 10时间轴中包含的数据可用于调查事件或数据泄漏。

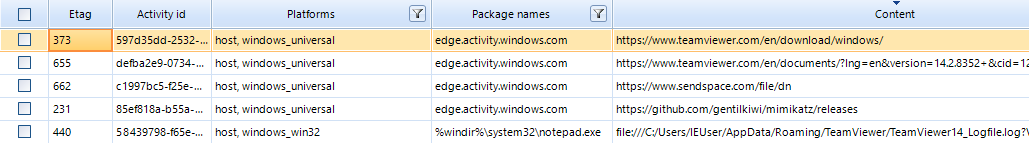

举例来说,我们将显示来自被黑客攻击的计算机上的

ActivitiesCache.db文件中的一段数据:

从屏幕截图中可以看到,攻击者将TeamViewer受害者从文件共享sendspace.com Mimikatz中下载到计算机上。 对Windows 10时间轴中保存的事件的分析表明,攻击者使用记事本打开了记事本(文件

notepad.exe ),Teamviewer日志(文件

TeamViewer14_Logfile.log )。 也许为了删除或修改此文件中的信息。

这是另一个例子。 显然,计算机上启动了非常不寻常的文件。 可能有人试图收集有关计算机用户的信息。

因此,Windows 10中出现的一种新的工件类别,即Windows 10时间线,可以简化研究人员在重建过去30天在研究中的计算机上发生的事件时的工作。 此外,Windows 10时间轴可以提供有关正在研究中的计算机上运行的文件的其他信息,包括已删除的文件。 在调查事件或数据泄漏时,这一点尤其重要。