自2015年以来,网络犯罪组织RTM一直在从银行客户那里窃钱。其受害者大多数是俄罗斯公司。 网络犯罪分子使用的恶意软件在信息安全社区中通常也称为RTM。

关于该程序的技术报告很多,其中详细描述了该恶意软件的一般机制。 在本文中,我们将重点介绍用于获取管理(C&C)RTM服务器地址的方法。 在程序的每次迭代中,攻击者都创造性地完成了此任务:他们通过博客分发地址,使用备用DNS服务器系统和Tor网络。 前几天,我们发现RTM开始在比特币钱包的交易中隐藏IP。

什么是RTM?

RTM的核心是银行木马。 该程序的主要目的是允许攻击者操纵受害者公司的付款命令,以便将其资金悄悄地转移到网络犯罪分子的帐户中。

通常,RTM通过邮件列表传递到受害者的计算机,很少通过黑客入侵的网站(例如新闻出版物)或伪造的会计资源传递给受害者。 罪犯会将压缩的可执行文件附加到信件上。 作为打包的一种手段,攻击者会使用自己的开发档案和自解压档案。

RTM组分发的.exe可执行文件的示例

图中的样本文件按分发顺序排列。 大多数情况下,RTM可执行文件都使用自定义打包器打包,并伪装成PDF文档。 在2019年初,第一个示例开始出现,它们是一个自解压的RAR存档,并伪装成DOCX格式的文件。 RTM当前作为自解压CAB存档分发。

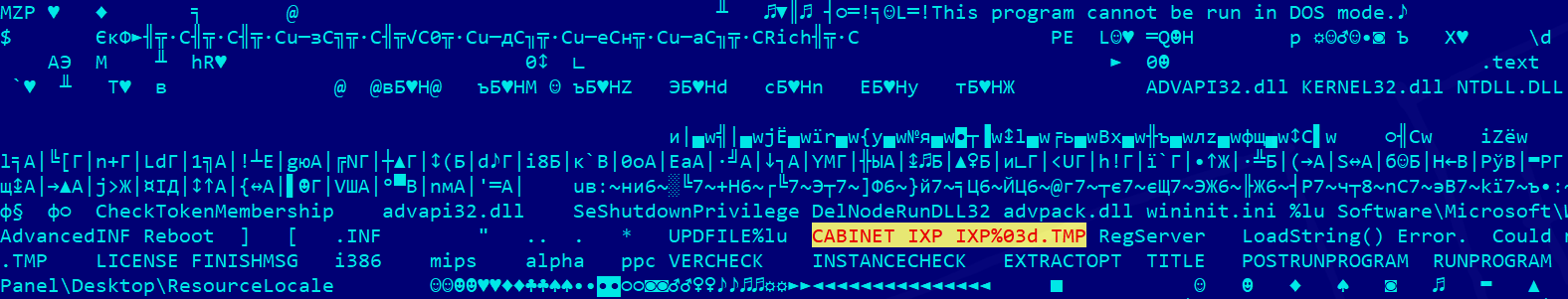

“付款11.06.exe”文件的二进制表示形式

启动后,可执行文件将打包的DLL复制到磁盘,并使用rundll32.exe实用程序启动它。 通常,此库的内部名称是core.dll。 其后续操作发生在rundll32.exe进程的地址空间中。

它是core.dll,它提供与RTM控制服务器的主要交互,程序通过该交互从接收攻击者的命令和其他模块。

这些模块以加密形式交付,可以通过多种方式启动。 这些组件使攻击者能够远程控制受感染的计算机,替换1C系统中的付款文件等。

查找管理服务器的方法

在RTM的第一个版本中,RSS提要用于更新控制服务器的地址。 攻击者在LiveJournal中创建了一个博客,其中包含加密形式的C&C地址。 为了获得控制服务器的新地址,向地址hxxps发送了一个请求://.livejournal [。] Com / data / rss /,并以以下格式处理了响应(例如, https ://f72bba81c921.livejournal.com/data/rss/) :

RSS feed内容。 描述字段包含控制服务器的加密地址

具有管理服务器的初始地址和RSS feed的地址的解密行

。位

在2016年3月,RTM开始将.bit区域中的域用作控制服务器的地址。 它们由基于区块链技术的备用Namecoin DNS注册商支持。 该系统是分散式的,因此.bit域很难阻塞。

.bit RTM上管理服务器的IP地址是通过以下两种方式之一获得的:

- 通过Namecoin块浏览器API;

- 通过使用特殊DNS服务器的域名解析。

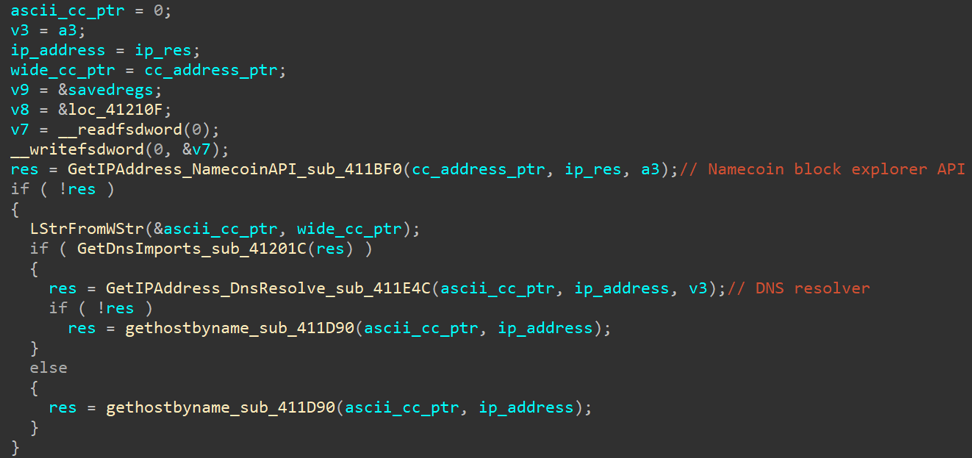

获取管理服务器IP地址的功能

通过Namecoin块浏览器API获取控制服务器的IP地址的功能,将在地址hxxps上处理内容://namecoin.cyphrs [。] Com / api / name_show / d / stat-counter-7(使用stat-counter域的示例-7 [。]位):

通过Namecoin块浏览器API获取控制服务器的IP地址的功能

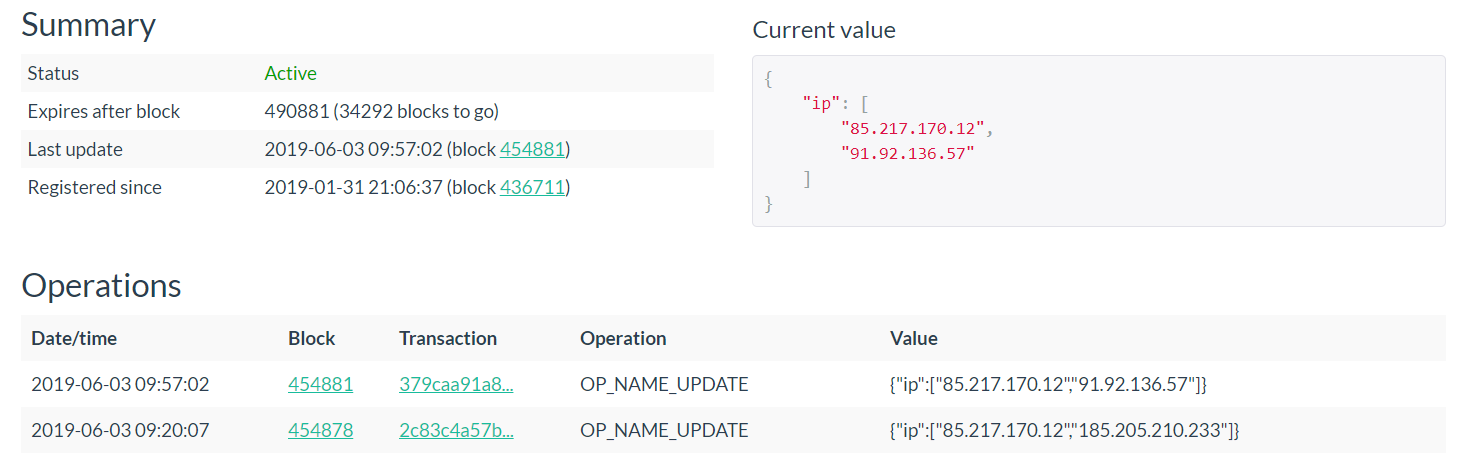

管理服务器的IP地址是从响应主体获得的。 除了对hxxps的请求:// namecoin.cyphrs [。] Com / api / name_show / d /,攻击者还使用了对hxxps的请求:// namecha [。]在/ name / d /中,处理“当前值”字段:

URL hxxps上的网页内容:// namecha [。]在/ name / d / stat-counter-7中

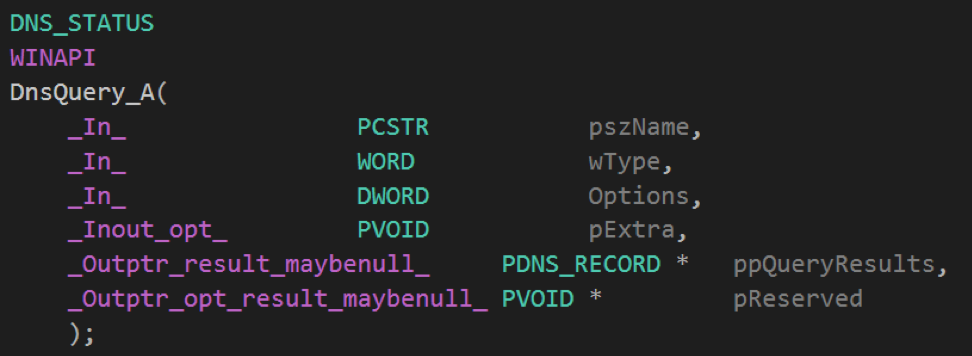

如果无法以这种方式获得IP地址,则攻击者使用特殊的DNS服务器(例如, 从此处获取 )使用DnsQuery_A函数解析控制服务器的域名。

在core.dll库代码中使用DnsQuery_A函数如下所示:

使用特殊DNS服务器通过域名解析获取管理服务器的IP地址的功能

DnsQuery_A函数具有以下原型:

WinDNS.h头文件中声明的DnsQuery_A函数的原型

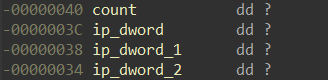

DnsQuery_A函数的第四个参数是堆栈上_IP4_ARRAY结构的地址。 它包含特殊DNS服务器的IP地址数组:

_IP4_ARRAY结构在栈上

如果DnsQuery_A函数成功执行,则可以通过读取以下值来获取管理服务器的IP地址:pDnsRecord-> Data.A.IpAddress。

从实例之一的反编译代码可以看出,使用特殊的DNS服务器188.165 [。] 200.156来解析C&C域名。 如果出现故障,将使用三个DNS服务器的列表:91.217 [。] 137.37、188.165 [。] 200.156、217.12 [。] 210.54。

托尔

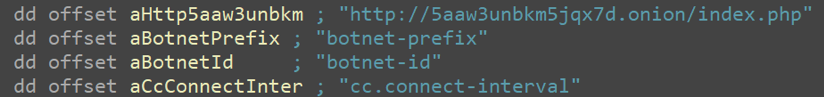

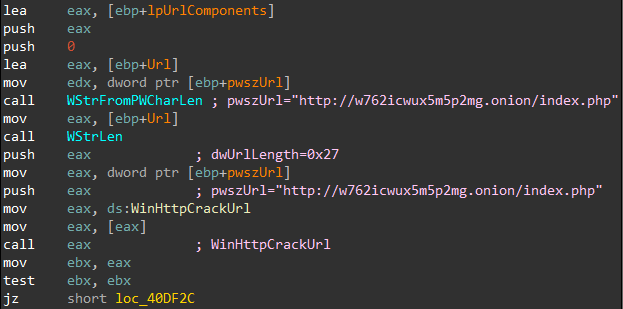

在2019年2月15日,我们首先发现了RTM示例,其管理服务器位于Tor网络上(hxxp:// 5aaw3unbkm5jqx7d [。]洋葱/索引[。] Php)。

解密字符串中的Tor管理服务器地址

解析控制服务器URL的反汇编代码部分

此类样本已发送到2019年4月9日,之后RTM再次切换为使用.bit域区域。

比特币

在2019年6月10日,我们发现了一个RTM示例,该示例从特定加密钱包上的交易中接收C&C服务器的IP地址。 每个IP地址都隐藏在两次交易中列出的比特币数量中。

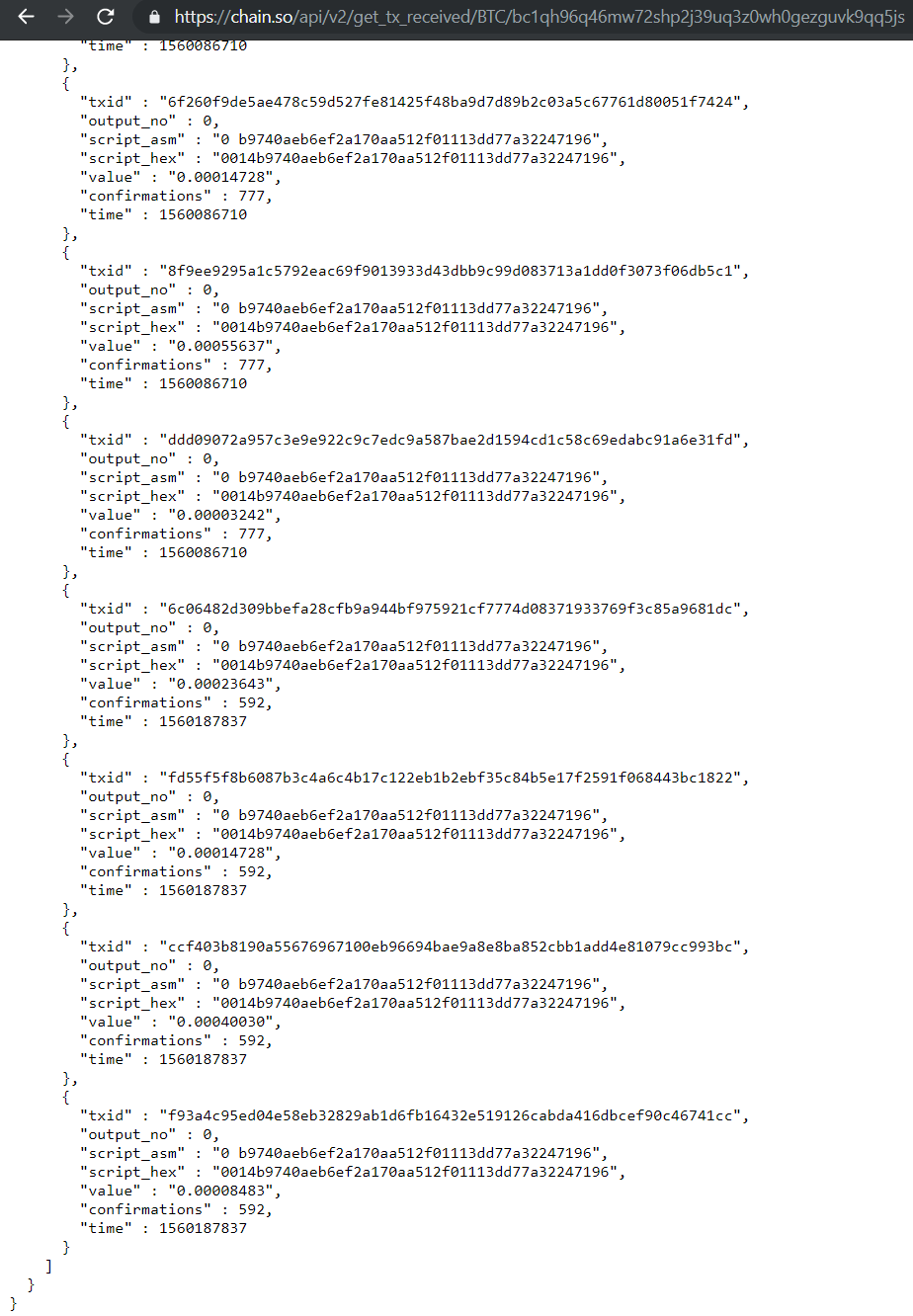

要获取IP地址,C&C VPO会在hxxps处发出请求://链[。]因此/ api / v2 / get_tx_received / BTC /。 响应包含一组到加密货币钱包帐户的交易。 屏幕快照中显示了一个示例:

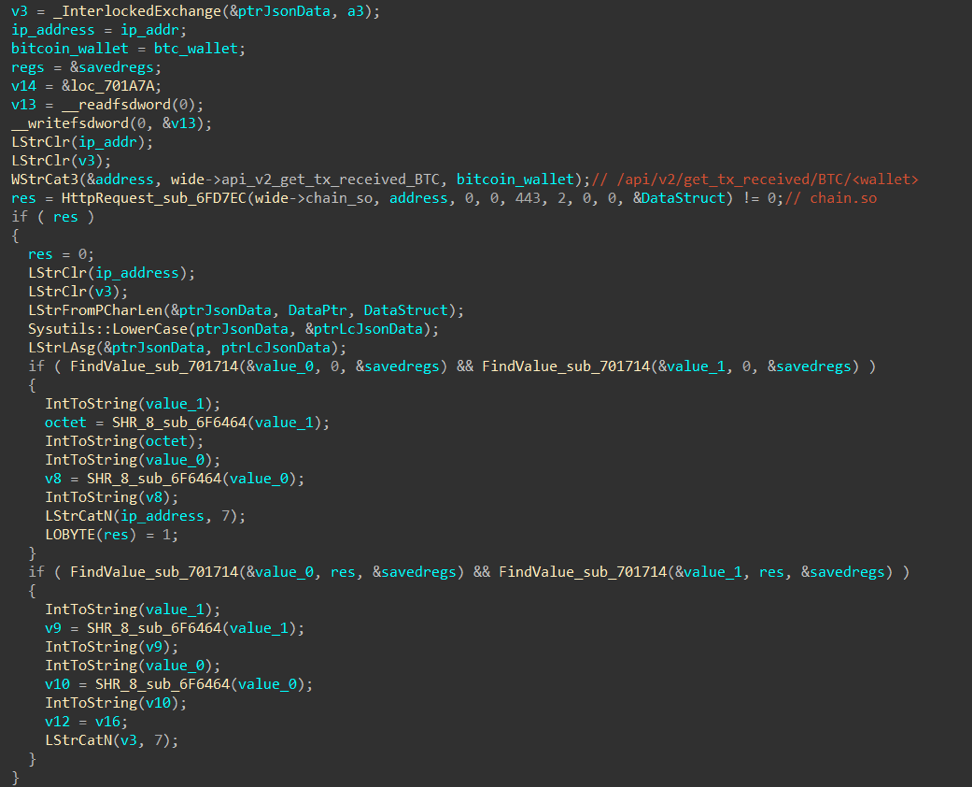

考虑其中接收管理服务器IP地址的代码部分:

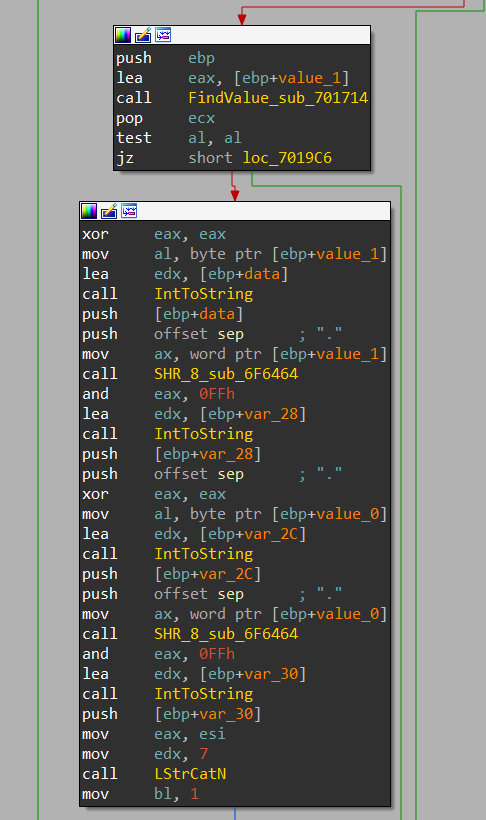

FindValue函数搜索转移金额的小数部分。 搜索从缓冲区的末尾开始,随后的每个函数调用均从当前索引开始处理数据。 也就是说,通过连续调用FindValue函数,将获得值8483、40030、14728等。 该程序生成两个IP地址:每个地址都隐藏在两个连续的转换中。

反汇编代码,用于从转移到加密钱包中获取IP地址

此代码执行以下操作:

ip_address = str(value_1 & 0xff) + "." + str(value_1 >> 0x8) + "." + str(value_0 & 0xff) + "." + str(value_0 >> 0x8)

也就是说,攻击者通过列出0.00008483 BTC,然后列出0.00040030 BTC,来隐藏其程序的IP地址94.156 [。] 35.33。 同样,RTM从前两个事务中获取管理服务器的第二个IP地址。

因此,RTM恶意软件已被发送到今天。

结论

您可能会注意到,在组织C&C服务器地址的传输时,RTM喜欢使用允许您动态更改IP而无需修改恶意软件源代码的方法。

一方面,这使攻击者的生活更加轻松,并可能导致误入歧途的分析师。 另一方面,它使专家可以在执行恶意邮件之前预测控制服务器的地址。