1.简介

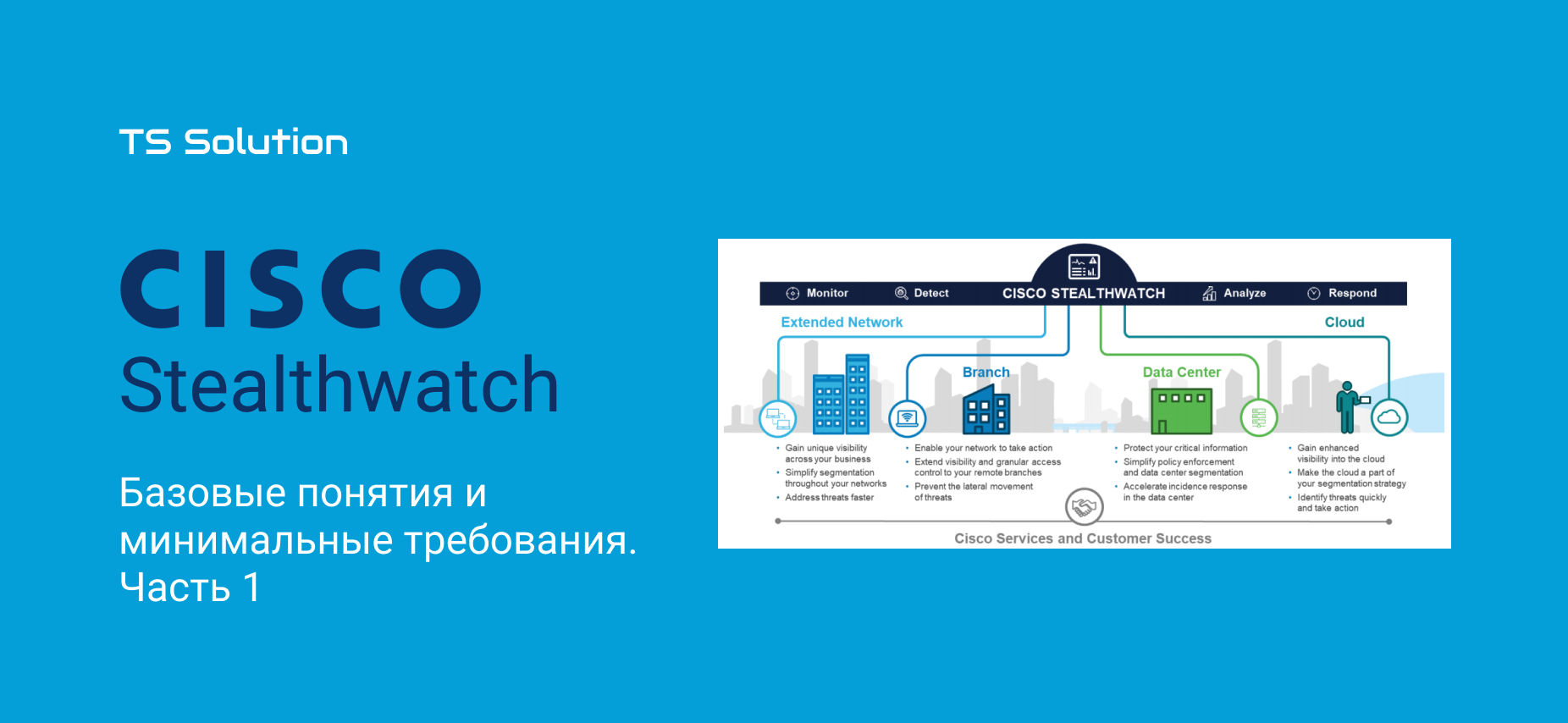

1.简介本文是关于Cisco StealthWatch网络监控产品的。

思科系统公司正在积极地将其作为一种产品来提高网络安全性,因此让我们做对。

TS Solution博客中已经有关于此主题的文章,在这一系列文章中,我将重点介绍配置和部署产品。 但是,对于那些第一次了解StealthWatch的人,我们定义了基本概念。

思科说:“

Stealthwatch系统提供了业界

领先的网络监视和安全分析功能,可以加速和更准确地检测威胁,对事件做出响应并进行调查。”并列出了大约50个成功案例

。 。

根据基础架构的遥测数据,StealthWatch可让您:

·检测各种网络攻击(APT,DDoS,0天,数据泄漏,僵尸网络)

·监视对安全策略的遵守情况

·检测用户和设备的行为异常

·进行流量的加密审核(ETA技术)

StealthWatch的核心是从路由器,交换机和其他网络设备收集的NetFlow和IPFIX。 结果,网络成为敏感传感器,并允许管理员查看传统的保护网络方法(例如NGFW)无法到达的地方。 以下协议可以收集StealthWatch:NetFlow(从版本5开始),sFlow,jFlow,cFlow,Netstream,nvzFlow,IPFIX,Packeteer-2和其他自定义改进。

2.该软件使用什么工具进行分析?首先,行为建模和行为签名,换句话说,是对网络中每个设备的持续监控以及确定正常和异常行为的基本指标的能力。 对于每个主机,无论是用户,服务器还是路由器,都将构建自己的基准(理想的行为模型),从中我们可以看到与该主机有关的所有异常。

例如:一个用户突然开始下载大量数据,尽管他从未这么做过-StealthWatch几乎立即检测到了这一点。

其次,全球威胁分析。 这是指与知名的Cisco Talos集成-庞大的已知攻击特征数据库,在全球范围内实时更新。

第三,在思科的情况下,基于认知智能技术的良好旧机器学习。

该技术也是ETA解决方案的基础-加密流量分析,它使您无需解密即可确定加密连接是否不良(攻击,不需要的流量和C&C通信)。

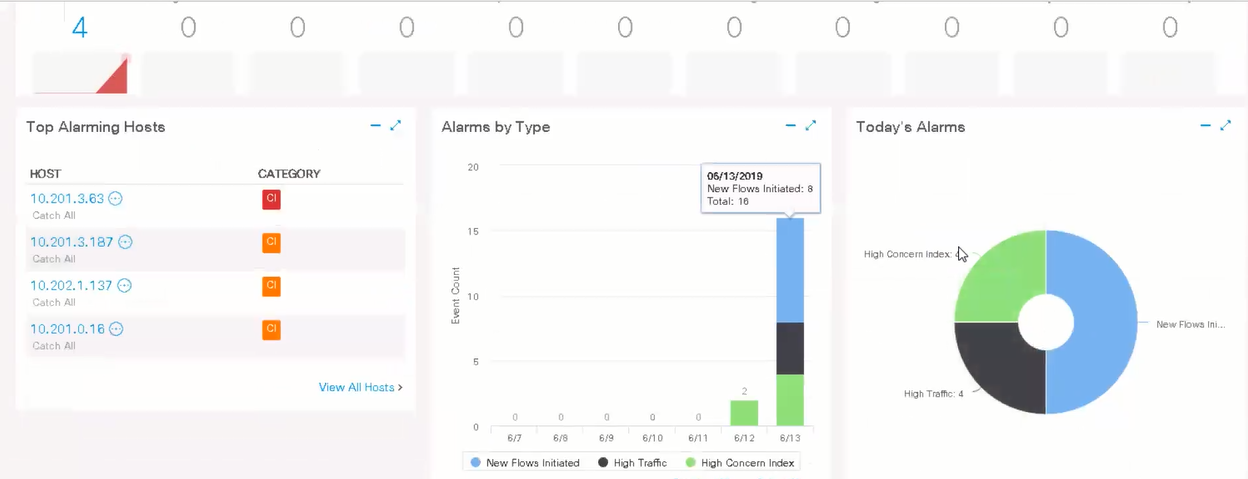

3.界面简介为了让您理解它的外观并且不拿出漂亮的图片,我想展示几张思科实验室工作的屏幕快照,这些快照可以由

dcloud中的每个人

完成 。

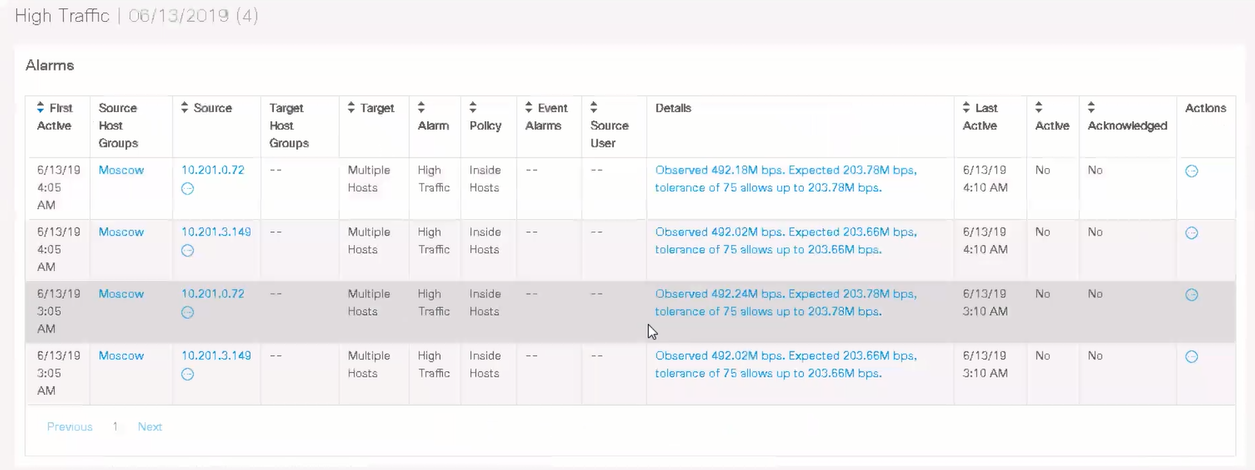

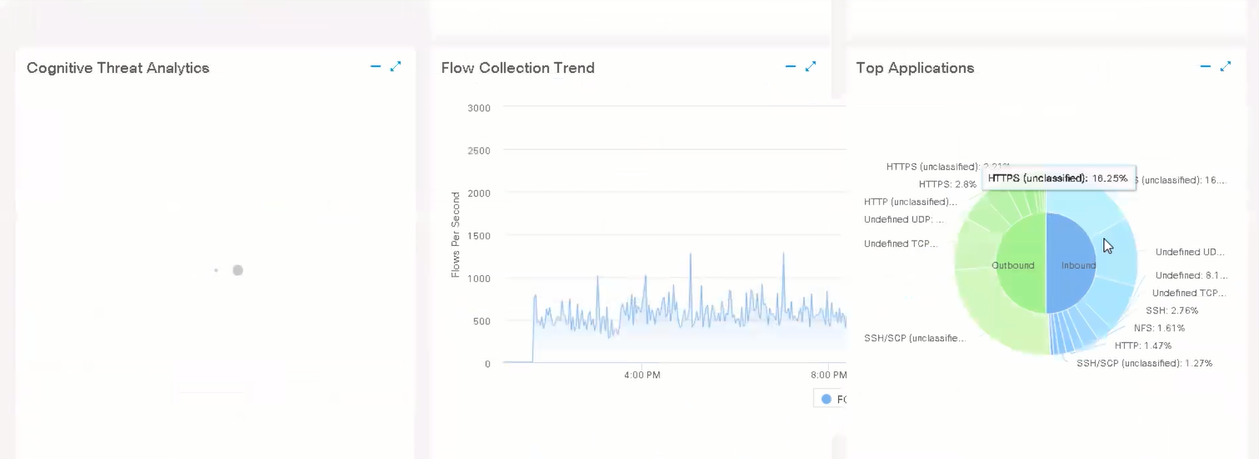

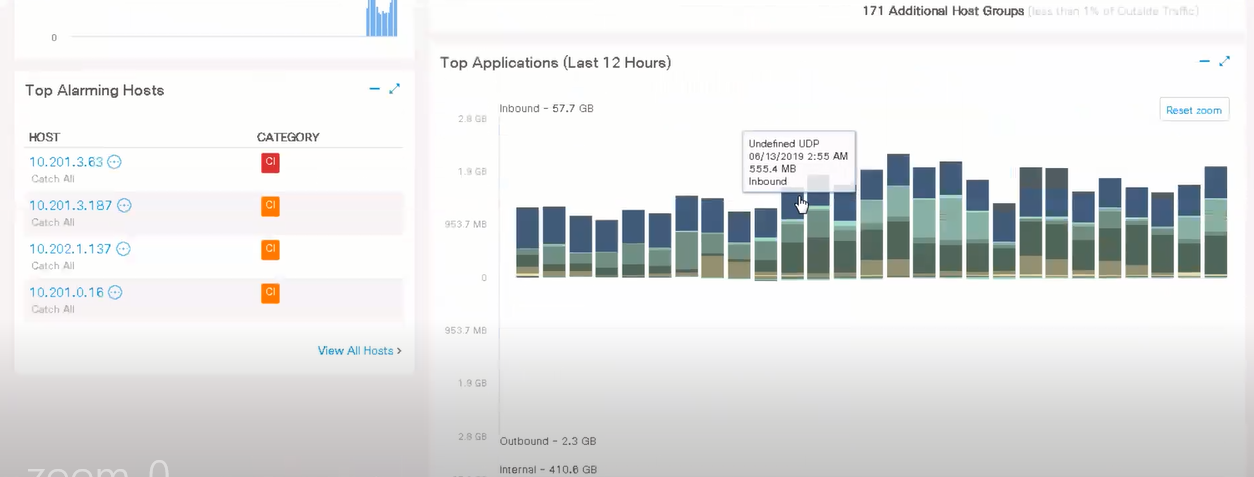

仪表板中非常方便的图表可以显示常规的网络统计信息:警报,来自谁和何时发出的警报,网络协议的流量,应用程序和安全事件。

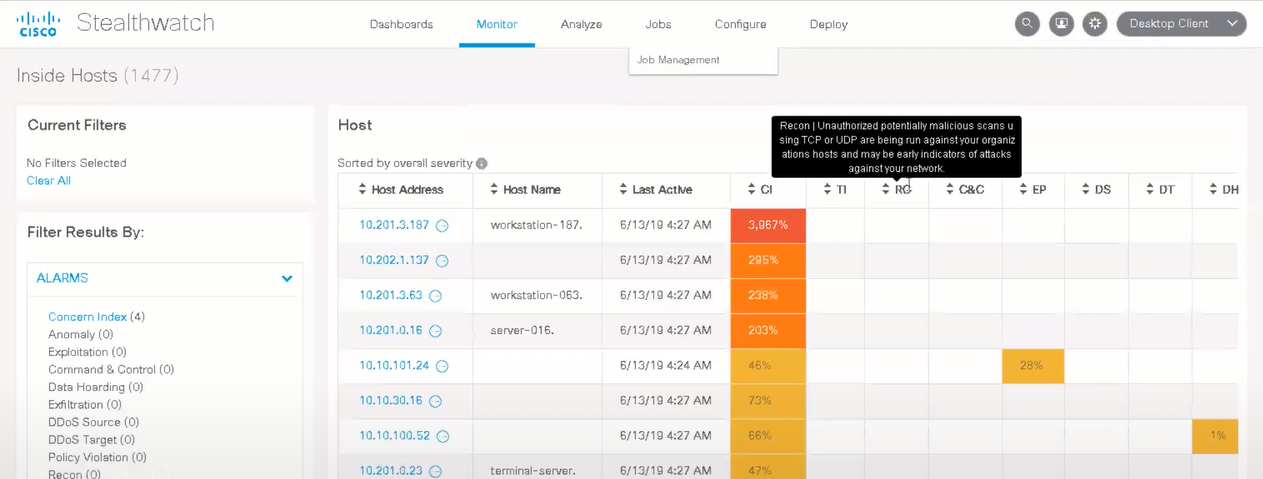

在“监视器”选项卡中,将显示可疑主机的更详细列表,以及一个表,该表的值负责可疑行为和对特定主机的攻击。

接下来,您可以观察按协议细分的应用程序流量。 当然,时间段会发生变化,您可以向内翻阅,突出显示必要的部分(在仪表板的“流程”中,您也可以“翻阅”)。

所有设置和完全沉浸在界面中,您将在以下文章中看到。

4.建筑

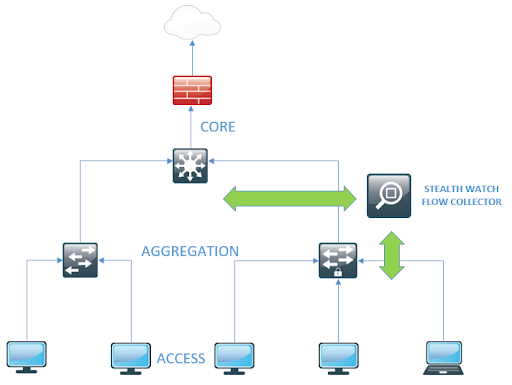

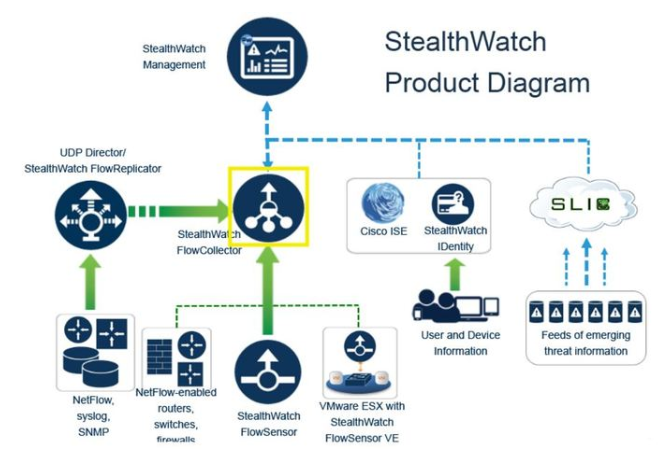

StealthWatch的体系结构一方面比其竞争对手的体系结构复杂一些,但另一方面,它的体系结构更精细,可以进行更多的自定义。 所需的组件是Flow Collector(FC)和StealthWatch管理控制台(SMC)。

FlowCollector是一种物理或虚拟设备,可从交换机,路由器和防火墙收集NetFlow数据和NBAR应用程序数据。

SMC是一种物理或虚拟设备,可以组合,组织并以图形方式表示从FC收集的数据。 可以与AD和Cisco ISE集成。

作为可选的但同样有趣的设备,我重点介绍了FlowSensor(FS)和UDP-Director(UDP-D)。

第一个可以是物理设备,也可以是虚拟设备,并且是从旧版设备或使用廉价访问级别交换机时生成NetFlow的解决方案。 FlowSensor可以为使用SPAN,RSPAN协议到达的所有流量提供NetFlow记录的形成。

此外,在大多数情况下,FlowSensor必须使用ETA技术(在加密流量中检测恶意软件),但是,从ISR和ASR系列开始,路由器可以在没有Flow Sensor的情况下与ETA一起使用。

UDP-D是一种物理设备,它收集NetFlow数据并将其作为单个压缩流路由到FlowCollector。 例如,它可以同时将流导出到StealthWatch,SolarWinds等。 它还可以减轻Flow Collector的负担并优化网络性能。 实际上,仅需要将流导出到不同的平台。 因此,不需要StealthWatch架构中最昂贵的组件。

该架构在简化版本中类似于以下内容:

并以更完整的版本(复杂而难以理解):

5.最低系统要求

5.最低系统要求现在,您可以使用StealthWatch切换为“您”,因此让我们看一下在网络上部署它的最少资源。

对于StealthWatch管理控制台:RAM 16 GB(建议24 GB),3个CPU,125 GB驱动器

对于FlowCollector:RAM 16GB,2 CPU,200 GB磁盘

*支持<250个出口商,<125000个主机,<4500 fps

如果我们需要一个完整的体系结构(我们将在以后考虑),我们还应该为FlowSensor和UDP-Director分配资源。

对于FlowSensor:RAM 4 GB,1 CPU,60 GB磁盘

对于UDP-Director:RAM 4GB,1个CPU,60 GB磁盘

* SSD对于所有VM都是更可取的,但是NetFlow会“飞”到FlowCollector,因此,应该首先为FC分配资源

一个重要的警告是这些虚拟机的映像仅适用于VMware(ESXi)和KVM。 对他们的要求。

VMware(ESXi):版本6.0或6.5。

不支持实时迁移和快照。

KVM:使用任何兼容的Linux发行版。

KVM主机版本为libvirt 3.0.0,qemu-KVM 2.8.0,Open vSwitch 2.6.1和Linux内核4.4.38。 他们可能是其他人,但是Cisco工程师对此进行了测试并确认了它们的可操作性。

如果您有兴趣从另一个角度查看网络的安全性,则可以通过sales@tssolution.ru与我们联系,我们将在您的网络上免费进行演示或试运行StealthWatch。

现在就这些了。 在下

一篇文章中,我们将直接进行StealthWatch的部署,并详细讨论此过程的细微差别。