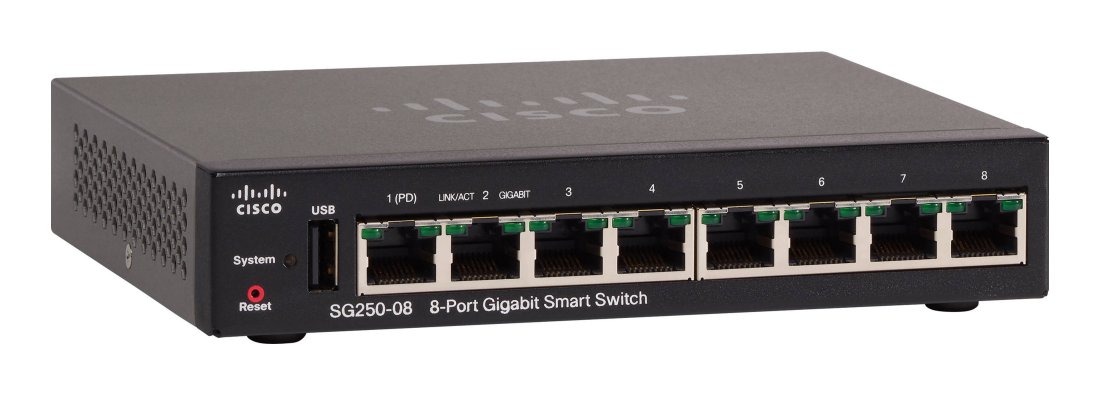

IoT Inspector扫描仪的开发人员会定期对来自不同制造商的固件进行例行检查。 有时,他们在物联网的设备中发现漏洞。 但是

最后的发现尤其令人惊讶。 在Cisco SG250路由器的固件中,扫描程序找到

了几张证书以及华为技术公司在美国的子公司Futurewei Technologies

的员工

的对应密钥,该员工名为Harry Wu,电子邮件地址为

gary.wu1@huawei.com 。

但是,它们如何进入思科路由器的固件中?

还奇怪的是,相关文件的位置(/root/.ssh/)。 该目录通常用于SSH密钥,而不是证书。

开发人员手动检查了自动扫描仪的结果。 它们是可靠的,手动分析证实了自动化结果。

鉴于围绕华为的政治辩论,员工们不想want测这个话题,而是立即将信息传送给思科。 在那里,安全部门确认了结果,并开始了内部调查。 他们只花了几天时间就找出了原因并分享了细节。

事实证明,有问题的证书和私钥是免费的

OpenDaylight GitHub软件包的一部分,该软件包已在某些Cisco产品中使用。 该问题影响了所有Cisco 250/350 / 350X / 550X系列路由器。 开发人员使用证书来测试

Cisco FindIT功能,从而通过自动发现网络中的所有设备,通过单个接口进行配置等来主动管理路由器的网络。由于简单的监督,证书位于产品的固件中。

思科立即发布了没有这些证书的固件,并于7月3日发布了

安全建议 。 此外,思科还修复了扫描程序检测到的其他问题:空密码哈希,不必要的依赖关系以及各种依赖关系漏洞。

这里没有对安全的威胁。 关于神话般的“华为后门”是不可能的。 据思科称,由于最终固件版本中并未实际使用证书,因此尚未确定攻击媒介。

但是,仍然有两个问题。

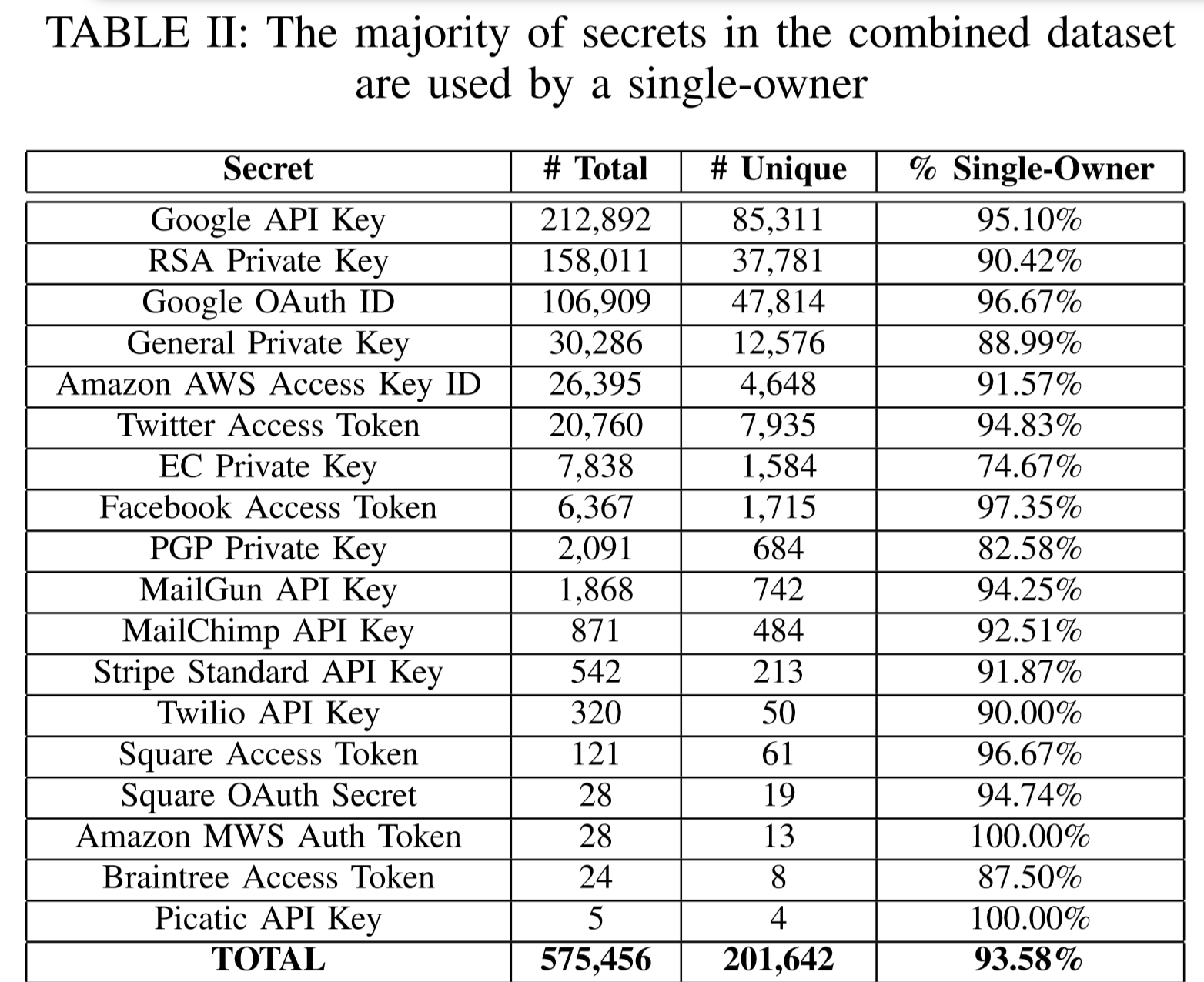

首先,为了方便或无意,开发人员经常在程序代码中放置敏感信息,然后将其放置在公共领域中。 例如,在2019年3月,北卡罗来纳大学的研究人员扫描了GitHub,发现超过100,000个存储库包含API密钥,令牌和加密密钥。 此外,每天都有成千上万的新的,独特的“秘密”进入GitHub。 有关发现的秘密对象的一般统计数据表明,大多数Google API密钥都进入了公共领域。 RSA私钥和Google OAuth标识符也很常见。

该研究表明,即使资源最少,攻击者也可能危害许多GitHub用户并找到许多秘密密钥。 为了解决这个问题,GitHub开发了

令牌扫描令牌扫描功能,该功能可以扫描存储库,搜索令牌,并通知服务提供商信息泄漏。

第二个问题是程序越来越多地在与开源外部依赖项相同的GitHub上连接项目,而没有相应地检查它们。 事实证明,开发人员盲目地信任别人的代码,没有人可以遵循。 例如,在拉斯·考克斯(Russ Cox)的文章“我们的成瘾问题”中对此问题进行了描述,该文章的

翻译在哈布雷(Habré)上。