图片:Medium.com

图片:Medium.com安全研究员

发现 Zoom Teleconferencing软件漏洞 在Mac计算机上使用该程序时,用户打开的任何站点都可以在设备上激活相机,而无需征求对此操作的许可。 即使已经从计算机中删除了变焦,也可以执行此操作。

有什么问题

研究员Jonathan Leitschuh已发布严重漏洞CVE-2019-13450的详细信息。 结合另一个安全漏洞,它可以使攻击者远程监视Mac用户。

Leich在发布有关漏洞的信息之前90天就向Zoom团队告知了该漏洞,但是在研究人员博客上

发布该漏洞之后,发布了涵盖该错误的补丁程序。 因此,该项目的所有400万用户都处于危险之中。 Zoom是用于电话会议和音频会议,网络研讨会和培训活动的最受欢迎的云应用程序之一。

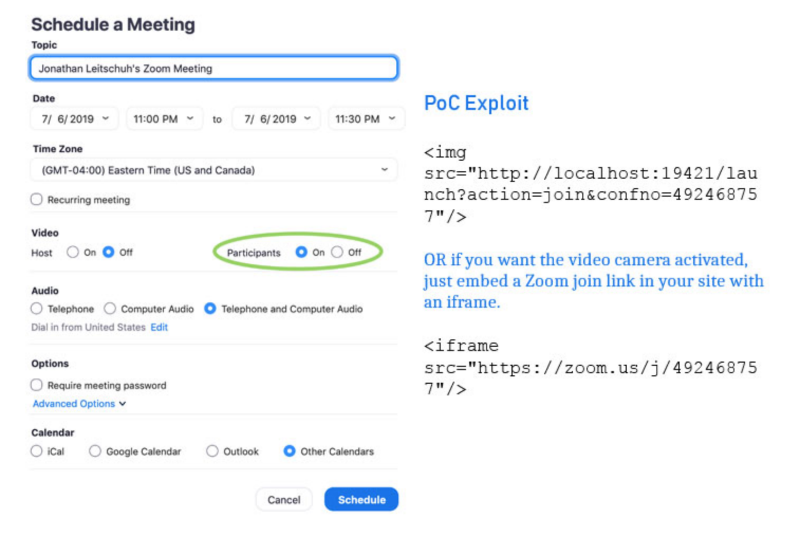

该漏洞在于单击加入功能的错误操作-创建该漏洞是为了自动激活计算机上安装的Zoom客户端。 有了它,与会者就可以使用浏览器立即连接到会议。 为此,只需单击表格

zoom.us/j/492468757的邀请链接。

研究人员发现,为了激活此功能,Zoom启动了运行在计算机端口19421上的本地Web服务器,该服务器以“不安全的方式”通过HTTPS GET参数接收命令,并且在浏览器中打开的任何网站都可以与之交互。

要利用安全错误,攻击者需要在Zoom中创建邀请链接,并将其作为图像标签或通过iFrame嵌入到外部站点中。 然后,您需要说服受害者访问该站点才能激活其Mac计算机上的网络摄像头。

除了监视受害者外,该漏洞还可以用于对目标计算机进行DoS攻击。 为此,请将大量的GET请求发送到本地Web服务器。

如何保护自己

简单移除Zoom并不能帮助您避免上述问题。 据研究人员称,单击加入功能支持未经用户许可自动重新安装Zoom的命令。

根据Leich的说法,Zoom专家发布了一个补丁,禁止攻击者激活受害者设备上的摄像机。 同时,仍然可以使用恶意的Zoom链接将用户秘密连接到在线会议。

如今,许多服务都基于数据分析算法运行。 如实践所示,风险不仅隐藏在易受攻击的功能中,而且还隐藏在数据本身中,系统在此基础上做出决策。

随着新的机器学习算法的出现,其应用范围不断扩大。 几年来,信息安全领域的机器学习已不仅用于检测攻击,而且也用于进行攻击。

研究人员正在积极研究恶意机器学习(对抗攻击)。 但是,为了超越攻击者并预测下一步,他们忘记了攻击者现在正在使用的机会:模型盗窃,框架中的漏洞,欺骗训练数据,逻辑漏洞。

7月11日(星期四) 下午2:00 ,Positive Technologies专家Arseniy Reutov和Alexandra Murzina将举行有关“使用人工智能技术的安全风险”主题的网络研讨会。 我们将讨论在现代应用中使用机器学习技术的风险。

参加网络研讨会是免费的,需要注册 。