黑客入侵家庭和企业用户的网络设备可能会导致数千万美元的损失。 因此,Mirai僵尸网络最初是通过感染路由器传播的,它

破坏了全球经济达数亿美元 。

网络设备的制造商是否有可能意识到问题,关闭了“漏洞”并使他们的系统不受恶意软件的侵害? 实际上,事实并非如此。 一些单个漏洞已得到修复,但仍会发生大规模黑客攻击。 一个引人注目的例子是思科路由器中最近发现的全局漏洞。

发现了什么问题?

上个月中旬,来自Red Ballon的一组研究人员宣布发现Cisco 1001-X系列路由器中的多个漏洞。 入侵者在保护设备方面是否使用过问题尚不知道,但漏洞确实构成了严重的危险。

漏洞之一是Cisco IOS系统中的一个错误,该漏洞使攻击者可以访问上述系列的路由器。 关闭它非常简单-您只需要更新设备的固件即可(当然,并非所有公司都这样做)。

第二个孔比第一个孔危险更大。 它影响着公司数以亿计的网络设备的工作,不仅影响路由器,还影响交换机,防火墙和其他设备。 网络安全研究人员设法避开了称为“信任锚”的安全系统。 这是公司的设备完整性检查模块,最初是为了防止伪造而添加的,然后将其转变为用于Cisco网络设备的全面的系统完整性检查系统软件。 目前,Trust Anchor已安装在公司的任何活动网络设备上。

事实证明,仅通过远程固件更新并不能解决问题,经过调查,思科得出的结论是,只有在进行手动重新编程的情况下,大多数设备才可以得到保护。 也许公司将不得不改变“锚”的架构,这将花费时间和金钱。 一直以来,设备仍然很脆弱。 没错,思科表示,该公司没有有关该漏洞广泛使用的数据,因此不会采取需要大量资源的紧急措施。

不只是思科

不仅思科路由器容易受到攻击,实际上,对于绝大多数制造商的网络设备来说,这个问题也很紧迫。 但是,据人们判断,路由器是最脆弱的-僵尸网络开发人员最常使用路由器。

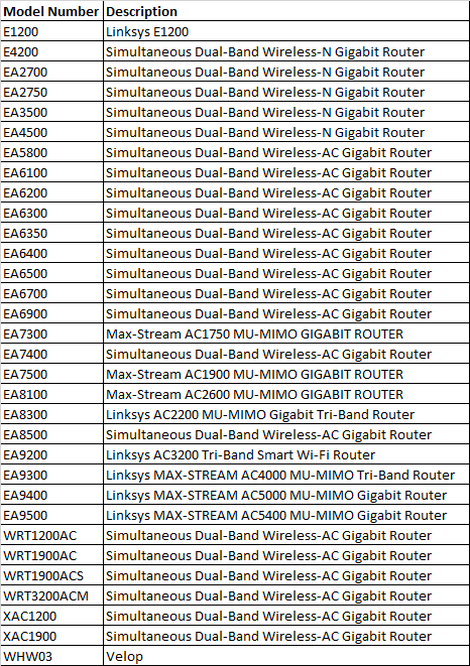

Linksys路由器几乎与有关Cisco路由器问题的信息同时出现在网络上,有关成千上万个Linksys智能路由器的漏洞的新闻。 这些设备的保护漏洞允许(并且仍然允许)获得对它们的远程未经授权的访问。

一次网络扫描发现25,617个Linksys Smart Wi-Fi设备对入侵者开放。 后者不仅可用于设备的MAC地址,而且还可用于型号,操作系统版本,WAN设置,固件版本,设置,DDNS配置上的数据。

攻击者可以使用所有这些数据以及对路由器本身的访问来从中形成僵尸网络。 数十个路由器模型易受攻击。 以下是描述此漏洞的问题模型的列表。

该公司表示,它认为该漏洞不是大规模的,因此,该问题不会在不久的将来得到解决。 的确,那些激活了自动固件更新的设备不需要用户参与。 补丁发布后,将自动安装。 但是请不要忘记,大约有50%的系统禁用了自动更新,因此这些小工具将“开放”供外部干预使用数周(甚至数月)。

MikroTik路由器

去年年底,人们知道未知的攻击者已经

破坏了数千个MikroTik路由器,以创建一个僵尸网络 。 尽管事实上该漏洞是在2018年4月发现的,但由于不是所有路由器的所有者都开始安装固件更新,因此它仍然存在很长时间。

最初,该问题导致成千上万的路由器受到威胁。 攻击了24万台路由器,并将其转变为SOCKS 4代理,攻击者根据它们的需要使用它们。 去年年底,该网络拥有数十万台路由器,其漏洞尚未修复。 可能有人认为它仍未解决。

受损的路由器还可以通过重定向网络流量(包括FTP和电子邮件)来工作。 网络安全研究人员还发现了数据,这些数据是网络设备远程控制过程的特征。 数据包从伯利兹发送到IP提供商-未知,这只是伪装,或者攻击者实际上位于该区域。

顺便说一下,如果其他网络犯罪集团的网络犯罪分子之一想到了使用公司路由器来形成僵尸网络的想法,那么就可以毫无问题地做到这一点。

D-link路由器在去年年底的同一时期,网络安全专家发现了网络犯罪分子对Dlink路由器的积极攻击。 事实证明,该固件包含一个漏洞,该漏洞使黑客能够在没有特殊问题的情况下将路由器重定向到网络犯罪分子指定的站点或服务。 该漏洞与DLink DSL-2740R,DSL-2640B,DSL-2780B,DSL-2730B和DSL-526B等设备模型有关。

破解者可以访问他们用来管理路由器

的资源 ,这一事实解决了该问题。 但是设备本身在大多数情况下仍然受到损害。 数量更多的路由器在固件中包含未公开的漏洞。 而是D-link公司发布了此修复程序,但只有一小部分设备所有者安装了此修复程序。

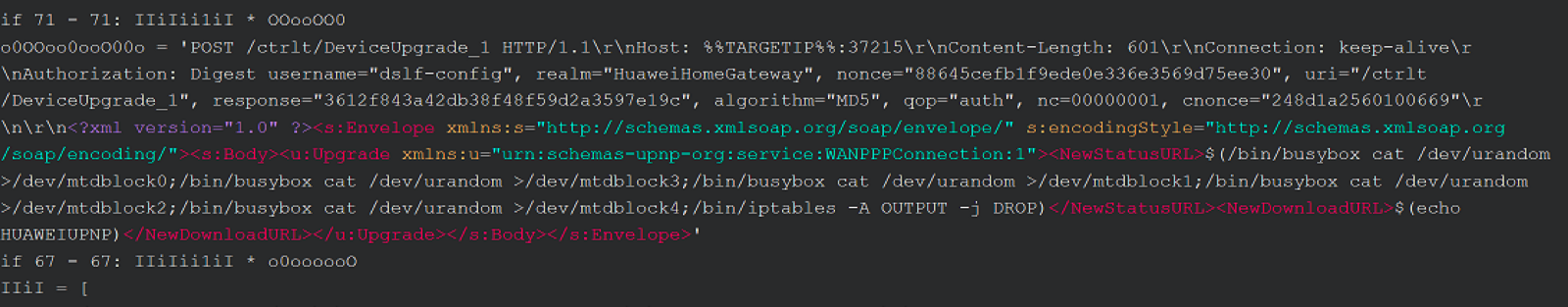

华为路由器

2017年底,

对中国公司华为的路由器进行了大规模攻击 。 攻击者使用漏洞CVE-2017–17215来访问华为HG532设备。 事实证明,Brickerbot和Satori僵尸网络积极使用了此漏洞。 发现问题的信息安全专家将其报告给了公司。 但是,不幸的是,尚不清楚该孔被覆盖的速度。

在2018年中,仅一天之内,就有大约18,000台华为网络设备被感染,其中

攻击者组成了一个僵尸网络 。 众所周知,网络犯罪分子利用了上面讨论的相同漏洞CVE-2017-17215。

与以前的情况一样,很可能有数千个设备仍在网络上运行,容易受到此漏洞的影响,这使得HG532系列路由器容易受到外部因素的影响。

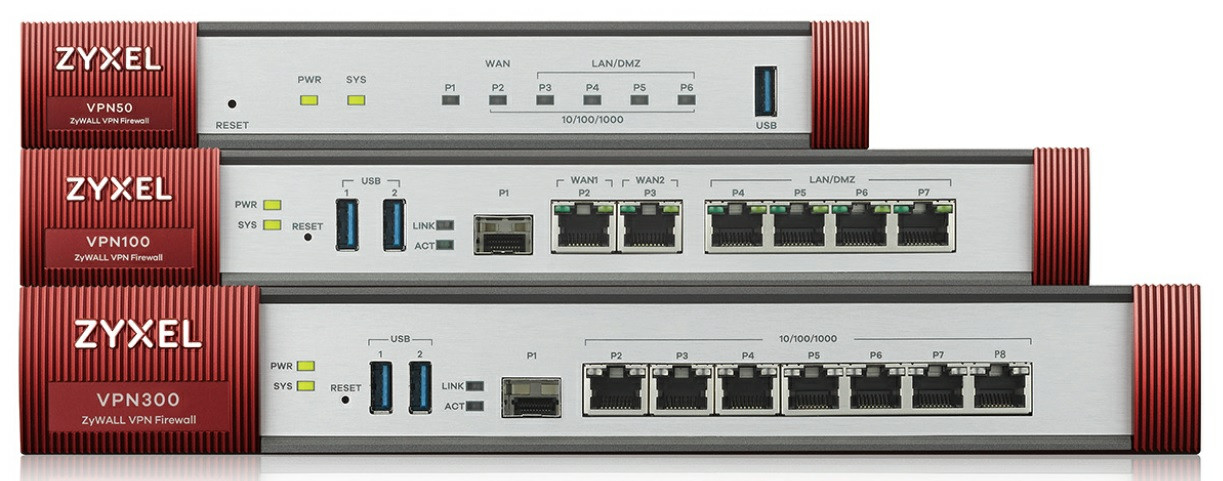

Zyxel路由器是的,问题影响了我们公司。 没错,我们试图尽快修复所有问题。 相关的漏洞已获得序列号CVE-2019-9955。 受其影响的不是路由器,而是硬件防火墙。

该修补程序已经针对所有型号发布,因此,如果未将设备配置为自动更新,则

可以在此处手动下载它 。 现在发布的设备已经带有修复程序,因此以前发现的漏洞不相关。

现在呢?

问题在于,上面显示的所有内容都只是冰山一角。 容易受到来自各种制造商的大量路由器型号的攻击。 在网络的早期,出现了有关Realtek,ASUS,Dasan GPON等路由器问题的消息。

在阅读本文时,您自己的路由器很可能为攻击者的利益服务-它既可以作为僵尸网络的元素,也可以传输个人信息。 实际上,大多数Habr用户都知道这一点,因为存在许多漏洞,但是没有时间或机会来关闭它们。

但是您仍然可以为自己辩护,这并不困难。 该方法简单,并且同时有效。

软件解决方案构成僵尸网络的大多数恶意软件所提供的最简单的方法就是立即重启路由器。 这并不困难,如果已经发生感染,后果将是这样。 没错,这不会阻止新的恶意软件渗透。

此外,您必须更改默认密码并登录。 即使是非常高级的IT专业人员也懒于执行此操作。 许多人都知道这个问题,但是在这种情况下,知识本身并不意味着任何事情,需要加以应用

不要删除自动固件更新模式-这在很多情况下都可以提供帮助。 顺便说一句,即使激活了自动更新,也值得手动检查新固件。

禁用不使用的功能并没有什么坏处。 例如,Web访问或远程控制以及通用即插即用功能(这远非总是有用的功能)。

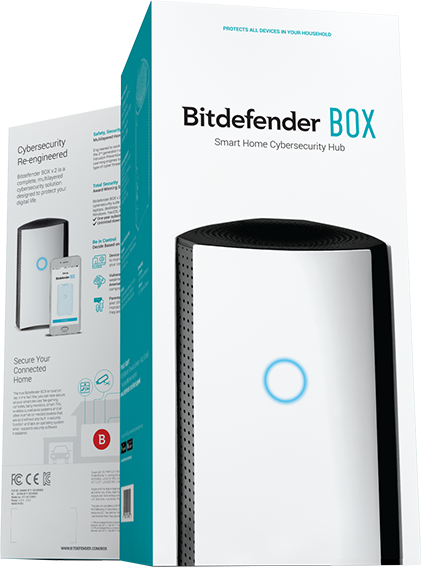

硬件解决方案为了保护所有智能设备不受外部干扰,您应该使用专用设备。

一个例子就是Bitdefender BOX2。该设备能够保护平板电脑,笔记本电脑,智能灯泡,电视以及其他所有从入侵者连接到无线网络的东西。 这是一个无线集线器,它是家庭或小型办公室的一种网络安全服务。

如果由于某种原因前一个设备不合适,则应注意BullGuard。 其操作原理几乎相同,此外,该设备还可以跟踪网络上的可疑行为并报告有关行为。

Zyxel VPN2S,

USG20 ,VPN50防火墙是更强大的保护。 它们保护VPN通道,例如,远程员工可使用VPN通道连接到其工作所在的公司的基础结构。 SPI保护,DDoS保护正在运行,可用的功能可能对私人和公司用户有用。

好吧,合勤为商业用户提供了诸如ATP,USG系列网关

以及ZyWALL之类的设备 。

您又用什么来保护您的家庭或办公室? 请在评论中分享此信息,对于所有关心信息安全问题的Habr读者,此信息很有可能会有用。

在我们的电报聊天中为合勤公司和家用设备提供技术支持。 公司新闻,新产品公告以及电报频道中的各种公告。