之前有关思科威胁响应威胁搜索平台的

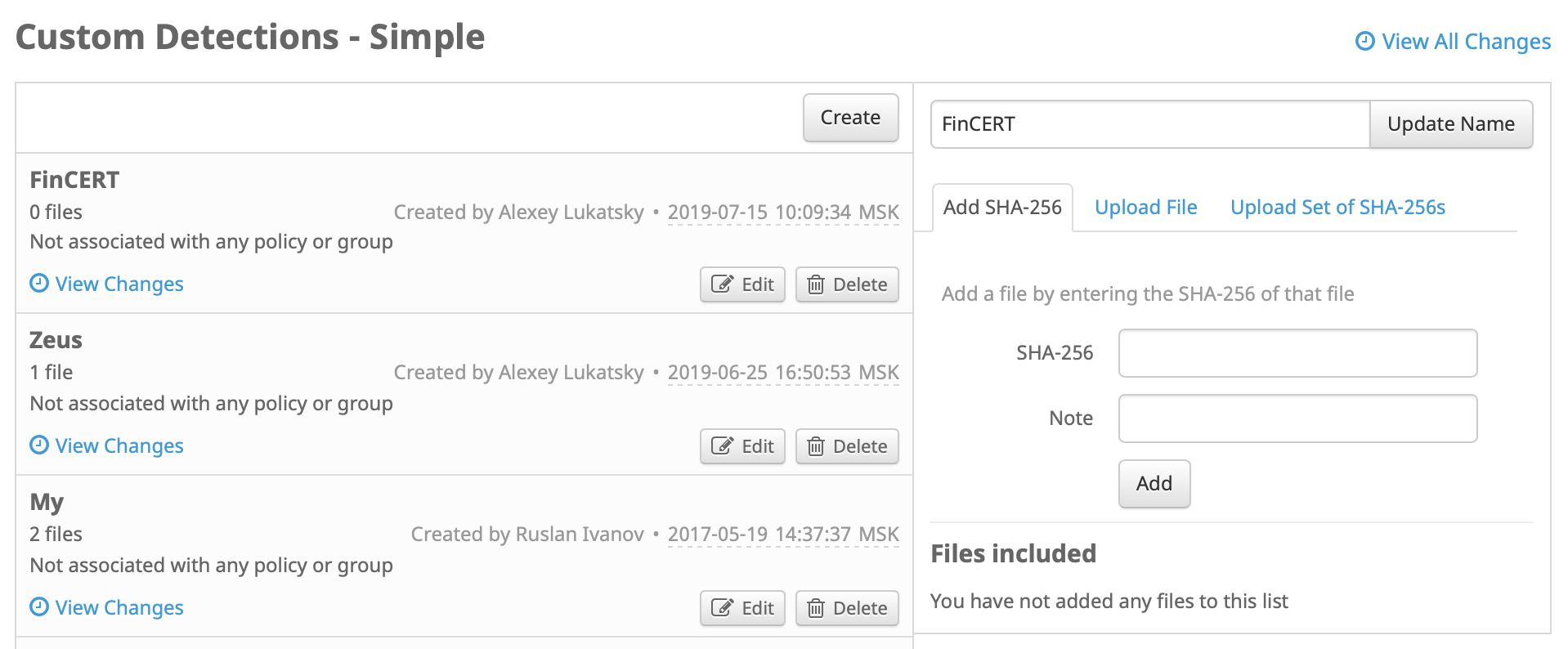

帖子使我遇到了一些有关如何将CTR与状态服务SOSOPKA和FinCERT集成的问题。 因此,我决定再写一封小纸条,展示如何从FSB和中央银行发送给您的妥协指标中获得最大收益。 实际上,这种整合并没有什么异常和复杂的事情-我们的监管机构在全球范围内使用折衷指标的计算机可读和标准化格式(恐怕无法想象如果根据GOST R 34.11-2012而不是MD5发送针对恶意样本的哈希值会发生什么情况/ SHA1 / SHA256),但它们尚未提供用于自动执行与它们相关的API。 无论如何,在Cisco Threat Response中使用它们并不难。 为了不拍摄此过程的屏幕快照,而是以动态方式进行演示,我录制了一个短片,演示了一个真实的例子,该例子攻击了

易受攻击的RDP协议 ,组织国家通信和安全管理局与思科安全解决方案的交互是多么容易。

可以使用任何其他威胁情报来源(BI.ZONE,卡巴斯基实验室,Group-IB,Anomali,Cisco Talos等)执行完全相同的过程。 这是一段简短的动画视频,介绍如何使用US-CERT。

在进行调查并找出网络上未经授权的活动的痕迹之后,我们面临着迅速阻止它的任务,为此有必要将适当的规则引入到在节点,边界,云中工作的防护设备中。 思科威胁响应也可以做到这一点。

但是,使用思科威胁响应来调查事件对我们有什么好处? 使用与CTR相同的解决方案难道不是很容易-AMP for Endpoints,电子邮件安全设备,Cisco Firepower等,但没有CTR吗? 为什么我们需要另一个附加系统? 我试图对这些决定中的每一个进行调查程序,并得到了有趣的数字。

对于AMP for Endpoints,类似于CTR的调查至少需要30秒。 在此期间,我可以创建所需的策略,并在其中输入所需的危害指标,然后在Cisco AMP4E的结果中开始对其进行搜索。

实际上,这将花费更多时间,因为这取决于我需要在管理控制台界面中设置的危害指标的数量(或者我需要准备一个指标,并将其上传到系统中)。

对于Cisco Firepowe NGIPS,类似的过程将花费不少于40秒(取决于我要寻找的危害指标的数量)。

最后,在最近集成了CTR的Cisco电子邮件安全解决方案的情况下,如果我手动设置了恶意或可疑的哈希值,则通过Cisco SMA(安全管理设备)在电子邮件中搜索危害指标至少需要11秒钟。附件

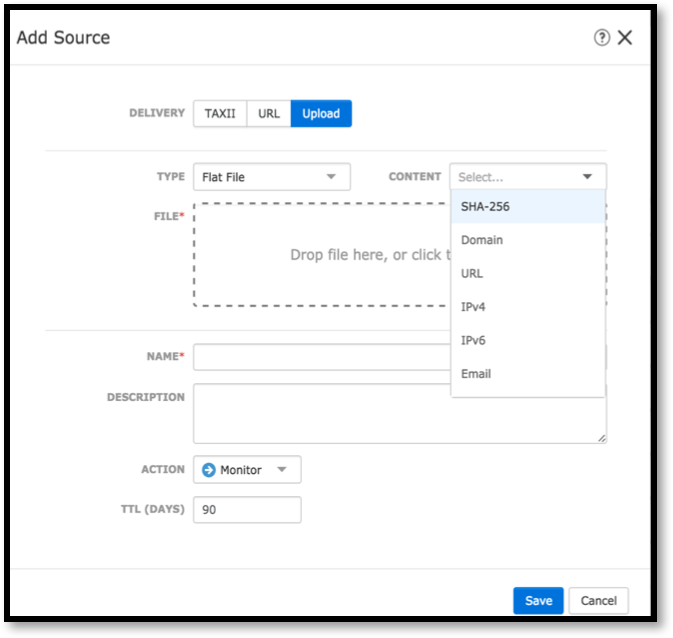

如果我指出危害指标的来源,则至少需要18秒,然后将以自动模式从那里加载数据。

通常,每种解决方案的内容都不多,但是如果我一次对几种不同类型的产品和指标进行全面调查,则至少需要120秒。 如果再次观看视频,您将看到在使用Cisco Threat Respone的情况下,调查仅需10秒钟。 这次几乎与寻求指标的数量无关。 时间收益的十二倍,并且没有准备要上传到系统的危害指标的麻烦-只需将我们需要的所有内容复制到剪贴板(或复制到Casebook浏览器插件)中,然后粘贴到点击率中即可。 因此,如果您面临迅速调查事件的任务,那么免费的Cisco Threat Respone可以使您更加有效地解决此问题。

这只是将思科解决方案与政府威胁情报系统集成的一个示例。 实际上,还有更多。 例如,我们不仅可以自动化调查事件的过程,还可以自动阻止从州社会保障服务局或FinCERT收到的工件,这足以使用Cisco AMP for Endpoints或Cisco Firepower中的API。 的确,请谨慎执行此操作(自动阻止)。