自2016年以来,我们一直在捕获它们,收集统计数据,这就是最后发生的情况。 我们不提供预测,而仅说明在这种环境下风险增加了多少。

我们的分析师准备了一项调查研究,总体上提出了对智能设备和物联网(IoT)的常见威胁。 每天都会在互联网上注册大量设备,例如智能电视,闭路电视摄像机,智能手表和玩具,冰箱,汽车,健身追踪器和DVR。 他们中的大多数人受到的攻击保护很差,甚至完全脆弱。

引言

现在,万维网不仅包括计算机,智能手机,平板电脑和路由器,而且还包括智能电视,闭路电视摄像机,智能手表,冰箱,汽车,健身追踪器,录像机甚至儿童玩具。 物联网设备的数量已经超过数十亿,并且其数量每年都在增长。

他们中的许多人受到攻击的程度很差或完全没有保护。 例如,要连接到它们,可以使用简单的或众所周知的登录密码对,默认情况下将其安装在成千上万的型号上。 他们的所有者要么不考虑更改出厂设置,要么由于制造商自身的限制而不能这样做。 攻击者相对容易使用字典组合(所谓的蛮力-蛮力方法)访问此类设备。 此外,他们可以利用安装在其上的操作系统的漏洞。

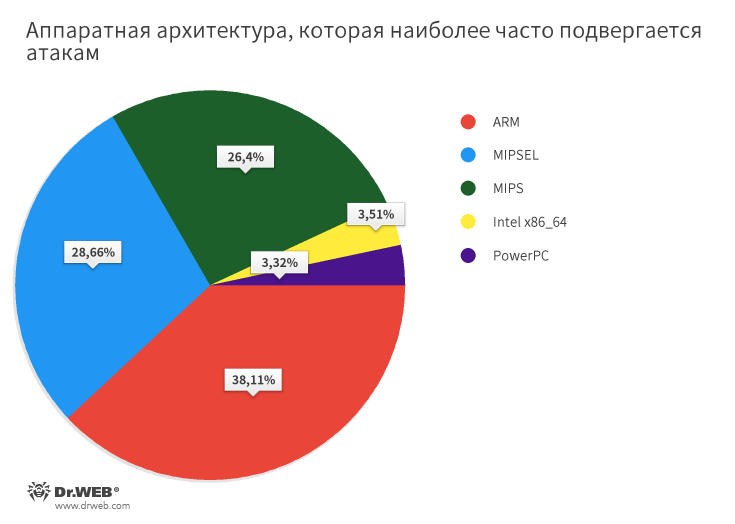

自2016年以来,Doctor Web一直密切监视对物联网领域的威胁。 为此,我们的专家部署了一个专门的诱饵网络-khanipots(源自蜜罐一词-一罐蜂蜜)。 这种陷阱模仿了各种类型的“智能”电子设备,并记录了感染它们的企图。 Hanipots一次涵盖多个硬件平台,包括ARM,MIPS,MIPSEL,PowerPC和Intel x86_64。 它们使您可以跟踪攻击媒介,检测和研究新的恶意软件样本,改进其检测机制并更有效地对其进行处理。

本文提供有关在智能设备上检测到的攻击以及对物联网的最常见威胁的信息。

统计资料

在观察开始之初,病毒分析人员记录到针对物联网设备的恶意软件活动相对较少。 在2016年的四个月中,Doctor Web专家检测到729,590起攻击,但仅在一年内就增加了32倍,达到23,741,581次;在另外12个月中,已达到99,199,434起。六个月以来,共进行了73513303次攻击-几乎与整个2018年一样多。

下图显示了攻击攻击检测的动态:

在不到三年的时间内,入侵和感染物联网设备的尝试次数增加了13,497%。

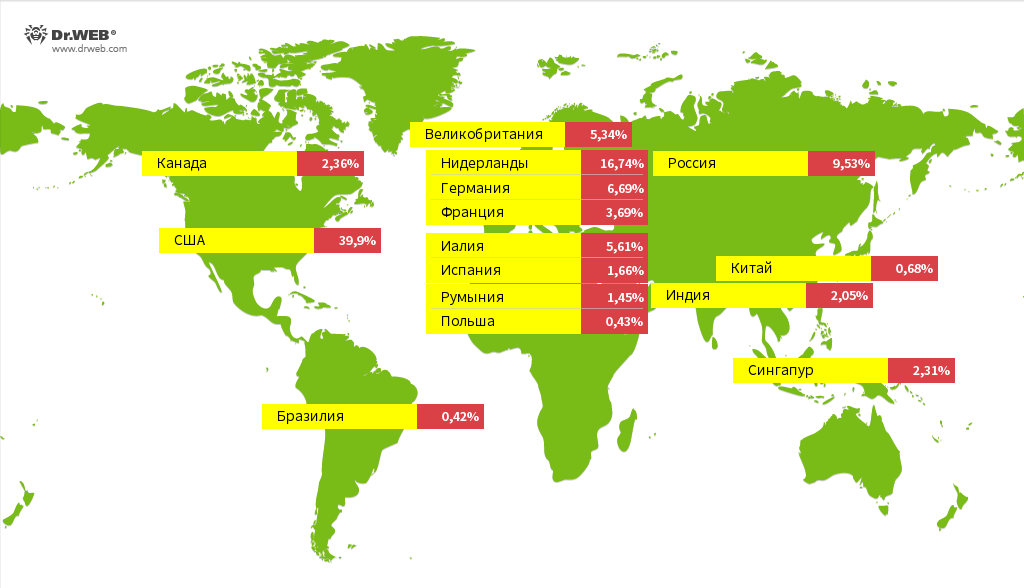

来自50多个国家/地区的IP地址对智能设备进行了攻击。 最常见的是美国,荷兰,俄罗斯,德国,意大利,英国,法国,加拿大,新加坡,印度,西班牙,罗马尼亚,中国,波兰和巴西。

下图显示了攻击源的地理分布及其百分比:

成功破坏设备后,攻击者可以在它们上加载一个或多个特洛伊木马。 在观察期内,我们的陷阱检测到的独特恶意文件总数为131,412,其检测动态如下所示。

智能设备在各种处理器体系结构上运行,许多恶意程序同时具有针对多个硬件平台的版本。 在那些模仿我们的锅的设备中,最受攻击的设备是带有ARM,MIPSEL和MIPS处理器的设备。 在图中可以清楚地看到:

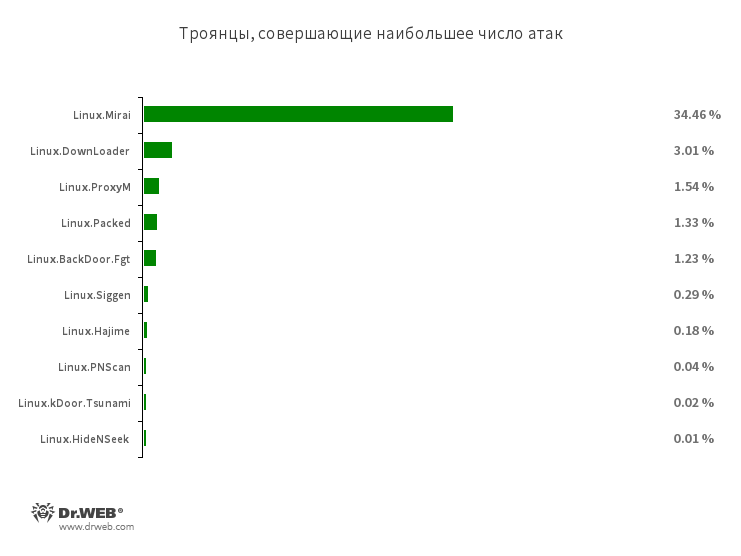

根据盗用者的统计,最活跃的恶意程序是Linux.Mirai家族的代表,该恶意软件占攻击总数的34%以上。 其次是Linux.DownLoader引导程序(占攻击的3%)和Linux.ProxyM木马(占攻击的1.5%)。 前十名还包括恶意应用程序Linux.Hajime , Linux.BackDoor.Fgt ,Linux.PNScan,Linux.BackDoor.Tsunami和Linux.HideNSeek。 下图显示了最活跃的特洛伊木马的百分比:

攻击智能设备的恶意程序可以根据其主要功能分为几个基本类别:

- 用于DDoS攻击的木马(例如:Linux.Mirai);

- 分发,下载和安装其他恶意应用程序和辅助组件的木马(例如:Linux.DownLoader,Linux.MulDrop);

- 允许您远程控制受感染设备的木马(例如:Linux.BackDoor);

- 将设备变成代理服务器的特洛伊木马(例如:Linux.ProxyM,Linux.Ellipsis.1,Linux.LuaBot);

- cryptocurrency挖掘木马(例如:Linux.BtcMine);

- 其他。

但是,大多数现代恶意程序都具有多功能威胁,因为它们中的许多程序可以一次组合多个功能。

智能设备的威胁趋势

- 由于特洛伊木马的源代码可用,例如Linux.Mirai,Linux.BackDoor.Fgt,Linux.BackDoor.Tsunami等,新恶意程序的数量正在增加。

- 以“非标准”编程语言(例如Go和Rust)编写的恶意应用程序的数量不断增加。

- 攻击者可以获取有关许多漏洞的信息,利用这些漏洞可以感染智能设备。

- 在物联网设备上开采加密货币(主要是门罗币)的矿工仍然很受欢迎。

以下是有关物联网最常见和最值得注意的特洛伊木马的信息。

有关物联网威胁的更多信息

Linux.MiraiLinux.Mirai是攻击物联网设备的最活跃的木马之一。 该恶意应用程序的第一版于2016年5月发布。 后来,他的源代码在公共领域公开发布,因此他很快得到了各种病毒编写者创建的大量修改。 现在, Linux.Mirai是最常见的Linux木马,可在各种处理器体系结构上运行,例如x86,ARM,MIPS,SPARC,SH-4,M68K等。

感染目标设备后, Linux.Mirai连接到管理服务器并等待来自它的进一步命令。 该木马的主要功能是进行DDoS攻击。

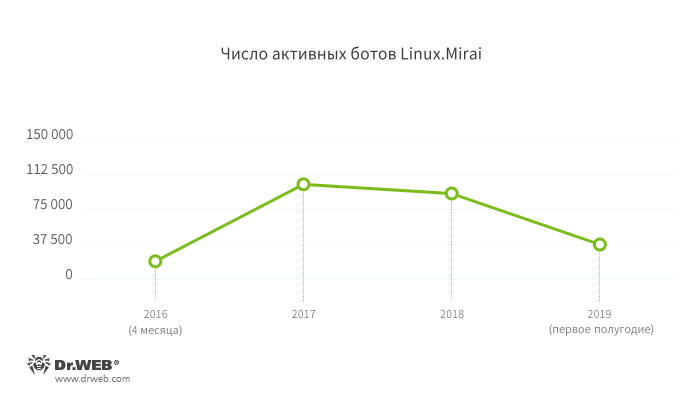

下图显示了Chanipotas检测此恶意应用程序的活动副本的动态:

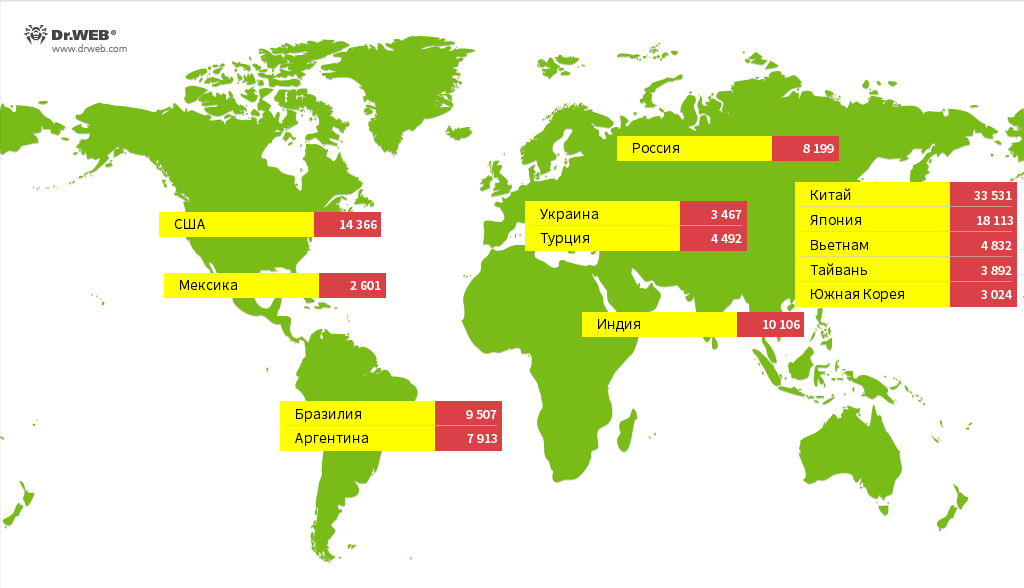

各种Linux.Mirai修改在中国,日本,美国,印度和巴西最为活跃。 以下是在观察期内记录此家庭最大自动程序数量的国家/地区。

Linux系统

Linux系统感染智能设备的另一种危险恶意软件是Linux.Hajime 。 自2016年底以来,该木马就已被病毒分析人员所熟知。 它可以在ARM,MIPS和MIPSEL体系结构上运行,并实现网络蠕虫的功能,并通过Telnet协议进行传播。 感染的设备包含在去中心化的P2P僵尸网络中,用于进一步感染Web上的可用对象。 恶意程序通过阻止端口23、7557、5555和5358上的端口,从而阻止其他恶意程序访问成功攻击的设备。

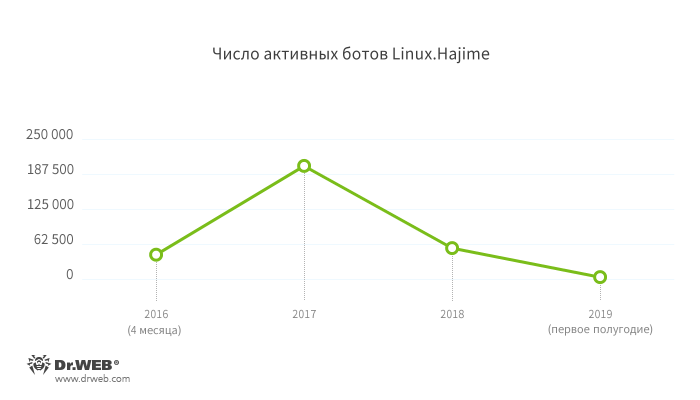

Linux.Hajime活动的高峰发生在2016年底-2017年初,当时该家族的同时活动木马的最大数量超过43,000,此后,恶意软件活动下降并且持续下降。 当前,活动的Linux.Hajime僵尸程序的数量不超过数百。

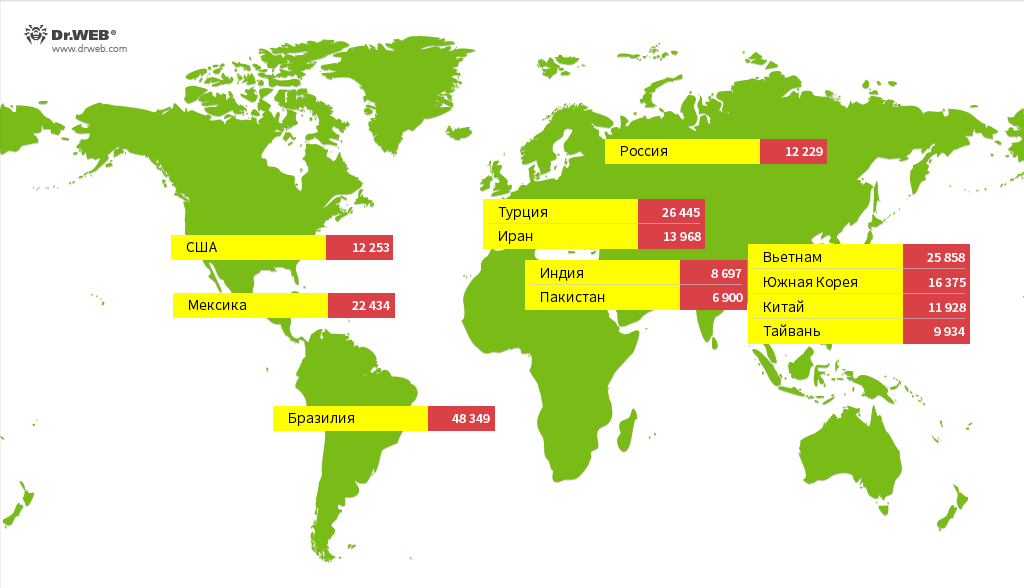

这些木马在巴西,土耳其,越南,墨西哥和韩国最为普遍。 该地图显示了在整个观察期内记录的活动Linux.Hajime木马数量最多的国家。

Linux.BackDoor.Fgt

设计用于感染物联网设备的前五名木马包括Linux.BackDoor.Fgt ,自2015年秋季以来已分发。 此恶意应用程序支持的各种版本可在MIPS,SPARC和其他体系结构上工作,并且可在Linux OS环境中工作。 Linux.BackDoor.Fgt的源代码是公开可用的,这就是为什么它在病毒编写者中如此流行的原因。

这些后门使用Telnet和SSH协议进行分发,获取用于访问受攻击对象的登录名和密码。 这些木马的主要目的是进行DDoS攻击和对受感染设备的远程控制。

Linux.ProxyM

Linux.ProxyM木马是网络犯罪分子用来保护自己在Internet上的匿名性的恶意程序之一。 它在受感染的Linux设备上启动SOCKS代理服务器,网络犯罪分子通过该服务器传递网络流量。 Doctor Web专家于2017年2月发现了Linux.ProxyM的第一个版本,并且该木马仍处于活动状态。

Linux.Ellipsis.1

Linux.Ellipsis.1是另一个旨在将Linux IoT设备和计算机转变为代理服务器的木马。 他在2015年被Doctor Web分析师抓住。 启动后,它将删除日志文件并阻止其重新创建,删除一些系统实用程序,还禁止设备与特定的IP地址进行通信。 如果该木马检测到来自其中一个地址的可疑流量,它也会将该IP列入黑名单。 另外,在Linux.Ellipsis.1管理服务器的命令下,连接到禁止地址的应用程序停止工作。

Linux.LuaBot

Doctor Web在2016年发现了Linux.LuaBot木马家族的第一个版本。 这些恶意应用程序是用Lua脚本语言编写的,并支持具有Intel x86_64体系结构的设备,MIPS,MIPSEL,Power PC,ARM,SPARC,SH4和M68k。 它们由几十个脚本模块组成,每个脚本模块执行特定的任务。 木马程序可以从管理服务器接收这些模块的更新,也可以下载新的更新。 Linux.LuaBot-丰富的恶意软件应用程序。 取决于恶意应用程序和一组脚本的修改,攻击者可以使用它们来远程控制受感染的设备,以及创建代理服务器以在Web上进行匿名化。

Linux.BtcMine.174

对于攻击者而言,加密货币的挖掘(挖掘)是感染物联网设备的主要原因之一。 Linux.BtcMine家族的特洛伊木马以及其他恶意应用程序可以帮助他们。 其中之一-Linux.BtcMine.174-在2018年底被Doctor Web专家发现。 它旨在用于开采Monero(XMR)。 Linux.BtcMine.174是用sh Shell语言编写的脚本。 如果不是以root用户身份运行,则特洛伊木马会尝试通过多种漏洞利用来增加其特权。

Linux.BtcMine.174搜索防病毒程序的进程并尝试终止它们,并从设备中删除这些程序的文件。 然后,它下载并启动几个其他组件,包括后门和rootkit模块,然后在系统中启动一个矿工程序。

该木马会自动加载,因此不必担心重新启动受感染的设备。 此外,它会定期检查矿工进程是否处于活动状态。 如有必要,他会再次启动它,以确保加密货币挖掘的连续性。

Linux.MulDrop.14

Linux.MulDrop家族木马用于分发和安装其他恶意应用程序。 它们适用于许多硬件体系结构和设备类型,但是,2017年Doctor Web病毒分析师发现了针对Raspberry Pi计算机的Linux.MulDrop.14木马。 该删除程序是一个脚本,其主体中存储了一个加密程序-加密货币矿工。 启动后,特洛伊木马会解压缩并启动矿机,然后尝试感染网络环境中可用的其他设备。 为了防止“竞争对手” 访问受感染设备的资源, Linux.MulDrop.14会阻止网络端口22。

Linux。隐藏NSeek

恶意软件Linux.HideNSeek感染运行Linux的智能设备,计算机和服务器,并将它们组合成分散的僵尸网络。 为了分发,此木马生成IP地址,并尝试使用用户名和密码的字典以及已知身份验证数据组合的列表连接到它们。 此外,它还可以利用各种设备漏洞。 Linux.HideNSeek可用于远程控制受感染的设备-执行来自网络罪犯的命令,复制文件等。

Linux.BrickBot

与大多数其他恶意软件不同,Linux.BrickBot木马并非旨在利用任何优势。 自2017年以来,这些破坏者旨在禁用计算机和智能设备。

Linux.BrickBot木马正试图通过选择用户名和密码来通过Telnet协议感染设备。 然后,他们尝试擦除其只读存储模块中的数据,重置网络设置,阻止所有连接并重新启动。 结果,为了恢复损坏的对象,将需要刷新它们甚至更换组件。 这样的特洛伊木马很少见,但非常危险。

在2019年6月底,Linux.BrickBot.37木马(也称为Silex)进行了传播。 它的行为类似于Linux.BirckBot家族的其他代表-擦除了设备驱动器中的数据,删除了它们的网络设置并重新启动,之后它们无法再打开并正常工作。 我们的陷阱记录了该特洛伊木马的2600多次攻击。

结论

数以百万计的高科技设备(越来越多地用于日常生活中)实际上是具有固有缺点的小型计算机。 它们容易遭受类似的攻击和漏洞,而由于设计的特殊性和局限性,保护它们可能更加困难,甚至是不可能的。 此外,许多用户并未完全意识到潜在的风险,仍然将“智能”设备视为安全,便捷的“玩具”。

物联网市场正在积极发展,并且在许多方面都随着个人计算机的大规模发行而重蹈覆辙,当时,对抗个人计算机威胁的机制才得以形成和改进。 在设备制造商和智能设备所有者适应新现实的同时,攻击者拥有巨大的攻击机会。 因此,在不久的将来,我们应该期待出现用于物联网的新型恶意软件。

Doctor Web继续监视木马和其他对智能设备的威胁的传播情况,并将此区域的所有有趣事件告知我们的用户。 Dr.Web防病毒产品成功检测并删除了该评论中指定的恶意程序。 例如,它成功地完成

了我们对物联网所做

的remotescan远程扫描功能 。