网络罪犯发明了许多网络攻击的选择,其技术实施和有效性的复杂程度有所不同。 其中,攻击占据了一个特殊的位置,这在技术上的简单性和有效性令人吃惊-商业电子邮件妥协(BEC)或使用受损的业务通信的攻击。 它不需要深厚的技术知识,却具有最高的效率,几乎不可能用传统方法加以防御。 据联邦调查局称,

2018年此类攻击造成的损失超过12亿美元 。

来自不伦瑞克省圣安布罗斯教区的鲍勃·斯塔克神父,个人电脑。 俄亥俄州的承包商Marous Brothers Construction给他打了个电话,对教堂进行了维修和修复,并问为什么两个月都没有收到合同付款,对此感到不高兴。 由于父亲鲍勃(Bob)知道钱已经转移了,他指定了收款人的详细信息,发现付款不是发给承包商,而是发给了未知的骗子。 两个月前,他们代表Marous Brothers Construction发送了一封信,要求更改细节。 病房工作人员调整了收款人的帐号,并在两个月内寄出了付款。

损失金额为175万美元 。

父亲鲍勃·斯塔克转向联邦调查局。 在调查过程中,事实证明,在攻击发生前不久,不知名的黑客为两名病房员工的邮箱获取了密码,研究了他们与承包商的往来,然后写了一封来自最大的Marous Brothers Construction的令人信服的信。 设计,寄信人地址和所有其他属性均从旧信件中复制而来,因此毫无疑问它们的真实性。 结果,这笔钱流向了一个未知的方向,并由毫无戒心的员工汇出。

鲍勃父亲的到来,他本人也成为了BEC袭击的受害者。

BEC攻击如何进行

BEC是一个骗局,主要针对与外国供应商合作的公司以及定期进行非现金付款的公司。

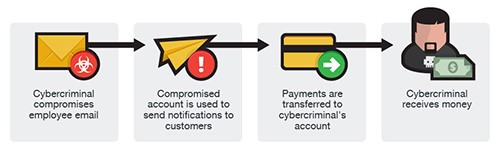

攻击始于收集有关公司的信息:有关付款的经理和会计师,员工电子邮件地址以及承包商数据的信息。 犯罪分子使用网络钓鱼或恶意软件来破坏经理,金融家和会计师的电子邮件帐户,并研究与交易对手的通信。 他们的任务是找出金融交易的发生方式,谁要求转移,谁确认转移以及谁直接执行转移。

收集必要的信息后,欺诈者将根据以下方案之一采取行动。

虚拟发票

欺诈者在确定了公司与供应商关系的细节之后,就以欺诈者的名字给他们发了一封信,信中关于细节的变化。 会计师会更正财务文件中的信息,然后将钱汇给犯罪分子。 该计划的受害者是圣安布罗斯教区。

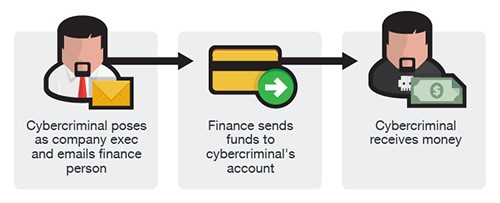

虚假行政命令

欺诈者使用受威胁的邮箱代表CEO或另一名经授权进行货币业务的经理向财务部门发送一封信。 该消息包含以任何令人信服的借口将款项紧急转入指定帐户的请求。

假会计师的来信

欺诈者会向公司对手方发送信函,告知他们有关从受感染的电子邮件到财务部门员工的详细信息更改。 收到消息后,交易对手会进行更正并开始将钱转给诈骗者。

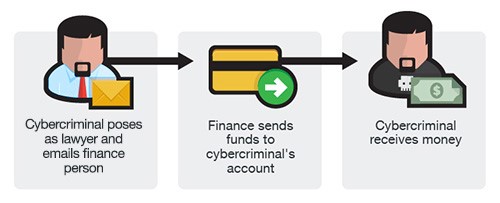

虚假律师

网络犯罪分子通过电子邮件或电话与财务部门或首席执行官联系,并介绍自己为一家处理机密和紧急事务的律师事务所的雇员。 欺诈者举报了任何虚构但令人信服的威胁后,提出秘密转移资金给他,以紧急解决问题。 通常,在工作日结束前几分钟或假日前夕,在工作周结束时检测到“威胁”,此时员工正准备休息,并且不倾向于过于严格地评估情况。

BEC攻击有效的原因

- 社会工程 。 在工作日结束时或在员工赶回家的假期前夕发送信件。 考虑到发送者和接收者之间关系的特殊性,准备了信件文本。

- 合法出场 。 欺诈者利用收集到的信息来开发出独特的信函,该信函的样式和设计与与员工熟悉的交易对手的通信没有区别。 例如,会计师可能会收到CEO的指令,以转移看上去完全类似的订单的资金。

- 与网络钓鱼诈骗不同,BEC使用的电子邮件是从合法邮箱中以单个副本发送的, 并且不会最终成为垃圾邮件 。

- 没有恶意内容 。 BEC骗局电子邮件不包含链接和附件,因此防病毒和其他保护性解决方案很容易通过它们。

- 没有渗透到系统中 。 员工可以自愿转移资金,因为他们确信自己做的一切正确。 欺诈者不必研究支付系统就可以使用它们。 即使银行询问有关新细节的问题,受害人也会给出必要的解释,甚至会努力使付款尽快并在必要时保密。

- 紧急和其他操纵放大器 。 在严重而不可避免的后果的威胁下紧急解决问题的需求使员工的批判性思维丧失了能力,他们执行网络罪犯正在推动他们采取的行动。

对抗BEC攻击

圣安布罗斯教区并没有要求其雇员赔偿,但并非所有成为BEC受害者的公司都如此宽容。 例如,来自苏格兰的一家媒体公司

向其前雇员提起了金额为108,000英镑的诉讼,该雇员执行了向BEC骗子的汇款,而无视银行关于汇款的欺诈性质的警告。

但是,很难将人员恐吓视为防止BEC攻击的有效措施。 组织和技术措施的真正有效结合。

组织活动

- 培训员工仔细检查每封信是否涉及转账或来自高级管理层的其他重要订单。 要特别注意紧急和机密的信件。

- 培训员工认识BEC攻击 。 信息安全部门应向每位员工传授识别受感染信件的原则。

- 必须检查所有具有财务性质的信件和要求 。 如果供应商已发送有关更改详细信息的通知,请给他回电并确保该文件是真实的,并使用公司官方网站或合同中的电话号码,而不要使用收到的信件中的电话号码。

技术活动

由于BEC信件不包含链接,附件,并且通常没有恶意信件的典型标志,因此传统的保护性解决方案无法应对它们的检测。 使用人工智能和机器学习的全面电子邮件保护可以在这里提供帮助。

在趋势科技,我们使用称为专家系统的AI工具。 它模仿安全专家的决策过程。 为此,系统会评估从中发送信件的提供商,并将发件人的电子邮件地址与实际组织地址进行比较。 如果这封信来自该组织的负责人,则将检查人员列表中是否存在这样的负责人,以及是否可以通过联系信息进行检查。

在下一阶段,专家系统将对电子邮件的内容进行内容分析,以揭示发件人对BEC信件所特有的因素的意图-紧急程度,重要性和进行财务诉讼的要求。 分析结果被传输到机器学习系统。

在安然高管中确定信件作者

在安然高管中确定信件作者如果在信件中没有发现可疑之处,则文字样式分析系统-写作样式DNA(“写作样式DNA”)开始起作用。 趋势科技的这种开发使用机器学习系统将领导者或交易对手的信息与其先前的信息进行比较。 写作样式DNA使用7,000多种消息特征来识别独特的发件人样式。 其中包括在单词和标点符号中使用大写字母,句子的长度,喜欢的单词和短语等等。

为了创建样式模型,人工智能需要分析300到500个先前发送的字母。 重要的一点是:为了保护机密性,AI仅检索表征发件人样式的元数据,而不检索文本本身。

结果如何

商业通信的妥协与普通攻击的不同之处在于,其技术效率最低。 BEC攻击的成功直接取决于所收集信息的质量以及社会工程师的工作。 实际上,这些攻击更接近于通常的“离线”欺诈,这使得使用传统技术解决方案很难对付它们。

将基于机器学习和人工智能的防御系统与员工培训和其他组织措施相结合,可以成功检测和阻止BEC攻击。