安全性 这个词表示一个人或组织对某物/某人的安全。 在

网络安全时代

,我们越来越多地考虑如何保护自己,而不是如何保护自己免受外部威胁(

网络威胁 )。

今天,我们将讨论如何渗透到现代的公司网络,该网络受到各种甚至非常好的网络安全性的保护,而最重要的是,我们将讨论如何处理此问题。

让我们看一下使用安全领域最新技术的现代网络。

您的外围受到保护,有各种防火墙,下一代防火墙和许多其他外围安全工具。

渗透企业网络有哪些选择?在哪种情况下,下一代防火墙将无济于事?想一会儿。 尝试回答这个问题,但是我想举一些例子,这些例子可以证明,无论是多么强大,炫酷,广为宣传的广告,都落在最好的正方形,圆形,Gartner,Forest曲线等等之中,无论如何您都没有使用过的产品攻击者有可能攻击您的公司或部门网络,因此您需要比外围防御看起来宽一些。

因此,思科遇到的例子之一就是

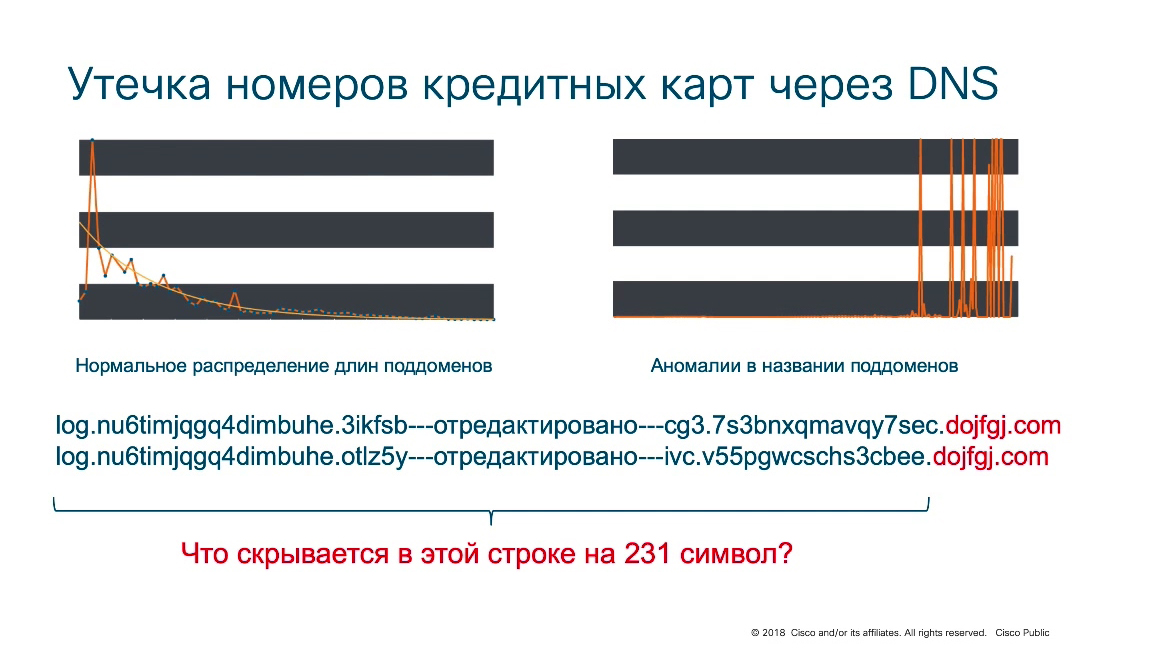

使用DNS协议窃取信息 。

通常,网络犯罪分子使用DNS协议加载某些新模块,或者将DNS用作具有某些“命令服务器”的受感染计算机上公司/部门网络内部已安装模块之间的交互。 在这种情况下,DNS协议用于泄漏域名中的信息。 根据统计,大多数域的三级域名最多包含25-30个字符,但是,在右侧的图表中,我们可以看到域长度为200-230个字符。

一个人无法提出这种领域。 他也不记得他。 以其纯粹的形式,它是一种

“异常” ,可以告诉我们要么将某个域用于某些营销目的,但通常这些较长的域甚至都不用于营销目的,或者这是攻击者的行为。 在这种情况下,使用一个服务于该恶意域的DNS服务器之一来确保对包含足够长的文本字符串(

231个字符)的域名进行解密,并在其中揭示被盗的信用卡号。 据我们了解,鉴于DNS是现代Internet,公司或部门网络的事实上的标准,我们

无法阻止DNS,甚至检查防火墙上的DNS也不总是对我们有帮助,因为在这种情况下,攻击者使用了非标准规避周界保护的方法。

另一个例子

另一个例子这是思科无线网络监控系统的图示。 您可以在建筑物的地图上看到合法安装的接入点(

绿色圆圈 )的位置,但是请注意,在这里,我们看到有未经授权的无线接入点(

红色圆圈 )以及试图连接到公司无线网络的未经授权的无线外国客户(

灰色矩形 )。 显然,此连接方法还会绕过外围,也不会通过公司防火墙,并且如果未对访问点进行保护,攻击者可能会绕过外围穿透公司网络,从而绕过位于同一外围的NG防火墙。 。 此外,如果攻击者可以创建伪造的访问点,则连接到该访问点的客户端可能甚至不知道它,而攻击者可以拦截从客户端传输的数据。 它可以是智能手机,也可以是平板电脑,笔记本电脑,甚至可以是连接到未经授权的,陌生的,伪造的访问点的固定计算机,在这种情况下,不幸的是,防火墙也没有帮助我们。

另一个例子在此事件之后,思科极大地改变了网络设备的安全架构。 添加了硬件和软件组件,这些组件使您可以跟踪设备中的书签,并防止这些书签的出现,但是在2000年代初就有这样的示例。

我们设法修复了其中的几种,在这种情况下,我们面临着这样的情况,即作为特定交付的一部分,客户会收到带有预装恶意代码的设备。 由于他最初信任供应商,因此他不认为需要检查网络设备。 可以通过客户可以从官方网站下载的软件来进行验证。 为了确保设备没有任何书签,并且不窃取通过网络设备传输的信息,这是必需的。 在某些情况下,管理员在没有购买设备的技术支持合同的情况下,也被迫从第三方站点下载新固件。 这也导致这些固件包含恶意代码的事实,这些恶意代码“镜像”了所有流量并将其发送给攻击者。 也就是说,在这种情况下,我们还了解到传统的外围安全工具无法执行任何操作,因为书签位于

面向防火墙的设备上。

您可能还记得一个

最近的例子,当思科(思科Talos的子公司)发现一种称为VPN-Filter的威胁时,攻击者感染了各种制造商的各种网络设备(D-Link,Asus等),并在其上安装了相应的恶意代码,窃取流量并将其重定向到攻击者。 也就是说,低估此问题会导致以下事实:我们较低级别的网络基础架构仍然完全不受保护,并且当然,防火墙也无济于事,因为网络设备位于防火墙

之前 ,因此它们可以传输所有流量,特别是如果未加密,则入侵者。

另一个例子

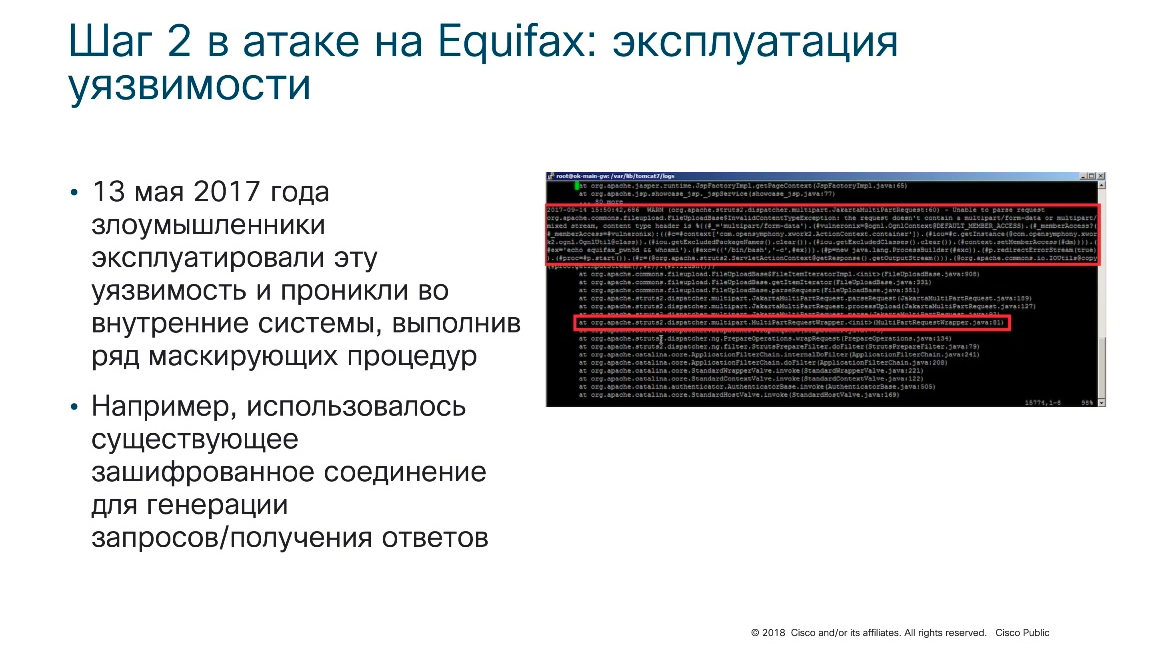

另一个例子2年前(2017年),攻击者在最大的征信机构Equifax的Web门户上发现了一个漏洞。 此漏洞允许访问Web门户并在其上执行一些命令。 识别漏洞后,攻击者启动了攻击程序,并获得具有管理权限的系统访问权限。 当时没有数据被盗。 也就是说,攻击者仅测试了具有管理权限在Web门户上工作的可能性。 但是大约2个月后,由于某种原因未能解决的漏洞被利用。

攻击者进入了信用局的内部系统,并从网络安全中掩盖了他们的活动。 首先,由于Web门户与内部服务器(包括数据库服务器)之间的信任关系,安全系统无法以任何方式控制连接数据,并允许攻击者进入公司网络。 此外,攻击者使用了加密连接,并且在网络安全性方面仍不受控制。 几个月来,攻击者设法窃取了信息,尽管有周边保护措施,但美国,英国和其他一些国家的

1.4亿多公民受到了这次攻击而被窃取的数据,尽管提供了周边保护,但不幸的是,这种保护措施并没有帮助了。

另一个例子

另一个例子另一个例子发生在最近的2018年,即8月21日至9月5日的两周期间,一个名为Magic Art的黑客组织入侵了英国航空公司的服务器,并偷走了

38万名客户的数据,包括个人数据和信用卡信息。 据英国航空公司称,

两周内约有

100万客户遭受了损失。

最有趣的是,攻击者甚至没有尝试渗透公司网络! 他们入侵了该航空公司的网站,替换了收集客户数据的脚本,然后将这些数据转发到由网络犯罪分子控制的恶意资源。 同样,在此事件的一个版本中,认为攻击者没有入侵英国航空公司的主要站点,而是入侵了其缓存副本(CDN,通信提供商用于缓存受欢迎的资源)。 因此,外围防御并不能帮助抵抗这种攻击。

另一起袭击事件

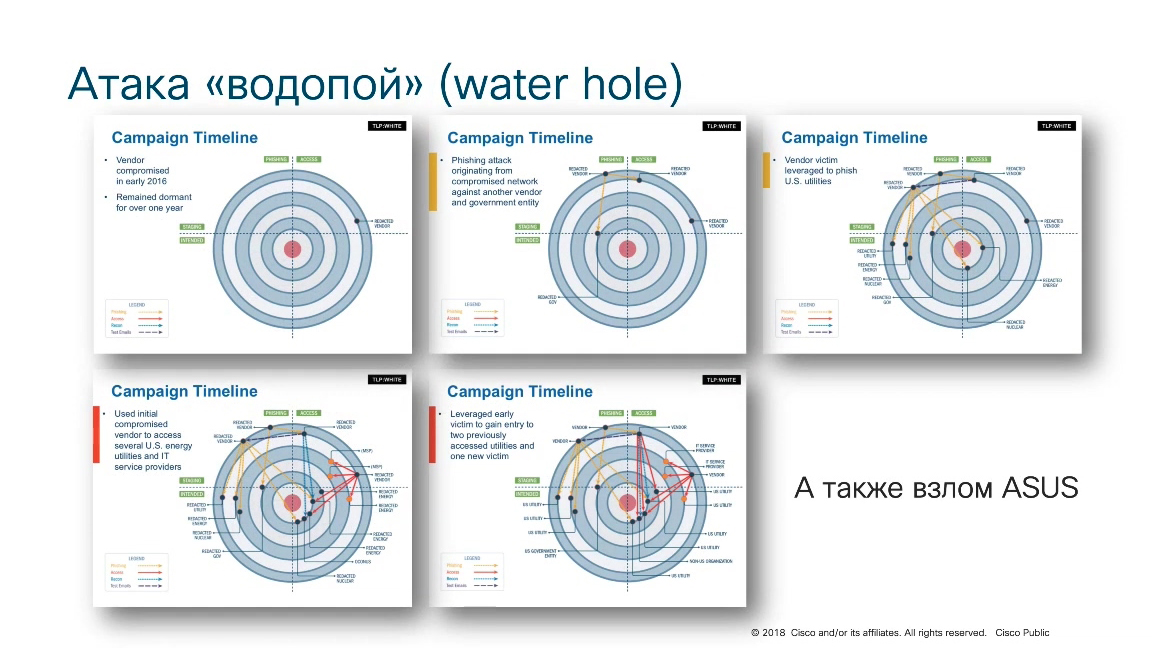

另一起袭击事件被称为“水坑”,这是美国执法机构不久前记录的。 记录了针对美利坚合众国多家能源公司的袭击,调查中发现了一个非常常规的方案,但是此后变得非常流行。

为什么叫它是浇水的地方?

如果我们回想起动物(尤其是非洲的动物)的生活,那么在干旱期间,许多动物会来到稀有的水域,在干旱期间它们不会变干,大自然使得动物在浇水时不会互相攻击,但问题是掠食者只是在去浇水的路上,经常等着吃动物来喂养自己和他们的自尊。 因此,攻击者使用完全相同的策略。

也许有很多这样的公司(单位,数十甚至数百家),而不是破坏受害者的工作重点,有时它足以入侵一个软件制造商,然后每个人都从该站点开始下载软件更新软件(新固件,补丁,更新或新软件版本)。 如果制造商遭到黑客攻击,则可以从他的网站上下载这些更新,然后将恶意代码放置在受害者公司的网络上,这样黑客就可以更轻松地在受害者已经受到破坏的网络中开发桥头堡。 也就是说,以这种绕行方式,但是黑客实现了他们的目标。 2016年在美国记录了这种攻击。 在那之后,有几种类似的情况。 就在最近(2018年底),华硕记录了一次攻击,该攻击从其网站分发了恶意更新。 Avast做过同样的事情,该公司分发了一个受感染的程序,用于对称为CCleaner的Windows系统进行碎片整理和优化其运行。 思科Talos于2017年检测到并发现了此恶意活动。

这些都是当不必总是要破解受害者公司本身时的所有例子。 可能会破坏为其提供服务的组织,并且由于受害公司与被砍公司之间存在某种信任关系,因此它们之间的所有通信都受到较少的控制,攻击者正在积极地使用它。

最后,最后一个例子,也是最近的例子之一。

最后,最后一个例子,也是最近的例子之一。2019年6月18日,美国宇航局航空航天部门记录并宣布,黑客已于2018年4月进入其一个单位(其实验室之一)的内部网络。 就是说,他们很长一段时间都没有受到注意,并且能够在执行火星任务时窃取500 MB以上的数据。 发生的最有趣的事情是由于引入了Raspberry Pi硬件便携式计算机,该计算机安装在NASA网络上,并且可以窃取信息并将其传输到外部。

这些例子都很好地证明了,即使是功能强大,设计良好,设计合理的外围防御系统也无法保证入侵者不会渗透。

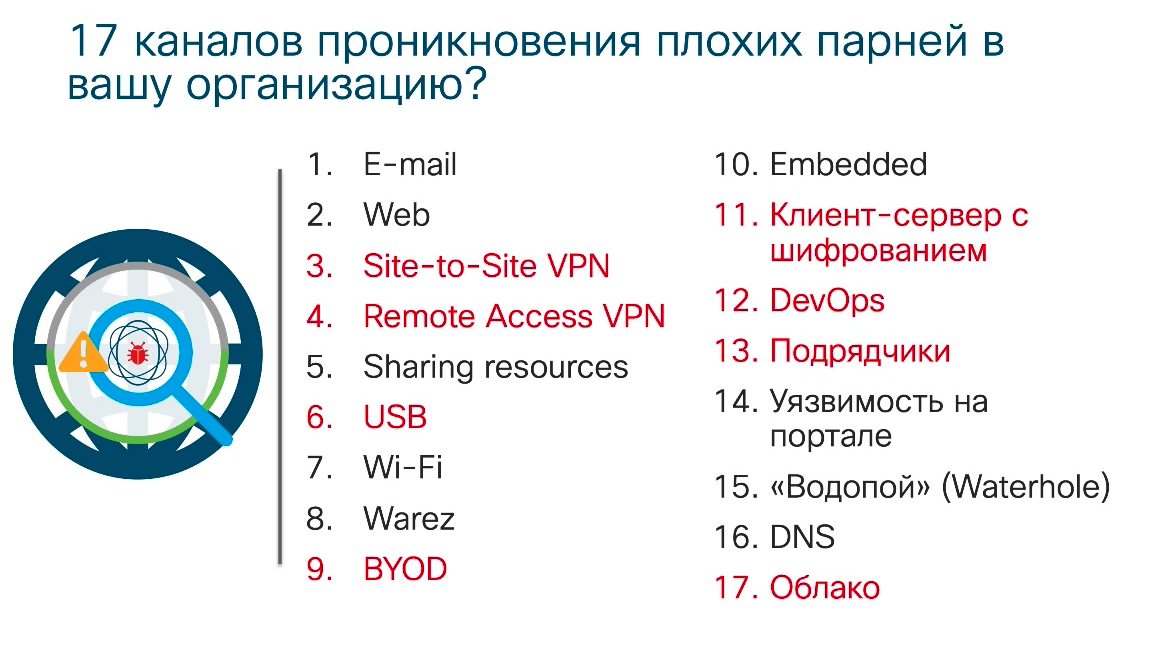

这是因为他们有

17个渗透到我们组织的渠道 ,我们已经观察了其中的一些

渠道 。

有些渠道不在本审查范围之内(例如,常规VPN连接,具有远程站点的站点到站点VPN或具有远程用户的远程访问VPN),但是除了完全合法的流量外,如果有安全连接,可以渗透和渗透公司的内部网络。 USB闪存驱动器扔在组织入口前的停车场也是网络犯罪分子常用的工具,它可以绕过公司信息安全或部门信息安全的外围手段,因为将此类USB闪存驱动器插入计算机可绕过所有外围手段保护。 只能希望在计算机上安装了比意识形态上已过时的防病毒软件更现代的产品,后者看不到任何针对组织的针对性攻击。

思科两年前遇到的另一个例子。

一家大型俄罗斯能源公司的首席执行官在其家用笔记本电脑上“感染”了恶意代码WannaCry。 这发生在星期五晚上,正当WannaCry开始在世界范围内传播时。 主任在星期六早上带了一个受感染的笔记本电脑上班。 好吧,还可以带到哪里? 家里没有IT专家,但他们在工作。

在CEO紧急召集的这些专家开车上班的同时,恶意代码设法通过公司网络传播,因为CEO将笔记本电脑连接到了公司网络。 他自动连接,之后甚至连与外界隔离的公司网络也遭受WannaCry的困扰。

显然,当高级或授权员工,经理,中层或高级经理带上家用设备工作时,思科可能会有更多这样的例子,由于某种原因,家用设备可能会受到感染。 甚至可能不仅是雇员。 它可能是审核员。 这可能是承包商将这种设备作为受保护站点上某些例行维护的一部分而带来的。 例如,在2003年,正是由于承包商将笔记本电脑连接到美国戴维斯-贝斯核电站的内部网络,核电站才被Conficker蠕虫感染,导致反应堆关闭并在美国整个东海岸卷入了停电。 。

边界保护方法不起作用的另一个示例是参与DevOps的开发人员,他们通常有自己的“游戏规则”,他们不喜欢在公司发行的计算机上工作,而是希望在装有软件的笔记本电脑上工作,在这种情况下,并非总是可以采用某种保护手段,这是进入公司网络的一种“入口点”,或者是在组织开发的软件中引入书签。

最后,我们一定不要忘记乌云。

如果您的组织广泛使用云,则企业边界保护将无济于事。 有必要将安全系统扩展到外围,并监视内部基础结构。

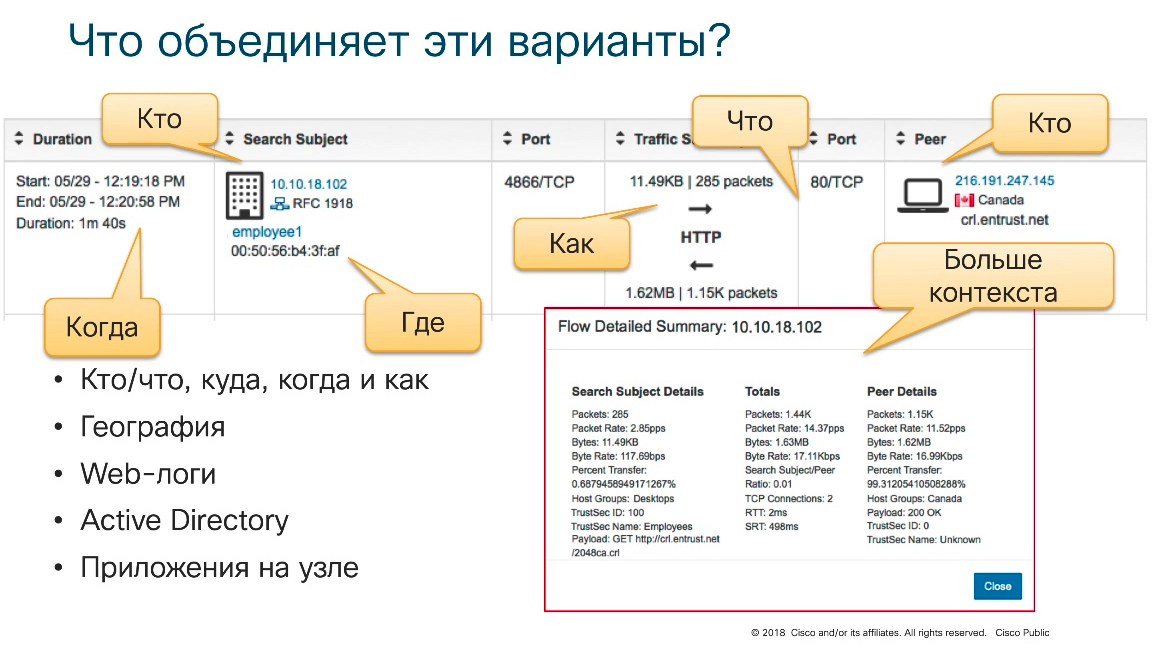

NetFlow协议最初是为故障排除而开发的,用于分析网络流量统计信息,将对此有所帮助,但是由于其功能,尤其是由于NetFlow协议的第九个版本或IPFIX的标准化版本中存在的高级功能,可以回答问题从信息安全的角度来看,这些是工程师感兴趣的(谁,什么,何时,如何,以什么数量执行某些交互)。 然后,在其上施加了适当的决策算法之后,就可以得出关于特定威胁,一个或另一个异常的存在的结论,这在信息安全的背景下可能是令人感兴趣的。

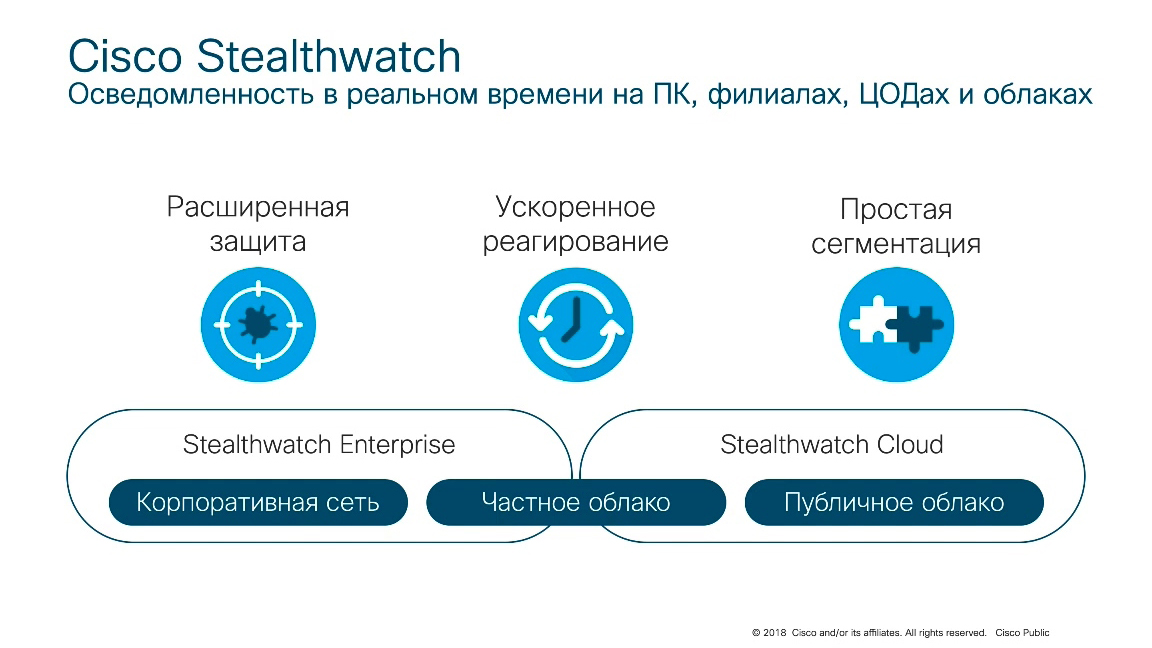

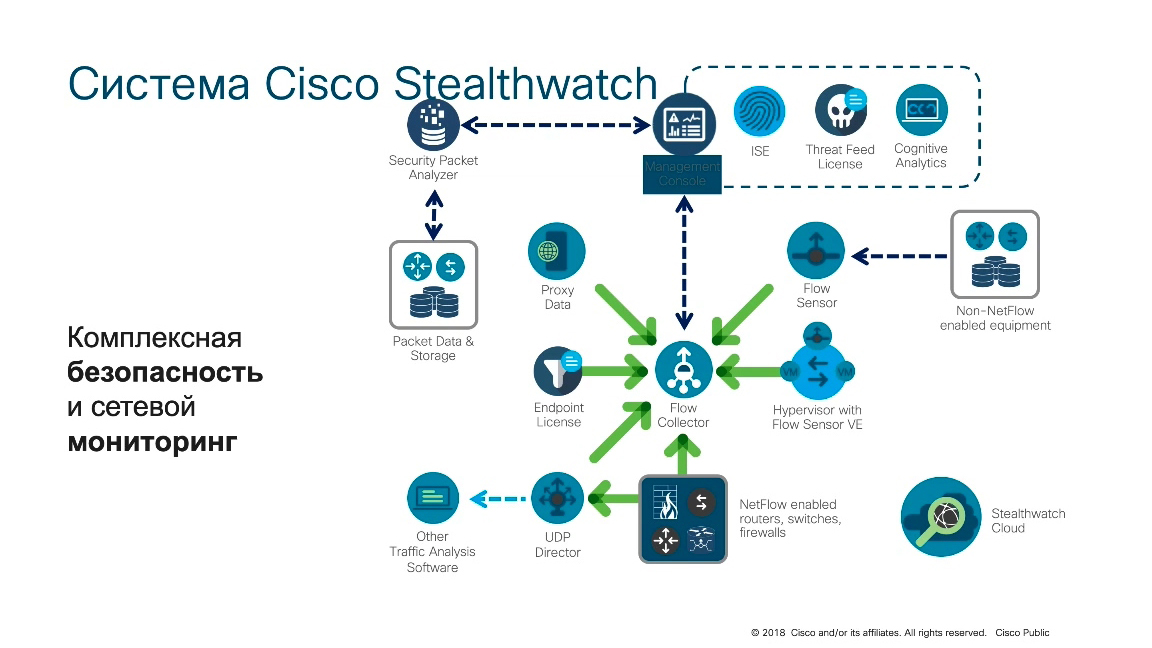

将这种特定设计用于信息安全目的的解决方案示例之一就是

Cisco Stealthwatch解决方案 。

这是一种分析Flow协议(不仅是NetFlow)的解决方案。 可以是sFlow,Jflow,IPFIX,NetStream-没关系。 也就是说,此解决方案不仅可以在思科基础设施上使用,而且还可以在其他供应商(甚至包括使用Flow支持协议的俄罗斯制造商)的基础设施上使用,或者可以通过PAN或Airspan将流量传输到Cisco Stealthwatch解决方案时使用,但这样做的代价是通过分析现有基础架构,可以确定公司或部门网络中的某些异常情况,某些威胁。

此方法与外围保护之间的主要区别之一是,管理员无需在控制点的网络控制点中安装单独的传感器,单独的分接头。 Cisco .

Cisco stealthwatch — Flow Collector, , Flow , , , , . , - Flow, Flow , «Flow ». , , NetFlow Flow Collector. , Flow Sensor span port - , Flow , .

Flow sensors, UDP Direcrot, . -, NetFlow, UDP Direcrot .

, Cisco nvzFlow, Network Visibility , AnyConnect ( Windows, Linux, Mac OS, iOS, Android ). , , NetFlow , , , .

Flow Collector - , NetFlow Flow , -, , , .

, , , Cisco Stealthwatch Cisco Security Packet Analyzer, .

/ , , (, ), , . , , . - , Wi-Fi, Raspberry Pi , . Stealthwatch . , . Stealthwatch, , .

.

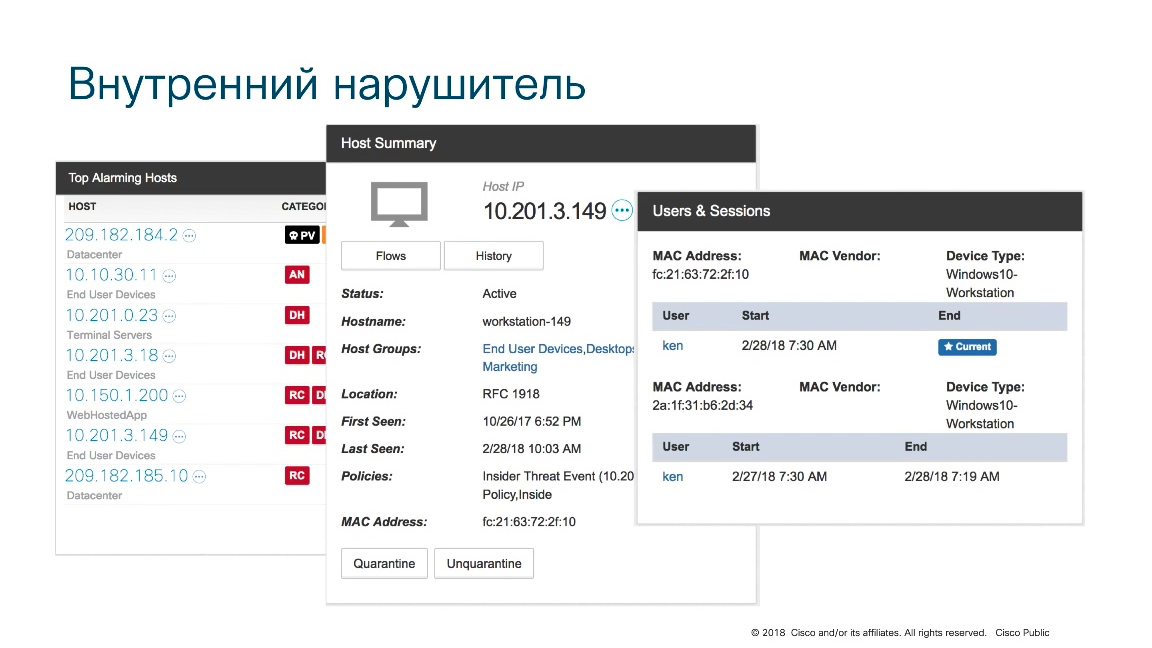

, . 10.201.3.149. . . . . , Active directory. , , , .

.

, «Concern Index» , . .

, , SSH . , 160 . , , «» . 为了什么

Stealthwatch .

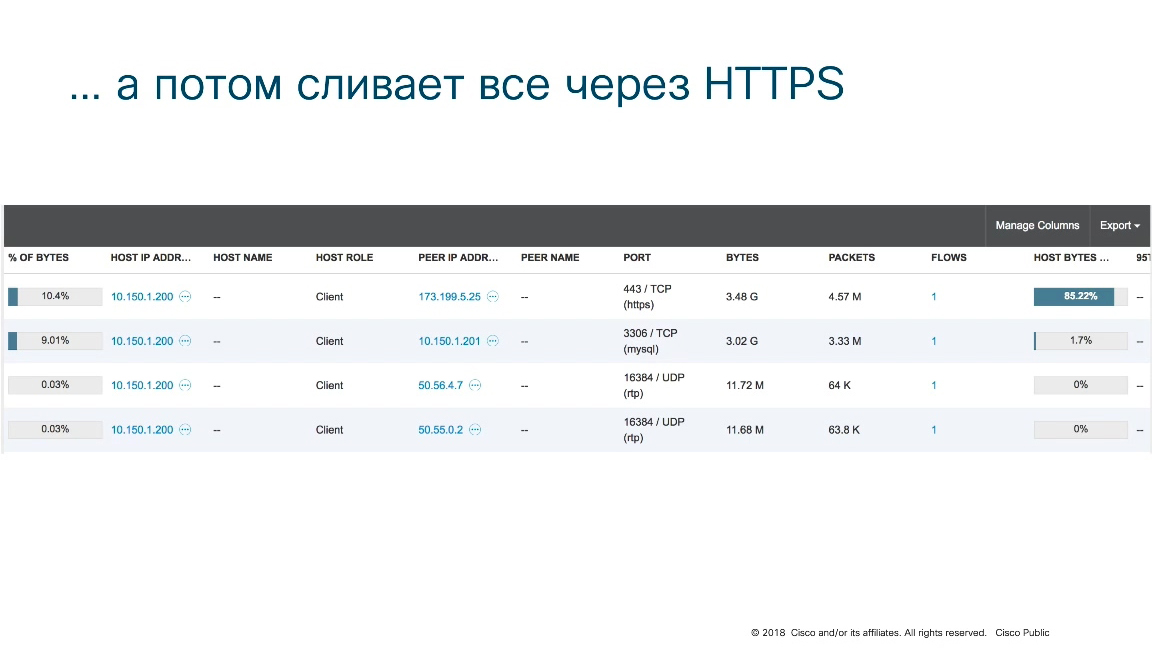

, «» HTTPS - . , , , , , . , - . , «» HTTPS - , -.

, Cisco Stealthwatch. , .

, , / . . EDR (endpoint detection and response). - , . (, «» , , «» )? ( ). - . ( ), , . . , . — Stealthwatch, . , .

.

.

, , , «» . , Equifax?

, Cisco, 3 , , — . , «» . , , , , - .

,

. — « ». , , , , , ,

.

,

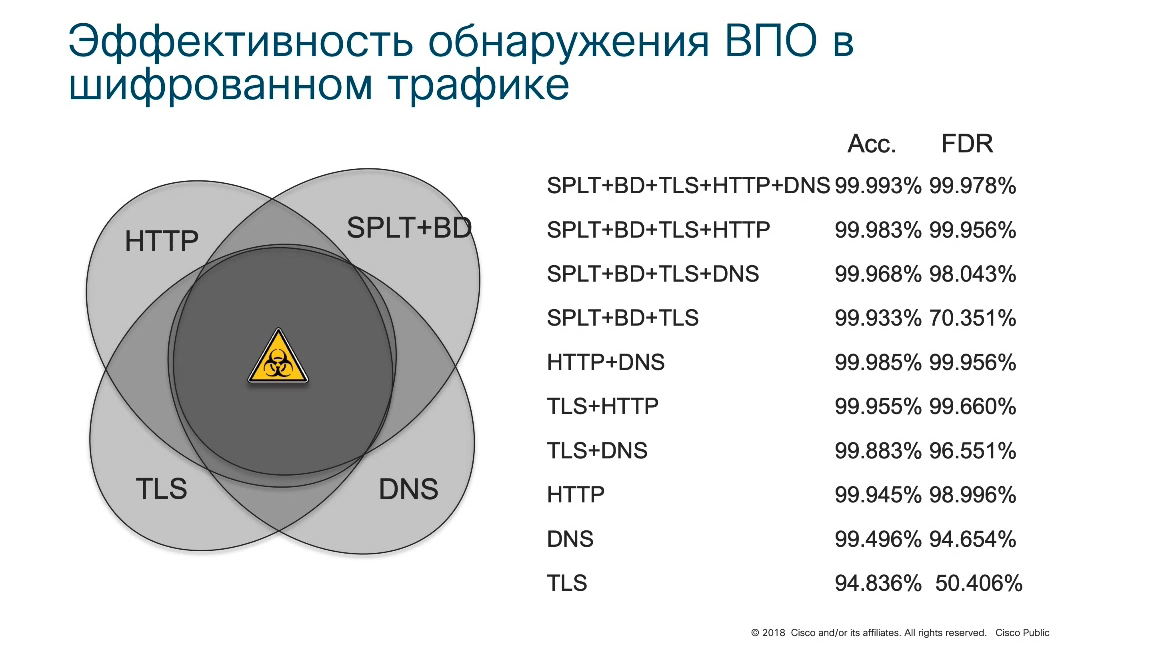

99,99 % . — . , , Cisco , - , .

, -

TLS 1.3 , . , Man In The Middle. . , , , , ( TLS 1.3) SCAffolder-, , , . Cisco Stealthwatch

Encrypted Traffic Analytics . , . . . , .

Encrypted Traffic Analytics.

, ( «Exfiltration» — ) , «Encrypted». — . , , , .

, Cisco Stealthwatch . .

- -, , .

- -, . Cisco , , Cisco .

- . , , . Flow .

- . , Cisco Stealthwatch Cisco, , Cisco , . , Cisco Vendor Agnostic ( ). «» . Cisco, Huawei, Juniper, 3com, Hewlett, , , Zelax, . , Flow, SPAN/RSPAN .

在记录了一些恶意活动之后,出现了一个问题:“如何阻止它?”。

在这种情况下,

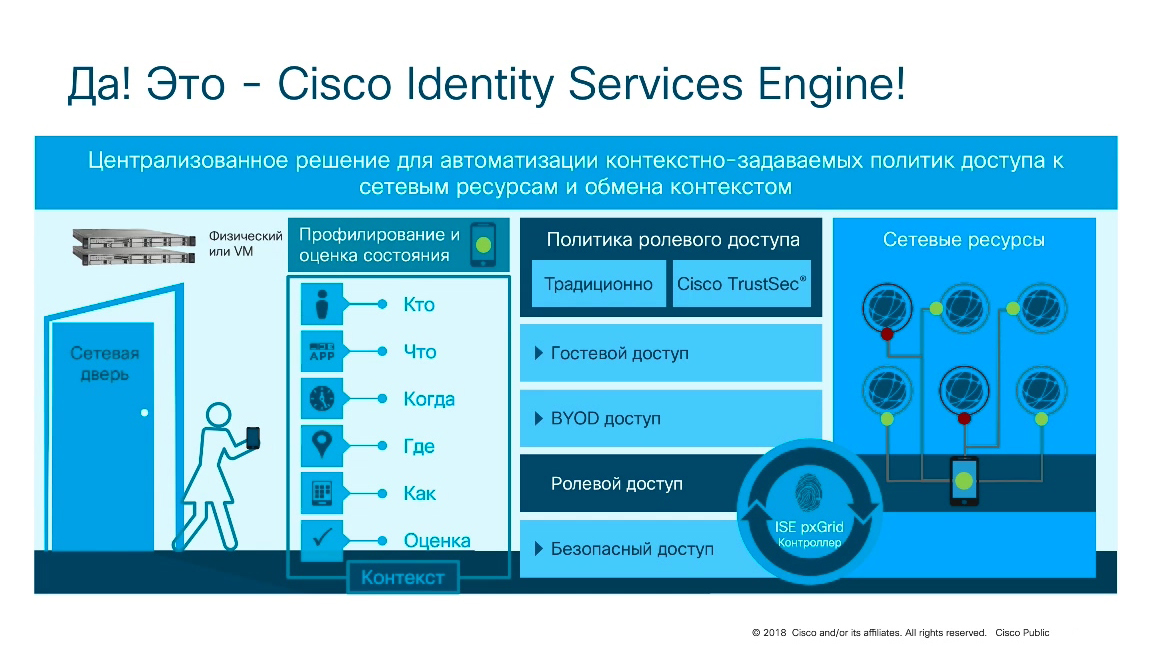

思科ISE(身份服务引擎)解决方案非常适合,它可以将已经变成分布式攻击检测系统的网络基础架构转变为思科ISE,并将其转变为

分布式防火墙 。 此时每个交换机,每个路由器,每个访问点都用作决策点-“启动还是不启动?”,“启动用户?”,“启动设备?”,“启动应用程序?”。 到请求的资源。 思科ISE将现有基础架构(不仅是思科的起源,这可以在其他供应商上完成)变成分布式防火墙。 如果通常在外围使用NG防火墙(例如Cisco FirePower)和NGIPS(例如Cisco Firepower IPS),则可以在内部网络上使用Cisco Stealthwatch和Cisco ISE捆绑软件。

它们一起使您可以监视和控制对内部基础结构的访问,从而大大减少了攻击范围,最重要的是,它们可以与外围防御工具集成在一起,并且具有单个端到端安全策略。 无论如何,如果思科解决方案不在外围设备上,由于思科ISE,您可以创建一个单一的端到端安全策略,从而通过了解如何以不同方式绕过外围保护系统的入侵者的行动来提高公司/部门资源的安全性。

影片介绍:

音频演示:

对于提供的所有信息,非常感谢Cisco和

阿列克谢·卢卡茨基(Alexey Lukatsky)