在调查涉及网络钓鱼,僵尸网络,欺诈性交易和犯罪黑客团体的案件时,Group-IB专家多年来一直使用图分析来识别各种连接。 不同的情况具有各自的数据数组,各自的连接标识算法以及为特定任务量身定制的接口。 所有这些工具都是Group-IB的内部开发工具,仅对我们的员工开放。

网络基础结构的图形分析(

网络图形 )是我们内置于公司所有公共产品中的第一个内部工具。 在创建自己的网络图之前,我们分析了市场上许多类似的发展,没有找到能够满足我们自己需求的产品。 在本文中,我们将讨论如何创建网络图,如何使用它以及遇到什么困难。

Dmitry Volkov, IB技术总监兼网络情报主管

Group-IB网络图可以做什么?

调查

自从2003年IB组成立以来,识别,拒绝身份和追究网络罪犯的责任一直是我们工作的主要重点。 如果不分析攻击者的网络基础架构,就无法进行网络攻击调查。 在我们旅途的一开始,寻找“有助于识别犯罪分子”的关系是一件艰苦的“手工工作”:有关域名,IP地址,服务器数字指纹的信息等。

大多数攻击者试图在网络上尽可能匿名地进行操作。 但是,像所有人一样,他们也会犯错误。 该分析的主要任务是找到与我们正在调查的实际事件中使用的恶意基础结构相交的攻击者的“白色”或“灰色”历史项目。 如果有可能检测到“白色项目”,那么找到攻击者通常是一件微不足道的任务。 在“灰色”的情况下,由于其所有者试图匿名或隐藏注册数据,因此需要花费更多的时间和精力进行搜索,但是机会仍然很高。 通常,攻击者在犯罪活动开始时就很少注意自己的安全并犯下更多错误,因此,我们越深入研究历史,成功进行调查的机会就越大。 这就是为什么具有良好历史记录的网络图是此类调查中极其重要的元素。 简而言之,公司拥有的历史数据越深,其图表就越好。 假设5年的故事可以有条件地帮助解决10个犯罪中的1-2个,而15年的故事可以解决10个犯罪。

检测网络钓鱼和欺诈

每次收到网络钓鱼,欺诈或盗版资源的可疑链接时,我们都会自动建立相关网络资源的图表,并检查所有找到的主机是否包含类似内容。 这样,您既可以找到活动的但未知的旧网络钓鱼站点,也可以找到为将来的攻击做准备但尚未使用的全新网络钓鱼站点。 一个足够普遍的基本示例:我们在只有5个站点的服务器上发现了一个钓鱼站点。 通过检查每个站点,我们还可以在其他站点上找到网络钓鱼内容,这意味着我们可以阻止5而不是1。

后端搜寻

要确定恶意服务器的实际位置,必须执行此过程。

99%的卡店,黑客论坛,许多网络钓鱼资源和其他恶意服务器都隐藏在自己的代理服务器和合法服务代理(例如Cloudflare)的后面。 知道真实的后端对于调查非常重要:众所周知,您可以从中删除服务器的托管服务提供商,还可以与其他恶意项目建立连接。

例如,您有一个网络钓鱼站点,用于收集解析为IP地址11/11/11/11的银行卡数据,以及一个解析为IP地址22.22.22.22的卡商店地址。 在分析过程中,可能会发现网络钓鱼站点和卡商店都有共同的后端IP地址,例如33.33.33.33。 通过此知识,您可以在网络钓鱼攻击与可能在其上出售银行卡数据的卡店之间建立联系。

事件关联

当您使用不同的恶意软件和不同的服务器来控制攻击的两个不同的触发器(例如,在IDS上)时,您将把它们视为两个独立的事件。 但是,如果恶意基础结构之间存在良好的连接,那么很明显,这些攻击不是不同的攻击,而是一个更复杂的多阶段攻击的各个阶段。 并且,如果其中一个事件已经归因于任何攻击者组,则第二个事件也可以归因于同一组攻击者。 当然,归因过程要复杂得多,因此将其视为一个简单的示例。

浓缩指标

我们不会对此进行过多关注,因为这是在网络安全中使用图形的最常见情况:您给输入一个指标,而输出得到一系列相关指标。

模式检测

模式识别对于有效狩猎至关重要。 图形不仅允许查找相关元素,而且可以揭示某些黑客群体固有的公共属性。 知道了这些独特的功能,即使在准备阶段,您也可以识别攻击者的基础结构,而无需证明攻击的证据,例如网络钓鱼电子邮件或恶意软件。

为什么我们要创建自己的网络图?

我重复一遍,在得出结论,我们需要开发自己的工具以完成任何现有产品所没有的功能之前,我们已经考虑了来自不同供应商的解决方案。 创建它花了几年时间,在此期间,我们已经完成了不止一次的完全更改。 但是,尽管开发周期很长,但我们仍然找不到能够满足我们需求的单一类似物。 使用我们自己的产品,我们能够解决几乎在现有网络图中发现的所有问题。 下面我们详细考虑这些问题:

我们的图形如何工作

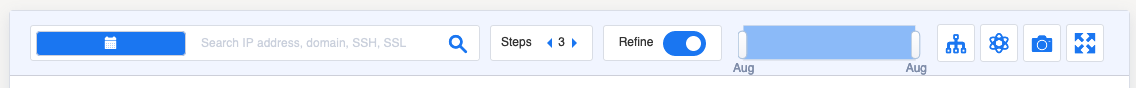

要开始使用网络图,您需要在搜索框中输入SSL证书的域,IP地址,电子邮件或指纹。 分析人员可以控制三个条件:时间,步长和清洁。

时间

时间-搜索项用于恶意目的的日期或间隔。 如果不指定此参数,则系统将确定该资源的最后所有权间隔。 例如,Eset在7月11日发布了

一份报告 ,内容涉及Buhtrap如何使用0天漏洞进行网络间谍活动。 报告末尾有6个指标。 其中之一,安全遥测[。] Net,于7月16日重新注册。 因此,如果您在7月16日之后构建图表,则会收到不相关的结果。 但是,如果您指示在此日期之前使用了该域,则Eset报告中未列出的126个新域和69个IP地址将出现在图表上:

- ukrfreshnews [。] com

- unian-search [。] com

- 既往世界[。] info

- runewsmeta [。] com

- foxnewsmeta [。] biz

- sobesednik-meta [。]信息

- rian-ua [。]网

- 和其他

除了网络指示器之外,我们还立即找到指向该恶意软件文件的链接,这些文件具有指向该基础结构的链接,并且这些标签告诉我们使用了Meterpreter,AZORult。

很棒的是,您可以在一秒钟之内得到此结果,并且您不再需要花费数天来分析数据。 当然,这种方法有时可以将调查时间减少数倍,这通常很关键。

构建图表的步骤数或递归深度

默认情况下,深度为3。这意味着将从所需元素中找到所有直接相关的元素,然后将为每个新元素建立与其他元素的新连接,并且从上一步的新元素中将有新元素。

举一个与APT和0天攻击无关的示例。 最近在Habré上描述了一个有趣的案例,其中涉及与加密货币有关的欺诈。 该报告提到了域名-themcx [。] Co,诈骗者使用该域名托管所谓的交换商Miner Coin Exchange和电话查找[。] Xyz的站点,以吸引流量。

从描述中可以清楚地看出,该方案需要足够大的基础设施来吸引流量到欺诈性资源。 我们决定通过4个步骤构建图表来研究此基础架构。 输出是具有230个域和39个IP地址的图形。 接下来,我们将域分为两类:与用于加密货币的服务相似的域,以及旨在通过电话验证服务捕获流量的域:

清洁用品

默认情况下,“清除图表”选项处于启用状态,所有不相关的元素将从图表中删除。 顺便说一下,它在所有先前的示例中都使用过。 我预见到一个自然的问题:如何确保重要的事情不会消失?

我会回答:对于喜欢手工构建图形的分析师,您可以关闭自动清理并选择步骤数=1。接下来,分析师将能够从他需要的元素中完成图形,并从图形中删除与任务无关的元素。在分析图中,whois,DNS以及开放端口的更改历史以及在其上运行的服务已经可用。金融网络钓鱼

我们调查了一个APT小组的行为,该小组数年来对不同地区的多家银行的客户进行了网络钓鱼攻击。该组的一个特征是域名的注册与真实银行的名称非常相似,而且大多数网络钓鱼网站的设计都相同,不同之处仅在于银行的名称及其徽标。在这种情况下,自动图形分析对我们有很大帮助。以他们的域名之一-lloydsbnk-uk [。] Com为例,我们在几秒钟内构建了一个图形,该图形分为3个步骤,识别了自2015年以来该小组已使用并继续使用的250多个恶意域名。其中一些域名已经被银行购买,但历史记录表明它们先前已向攻击者注册。为了清楚起见,该图显示了一个深度为2步的图形。值得注意的是,在2019年,攻击者已经改变了策略,不仅开始注册用于托管网络钓鱼的银行域名,还开始注册各种用于发送网络钓鱼电子邮件的咨询公司的域名。例如,域swift-department.com,saudconsultancy.com,vbgrigoryanpartners.com。钴帮

2018年12月,专门针对银行的针对性攻击的Cobalt黑客组织代表哈萨克斯坦国家银行发布了新闻稿。这些字母包括指向hXXps的链接://nationalbank.bz/Doc/Prikaz.doc。可下载的文件包含一个启动powershell的宏,该宏将尝试从hXXp下载并执行文件://wateroilclub.com/file/dwm.exe,位于%Temp%\ einmrmdmy.exe中。文件%Temp%\ einmrmdmy.exe aka dwm.exe是配置为与hXXp服务器进行交互的CobInt登台程序://admvmsopp.com/rilruietguadvtoefmuy。想象一下,您没有机会接收这些网络钓鱼电子邮件并进行恶意文件的全面分析。Nationalbank [。] Bz恶意域上的图表立即显示与其他恶意域的链接,将其归为该组,并显示攻击中使用了哪些文件。从该图中获取IP地址46.173.219 [。] 152,并在其上一次性构建一个图,然后关闭清洁。与40个域相关联,例如bl0ckchain [。]Ug paypal.co.uk.qlg6 [。] Pwcryptoelips [。] Com从域的名称来看,似乎它们是在欺诈性方案中使用的,但是清除算法意识到这一点它们与攻击无关,也没有放在图表上,这大大简化了分析和归因的过程。如果使用nationalbank [。] Bz重建图,但是禁用了图清理算法,则将有500多个元素落在该图上,并且大多数元素与Cobalt组或其攻击无关。下面给出了这样一个图形的示例:结论

经过数年的微调,真实调查中的测试,研究威胁并寻找攻击者之后,我们不仅设法创建了一个独特的工具,而且还改变了公司内部专家对此的态度。最初,技术专家希望完全控制图形构建过程。要说服他们相信自动图形构建要比拥有多年经验的人做得更好,这是极其困难的。一切都取决于时间,并通过多次“手动”检查图形显示的结果来决定。现在,我们的专家不仅信任该系统,还可以在日常工作中使用其收到的结果。该技术可在我们的每个系统中使用,并使您能够更好地识别任何类型的威胁。Group-IB所有产品均内置了用于手动图形分析的界面,大大扩展了寻找网络犯罪的可能性。我们的客户的反馈证实了这一点。反过来,我们继续使用数据充实图,并使用人工智能为最精确的网络图开发新算法。