哈Ha! 我的名字叫鲍里斯(Boris),我负责Linxdatacenter上的客户端和内部服务的信息安全。 今天,我们将讨论如何保护Office 365中的公司邮件免受数据泄漏和丢失的困扰。 当所有数据在公共云中同步时,粗心用户的一举一动将噩梦与现实分开。 有几种方法可以确保这场灾难的发生,但并不是每个人都一样出色。 几个星期以来,我们一直在寻找解决方案,以使IT部门放心并进行测试。 今天,我想谈谈测试结果以及我们选择用于该产品的产品。

有什么风险?

人为因素在保护信息方面起着关键作用。 在超过90%的情况下,事件的主要原因是一个人及其行为,这导致违反信息安全性。 员工应用程序中最危险和最常用的是电子邮件和文件共享应用程序。 对于我们公司而言,此类服务包括Office 365电子邮件和OneDrive。 无需使用VPN连接和双重身份验证,即可在办公室外部访问这两个应用程序。

首先,让我们详细介绍使用这些应用程序时发生的最常见的攻击类型及其后果。

Office 365电子邮件中的典型攻击

Office 365 OneDrive中的典型攻击

现在,您也已经考虑了使用看似无害的电子邮件应用程序带来的风险,让我们继续研究保护它们的解决方案。

考虑了什么解决方案?

为了保护Office 365云服务,我们审查了以下解决方案:Microsoft ATP和Check Point CloudGuard SaaS。 为什么是这些产品呢? 事实是,CloudGuard SaaS在测试期间乃至现在都是一种独一无二的SaaS解决方案,可在API级别与Office 365服务进行交互。 反过来,Microsoft ATP是嵌入式产品。 其余的供应商提供了解决方案,这些解决方案已通过将流量重定向到处理邮件并将其返回给最终用户的物理或虚拟服务器而内置于邮件服务的工作中。 为此,您需要配置Office 365连接器并更改DNS中的MX记录,这可能导致电子邮件服务停机。 邮件服务的工作对我们至关重要,因此我们没有考虑此类解决方案。

在进行主动测试之前,要研究各种专业资源上的上市产品的报告和评论,并对同事进行一次调查。

微软ATP

Microsoft Office 365高级威胁防护为拥有300个或更多用户的公司提供三种付费订阅级别(E1,E3和E5)。 每个级别都包括扫描附件和沙箱(安全附件),过滤URL的信誉(安全链接),针对欺骗的基本保护以及反网络钓鱼。

听起来不错。但是,MS Office 365 ATP有许多重要漏洞。 首先,该服务允许黑客搜索MX记录以确定Office 365用户是否正在使用它,然后,攻击者使用虚假的Office 365登录名或通过OneDrive共享文件来进行攻击。 此外,任何黑客都可以激活具有Microsoft ATP保护的邮箱,然后使用试错法不断检查其对系统的攻击,直到找到可行的策略为止。 攻击者只要花10美元,就可以开设数百个帐户来测试他们的方法,并且从长远来看,如果他们的攻击成功,他们仍然可以赚取可观的利润。 不久前,研究人员发现了一个名为BaseStriker的0天漏洞。 虽然,老实说,有关规避Microsoft保护的出版物经常出现。

Avanan报告说,黑客使用BaseStriker进行更有效的网络钓鱼攻击。 此方法使您无需扫描即可通过MSFT服务器发送大量Web链接。 该链接可能会将用户指向钓鱼网站或下载恶意软件的文件。 BaseStriker可以渗透Office 365,本质上是通过使用URL标记拆分和隐藏恶意链接来混淆ATP。 电子邮件中包含恶意链接,但它不是原始链接的一部分,而是共享的。 这在Avanan示例中详细显示。

事实证明,在用户环境(浏览器内部)中使用您自己的软件外壳完全不会对恶意软件和脚本做出反应,从而可以在网络钓鱼站点上执行恶意代码。 在“阻止”模式下,仿真大约需要30分钟或更长时间。 测试过该解决方案的同事还不建议在实践中使用它。

ATP(概念证明)及其缺点的生动展示也可以在TrustedSec网站上找到(

链接 )。

Check Point Cloud Guard SaaS

让我们从Check Point转到解决方案。 在我们的测试中,我们使用了CloudGuard SaaS解决方案。

CloudGuard SaaS通过管理员帐户连接到Office 365,并授予对邮件和文件的访问权限。

扫描级别:- 传入和传出的信件,附件,信件中的链接。

- 文件存储中的文件。

该解决方案由几个不同级别的模块组成:- 附件和文件由反病毒模块使用Check Point SandBlast技术进行扫描 。

- 反网络钓鱼模块可用于以前未知和潜在危险的发件人。 Check Point声称使用300多个参数来确定网络钓鱼。

- DLP模块响应包含潜在重要财务或组织信息的文档,信件和附件。 一个非常有用的功能,尤其是防止可能的破坏或员工错误以及控制信息流。

- Shadow IT模块使您可以识别除Office 365之外的第三方服务的使用。Shadow IT是指组织中存在但IT部门不提供的IT设备,软件和服务。 他们不在IT部门的资产负债表上,他们的状态和工作不受控制,此外,IT部门可能对他们一无所知。 这些包括Amazon AWS,GPC,amoCRM和其他服务。

- 异常检测模块允许您在用户登录到Office 365时识别异常。

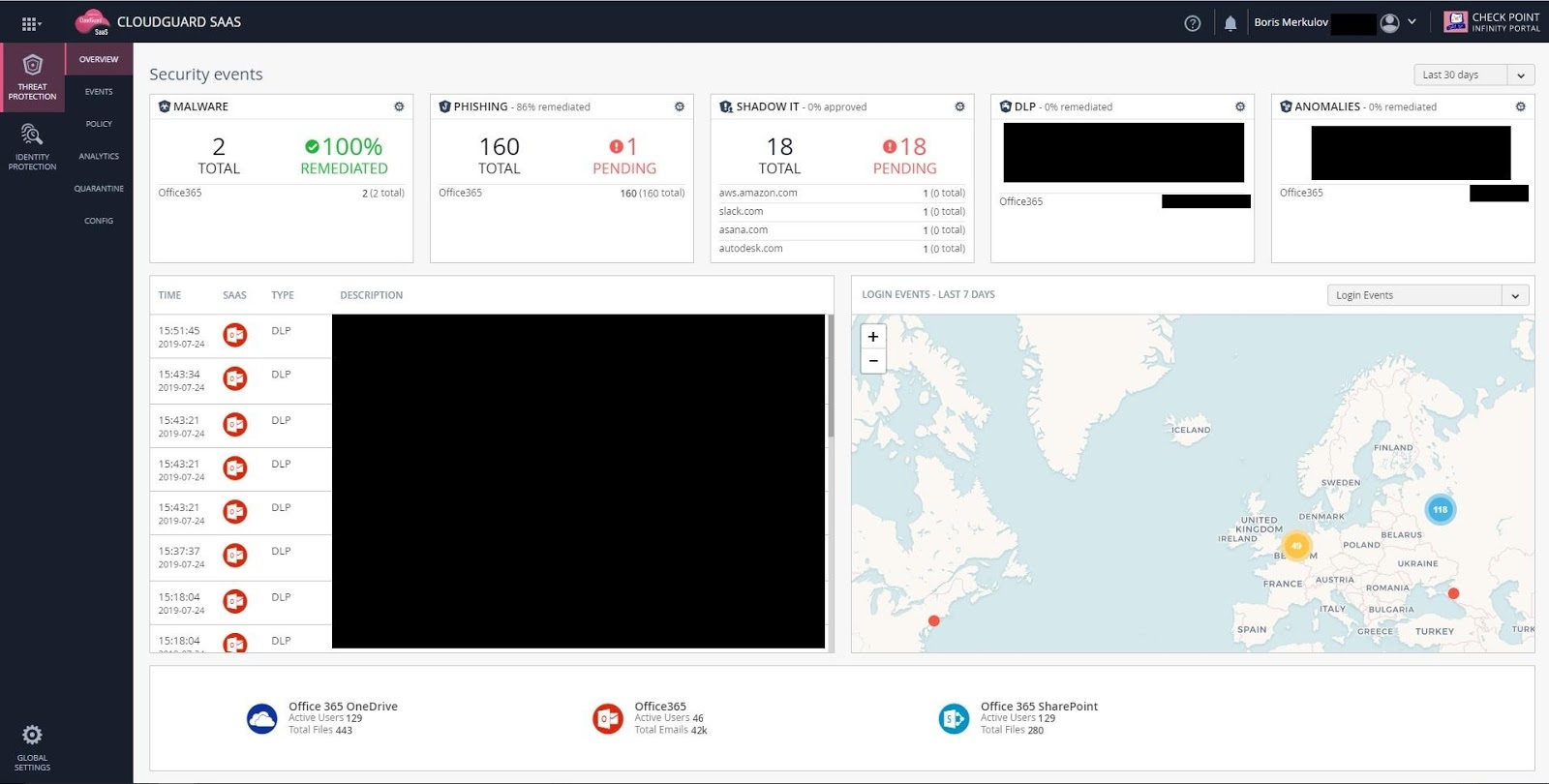

在Cloud Guard SaaS仪表板中,显示每个模块的统计信息。

在Cloud Guard SaaS仪表板中,显示每个模块的统计信息。所有模块都经过培训,并允许管理员指示误报。

为了进行测试,将CloudGuard SaaS以监视模式连接到Office 365电子邮件和Office 365 OneDrive。

让我们继续练习

让我们分析自实施之日起过去几个月的服务数据。

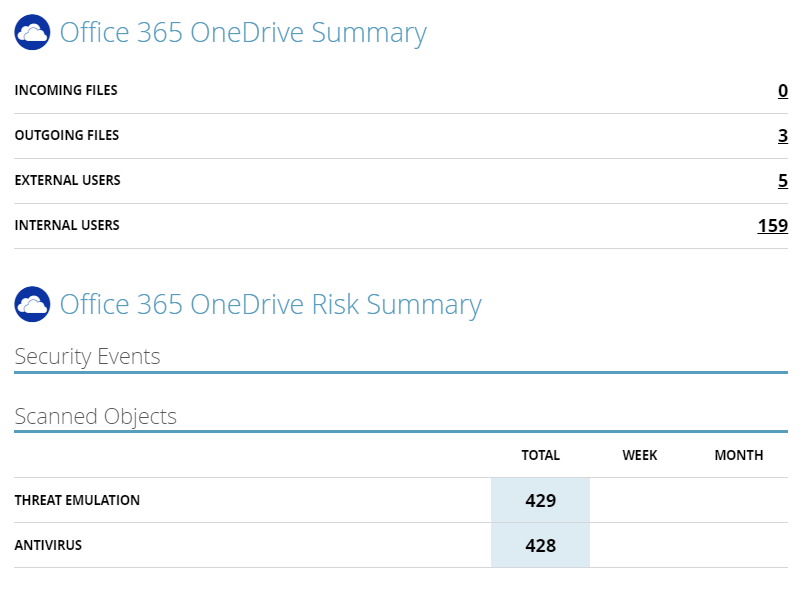

CloudGuard会扫描电子邮件附件以防止威胁,并通过沙盒运行它们。

CloudGuard会扫描电子邮件附件以防止威胁,并通过沙盒运行它们。上面的屏幕截图显示了以下信息:

- 外部用户数(我们的意思是地址不在我们的域中);

- 受保护的内部用户(系统中的那些)的数量;

- 带有附件的传入电子邮件的数量;

- 带附件的外发电子邮件数。

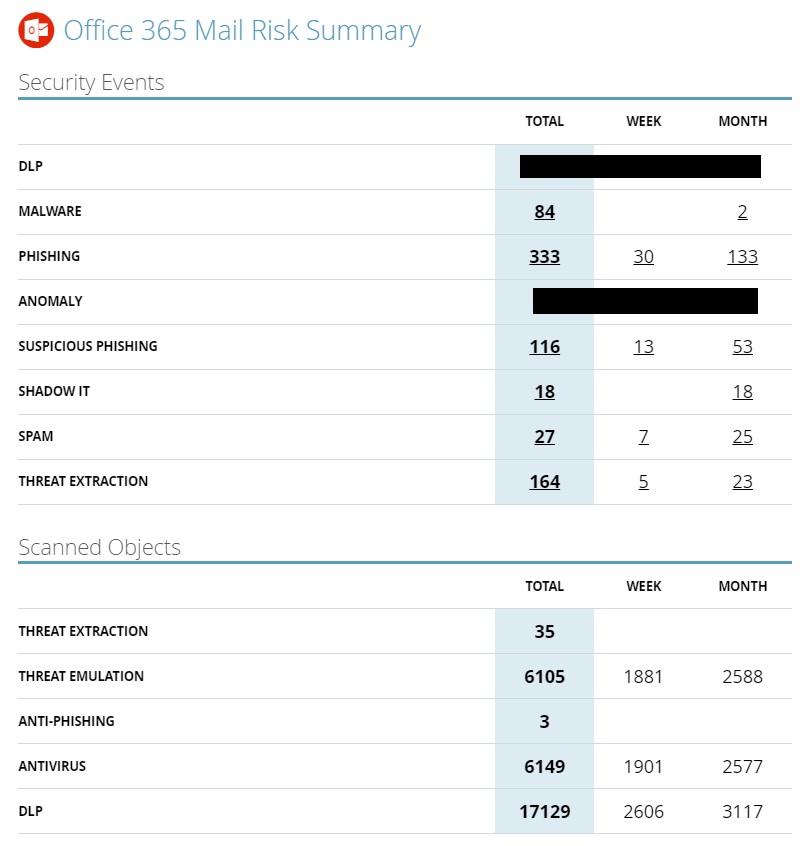

Office 365扫描报告

已识别威胁和扫描对象的摘要。

已识别威胁和扫描对象的摘要。上面的屏幕快照提供了有关预防的威胁(安全事件)和扫描的对象(扫描的对象)的信息:

- 泄露机密信息(防止数据泄漏);

- 恶意软件进入尝试(恶意软件);

- 网络钓鱼

- 异常活动-这是不同的;

- 疑似网络钓鱼

- 影子IT;

- 垃圾邮件

- 威胁提取(将文件转换为安全格式)。

OneDrive扫描报告

实际上,该报告包含大量信息。 例如,在DLP模块中,您可以查看触发了什么掩码,找到导致潜在信息泄漏的字母。 las,我无法共享这样的屏幕。

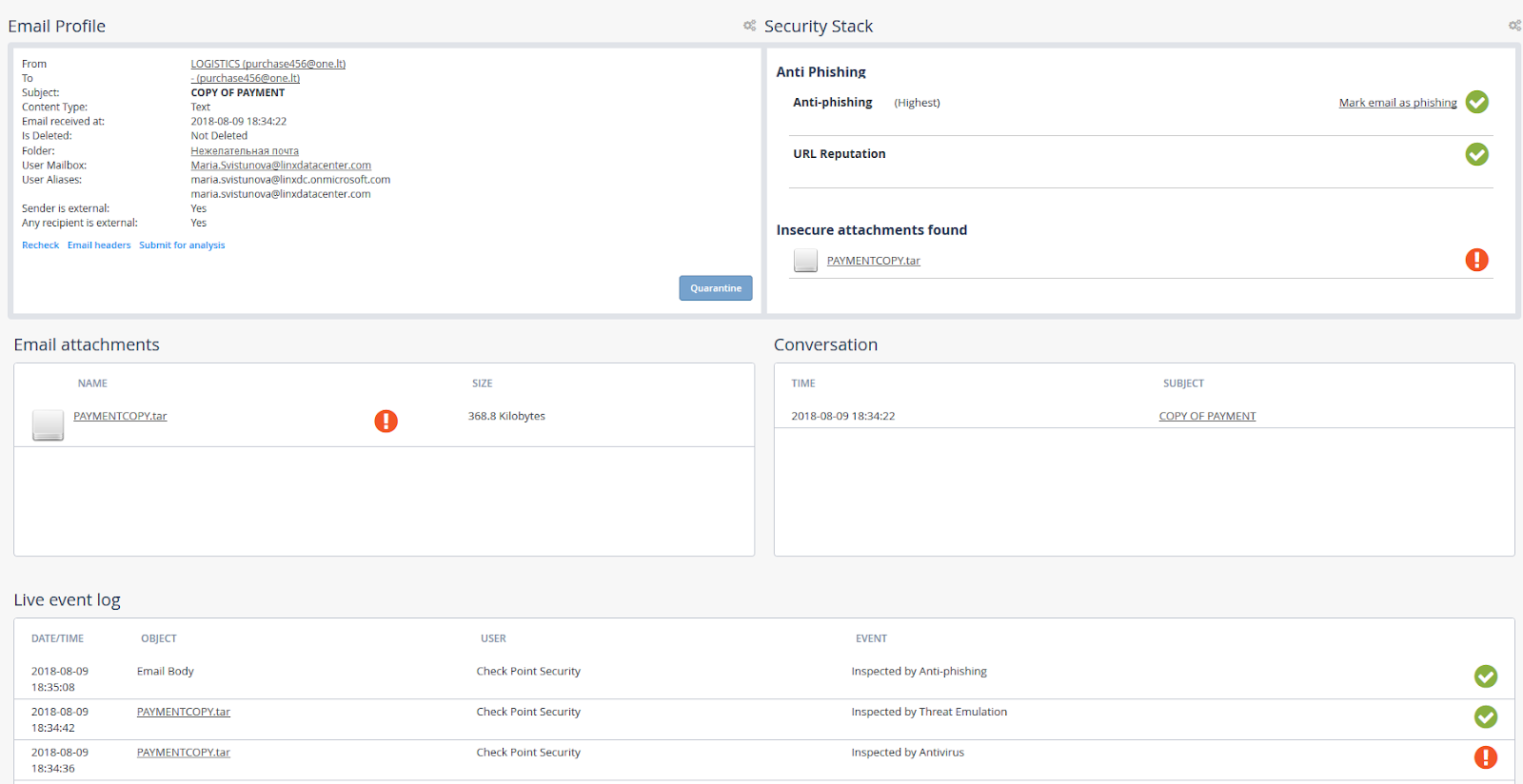

在CloudGuard门户网站上显示恶意电子邮件的示例

- 带有检测到的恶意附件的电子邮件:

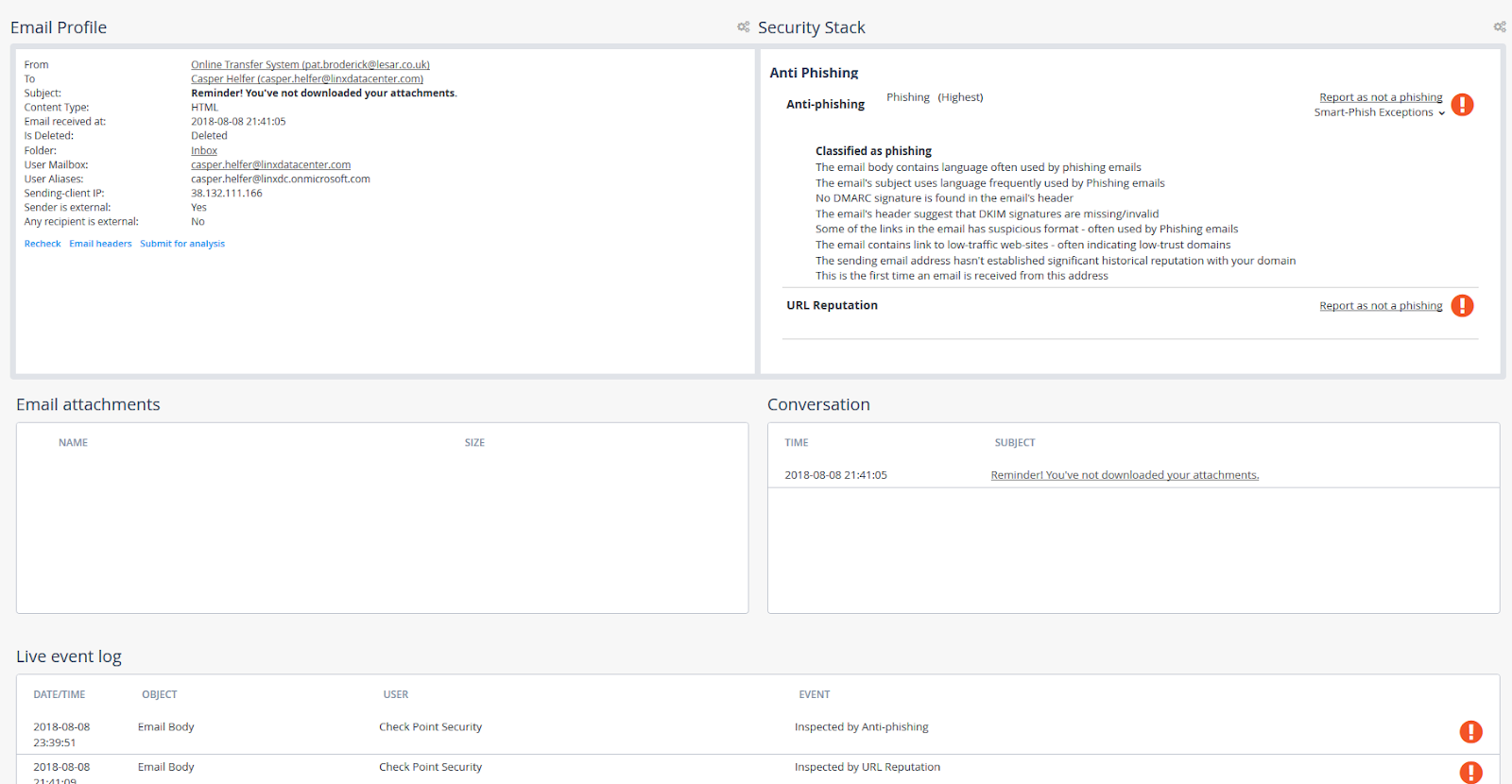

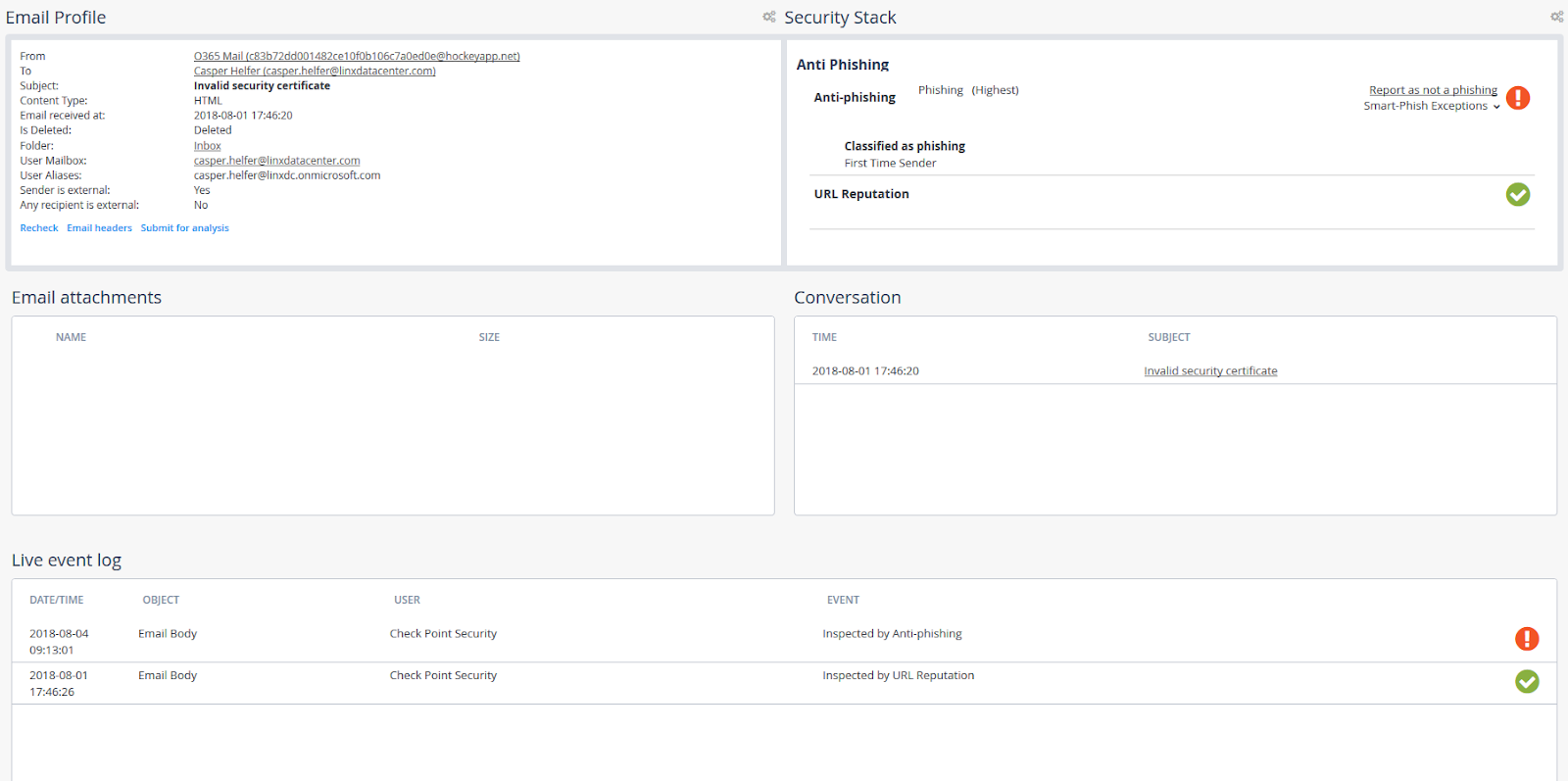

- Microsoft内置过滤器错过的网络钓鱼电子邮件:

- URL信誉(用于评估网络钓鱼电子邮件的参数之一)很好,但是电子邮件中的链接是网络钓鱼:

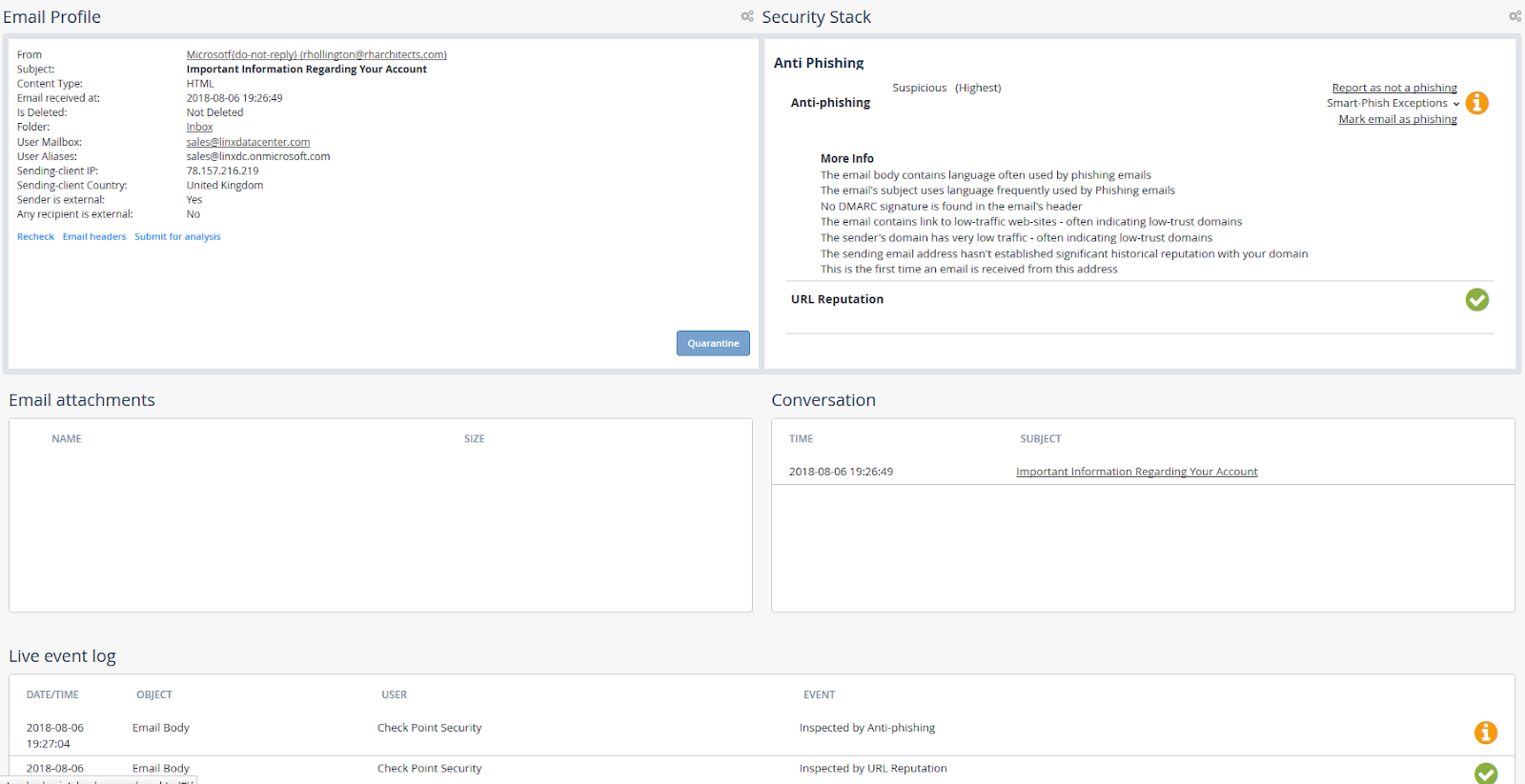

- Microsoft过滤器也未发现的怀疑是网络钓鱼的邮件示例:

还有...结论

现在,让我们谈谈CloudGuard SaaS的优缺点。

优点:

- 尼斯和非常简单的界面。

- Office 365中的

快速 ,非常快速的集成:需要管理员帐户和5-10分钟。 - 供应商的咨询和直接支持。

- 30天免费测试的可能性。

- 使用本机Office 365组创建受保护地址列表的能力,灵活的许可证管理。

- 连接到Check Point CloudGuard SaaS的每个用户都可以按固定价格在任何可用CloudGuard SaaS服务(Office 365邮件,OneDrive,SharePoint,Google Drive,Dropbox等)上以固定价格受任何模块保护。

- 每个事件的详细报告;

- 不久前出现了反垃圾邮件!

此外,在将来的版本中,供应商承诺会实施一些重要的改进:

- Azure AD的身份保护模块,它将允许您将两因素身份验证绑定到每个可用服务;

- 防止SMS网络钓鱼。

缺点:

- Check Point拥有对我们服务的完全访问权限。 关系建立在相互信任的基础上。

- 并非对新兴问题最快的技术支持。

- 缺少外部邮件地址的白名单。

- 严重缺乏从分析部分下载报告的能力。

- 门户网站用户没有只读角色(仅管理员可用)。

通常,我们对测试结果感到满意,并选择了Check Point的产品。 CloudGuard SaaS当前以“阻止”模式连接到Office 365电子邮件和Office 365 OneDrive。

我想指出的是,Linxdatacenter工程师还考虑将Cisco Email Security和Fortimail作为保护邮件服务器免受网络钓鱼攻击和垃圾邮件的另一种选择,但是CES的实现需要更改MX域记录,连接Exchange中的连接器并可能导致少量停机。不幸的是,这很关键。 也许在不久的将来,我们将重新测试更新的CES和Fortimail解决方案。