我们分享使用Hotspot 2.0技术在地铁中创建封闭式Wi-Fi网络,第一批统计数据和安全建议的经验。 我们还邀请您对新网络进行开放测试。

从2月中旬开始绿色运行,并从4月底开始,在莫斯科地铁的所有线路上启动了一个新的封闭式Wi-Fi网络

MT 。 网络在测试模式下工作。 一直以来,我们由员工进行内部测试,还观察了接入点和控制器的稳定性,以及在开放的SSID MT_FREE中对服务的可能影响。

这个网络的推出在我们的用户中并没有被忽视。 通过各种渠道,我们收到了有关如何获取证书的几个问题。 但是许多人并没有放弃通过发明的账户建立联系的尝试。 在此SSID可用的时间内,已注册14,488个唯一授权请求。 此外,一些订户甚至使用输入用户名的表格向我们写了消息。 这些消息之一,短语“就像您阅读日志一样!”,尤其令人愉悦。 相互喜欢!

让我们简要介绍一下启动封闭网络的先决条件,可能性和局限性以及实施Hotspot 2.0的技术方面。

为什么我们需要一个封闭的MT网络?

我们已经反复讨论过使用唯一标识设备或用户的凭据启动封闭的网络。 启动驱动程序主要是安全问题。 有必要排除使用我们的SSID连接到网络钓鱼点的可能性,并且要透明地进行,以使用户无需采取其他措施。 尽管几乎所有敏感的Internet通信都是使用TLS加密的,但订户认为未加密的Wi-Fi网络的可靠性较低。

使用凭证授权启动网络的另一个原因是,当连接到Wi-Fi网络时,会随机化设备的MAC地址。 这种趋势在Android设备上越来越明显。 此外,如果以前可变的MAC地址是廉价智能手机(主要是中文)的属性,并且仅由于缺乏官方保留的MAC地址池而被制造商使用,那么最近Google正式宣布在Android OS中引入这种技术,以防止跟踪订户。 由于在每个入口处都需要重新标识该设备(根据政府法令758和801),这为在俄罗斯充分使用公共Wi-Fi创造了障碍。 因此,MAC地址逐渐不再是识别网络上设备的可接受方法。

热点功能一览

为了解决这些问题,我们将注意力转向了热点2.0技术,该技术正在开发中,包括Wi-Fi联盟和无线宽带联盟。 初审时,该技术应满足所有新兴需求-与可信SSID的安全连接和加密连接。 以下是电信运营商Wi-Fi网络组织的新范例与当前状态的比较。

在引入Hotspot 2.0技术之前和之后,Wi-Fi网络组织方法的比较。

在引入Hotspot 2.0技术之前和之后,Wi-Fi网络组织方法的比较。热点2.0堆栈包括三项关键技术:

- 能够决定是否连接到网络以及由设备本身进行连接而无需用户操作(802.11u),而与SSID无关;

- 安全和私有地使用网络-加密无线电部分(802.11i或所有WPA2都知道的Wi-Fi联盟的术语)中的流量;

- 一套用于凭证和凭证管理(EAP,供应)的身份验证和授权方法。

该技术还很年轻,第一版发布于2012年底,但是它正在积极地发展。 在今年2月底,宣布了

第三个版本 。 值得注意的是,Hotspot 2.0的生态系统不仅在发展Wi-Fi联盟。

如果我假设许多读者将Hotspot 2.0技术与从Wi-Fi网络到移动网络的卸载(流量卸载)联系在一起,那我就不会弄错了。

的确,在移动运营商中发生的Hotspot 2.0实现数量最多,而AT&T在这里是先驱。 对此有一个解释-移动通信操作的前提条件是设备中存在物理或虚拟SIM卡。 与操作员配置文件以及“通过空中”更新它们的可能性一起,此条件为客户端提供了透明的设置(在Hotspot 2.0的上下文中,凭据的转移,其验证和在操作系统中的应用)。

同时,运营商的Wi-Fi网络中的客户体验与移动网络中的体验具有可比性(在某些条件下更好)。 这种情况也适用于MVNO运营商,但是这完全取决于与主机运营商合作的方案。 对于像我们这样的其他运营商,主要的挑战是设备供应以及与之相关的所有问题。 让我们尝试找出答案。

都是关于凭证的

凭证是唯一标识用户的实体。 此数据必须受到安全保护,以使攻击者无法截取和重用它。 凭证的存在解决了MAC身份验证的问题,当您可以使用嗅探器“侦听”无线电,找出并替换其他人设备的MAC地址时,即可。

凭证和身份验证方法最常见的类型是:

- 登录名和密码对,EAP-PEAP,EAP-TTLS

具有自己的SIM卡的蜂窝和MVNO运营商处于特权位置-适用于Wi-Fi网络的凭据已经在电话中,它们得到了可靠的保护,不需要客户端采取任何其他措施。 别人该怎么办?

手动配置是一个复杂的过程,高度依赖于特定的OS。 对于订户,这是非常不便的。 通过自动设备设置在网络上传输凭据可能是一个很好的解决方案。 此过程称为配置,这是当前开发阶段技术的主要局限。

热点2.0演进

目前,已经发布了三个具有重要名称1、2、3的Hotspot版本,该技术仍被称为2.0。 实际上,当使用此类网络的经验可与使用移动网络相提并论时,热点2.0是一套定义组织运营商Wi-Fi网络的新方法的标准。 在版本(1、2、3)的框架内,形成了标准本身,并为此认证了设备。

因此,第一个发行版和兼职技术基础的主要“诀窍”是IEEE 802.11u标准。 Wi-Fi网络基础架构(接入点和控制器)和客户端设备均需要802.11u支持。 在硬件情况下,没有特殊问题:越来越多的供应商支持该标准,因为 在或多或少的现代芯片上,软件协议的实现。 但是稍后我们将使用客户端设备调查这种情况。

第二个版本标准化了配置过程和一个新的特定基础结构-在线注册服务器(OSU)。 这是一台服务器,用于形成网络设置并将其传输到客户端设备。

最近发布的版本3

开发了置备工具 。 在粗略的扫描中,我没有注意到新的“杀手级功能”,并且实际上没有任何设备或基础设施可以感觉到。 如果我们看到读者的兴趣,可以尝试在另一篇文章中更详细地研究每个发行版的功能和差异。

供应

我们调查Hotspot技术堆栈在客户端设备上的渗透问题。 为此,我们将使用Wi-Fi联盟提供的

工具 ,其中会显示设备认证的结果。 认证是自愿过程,因此并非所有设备都可获得认证。 例如,只有少数Apple的设备通过了认证-iPhone 3,iPhone 4,iPad。 尽管如此,当前所有的iOS设备都支持所有必需的Hotspot 2.0堆栈,而且重要的是,它们在版本之间几乎完全相同。

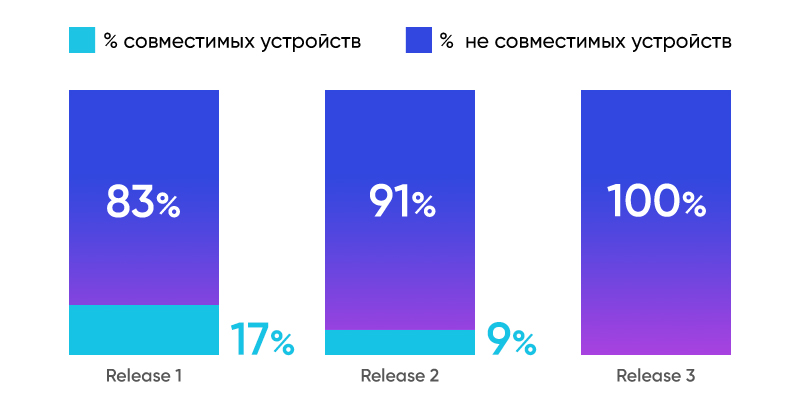

因此,我们查看了自2012年(第一版的发布)以来的认证结果(iOS设备除外)。 我们以下面的图表形式可视化获得的统计数据。 结论-只有五分之一的非iOS设备支持第一版(802.11u),十分之一-具有标准化的配置界面。 这种情况使大规模应用变得复杂。

客户端设备(iOS除外)上的Hotspot 2.0渗透率

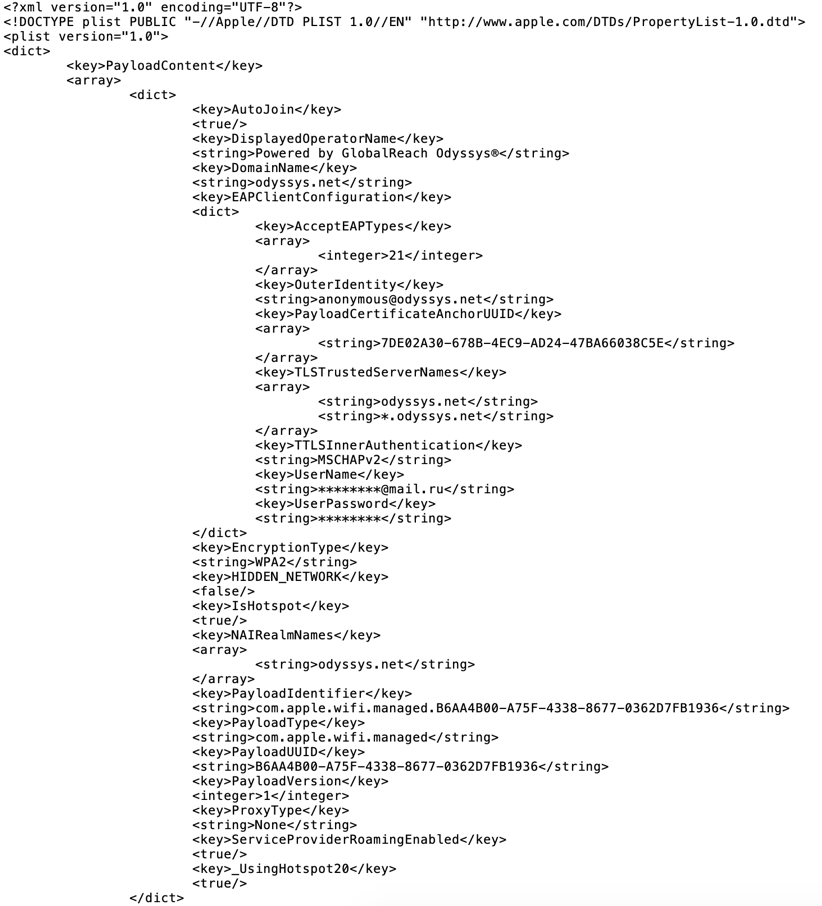

客户端设备(iOS除外)上的Hotspot 2.0渗透率从技术角度来看,供应的结果是设备上存在有效的凭据以及特定SSID或Wi-Fi网络的其他必要设置。 第二个版本标准化了以XML文档形式表示网络设置的结构以及将它们传输到设备的机制。 一组特别包含凭据的网络设置称为网络配置文件。 最初,苹果公司提出了一种类似的解决方案,但最终,它的开发经过了重大更改,实现了标准化。 以下屏幕截图是iOS的示例配置文件。 此外,任何Mac OS用户都可以练习使用Apple Configurator实用程序并遵循官方文档来创建配置文件。

适用于iOS的示例配置文件

适用于iOS的示例配置文件对于用户而言,供应过程是什么样的? 市场上有几种商业OSU解决方案-GlobalReach Odyssys,Ruckus CloudPath,Aruba ClearPass-因此我们可以使用其中之一作为示例来查看该过程。

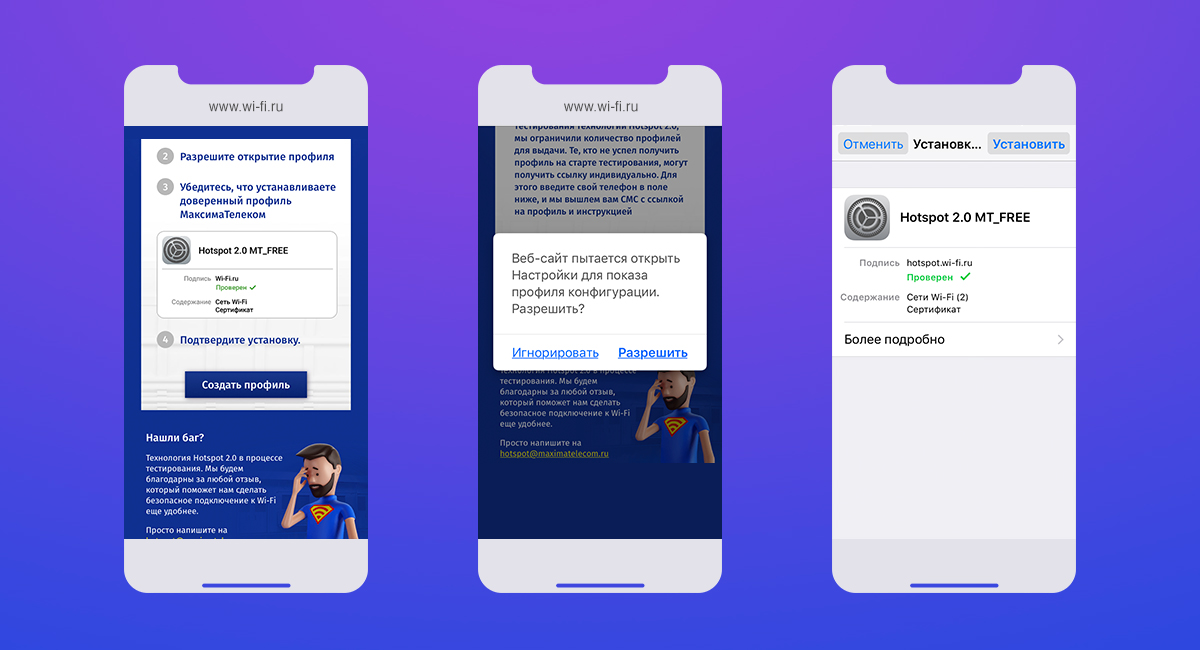

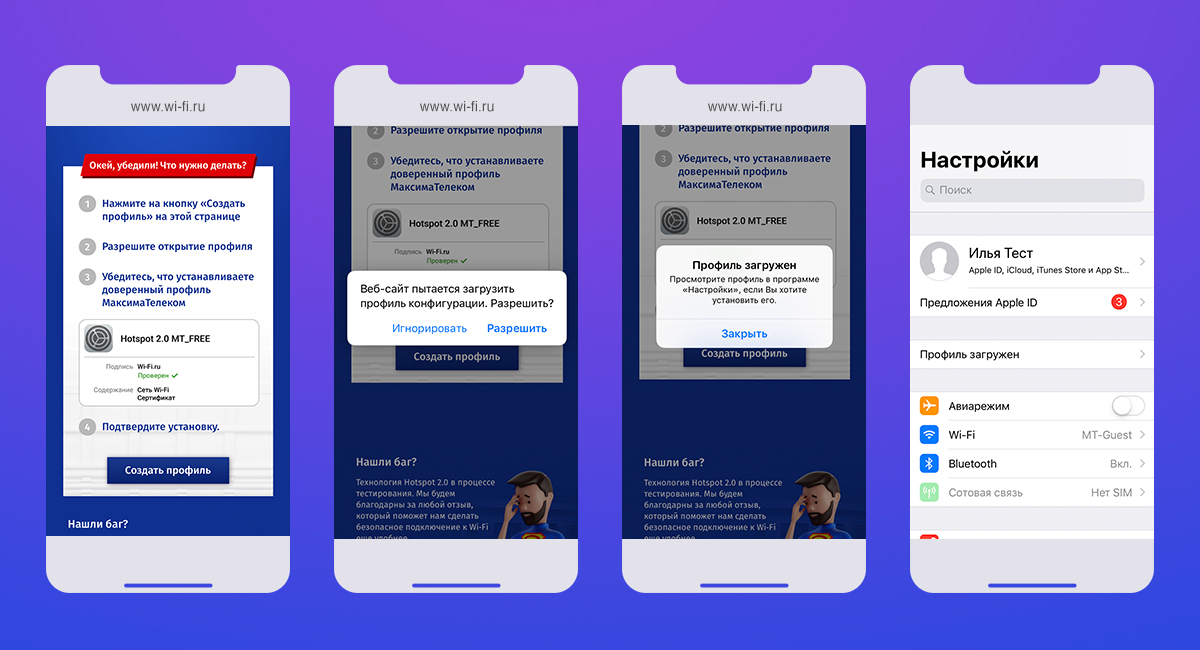

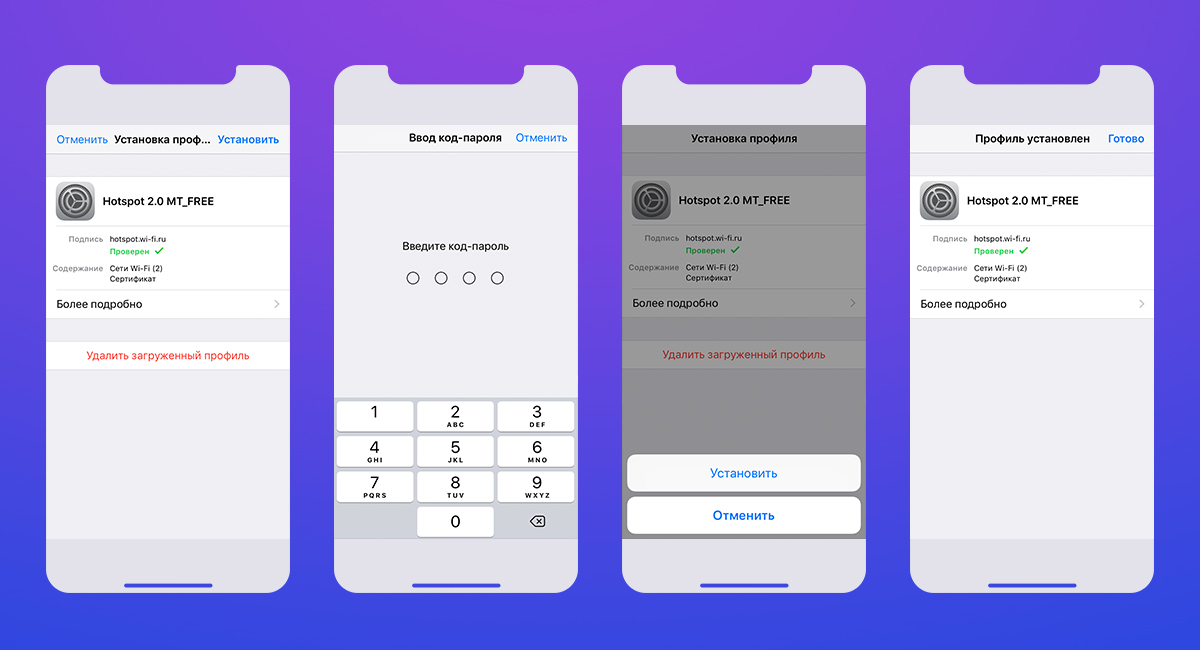

该链接提供了GlobalReach Odyssys解决方案的屏幕截图。 仅需要在Safari浏览器中打开链接,否则智能手机操作系统将无法识别配置文件(具有mobileconfig扩展名),也不会提供安装文件。

此处显示的配置文件设置具有用户方面的最大步骤数,例如,除了智能手机之外,还有Apple Watch(是的,您可以在手表上放置一个配置文件并将其连接到Wi-Fi)。 仅可通过Safari浏览器对iOS设备进行网络配置,这是操作系统的要求。 根据版本,可以通过浏览器或使用应用程序来配置Android设备。

通常,所有设备的网络设置算法都相同:

- 用户连接到开放的Wi-Fi网络(连接到仅OSU可用的特殊封闭网络的情况)或使用移动互联网打开OSU页面;

- 在下一步中,我们识别用户(通过SMS确认,从您的个人帐户输入凭据,通过应用程序进行识别);

- 该设备已准备就绪,可以在Hotspot 2.0网络上工作,无需对设备进行任何其他操作,您只需要位于此类网络的覆盖范围内即可。

从我们的角度来看,我认为读者会同意这一点,Web设置需要用户采取过多的措施,并且流程本身并不透明。 没人问,必须在表格中输入什么密码?

使用该应用程序可将操作需求减少到最少一两个。 但是,不幸的是,该技术仅积极地朝着Web设置,移动设备管理协议(OAM DM)的开发和标准化迈进,而使用该应用程序的可能性并未在标准中反映出来。 尽管如此,移动操作系统的制造商正在为Hotspot 2.0网络设置引入软件设置的功能,但是不同供应商的实现方式却大不相同,没有通用性。

小计

总结以上所有内容,我们总结了此次审查的简要结果以及该技术的当前状态:

- 它可以排除为我们的用户连接到伪造的网络犯罪分子的SSID的可能性;

- Android设备上部分技术堆栈(802.11u,配置)的渗透率低;

- 使用OMA DM协议的规定是标准化的,其范围仅限于公司网络;

- 尽管实现了标准化,但实现和支持的功能仍取决于供应商(尤其是与Android相关的供应商)。

鉴于该技术的显着优势以及其发展的现状,我们决定在我们的网络中引入Hotspot 2.0。

在大型网络上实施Hotspot 2.0

在启动过程中,有必要解决几个主要问题。

1.无线网络设备的变更我们在莫斯科和圣彼得堡地铁上最大的网络建立在支持Hotspot 2.0技术的Cisco设备上。 在机车车辆上设置所有控制器的任务可能是最艰巨的。 先前使用自动配置器(我们在另

一篇文章中对此进行了

介绍 )开发和测试的参考控制器配置已应用于所有合成。 应用程序分为几个阶段。 首先,在莫斯科地铁的绿色分支上,评估当地的影响和影响力,然后评估整个网络。 现在,第二个SSID MT部署在莫斯科地铁的整个机车车辆上。

2.在内部基础架构方面进行细化,尤其是在RADIUS服务器上

由于我们拥有全面开发的RADIUS服务器,因此我们必须实现对EAP和内部身份验证方法的支持。

3.选择凭证类型和身份验证方法

该选择不仅应为网络中的订户提供可靠和透明的身份验证和授权,而且还应保持我们当前和未来获利模型的效率。 让我提醒您,货币化(通过广告和其他服务)使我们能够免费提供对网络的访问。

凭据的类型在用户名/密码对和X.509证书之间选择。 乍一看,证书的使用看起来更可靠,更现代且更有希望。 例如,您可以透明地组织在应用程序中(甚至在我们自己的个人帐户中)使用同一证书进行身份验证。 但是,在大型公共网络(而不是在对设备进行物理访问时是有限的公司网络)上管理用户证书的问题似乎并非易事,特别是考虑到制造商实施的差异。

因此,我们选择用户名/密码对。 该方法是TTLS,因为它广泛用于国际运营商间的Wi-Fi漫游。 为了对服务器进行身份验证并排除连接到伪造的SSID(存在细微差别,我们将在安全性部分中加以考虑)的可能性,我们将颁发密钥和证书,证书的私有部分将放置在AAA服务器上,开放的密钥将包含在配置文件中。 因此,在连接阶段,将进行授权服务器的身份验证。

4.天意最困难的问题尚未完全解决。 我们需要确保将凭证转移到用户的设备上,而所有者的操作最少,并且最好对他透明。 必须确保iOS和Android拥有者的流程相同,不仅是OS版本的版本,而且对于不同制造商的设备,凭据设置也可能大不相同。 不幸的是,还没有通用的解决方案。 我们曾想过将提供和管理Wi-Fi连接的功能转移到移动应用程序中作为通用解决方案,但是我们遇到了两个平台的局限性。

目前,我们正在继续研究,并且在最终版本中,可能会在供应过程或部分功能上进行更改。 我们仍然认为使用应用程序是最有前途和用户友好的想法,并继续发展这一想法。

但是您需要从某个地方开始,并且由于供应过程在所有iOS设备上都是统一的,因此我们开始使用Apple小工具实现Hotspot 2.0。 我们已经开发了一个Web服务供应。 我们邀请所有人参加新网络的开放测试,并在文章末尾提供详细说明。

关于安全

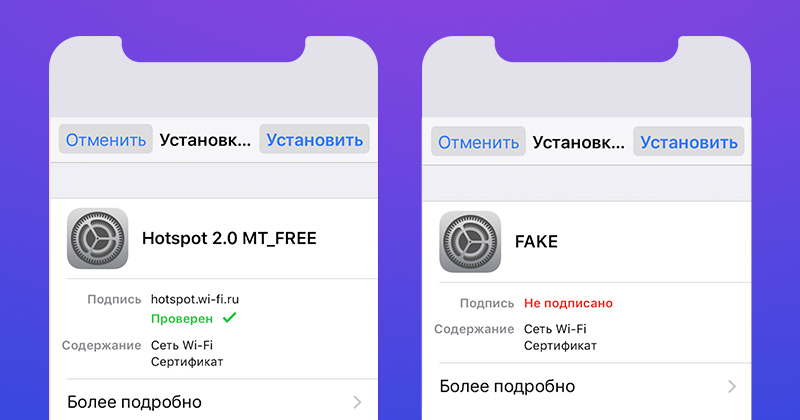

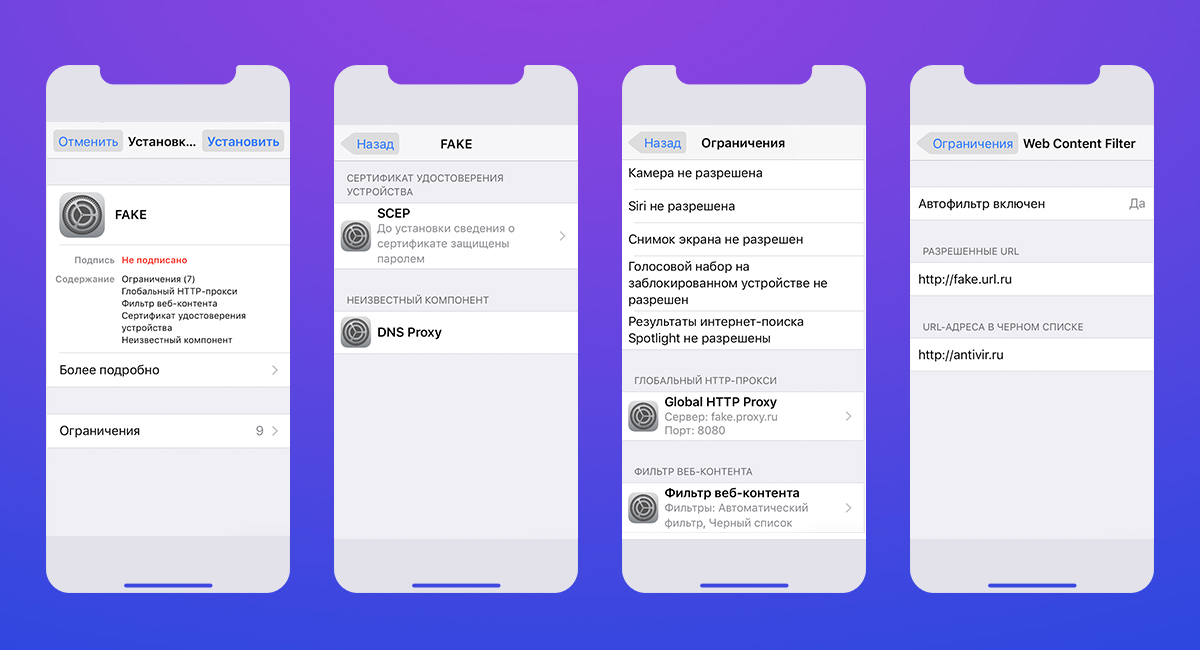

使用iOS配置文件提供Wi-Fi网络和凭据只是MDM(移动设备管理)功能的一小部分。 在攻击者的手中,功能可能会对用户造成负面影响,甚至可能完全阻止设备或第三方对其进行管理。

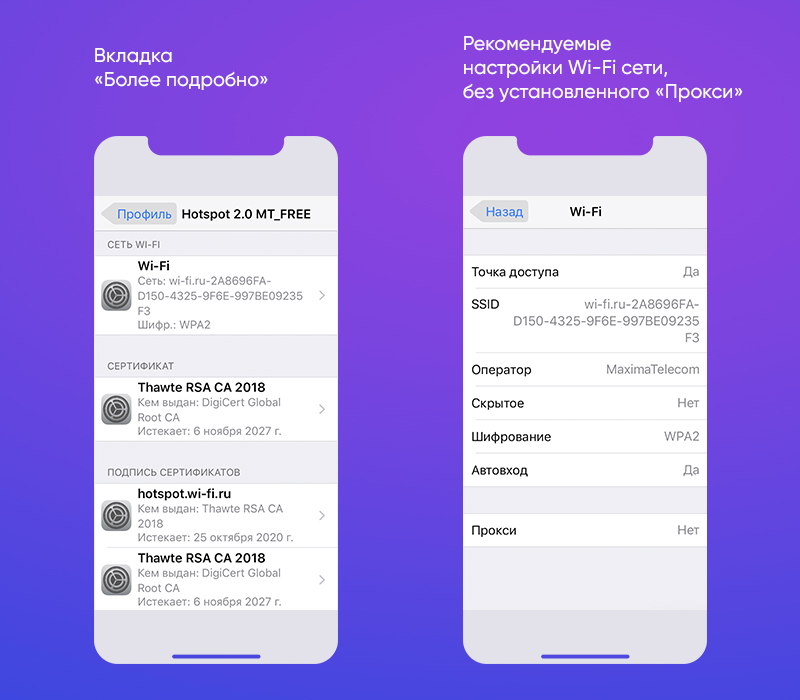

特别是,可以通过配置文件添加对应用程序安装/删除的限制,攻击者可以控制应用程序的安装,可以通过代理访问用户流量,等等。因此,安装配置文件的过程需要用户的更多关注- 您需要确保配置文件是由受信任的公司发布的。现在,配置iOS设备在Hotspot 2.0网络中工作的唯一透明方法是设置配置文件。我们想提供一些关于安装配置文件的建议,这些建议不仅适用于Wi-Fi设置:- . . – Verified. . hotspot.wi-fi.ru. wi-fi.ru. .

- , . Wi-Fi- Intermediate- RADIUS-. « » Wi-Fi- . , Wi-Fi «».

- Android- — Wi-Fi- , , SSID. iOS, Android , — / . .

目前,Hotspot 2.0尚未成熟,尚处于发展和形成阶段,但是我们希望成为一家在俄罗斯推广和实施这项新技术方面迈出第一步的公司。对于我们来说,作为热门城市服务的运营商,这是提高公共Wi-Fi安全性的一种方式。实际上,通过将Hotspot 2.0部署到莫斯科地铁的MT_FREE网络中,我们正在创建欧洲最大的公共Wi-Fi网络,并在无线电级别进行加密连接。我们正在为iOS用户在地铁网络上启动Hotspot 2.0技术的开放测试。为此,您需要通过单击链接wi-fi.ru/hotspot来完成设置过程。并设置配置文件。之后,只要您的设备出现在MT_FREE覆盖区域(并因此出现MT)中,就会自动发生连接到Wi-Fi网络并访问安全环境的事件。我们将在单独的文本中报告开放测试的结果。因此,提出了一个巨大的要求:积极参与测试,并将有关新网络工作的反馈发送至hotspot@maximatelecom.ru。

目前,Hotspot 2.0尚未成熟,尚处于发展和形成阶段,但是我们希望成为一家在俄罗斯推广和实施这项新技术方面迈出第一步的公司。对于我们来说,作为热门城市服务的运营商,这是提高公共Wi-Fi安全性的一种方式。实际上,通过将Hotspot 2.0部署到莫斯科地铁的MT_FREE网络中,我们正在创建欧洲最大的公共Wi-Fi网络,并在无线电级别进行加密连接。我们正在为iOS用户在地铁网络上启动Hotspot 2.0技术的开放测试。为此,您需要通过单击链接wi-fi.ru/hotspot来完成设置过程。并设置配置文件。之后,只要您的设备出现在MT_FREE覆盖区域(并因此出现MT)中,就会自动发生连接到Wi-Fi网络并访问安全环境的事件。我们将在单独的文本中报告开放测试的结果。因此,提出了一个巨大的要求:积极参与测试,并将有关新网络工作的反馈发送至hotspot@maximatelecom.ru。配置文件安装说明

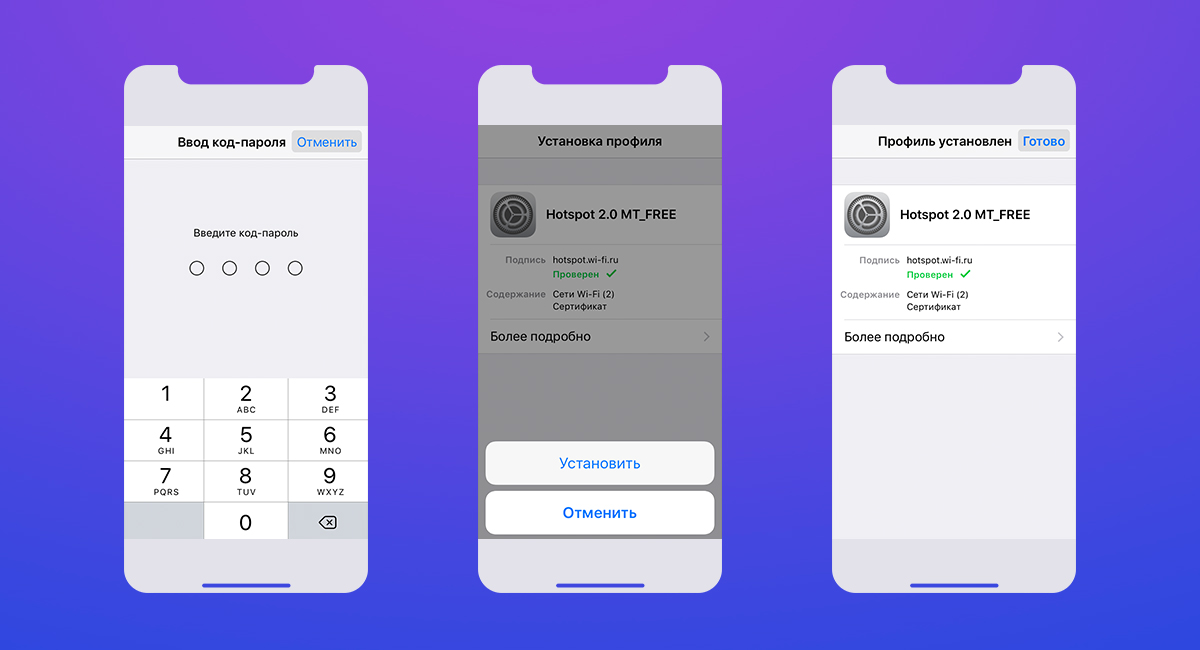

只能从iOS设备和Safari浏览器中打开wi-fi.ru/hotspot配置文件生成服务的链接。这是操作系统的限制。我们仅在开放网络测试期间使用这种配置方案。在不久的将来,我们计划使用该应用程序发布已经定位的选项。iOS的流量配置文件设置(包括第11版及更高版本)从12开始有所不同。以下是11版及以下版本的流程:

与12版相比,为iOS安装配置文件的流程有所不同:

与12版相比,为iOS安装配置文件的流程有所不同:

配置文件删除说明

生成的配置文件的有效期至2019年11月30日。在此期间之后,该配置文件将自动删除,而无需用户执行任何操作。如果有必要提前删除配置文件,则可以手动完成。