本文是无文件恶意软件系列的一部分。 该系列的所有其他部分:

我认为我们都可以同意,黑客有许多技巧和方法可以秘密地进入您的IT基础架构,而在窃取您的数字资产时却不被注意。 本系列的主要结论是,即使通过简单的方法也可以轻松绕过基于签名的恶意软件检测,我在本系列中介绍了其中的一些方法。

我非常了解

安全研究人员 ,他们经常称病毒扫描程序无用,但是您不应该因此而把它们扔掉。 尽管如此,仍然存在许多由懒惰的脚本小子黑客编写的恶意软件,这些恶意软件将被这些扫描程序阻止。

对抗无文件恶意软件和隐匿利用方法的最佳意识形态是用次级防御来补充标准的外围保护(端口扫描程序和恶意软件检测器),并制定计划,在不可避免的情况下做出响应并进行恢复,包括攻击响应程序。

我的意思是

多边防御的概念(

纵深防御或DiD) 。 对于与嘲笑周边安全工具和文件签名扫描软件的高级黑客打交道,这是一种非常实用的方法。

DiD有问题吗? 当然可以 最初对传统安全措施失去信心的那些安全专业人员现在正在推广

可能对您有用的应用程序

白名单,

尤其是 在最初渗透之后。

正如我们所看到的,我在本系列前面介绍的无代码攻击方法甚至可以用来

绕过这种白名单。 这已经属于黑客技术的新趋势,这种趋势破坏了对合法工具和传统软件的信仰,并将其用于邪恶目的。

请继续关注,并随时关注将来的帖子。

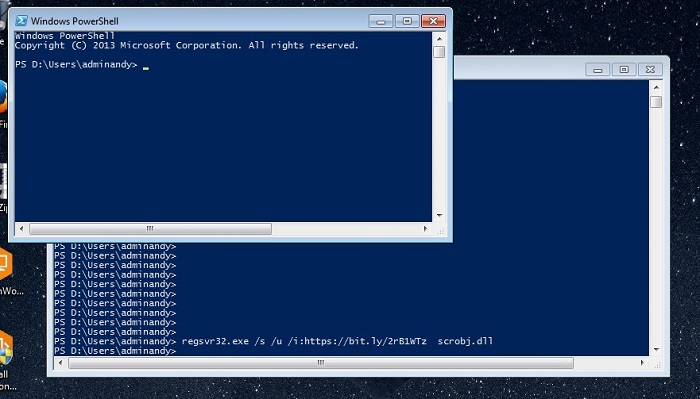

问题:是否可以通过将命令秘密传递给regsvr32.exe来绕开Windows安全功能? 答案是肯定的

认真对待数据安全

我认为,深度保护是将危害最小化:我们将最坏的结果视为最大,并逐步将其变成对我们来说不太可怕的事情,否则攻击者将付出太多代价。

想象一下,一个黑客进入了网络,但是由于

您公司中理想的限制性

许可策略 ,您阻止了他访问敏感数据。 或者黑客可以访问机密数据,但是您惊人的用户行为分析技术可以在合并数百万张信用卡的转储之前检测到入侵者和禁用的帐户。 或者,黑客可以访问您客户的电子邮件地址,但是您的操作违规响应计划(包括对异常文件活动的实时监控)使您能够在创纪录的时间内联系监管机构和受害者,从而避免了罚款和反广告。

常识保护

深度防御是一组建议和某种哲学,即使生活更轻松的一些实际步骤和

解决方案 。

如果我本人必须描述这种防御方法并将其转变为三个有效点,那么我将首先建议:

- 通过盘点需要保护的资产来评估风险。 识别通常散布在整个文件系统中的个人和其他敏感数据。 您必须找出谁与他们合作,以及谁真正需要访问它们。 注意:这看起来并不容易,但是如果您使用正确的工具 ,就可以解决;

- 保护数据。 现在,您已经找到了数据,将潜在的损害限制在将来的违规行为上:减少过于广泛和基于组的全局访问,简化权限结构并避免直接的用户权限。 通过删除过时的数据并归档工作中不再需要的数据 ,将总体潜在风险降至最低;

- 通过自动化提供访问,定期检查和认证权限以及基于策略存储数据的工作流程来保持安全状态;

- 最后,不断监视异常的用户和系统行为 。