最近,在Internet上,您可以找到

有关网络外围流量分析主题

的大量资料。 同时,由于某种原因,每个人都完全忘记了

对本地流量的

分析 ,这同样重要。 本文只是访问了该主题。 以

Flowmon Networks为例,我们将回顾良好的旧Netflow(及其替代方案),考虑有趣的情况,网络中可能出现的异常情况,并在

整个网络作为单个传感器工作时找出解决方案的优势。 最重要的是-根据试用许可证(

45天 ),可以完全免费对本地流量进行类似的分析。 如果您对该主题感兴趣,欢迎加入cat。 如果您阅读懒惰,那么展望未来,可以注册

即将举行的网络研讨会 ,我们将在此

研讨会上向您展示并告诉您一切(在同一地方可以了解即将到来的产品培训)。

什么是Flowmon网络?

首先,Flowmon是一家欧洲IT供应商。 这家捷克公司的总部位于布尔诺(没有提出制裁问题)。 自2007年以来,该公司以目前的形式进入市场。 在此之前,它以Invea-Tech品牌而闻名。 因此,总共有近20年的时间用于开发产品和解决方案。

Flowmon被定位为A级品牌。 为企业客户开发高级解决方案,并在Gartner的方格上标记了网络性能监控和诊断(NPMD)的方向。 有趣的是,在报告中的所有公司中,Flowmon是Gartner指出的唯一一家同时提供网络监控和信息保护(网络行为分析)解决方案的制造商。 它并没有占据第一位,但是由于这个原因,它并不像波音公司的机翼那样屹立。

产品解决什么任务?

在全球范围内,我们可以区分公司产品解决的以下任务:

- 通过最大程度地减少停机时间和不可访问性来提高网络的稳定性以及网络资源;

- 改善整体网络性能

- 由于以下原因,提高了行政人员的效率:

- 使用基于IP流信息的现代创新网络监控工具;

- 提供有关网络功能和状况的详细分析-网络上运行的用户和应用程序,传输的数据,交互的资源,服务和节点;

- 在事件发生之前而不是在用户和客户失去服务之后对事件做出响应;

- 减少管理网络和IT基础架构所需的时间和资源;

- 简化故障排除任务。

- 通过使用非签名技术检测异常和恶意的网络活动以及“零日攻击”,提高企业网络和信息资源的安全级别;

- 提供所需级别的SLA网络应用程序和数据库。

Flowmon Networks产品组合

现在,让我们直接看一下Flowmon Networks的产品组合,并了解该公司在做什么。 正如许多人已经从名称中猜到的那样,主要专业是用于流量的流流监视的解决方案,以及许多扩展基本功能的附加模块。

实际上,Flowmon可以称为一种产品的公司,或者可以说是一种解决方案。 让我们弄清楚它是好是坏。

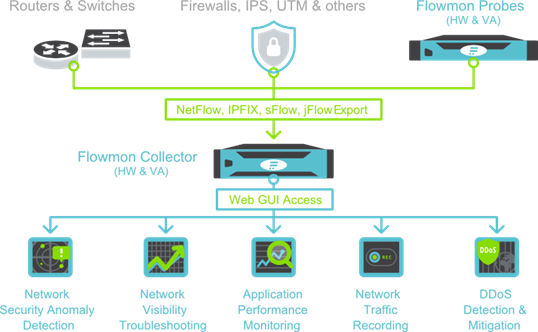

系统的核心是收集器,它负责收集各种流协议(例如

NetFlow v5 / v9,jFlow,sFlow,NetStream,IPFIX)的数据 。对于不隶属于任何网络设备制造商的公司来说,向市场提供通用产品非常重要,不依赖于任何一种标准或协议。

Flowmon收集器

Flowmon收集器该收集器既可以用作硬件服务器,也可以用作虚拟机(VMware,Hyper-V,KVM)。 顺便说一下,硬件平台是在定制的DELL服务器上实现的,它可以自动消除保修和RMA中的大多数问题。 仅由Flowmon的子公司开发的FPGA流量捕获卡是它们的唯一硬件组件,该卡允许以最高100 Gbps的速度进行监控。

但是,如果没有办法在现有网络设备上生成高质量的流量,该怎么办? 还是设备负荷过高? 没问题:

Flowmon概率

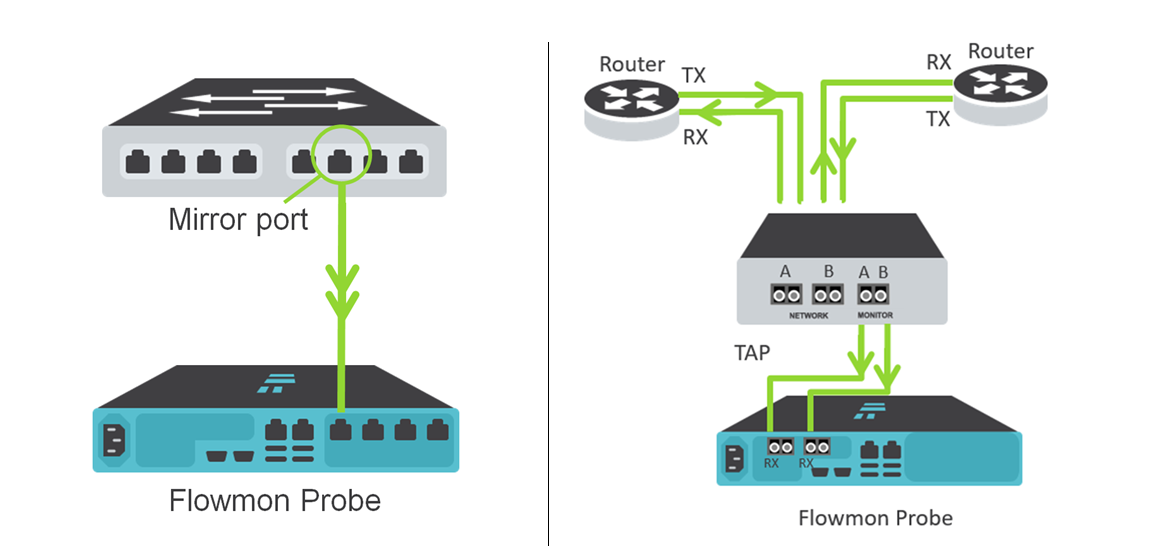

Flowmon概率在这种情况下,Flowmon Networks建议使用自己的探针(Flowmon探针),这些探针通过交换机的SPAN端口或使用无源TAP分离器连接到网络。

SPAN(镜像端口)和TAP实施选项

SPAN(镜像端口)和TAP实施选项在这种情况下,进入Flowmon Probe的原始流量将转换为Advanced IPFIX,其中包含

240多个

带有信息的指标 。 网络设备生成的标准NetFlow协议包含不超过80个指标。 根据ISO OSI模型,这不仅使协议的可见性在3级和4级,而且还在7级。 因此,网络管理员可以监视诸如电子邮件,HTTP,DNS,SMB等应用程序和协议的功能。

从概念上讲,系统的逻辑体系结构如下:

整个Flowmon Networks“生态系统”的中心部分是收集器,该收集器从现有网络设备或它自己的探测器(探针)接收流量。 但是对于企业而言,仅提供监视网络流量的解决方案太简单了。 开源解决方案可以做到这一点,尽管性能不高。 Flowmon的价值是扩展基本功能的其他模块:

- 异常检测安全模块-基于启发式流量分析和典型网络配置文件,检测异常网络活动,包括零时差攻击;

- 应用程序性能监视模块-监视网络应用程序的性能,而无需安装“代理”和影响目标系统;

- 流量记录器模块-通过一组预定义规则或ADS模块的触发器来记录网络流量的片段,以进行进一步的故障排除和/或调查信息安全事件;

- DDoS保护模块-保护网络外围免受大规模DoS / DDoS拒绝服务攻击,包括对应用程序的攻击(OSI L3 / L4 / L7)。

在本文中,我们将使用2个模块的示例(

网络性能监视和诊断以及

异常检测安全性)来研究一切工作原理。

源数据:

- 具有VMware 6.0的Lenovo RS 140服务器;

- Flowmon Collector虚拟机的映像,可以在此处下载 ;

- 一对支持流协议的交换机。

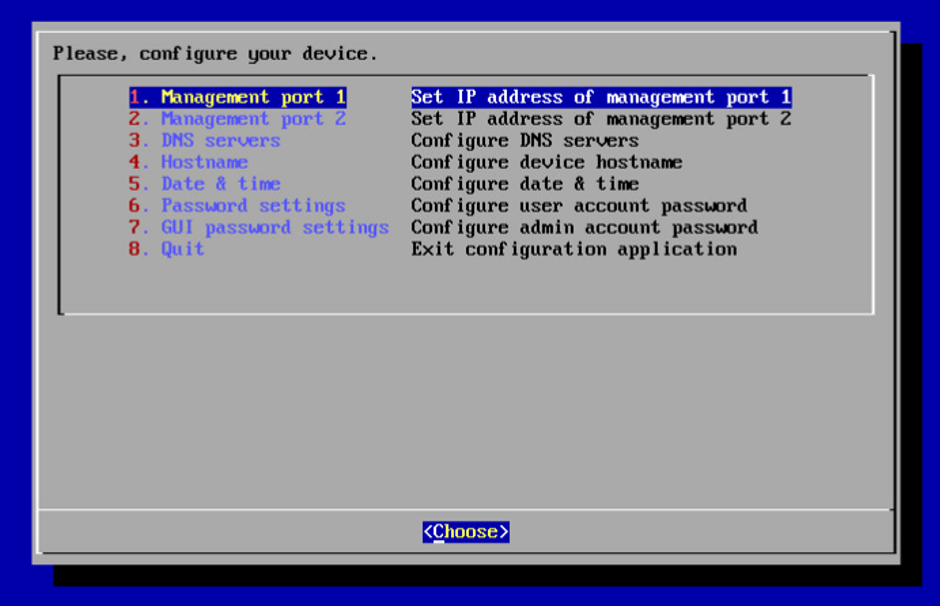

步骤1.安装Flowmon Collector

OVF模板以完全标准的方式在VMware上部署虚拟机。 结果,我们得到了一个运行CentOS并带有即用型软件的虚拟机。 资源需求-人文:

它仅保留使用

sysconfig命令执行基本初始化:

我们在管理端口上配置IP,DNS,时间,主机名,并且可以连接到WEB界面。

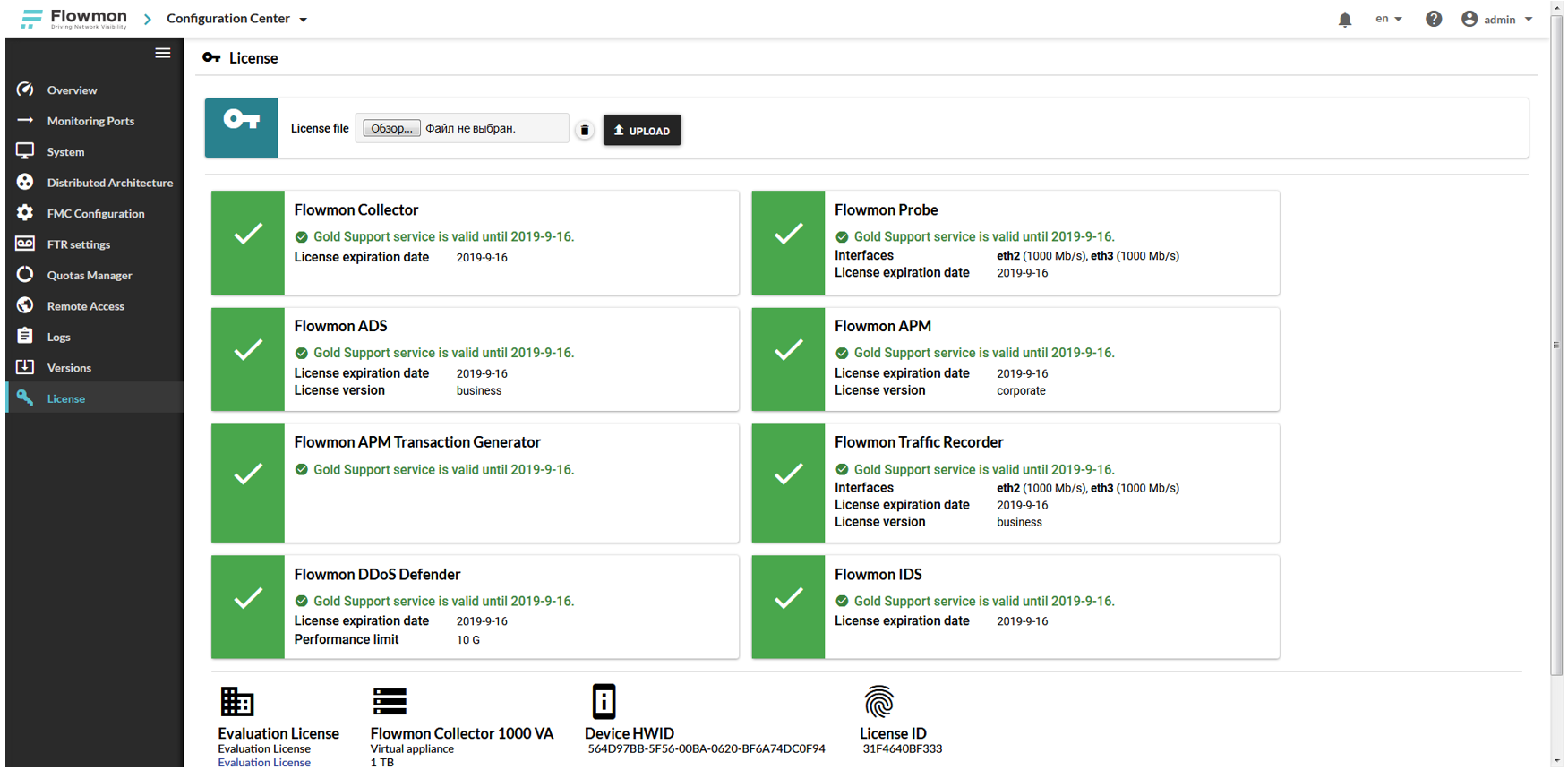

步骤2.安装许可证

生成一个半月的试用许可证,并将其与虚拟机的映像一起下载。 通过

Configuration Center-

>许可证加载。 结果,我们看到:

一切准备就绪。 你可以上班了

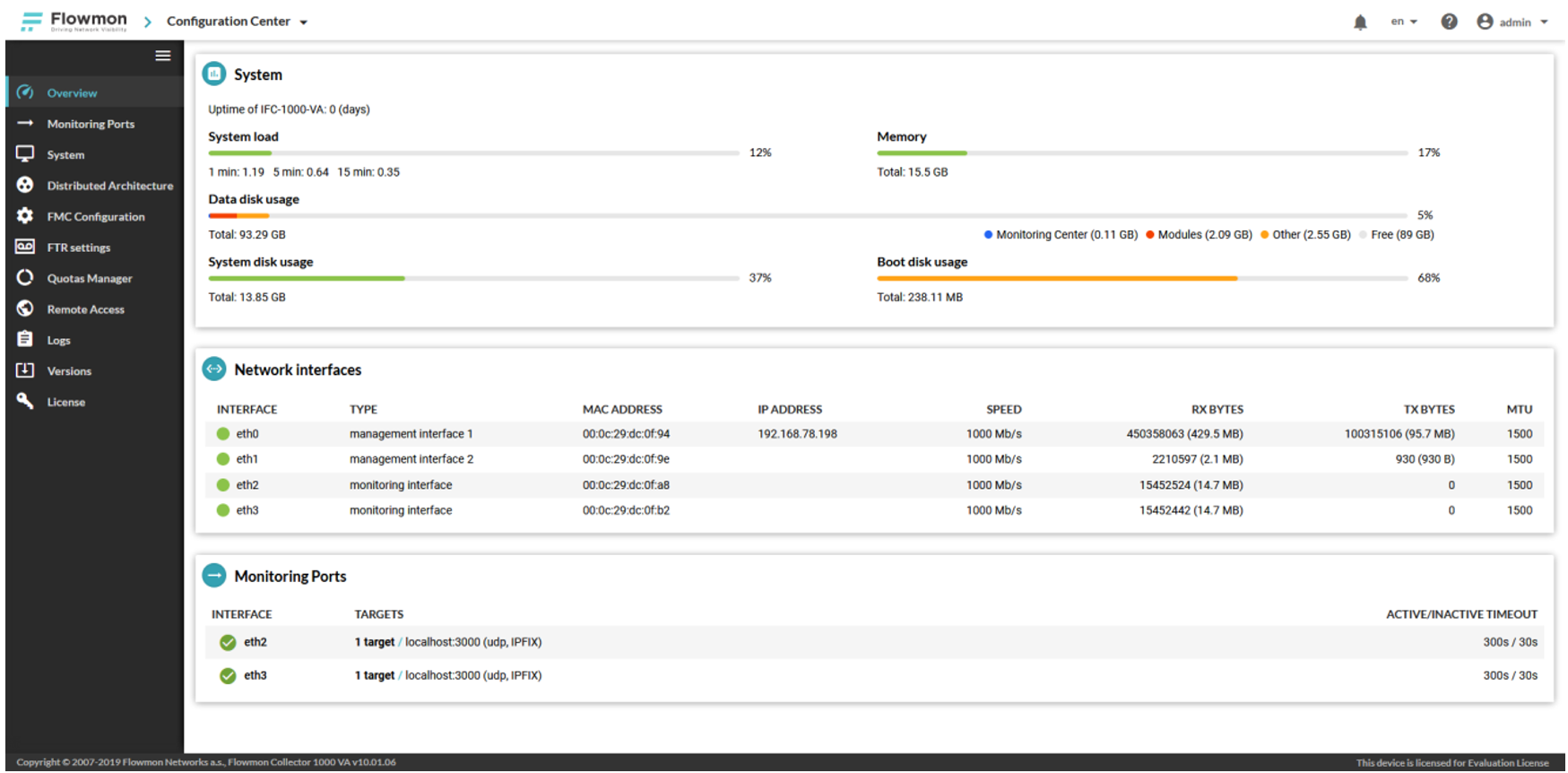

步骤3.在收集器上配置接收器

在此阶段,您需要确定来自源的数据将如何进入系统。 如前所述,它可以是流协议之一,也可以是交换机上的SPAN端口。

在我们的示例中,我们将使用通过

NetFlow v9和IPFIX协议进行数据接收。 在这种情况下,我们将管理接口的IP地址指定为目标

192.168.78.198 。 eth2和eth3接口(具有Monitoring接口类型)用于从交换机的SPAN端口接收原始流量的副本。 我们跳过它们,而不是我们的情况。

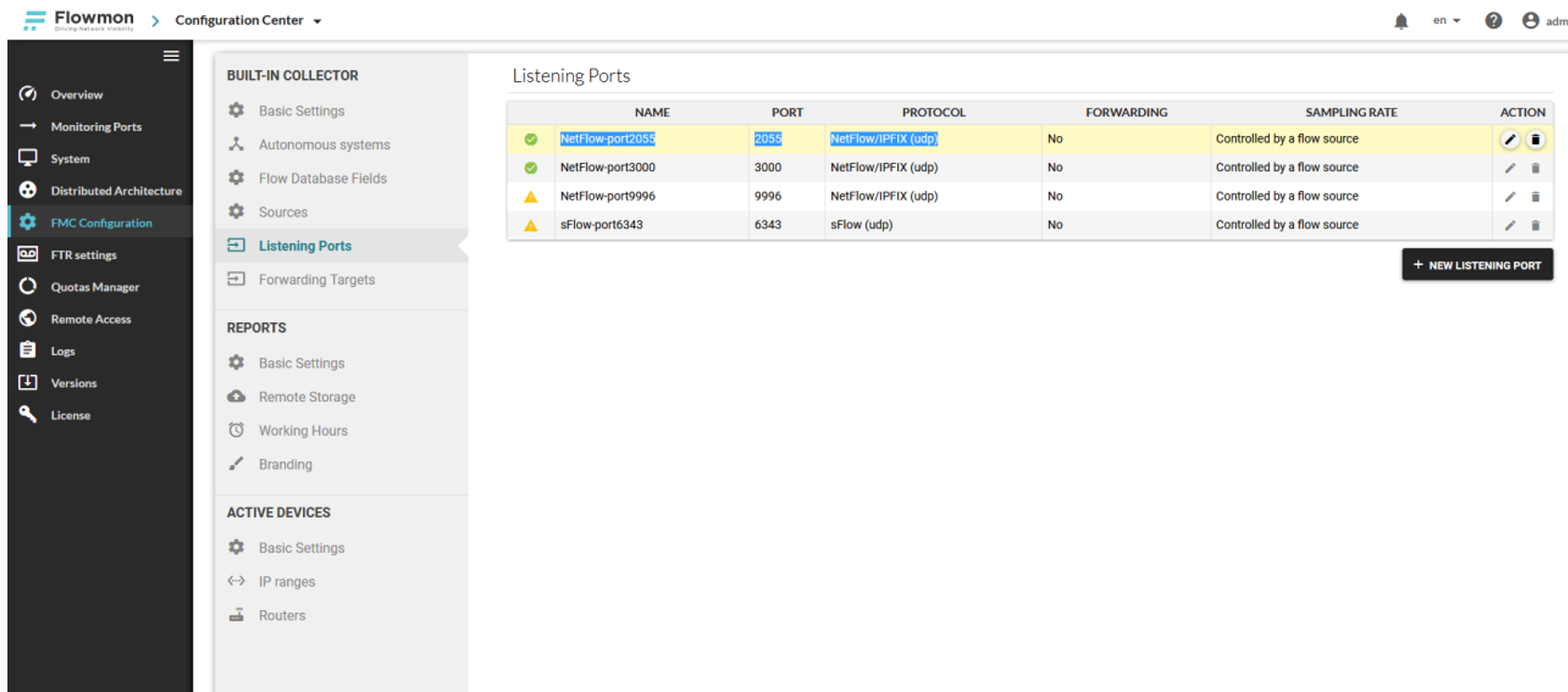

接下来,检查流量应流向的收集器端口。

在我们的例子中,收集器期望UDP / 2055端口上的通信。

步骤4.配置网络设备以进行流导出

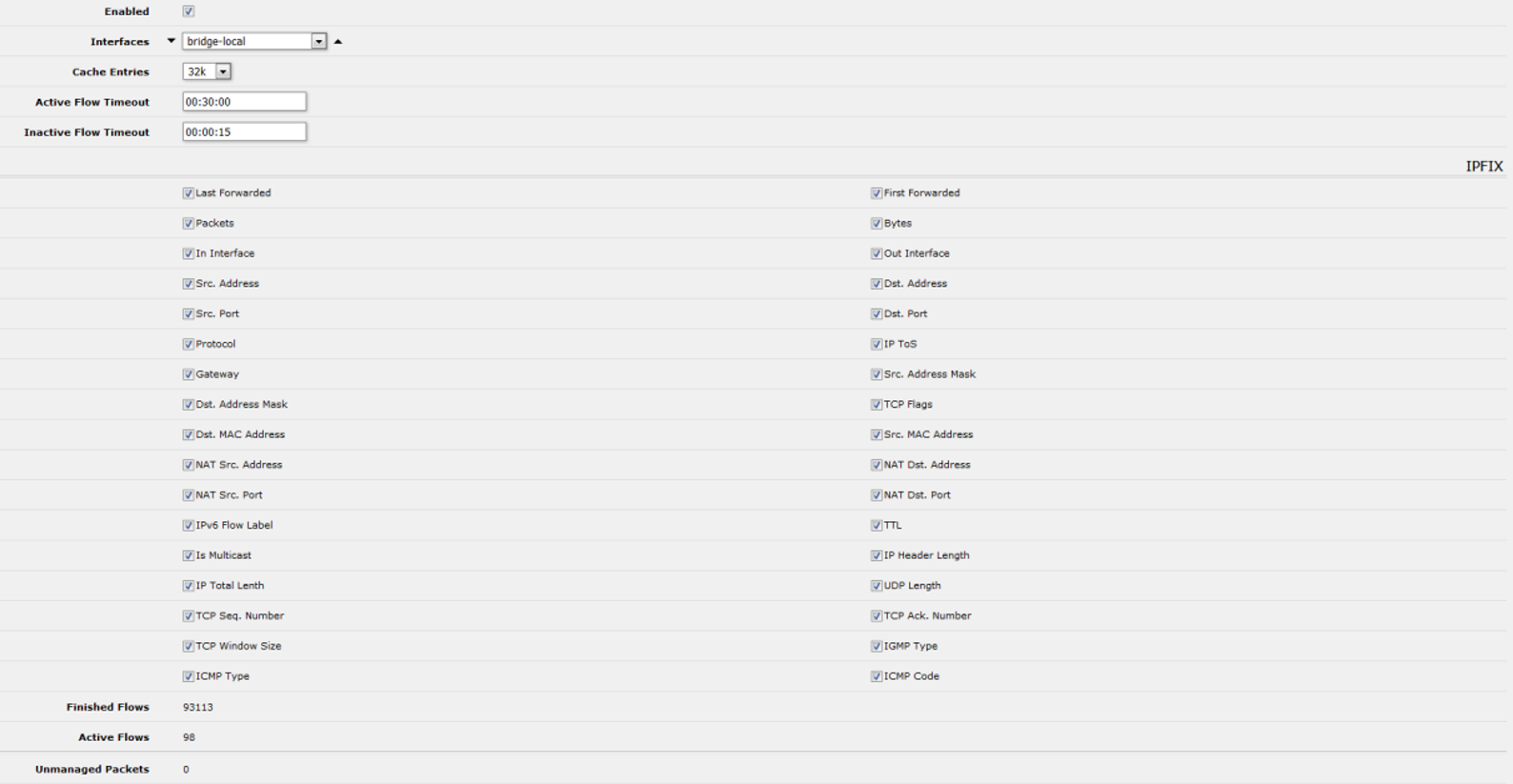

对于任何网络管理员来说,在Cisco Systems设备上设置NetFlow可能都是完全正常的事情。 对于我们的示例,我们将采取一些更不寻常的方法。 例如,MikroTik RB2011UiAS-2HnD路由器。 是的,奇怪的是,这种适用于小型和家庭办公室的预算解决方案还支持NetFlow v5 / v9和IPFIX协议。 在设置中,我们设置了目标(收集器地址192.168.78.198和端口2055):

并添加所有可用于导出的指标:

可以说基本设置已经完成。 检查是否有流量进入系统。

步骤5.测试和操作网络性能监视和诊断模块

您可以在

Flowmon Monitoring Center->“源”部分中检查来自源的流量:

我们看到数据进入了系统。 收集器收集流量后的一段时间,小部件将开始显示信息:

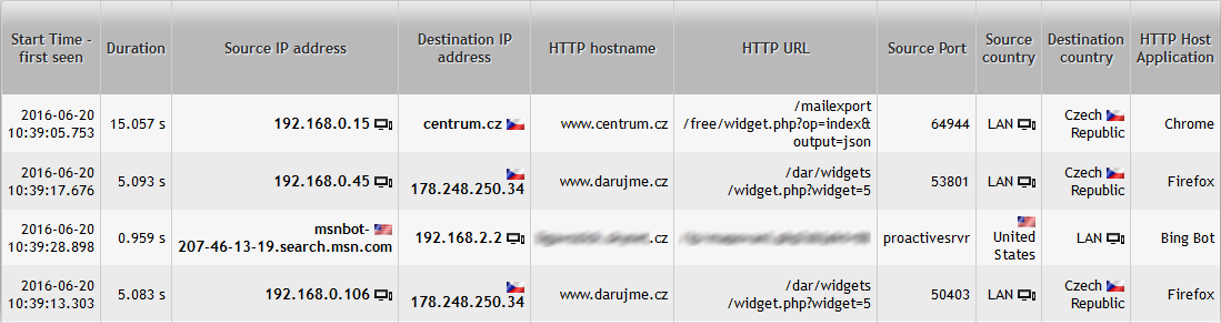

该系统基于向下钻取原理构建。 也就是说,用户在图表或图形上选择他感兴趣的片段后,就会“陷入”他需要的数据深度级别:

直至有关每个网络连接和连接的信息:

步骤6.异常检测安全模块

由于使用了无特征码方法来检测网络流量和恶意网络活动中的异常,因此该模块可能被称为最有趣的模块之一。 但这不是IDS / IPS系统的类似物。 该模块的工作始于其“培训”。 为此,一个特殊的向导将指示网络的所有关键组件和服务,包括:

- 网关,DNS,DHCP和NTP服务器地址

- 在用户和服务器段中寻址。

之后,系统进入训练模式,平均持续2周到1个月。 在这段时间内,系统会生成特定于我们网络的基准流量。 简而言之,系统研究:

- 主机的典型行为是什么?

- 通常传输多少数据并且对于网络来说是正常的?

- 典型的用户时间是多少?

- 哪些应用程序在线?

- 还有更多..

结果,我们得到了一个工具,该工具可以识别网络中的任何异常以及与特征行为的偏差。 这是系统可以检测到的几个示例:

- 未通过防病毒签名检测到的新恶意软件在网络上的分发;

- 建立DNS,ICMP或其他隧道并绕过防火墙传输数据;

- 冒充DHCP和/或DNS服务器的新计算机在网络上的外观。

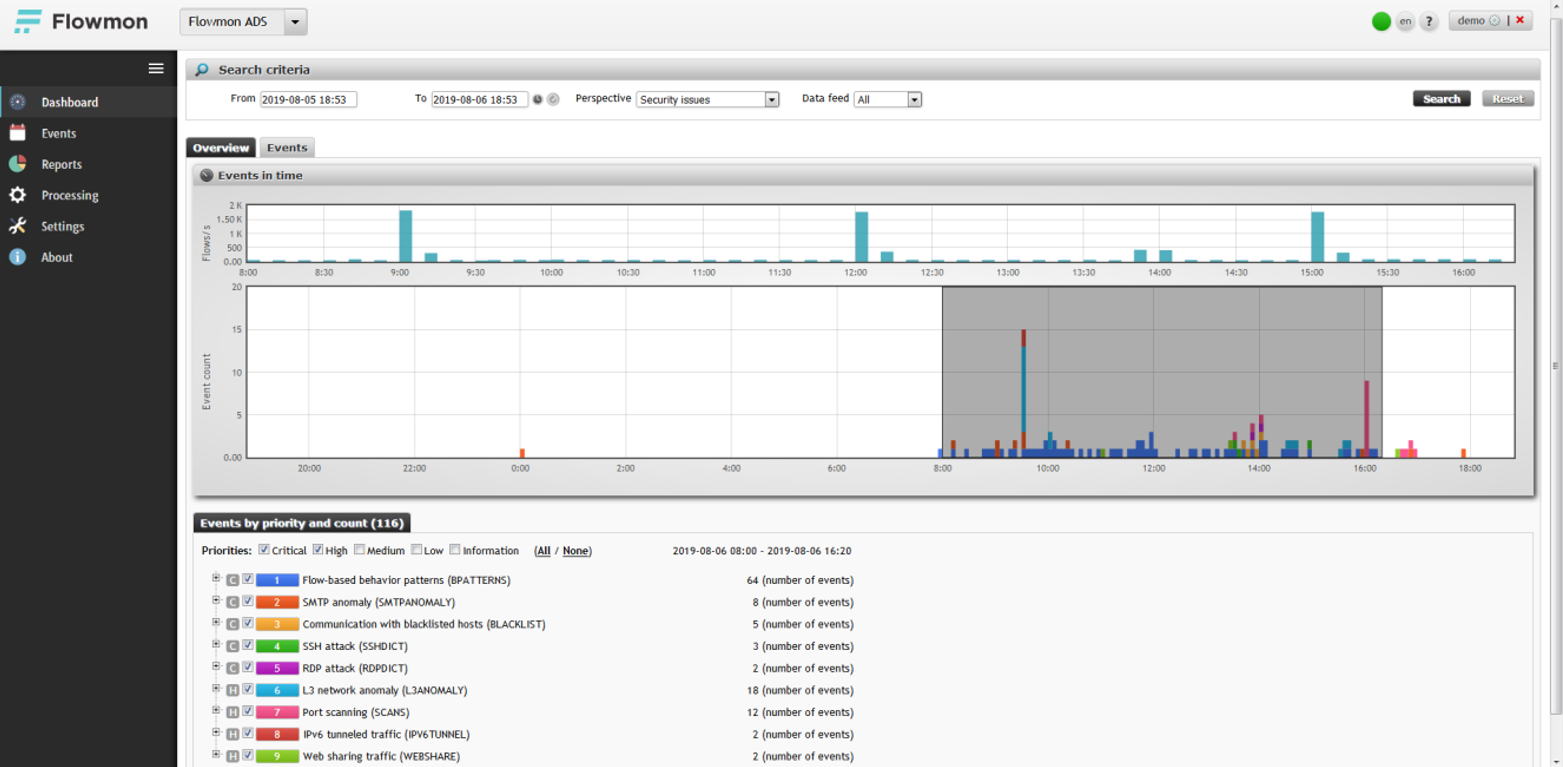

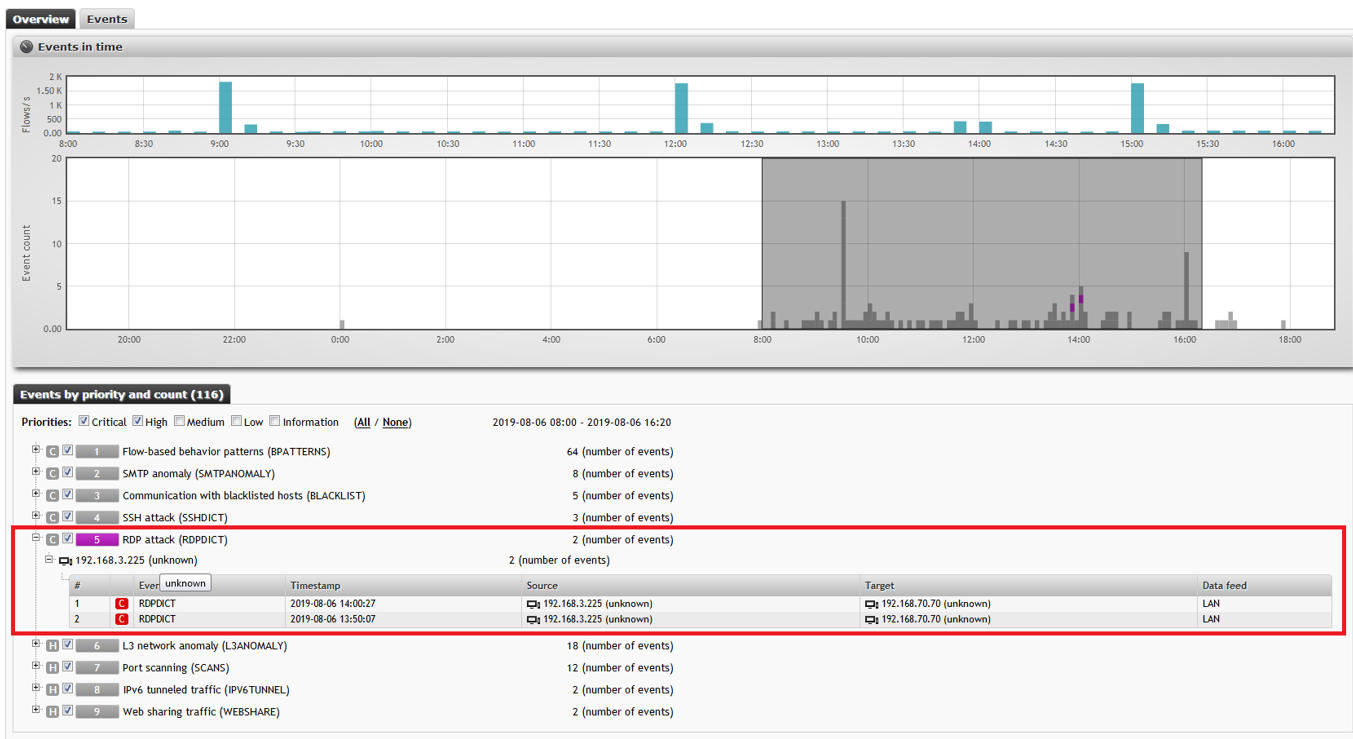

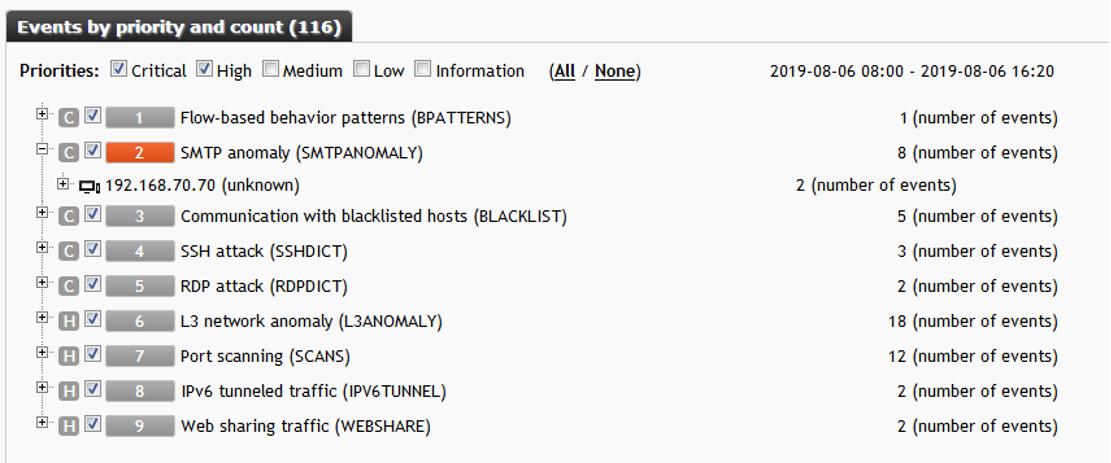

让我们看看它看起来如何生动。 在对系统进行培训并建立了基准网络流量之后,它开始检测事件:

模块的主页是时间线,其中显示已识别的事件。 在我们的示例中,我们看到了明显的激增,大约在9到16个小时之间。 我们选择它并更详细地看。

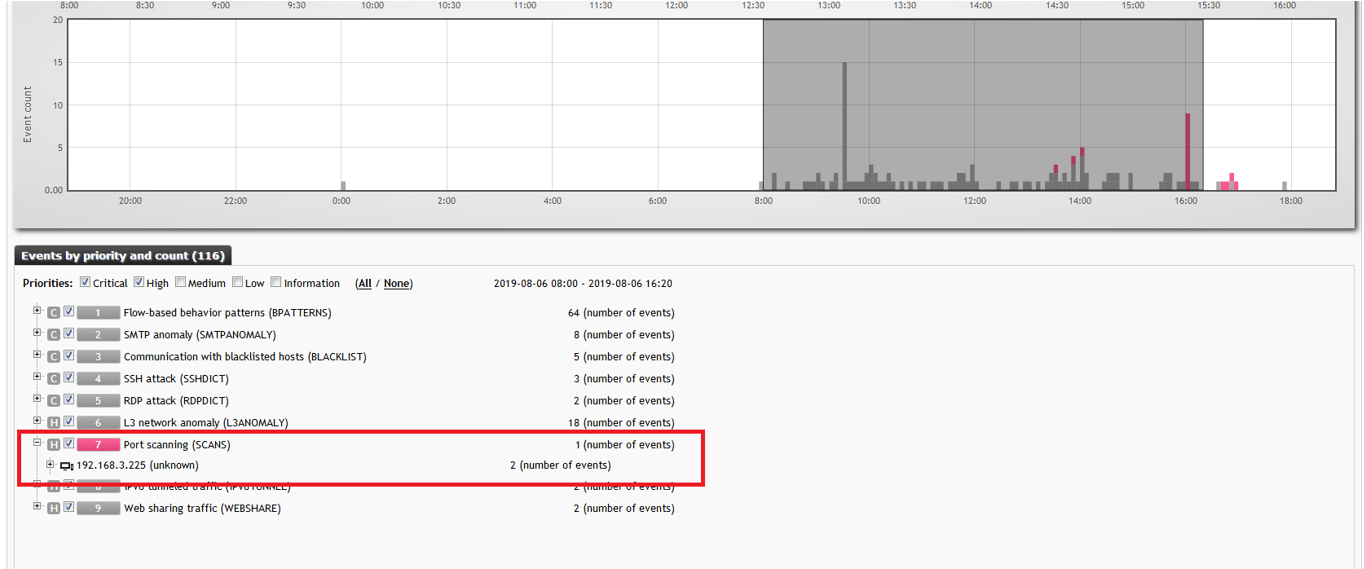

可以清楚地跟踪攻击者在网络上的异常行为。 这一切都始于地址为192.168.3.225的主机在端口3389(Microsoft RDP服务)上开始了水平网络扫描,并发现了14个潜在的“受害者”:

和

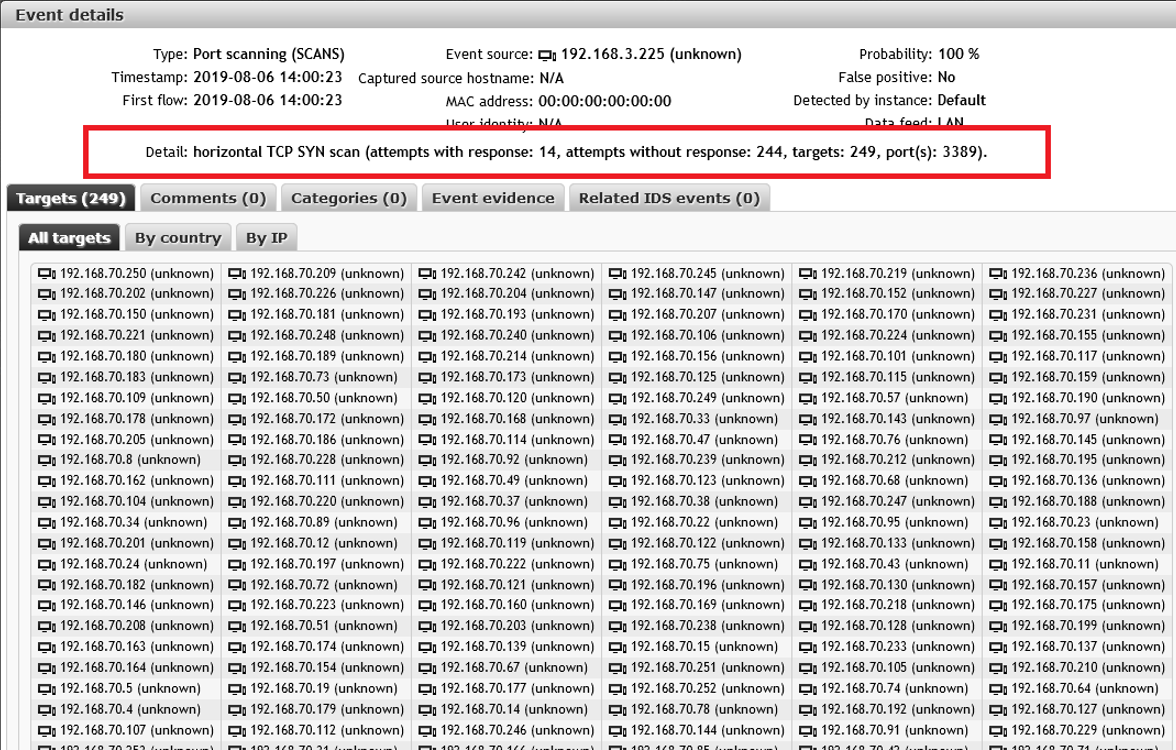

以下记录的事件-主机192.168.3.225发起暴力攻击以枚举RDP服务(端口3389)在先前标识的地址处的密码:

由于对其中一台被入侵主机的攻击,记录了SMTP异常。 换句话说,垃圾邮件开始了:

该示例清楚地演示了系统的功能,尤其是异常检测安全模块。 自己判断效果。 至此,解决方案的功能审查结束。

结论

我们在底线总结了关于Flowmon可以得出的结论:

- Flowmon-适用于企业客户的高级解决方案;

- 由于其多功能性和兼容性,可以从任何来源进行数据收集:网络设备(Cisco,Juniper,HPE,Huawei ...)或专有探针(Flowmon Probe);

- 该解决方案的可扩展性使您可以通过添加新模块来增加系统功能,并通过灵活的许可方式提高生产率;

- 由于使用了无特征分析技术,该系统甚至可以检测到防病毒和IDS / IPS系统未知的零日攻击;

- 由于在安装和网络上系统的存在方面具有完全的“透明度”,因此该解决方案不会影响IT基础架构的其他节点和组件的运行;

- Flowmon-市场上唯一支持速度高达100 Gb / s的流量监控的解决方案;

- Flowmon-适用于任何规模网络的解决方案;

- 同类解决方案中最佳的价格/功能比。

在这篇评论中,我们检查了不到全部解决方案功能的10%。 在下一篇文章中,我们将讨论Flowmon Networks模块的其余部分。 以应用程序性能监视模块为例,我们将展示业务应用程序管理员如何才能确保给定SLA级别的可用性并尽快诊断问题。

我们还想邀请您参加我们的网络研讨会(09/10/2019),该会议专门针对Flowmon Networks供应商的解决方案。 要进行预注册,请

在此处注册 。

到此为止,谢谢您的关注!