苹果公司正在积极地向大众介绍这样一种想法,即现在一切正常,产品的用户数据保密。 但是Hexway的研究人员发现,标准且积极使用的Bluetooth LE(BLE)机制使您可以了解有关iPhone的很多知识。

如果打开了蓝牙,则信号范围内的任何人都可以找到:

- 设备状态

- 收费信息;

- 设备名称

- Wi-Fi状态

- 缓冲区可用性;

- iOS版本

- 电话号码

这很可能是由于今年宣布了新的“查找我”功能 ( Apple的“查找我”功能使用了一些非常聪明的密码技术| WIRED )。 它的本质是创建一个苹果设备的生态系统,该系统彼此交换BLE信息, 从而即使在关闭状态下也无需使用GPS和移动通信通道就可以跟踪被盗和丢失的设备 。 虽然有人说

...它在一个独特的加密系统上建立了该功能,该系统经过精心设计以防止发生这种跟踪,即使是Apple本身也是如此

翻译:[Find my]使用独特的密码系统,旨在防止[其他人]包括Apple进行跟踪。

相关攻击媒介的示例

空投

这项技术使您可以在没有Internet连接的情况下在Apple设备之间交换文件。 每次“共享”时,设备都会将手机的哈希发送到SHA256。 因此,创建了电话号码数据库(哈希:电话号码)后,您可以非常有效地在拥挤的地方接听电话……并通过iMessage向其所有者发送个性化消息(您可以通过TrueCaller或从设备名称获得所有者的姓名)。 商店的利润显而易见:向每个路过的人发送垃圾邮件。

获取Wi-Fi密码

连接到Apple的Wi-Fi网络后,该设备会发送广播请求,如果用户需要,Apple友好型设备可以帮助您访问网络。 如果您得到一个员工的3个字节的哈希值,并且在尝试连接到公司网络时使用接收到的数据进行广播,那么另一位员工可能会很友好,并且在请求中看到一个熟悉的名称后会与您共享密码。

如何运作

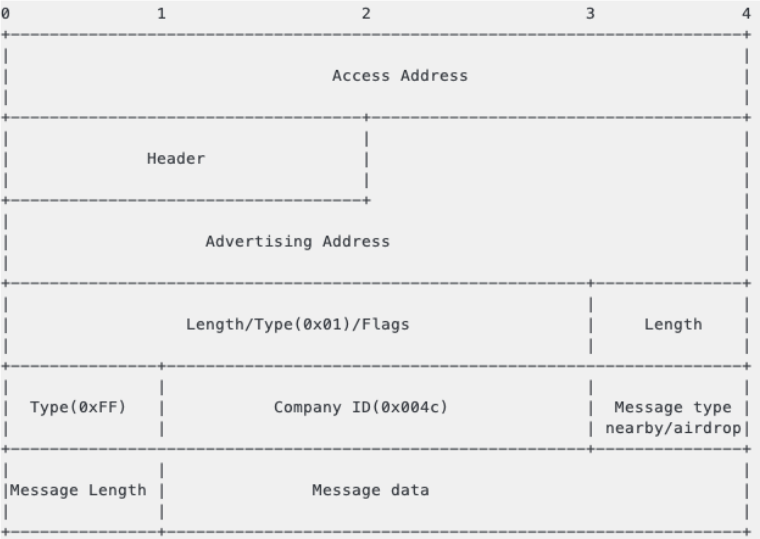

BLE数据包分析

通过修改py-bluetooth-utils包中的脚本,您可以查看BLE流量的嗅探器。 Apple使用ADV_IND消息发送设备状态。

广告包装结构

附近消息

消息类型示例:

0x05-空投

0x07-Airpods

0x10-附近

0x0b-手表连接

0x0c-切换

0x0d-Wi-Fi设置

0x0e-热点

0x0f-Wi-Fi加入网络

也可以从附近的软件包中获取状态:

0x0b-主屏幕

0x1c-主屏幕

0x1b-主屏幕

0x11-主屏幕

0x03-关

0x18-关

0x09-关

0x13-关

0x0a-关

0x1a-关

0x01-关

0x07-锁定屏幕

0x17-锁定屏幕

0x0e-通话中

0x5b-主屏幕

0x5a-关

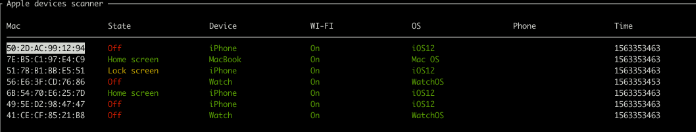

结果,您可以创建一个简单的BLE数据包分析器:

无线上网

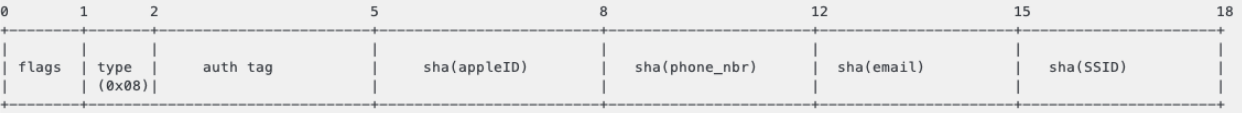

尝试从设备A连接到Wi-Fi时,将发送以下结构的数据包,其中包含来自AppleID的SHA256哈希值的前三个字节(5-7个字节),电话号码(8-11个字节),电子邮件(12-14个字节):

大概,Apple设备对所有联系人进行了哈希处理,并与advertise包中收到的联系人进行了比较。 当设备B接收到具有匹配哈希值的联系人的数据包时,设备B将向设备A提供网络连接密码。

如果针对特定区域(大约几百万个)生成电话号码哈希表,则对于哈希的前3个字节,每个哈希可以产生数十个数量级的冲突。 有两种方法可以检查数字的正确性:

- 通过HLR(“ HLR查找-首页-索引” )进行检查可以排除某些号码。

- 由于该数字必须与AppleID绑定,因此可以通过iMessage进行检查。

无论如何,获得的一组数字将允许相当有效地对所有者进行匿名处理(例如,进一步使用社会工程方法)。

空投

Apple AirDrop具有三个隐私设置:

- 收货。

- 仅联系人。

- 大家

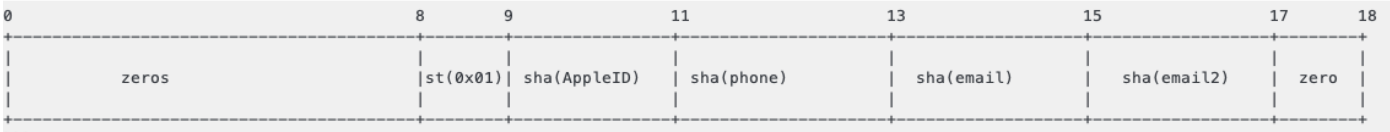

AirDrop启动时,将发送以下结构的数据包,其中包含两个字节的AppleID哈希,电子邮件和电话号码:

同时,AirDrop仅用于启动传输;对于数据传输本身,使用通过Wi-Fi(AWDL-Apple Wireless Direct Link)的peer2peer连接。

在身份验证期间,发件人发送发件人的记录数据以验证收件人的隐私设置。 此消息包含发送者的完整SHA256哈希。 因此,攻击者可以响应所有其他AirDrop BLE请求,接收完整的数字哈希。

AirDrop操作方案:

总结

仅考虑使用BLE可能造成的部分信息泄漏。 目前,很难将其称为漏洞,而不是对苹果新生态系统的深思熟虑的实现。 他们自己原则上说:

苹果公司警告说,它仍然是“查找我”协议的简化版本,并且该系统可能会有所更改,直到今年晚些时候在MacOS Catalina和iOS 13中实际发布为止。 ©

有线的

译文:苹果公司警告称,目前正在使用“查找我”协议的简化版本,并将在今年年底的将来版本中进行更新。

目前,除了关闭蓝牙之外,没有其他方法可以防止数据泄漏。 此外,此行为是iOS版本10.3.1和更高版本(包括iOS 13 beta)的典型现象。 较旧的设备(最高iPhone 6s)也使用此功能,但消息数量有限,可能会节省电池电量。

参考文献

github-hexway / apple_bleee:Apple BLE研究

苹果酱。 人人都知道iPhone会发生什么-hexway