更新 :在当前的Firefox 68中,该漏洞已得到修复 (感谢Dukat )。

波士顿大学的Trishita Tiwari和Ari Trachtenberg 发表了 一篇论文,显示了一种新的攻击方法,用于扫描用户内部网络或本地主机上的主机上的端口( CVE-2019-11728 )。 攻击使用RFC-7838 HTTP备用服务(2016年批准)中引入的Alt-Svc HTTP标头进行。

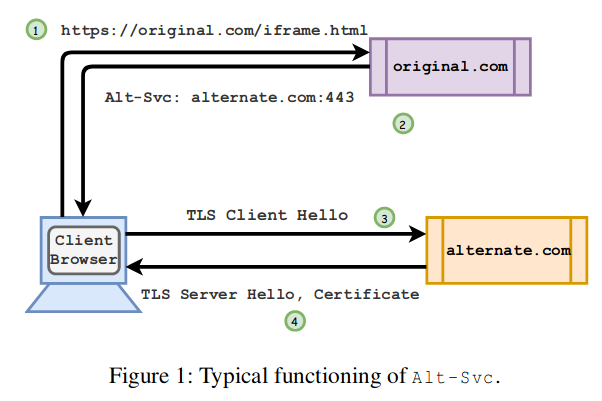

Alt-Svc HTTP标头允许您将请求重定向到新的主机和端口。 这用于平衡负载。 例如:

Alt-Svc: http/1.1="other.example.com:443";ma=200;persist=1

指示浏览器连接到端口443上的other.example.org主机,以使用HTTP / 1.1接收请求的页面。 “ ma”参数设置重定向的最大持续时间。 除了HTTP / 1.1,还支持使用UDP的HTTP / 2 over TLS(h2),HTTP / 2 over纯文本(h2c),SPDY(spdy)和QUIC(quic)协议。

攻击主机可以使用重复请求之间的延迟作为标志来依次遍历内部网络地址和网络端口:当重定向资源不可用时,浏览器会立即收到RST数据包作为响应,并立即将替代服务标记为不可用,并重置请求中指定的重定向生存期。 如果网络端口是开放的,则完成连接需要花费更长的时间(将尝试通过适当的数据包交换建立连接),并且浏览器将不会立即响应。

这也使您可以绕过对浏览器认为对连接不安全的端口( Firefox , Chrome )的连接的限制,例如邮件和DNS服务上的端口。

端口扫描以外的可能攻击方法:

- 具有放大功能的DDoS攻击。 例如,用于非HTTP服务的TLS握手会强制服务器将证书信息传输到客户端,从而迫使服务器以60倍的请求数据进行响应。

- 通过Google安全浏览绕过恶意软件和网络钓鱼防护。 使用Alt-Svc重定向到恶意主机不会生成警告。

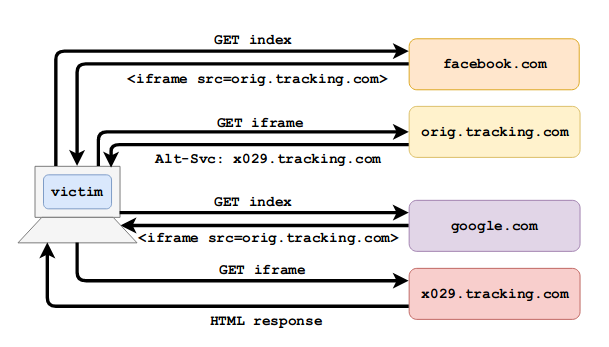

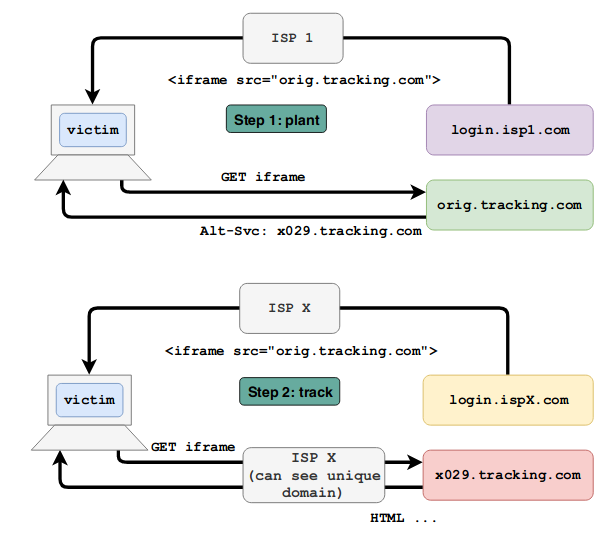

- 绕过跟踪器的保护手段来跟踪用户。 它使用一个调用Alt-Svc到外部运动跟踪处理程序的iframe。 它也可以用来跟踪提供网页(例如WiFi强制门户)的提供商的用户。 用户的浏览器会记住跟踪域iframe的唯一Alt-Svc。 下次访问此页面时,您可以在网络级别上看到客户端浏览器所在的位置。

- 如果站点使用Alt-Svc重定向,则当用户转到特定页面时,ISP(或任何其他中间人)可以确定以前访问此站点的事实。

- IDS日志被误报阻塞

对于Firefox,可以按以下方式禁用Alt-Svc处理:about:config-> network.http.altsvc.enabled:false(感谢使用Opennet进行匿名操作的提示)。