如今,没有任何具有网络连接的设备受到保护,免受潜在的黑客攻击。 甚至是相机。

在DEF CON 2019黑客大会上,Check Point Software Technologies的Eyal Itkin

揭露了世界上第一个针对

PTP (图片传输协议)协议的实时漏洞利用工具。 许多现代的数码单反相机都支持通过WiFi传输文件。 在这种情况下,将描述恶意WiFi接入点,周围的摄像头将自动连接到该恶意WiFi接入点。

当照相机通过PTP / USB物理连接到计算机时,该漏洞利用也有效。 在这两种情况下,攻击者都可以与摄像机建立连接并在其上加载可执行代码。 例如,对卡上的所有图像进行加密。

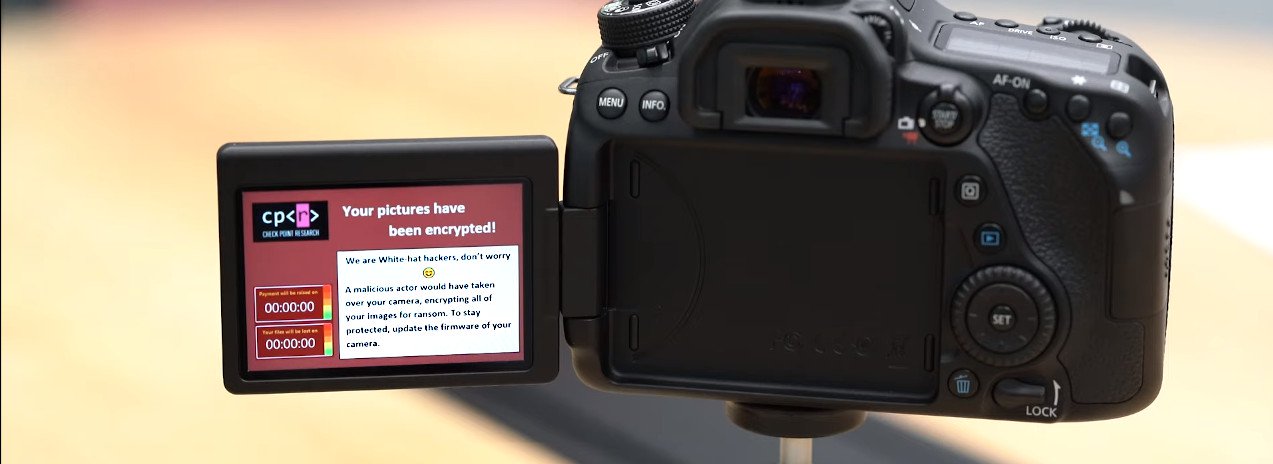

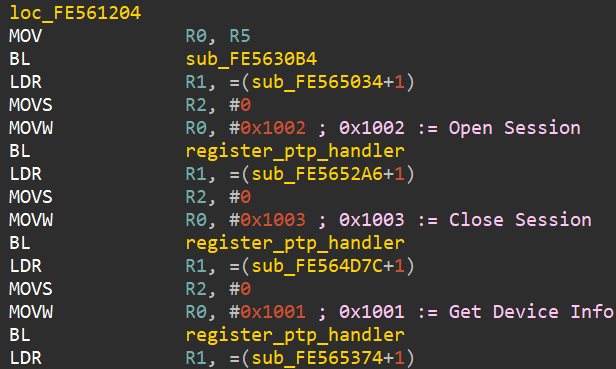

例如,Check Point Eyal Itkin将勒索软件恶意软件的演示版上载到佳能EOS 80D相机,该相机对闪存卡上的文件进行加密。 Itkin认为这是一个非常真实的货币化模型:重要的生活事件的照片经常存储在此处,因此人们需要付费才能将其收回。

除了勒索软件外,其他利用剥削的方法理论上也是可行的:

他们之所以选择佳能型号,是因为该制造商控制着全球数码相机市场的50%以上。 此外,围绕佳能相机的广泛改装运动已经展开。 活动家对固件和硬件进行了反向工程,以发布具有增强功能的免费固件:请参阅

Magic Lattern和

Canon Hack Development Kit (CHDK)。

但是类似的方法也适用于其他摄像机,因为它们都以标准方式支持PTP。 而且此协议具有有助于黑客入侵的重要属性:

- 没有身份验证和加密(该协议最初是在USB下创建的,因此不假定存在PTP / IP);

- 支持数十个具有丰富功能的复杂团队;

- WiFi支持。

针对黑客攻击,佳能发布了补丁程序和

安全警告 ,其中建议用户采取预防措施,不要连接到可疑的WiFi并禁用不使用的网络功能。

影片示范

攻击技术细节

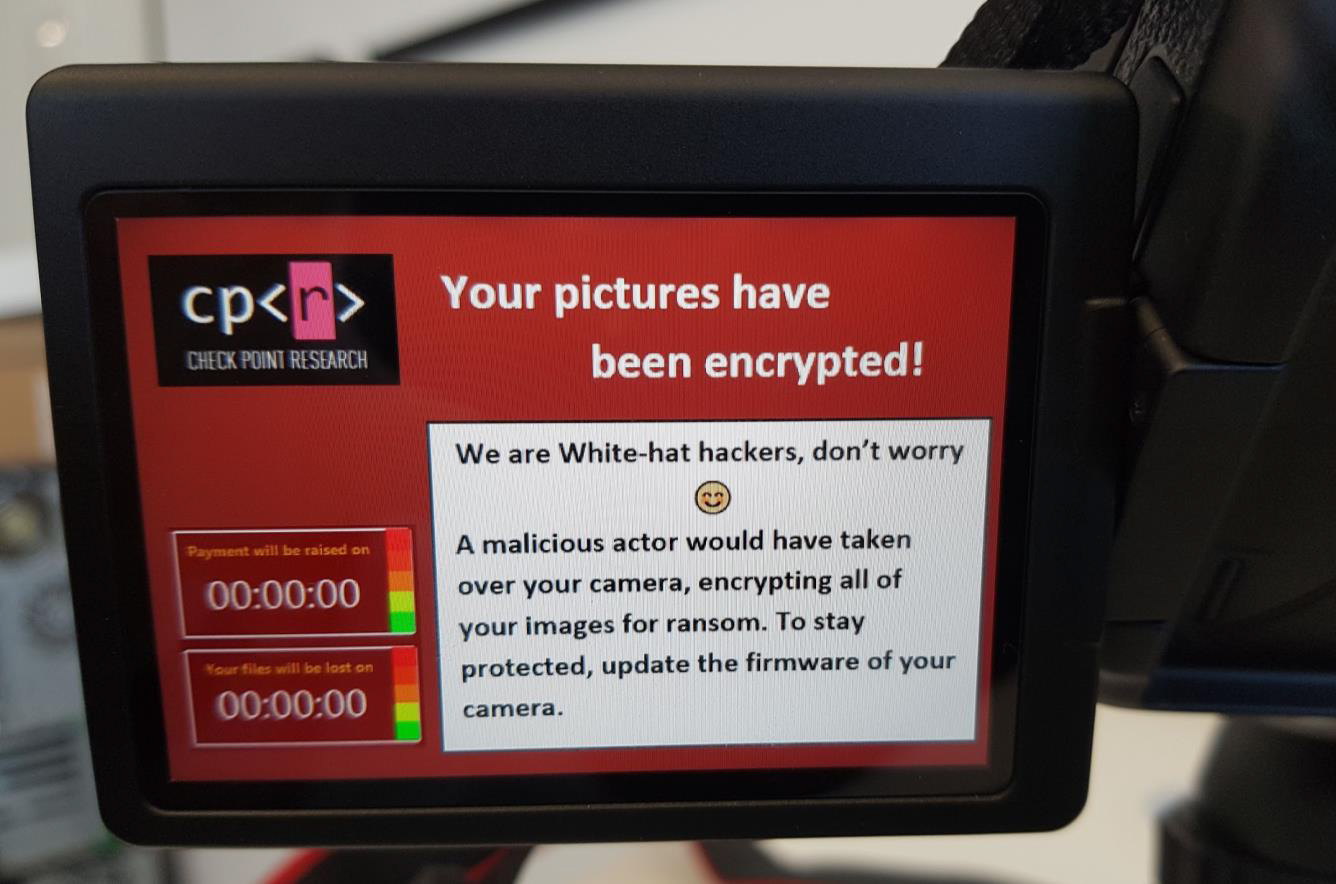

黑客所做的第一件事是逆向工程并分析相机固件。 原来,它是由AES加密的,但是没有密钥。 但是Magic Lattern社区已经解决了这个问题。 他们使用了ROM Dumper并获得了密钥。

转储已加载到IDA中,Magic Lattern拥有一个良好的数据库,其中包含记录有此地址或调用该函数的地址。 佳能相机使用DryOS专有的实时操作系统。 多亏了她,设备才能够在三秒钟内重启。

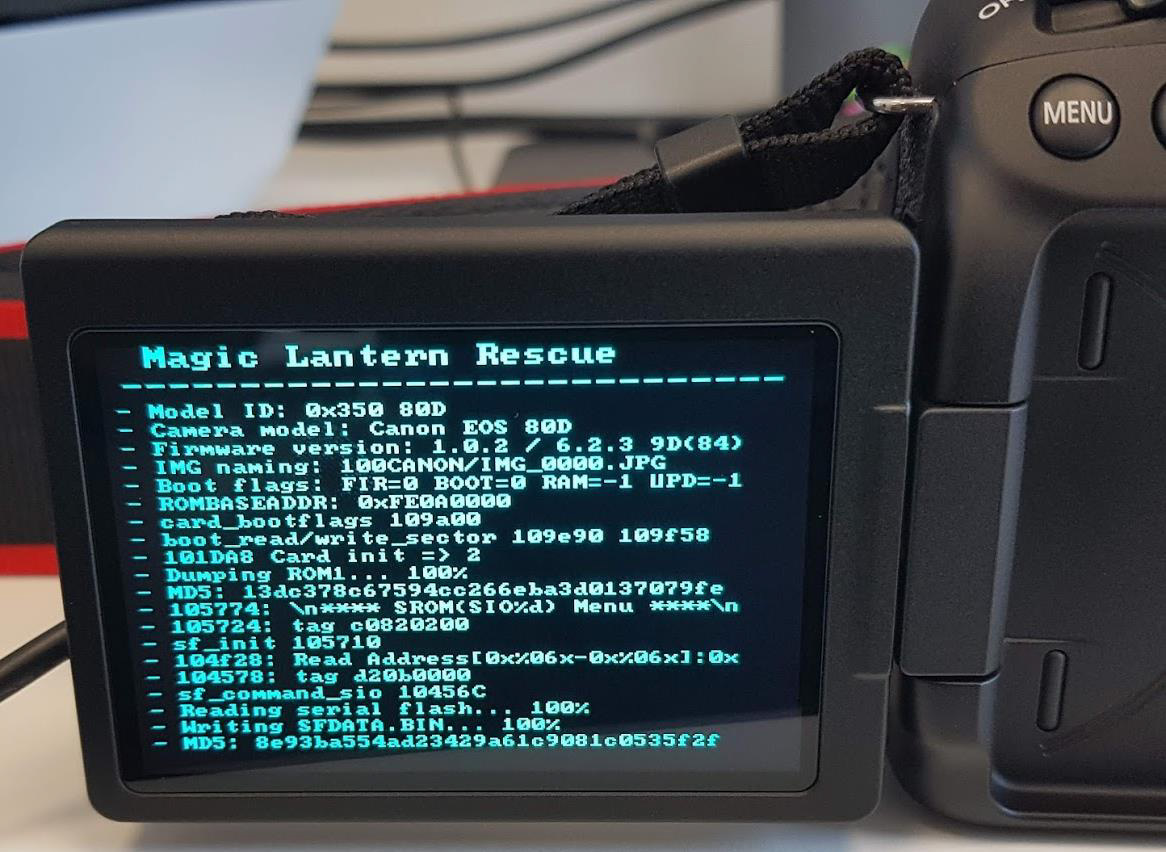

这是DryOS中带有操作码

的PTP命令的

列表 。 要在固件中找到必要的代码,就足以开始搜索列表中为每个命令指示的相应常数。

对使用PTP命令的某些功能的简要分析表明,它们很难实现(一个功能中有148个唯一的处理程序),并且在缓冲区溢出中存在明显的漏洞。

Itkin在调用四个PTP命令(SendObjectInfo,NotifyBtStatus,BLERequest,SendHostInfo)时发现了四个缓冲区溢出漏洞:漏洞编号CVE-2019-5994,CVE-2019-5998,CVE-2019-5999,CVE-2019-6000)。 有趣的是,尽管此相机型号不支持蓝牙,但两个漏洞与蓝牙处理有关。

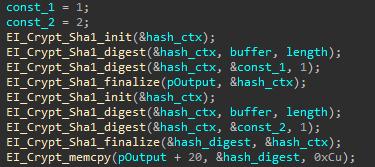

现在剩下的事情就是收集合适的漏洞利用程序。 但是作者并没有止步于此,为了进行更直观的演示,决定编写一个勒索软件程序,该程序将对闪存卡上的文件进行加密。 这个想法不是要实现自己的加密技术,而是要

使用佳能固件本身内置的AES加密功能 ! 为了寻找加密功能,Iskin甚至找到了加密密钥本身。

由于专有的实现,很难理解固件中密钥是如何生成的。 但是,使用加密功能并不需要这种理解,Itkin说。 在恶意软件的命令下,他们成功加密了地图上的照片并计算出正确的签名。

Itkin还开发了一种无需用户干预即可在相机上安装恶意固件更新的方法(CVE-2019-5995)。

在关于DEF CON的演示中,作者

说这是对PTP协议的首次利用,并且是“无需利用任何漏洞即可捕获大多数DSLR的可靠方法”。