7月4日,我们举办了一次

有关漏洞管理的大型

研讨会 。 今天,我们发布Qualys的Andrei Novikov的演讲记录。 他将告诉您构建漏洞管理工作流需要执行哪些步骤。 剧透:在扫描之前,我们只会到达路径的中间。

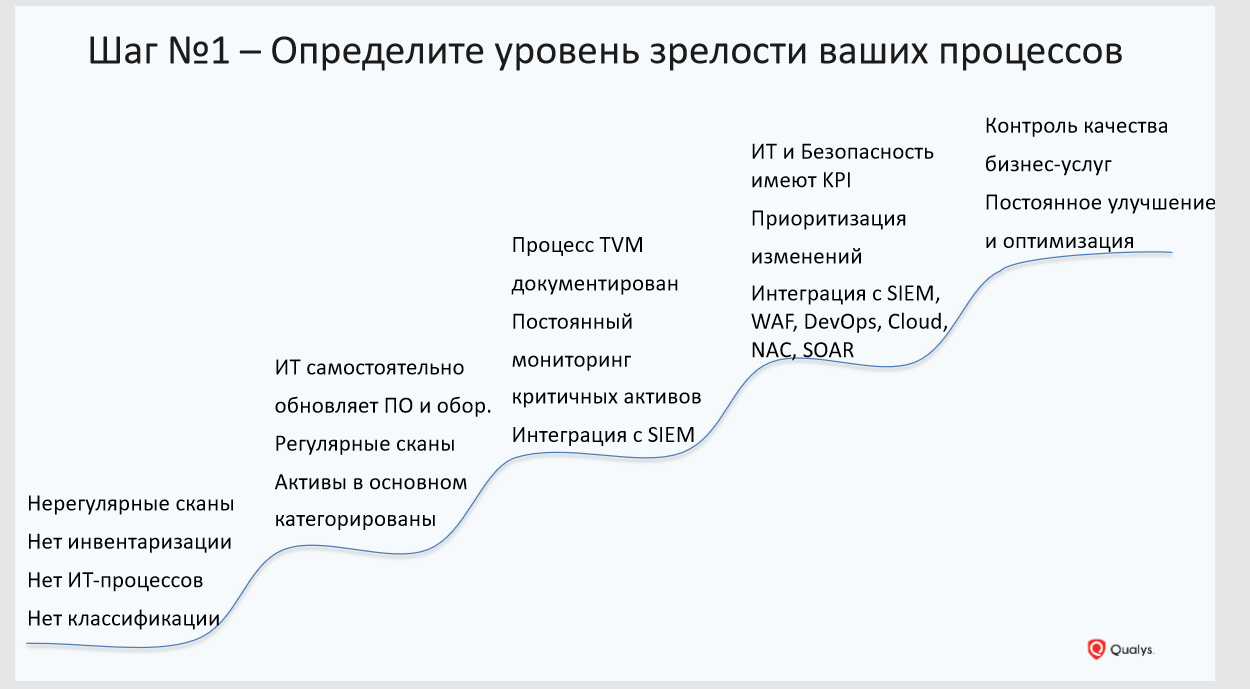

步骤1:确定漏洞管理流程的成熟度

从一开始,您就需要根据漏洞管理流程的成熟度来了解您的组织处于什么级别。 只有在那之后,您才能够了解移动的位置以及需要采取的步骤。 在进行扫描和其他活动之前,组织需要进行内部工作,并了解您当前的流程在IT和信息安全方面的工作方式。

尝试回答以下基本问题:

- 您是否有资产清单和分类流程?

- 如何定期扫描IT基础架构,是否覆盖了整个基础架构,是否看到了整个图景;

- 您的IT资源是否受到监控?

- 您的流程中是否实现了任何KPI,您如何理解它们正在被实现?

- 是否已记录所有这些过程?

步骤2:提供完整的基础架构覆盖

您无法保护自己不知道的东西。 除非您完全了解IT基础架构的组成,否则您将无法对其进行保护。 现代基础设施非常复杂,并且在数量和质量上都在不断变化。

现在,IT基础架构不仅基于一堆经典技术(工作站,服务器,虚拟机),而且还基于相对较新的技术-容器,微服务。 信息安全服务以各种可能的方式摆脱后者,因为它们很难使用主要由扫描仪组成的现有工具箱来与它们一起工作。 问题是任何扫描仪都无法覆盖整个基础架构。 为了使扫描程序能够到达基础结构中的任何节点,必须同时考虑多个因素。 扫描时,资产必须在组织的外围。 扫描程序必须对资产及其帐户具有网络访问权限,以便收集完整的信息。

根据我们的统计数据,对于中型或大型组织,由于某种原因扫描器无法捕获大约15-20%的基础结构:资产已移出外围或根本没有出现在办公室中。 例如,远程工作但同时可以访问公司网络的员工的笔记本电脑,或者资产位于外部云服务(例如Amazon)中。 扫描仪很可能对这些资产一无所知,因为它们不在可见范围之内。

为了覆盖整个基础架构,您不仅需要使用扫描仪,还需要使用整套传感器,包括用于侦听基础架构中新设备的被动监听技术,这是一种基于代理的收集数据以接收信息的方法-使您可以在线接收数据,而无需进行扫描,而无需突出显示凭据。

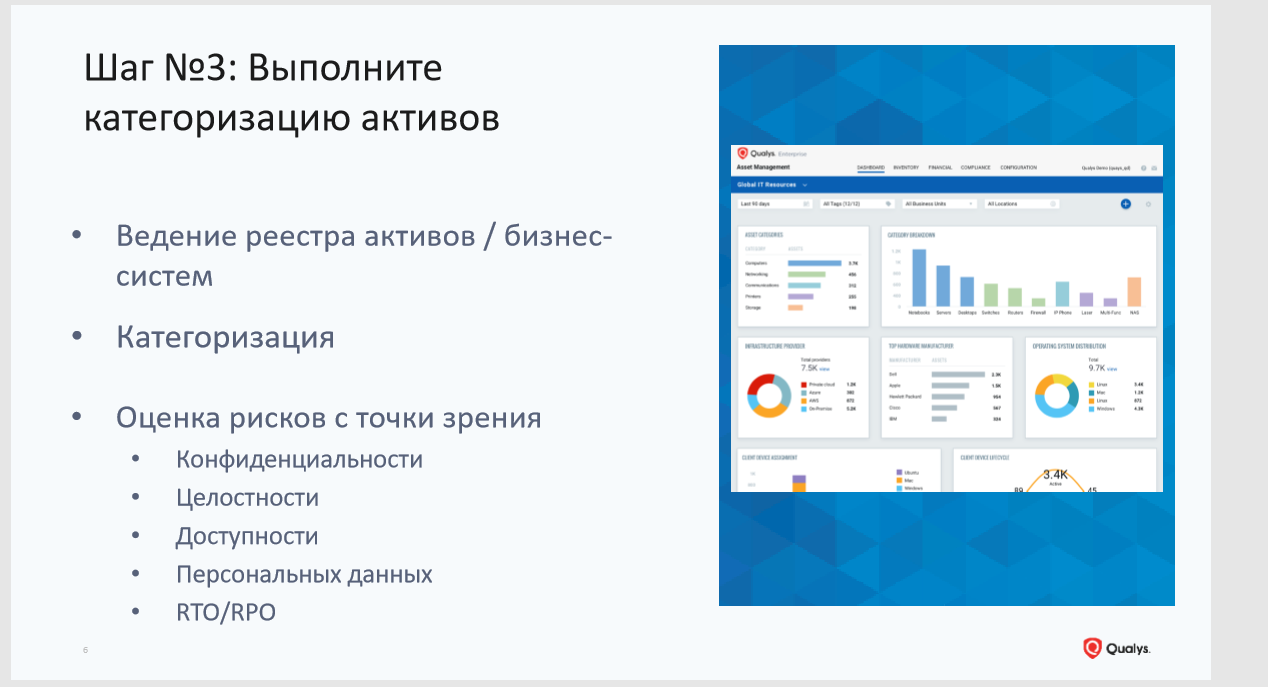

步骤#3:分类资产

并非所有资产都同样有用。 确定哪些资产很重要而哪些不重要是您的任务。 没有一个工具,同样的扫描仪,可以为您完成此任务。 理想情况下,信息安全,IT和业务一起分析基础结构以突出业务关键系统。 他们为他们定义了可用性,完整性,机密性,RTO / RPO等可接受的指标。

这将有助于确定漏洞管理的优先级。 当您的专家收到漏洞数据时,考虑到系统的关键性,这将不是覆盖整个基础结构的数千个漏洞的表,而是细粒度的信息。

步骤4:评估基础架构

而且只有在第四步中,我们才根据漏洞来评估基础架构。 我们建议您在此阶段不仅要注意软件漏洞,还要注意配置错误,该错误也可能是漏洞。 在这里,我们建议使用代理方法来收集信息。 可以并且应该使用扫描仪来评估外围安全性。 如果您使用云提供商的资源,那么您还需要从那里收集有关资产和配置的信息。 要特别注意使用Docker容器分析基础设施中的漏洞。

步骤#5:设置报告

这是漏洞管理过程中的重要元素之一。

第一点:没人会使用带有随机漏洞列表以及如何修复漏洞的多页报告。 首先,有必要与同事沟通,找出报告中应包含的内容,以及如何使他们更方便地接收数据。 例如,某些管理员不需要对该漏洞进行详细描述,而仅需要有关该修补程序及其链接的信息。 对于另一位专家来说,仅网络基础结构中发现的漏洞很重要。

第二点:报告是指不仅是纸质报告。 这是一种过时的格式,用于获取信息和静态历史记录。 一个人收到一份报告,不能影响该报告中数据的显示方式。 为了以正确的形式获取报告,IT专家必须联系信息安全专家,并要求他重建报告。 随着时间的流逝,出现了新的漏洞。 这两个领域的专家都应该能够在线观察数据并看到相同的图片,而不是在部门之间转移报告。 因此,在我们的平台中,我们以自定义仪表板的形式使用动态报告。

步骤6:设定优先顺序

在这里您可以执行以下操作:

1.用系统的黄金映像创建一个存储库。 处理黄金映像,检查它们是否存在漏洞,并不断进行正确配置。 可以使用将自动报告新资产外观并提供有关其漏洞信息的代理来完成此操作。

2.关注那些对业务至关重要的资产。 世界上没有组织可以一劳永逸地解决漏洞。 解决漏洞的过程漫长而乏味。

3.缩小攻击面。 清理不必要的软件,服务和关闭不必要的端口的基础结构。 我们最近与一家公司发生一起案例,其中在与旧版Mozilla浏览器相关的4万种设备上发现了约4万个漏洞。 后来发现,Mozilla在很多年前就被引入了黄金映像,没有人使用它,但是它是大量漏洞的源头。 当从计算机中删除浏览器(甚至位于某些服务器上)时,这些成千上万的漏洞消失了。

4.在威胁情报数据库上对漏洞进行排名。 不仅要考虑漏洞的严重性,还要考虑是否存在公共漏洞利用,恶意软件,补丁程序以及对该漏洞的系统的外部访问。 评估此漏洞对关键业务系统的影响:它是否可能导致数据丢失,服务拒绝等。

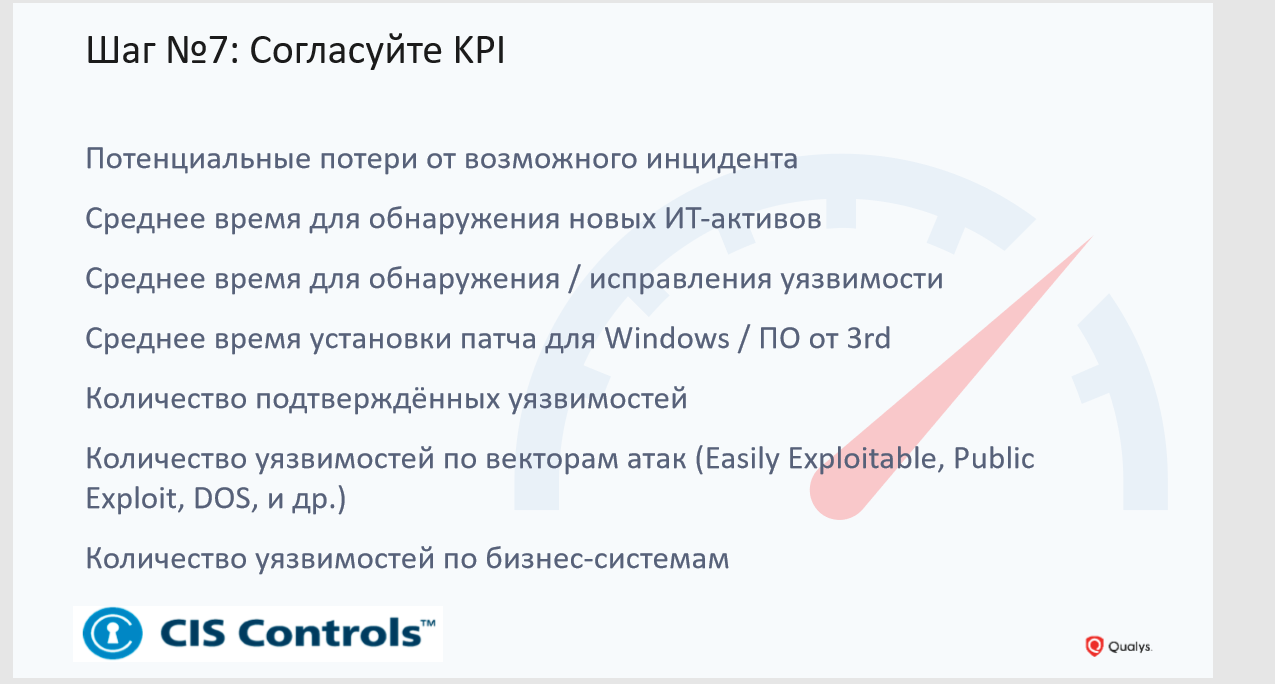

步骤#7:就KPI达成协议

不要扫描以进行扫描。 如果发现的漏洞没有任何反应,则此扫描变为无用的操作。 为防止漏洞成为一种形式,请考虑如何评估其结果。 IS和IT应该就如何构建消除漏洞的工作,执行扫描的频率,安装补丁的方式等达成一致。

在幻灯片上,您会看到可能的KPI的示例。 我们还向客户推荐了一个扩展列表。 如果有兴趣,请联系,我将与您分享此信息。

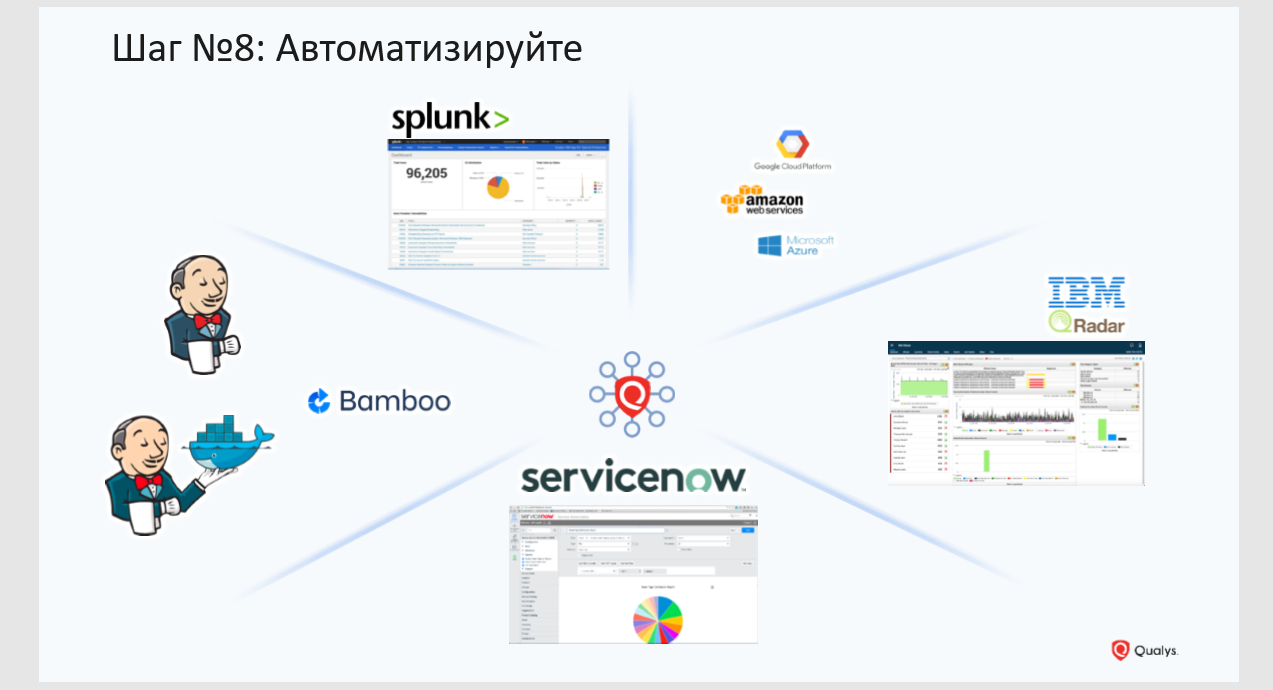

步骤8:自动化

再次返回扫描。 在Qualys,我们认为扫描并不是当今管理漏洞过程中最重要的事情,并且首先有必要使它尽可能自动化,以便在没有信息安全专家参与的情况下执行扫描。 今天,有许多工具可以帮助您做到这一点。 它们具有开放的API和所需数量的连接器就足够了。

我想举一个例子是DevOps。 如果在那里实施漏洞扫描程序,则只需忘记DevOps。 使用作为经典扫描仪的旧技术,您将根本无法进入这些流程。 开发人员不会等到您扫描并给他们提供多页的不便报告。 开发人员期望漏洞信息会在其代码构建系统中陷入错误信息的形式。 安全性应该无缝集成到这些过程中,并且应该只是开发人员使用的系统自动调用的功能。

步骤9:专注于基本要素

专注于真正使您的公司受益的方面。 扫描可以自动进行,报告也可以自动发送。

专注于改进流程,使它们对所有参与者都更加灵活和方便。 重点确保与对方的所有合同中都嵌入了安全性,例如,对方为您开发Web应用程序。

如果您需要有关如何在公司中建立漏洞管理流程的更多详细信息,请与我和我的同事联系。 我很乐意提供帮助。