在2019年的Chaos Constructions大会上,Leonid

darkk Evdokimov显示了有关在公共领域意外发现的SORM控制面板的好奇报告。 可以在以下位置查看该报告:

darkk.net.ru/2019/cc简而言之:带有来自MFI Soft的SORM软件和硬件系统的统计数据的面板在Internet上突出显示,没有适合所有人的内容。

在某个时间点,拦截的流量的原始转储会突出,搜索引擎shodan.io设法对其进行了索引。 这是这些转储之一:

archive.li/RG9Lj有MAC地址,IMEI电话和各种其他个人信息。 但是,这些转储中最有趣的事情是,在某种程度上

,明码有

一些流量

通过端口443(HTTPS)到达了

某些主机! 也就是说,完全的GET请求是可见的,这

可能意味着SORM可以解密HTTPS。 让我们尝试思考这是怎么可能的。

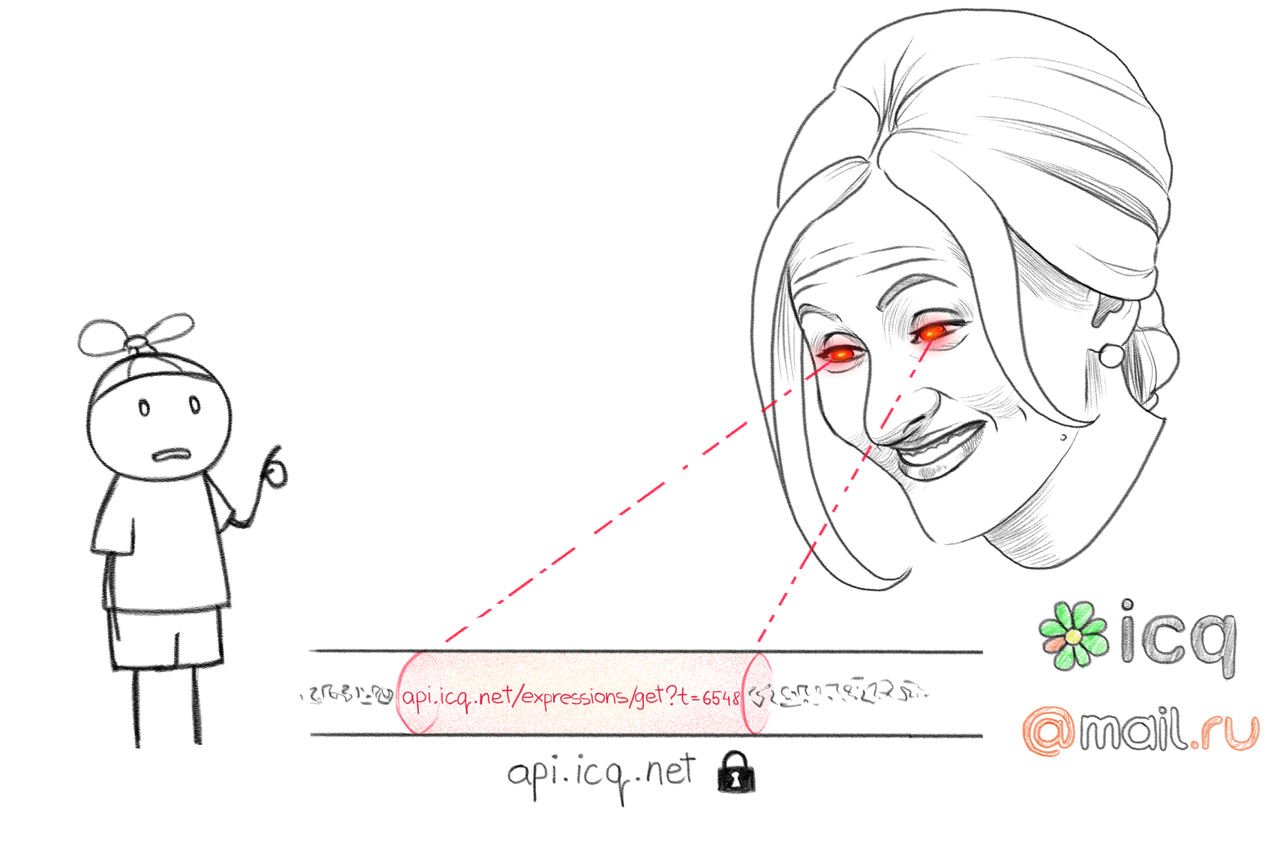

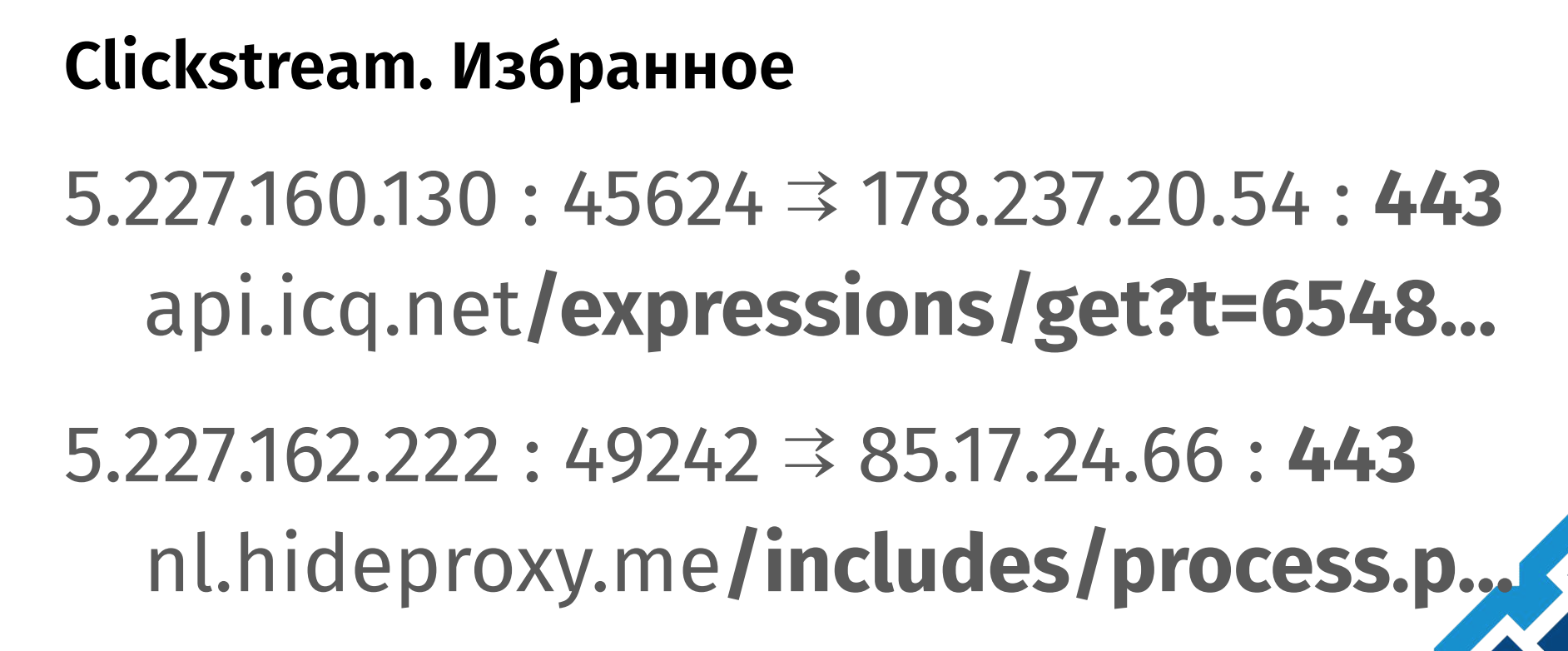

这是截取的流量块的样子。 可以看出该连接发生在端口443上,但是GET请求的全部内容可见:

显然,系统正在以某种方式获得对需要加密的流量的访问。 目前尚不清楚这种情况如何发生,因此无法验证。 因此,剩下的只是建立假设。

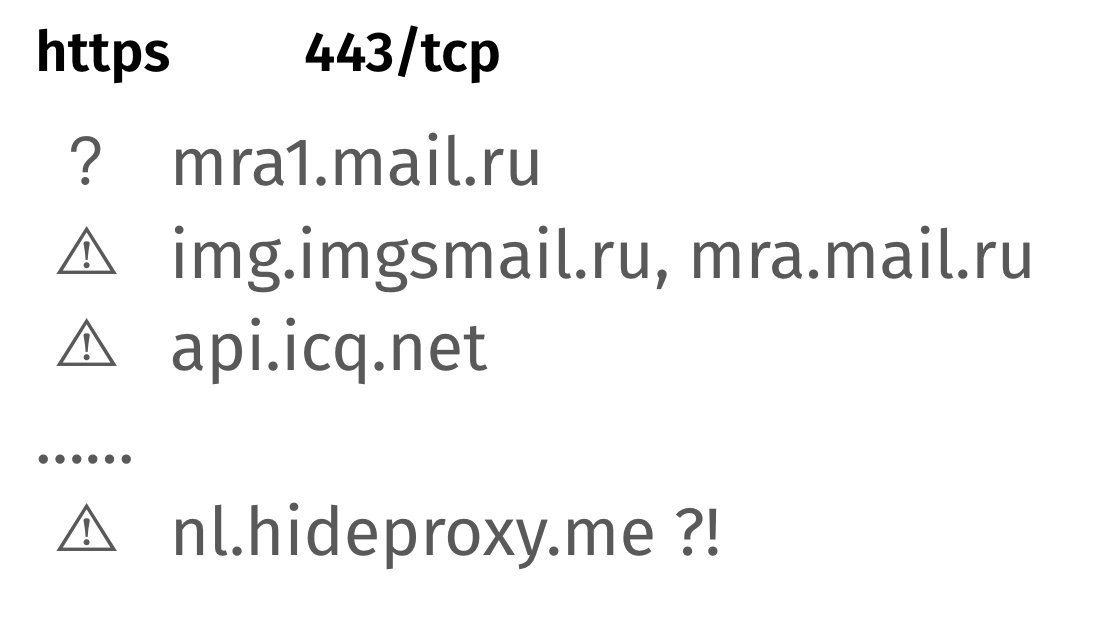

选项1:端口443上的HTTP通信

通常,当将HTTP流量发送到HTTPS端口(443)时,Web服务器将返回错误:

请求HTTP端口443时出错

请求HTTP端口443时出错该报告的作者建议,某些主机可以在端口443上接受未加密的HTTP通信。实际上,可以找到此类主机,例如

mra1.mail.ru。可以验证如下:

curl -v http://mra1.mail.ru:443

, . .

HTTP- HTTPS-

HTTP- HTTPS-, . ICQ HTTPS HTTP. , . , , .

2:

TLS , (

Perfect Forward Secrecy).

:

. , ., , .

, . , , , , ..

UPD

, - . , . HTTPS .

Mail.ru Group

ICQ HTTP- 443 . - , .. 443 .

ICQ - .