上周在信息安全领域至少发生了两次备受瞩目的事件。 长期以来,首次使用最新的iOS 12.4固件的最新Apple iPhone机型可以越狱(

新闻 ,

发布在集线器上)。 越狱利用的是iOS 12.3中已关闭的漏洞,但显然是由于错误而在最新版本12.4中再次“打开”了。

VLC 3.0.8视频播放器的版本已发布,其中关闭了几个严重的漏洞(

新闻 ),其中包括那些在打开准备的.MKV文件时确保执行任意代码的漏洞。 值得注意的是,在7月下旬,还

报告了严重的漏洞,也与MKV处理有关,但最终这些问题被证明是对研究人员的想象力和计算机奇怪配置的嘲弄。 但是,新的漏洞是真实的。

但是今天我们不再谈论这个,而是谈论密码。 Google总结了针对Chrome浏览器使用Password Checkup扩展程序的第一个结果,并共享了一些有趣的统计信息:即使用户收到泄漏通知,也只有四分之一的密码被更改为新密码。 同时,我们将考虑垃圾邮件发送者这次通过Google云端硬盘入侵用户的新尝试。

Google于今年2月发布了Chrome浏览器的

密码检查扩展程序 。 上周,Google专家分享了其工作的最初结果。 该扩展程序检查用户针对泄漏数据库输入的所有密码。 您可以手动检查电子邮件(以及最近输入的密码),例如,在最著名的

泄露资源之一

-HaveIBeenPwned Troy Hunt。 该扩展程序将自动执行此过程,并向您通知数据库中已存在的密码或登录密码对。

我们的密码如何公开? 有两种选择:网络钓鱼或恶意软件感染(当您个人密码被盗时),或对您使用的网站或服务进行黑客攻击。 被盗的密码落在有关用户的个人信息的黑市上,迟早会发现自己处于开放或有条件的开放访问状态。 Google正在搜寻拥有40亿条记录的庞大数据库。 出版时,Troy Hunt保存了84亿条记录。 此类泄漏有很多重复和错误,但是鉴于流行的服务(从LinkedIn到Yahoo,从Dropbox到成千上万的论坛)遭到大量黑客入侵,我们可以放心地假设五年前我们所有的密码都早已处于公共领域。

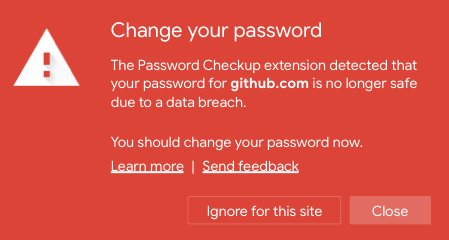

当确定使用泄露的密码进行登录时,Chrome扩展程序会显示警告,报告使用了不安全密码的网站的网址,并建议对其进行更改。 扩展本身中的密码如何安全? 尚不清楚密码检查没有单独的隐私政策,但要强调的是,有关扩展程序操作的统计信息仅是匿名收集的。 特洛伊·亨特(Troy Hunt)具有“偏执狂”模式-在Web服务中,仅将散列发送到站点以检查泄漏数据库的密码,但是您也可以下载散列的密码数据库并脱机检查。

这是从Google收集的匿名统计数据。 在短短六个月内,就有65万用户利用了该扩展。 一个不错的选择,但您必须了解,在Google Chrome浏览器的数千万用户中,这简直是九牛一毛。 因此,在统计中,可能存在“幸存者的错误”,只有那些已经在意自己的安全的人才提出延误,因此可以减少“正面”的回答。 总共检查了76.4万个站点的2100万个唯一的登录密码组合。 其中有31.6万被确定为不安全,即总数的百分之一半。

在这300多次操作中,只有26%的情况下,用户决定更改密码。 60%的密码已替换为足够强的密码-蛮力或字典难以选择的密码。 有提高密码质量的趋势。 上图显示旧密码(需要替换)更为简单。 在大多数情况下,新的(被替换的)更加困难。 该研究的全部结果在

这里公布。 在那里也确认了服务的相对匿名性:在Google方面,仅使用哈希密码完成了工作,并且在使用电子邮件地址的情况下,域名也已从登录中删除。

使用密码检查扩展程序,您可以评估自己的密码泄漏的方式。 但这不是防止将来发生泄漏的解决方案,因为仍然存在重用密码的问题。 真正有效的解决方案是密码管理器,它可以为每个站点分别生成随机和复杂的密码。 一些密码管理器也开始使用泄漏数据库:在这种情况下,您将迅速发现一次性密码之一被盗,并且可以轻松地仅替换一次,而不能一次替换所有服务器上的所有密码。

Google云端硬盘垃圾邮件垃圾邮件发送者在积极使用常见的网络服务的同时,继续寻找渗透电话和邮箱的新方法。 我们最近通过在Google日历上创建事件来

撰写有关垃圾邮件传递方法的文章。 在这种情况下,原始邮件可以通过GMail垃圾邮件过滤器进行过滤,但是使用默认的日历设置,您仍然会收到电话通知(有时是凌晨三点)。 今天我们将讨论通过文件共享的垃圾邮件。

Google云端硬盘和用于恶意攻击的类似服务已经使用了很长时间,最初的策略是创建带有热门关键字的页面,这是由于搜索引擎对Google云端硬盘的高度信任落入了搜索结果的前几位。 但是,还有另一种方法:与大量Google服务用户共享文档(从垃圾邮件数据库获取电子邮件),并且已经在文档本身中插入了指向恶意网站,网上诱骗网站或欺诈网站的链接。 看起来像这样:

该文档不仅显示在您帐户的共享列表中。 如果Google Drive应用程序已安装在手机上(并且通常安装在手机上),那么通知也会同时发送到智能手机。 摆脱通知的唯一方法似乎是在手机上的Google云端硬盘应用中将其关闭。 在Google云端硬盘界面中,您只能关闭邮件中的通知重复,但这会破坏合法联系人的工作流程。 而且GMail本身的垃圾邮件通知也非常成功地被阻止。

您可以在垃圾邮件中幸存下来,问题在于针对目标攻击使用的方法完全相同。 Bleeping Computer网站(

新闻 ,

源 )上的一篇文章提供了使用Google云端硬盘和WeTransfer文件共享服务的恶意攻击示例。 一切都很简单:我们创建一个文档(可能是重要工作信函的模板),然后代表公司中的一位大老板将其发送给下属。 该文档具有一个链接(伪装为“进行更改”或“更新文档”),该链接可指向钓鱼网站或包含恶意内容的页面。

目标明确的活动更有可能突破组织的垃圾邮件过滤器,而习惯使用云服务的员工可能不会注意到这一点。 而且这种情况根本无法阻止,需要采取多种措施:精心调整的垃圾邮件过滤器,员工培训和恶意软件防护。 顺便说一句,不仅可以从一日帐户中,而且可以从看上去很真实的用户中发送(并有机会突破通过Google文档的大量垃圾邮件)。 如果您的Google帐户密码(Microsoft,Zoho等)根据帖子开头所述的脚本泄露了,那么,除了所有其他麻烦之外,您的帐户还可以用于处理此类黑暗事件。

免责声明:本摘要中表达的观点可能并不总是与卡巴斯基实验室的官方立场相符。 亲爱的编辑们通常建议以健康的怀疑态度对待任何观点。