您好我好奇的朋友! 当然,您是否想到过如何在不引起

医疗秩序和其他人不必要的注意的情况下进行黑客入侵的想法,就像电影英雄人物仅通过移动设备入侵系统一样,或者如何在不损失任何功能的情况下提高移动性? 我有个好消息要给你。

Kali Linux NetHunter

Kali Linux NetHunter是一个进攻性安全项目。 开发Kali Linux发行版的人。 这是Kali的一组程序和实用程序,能够在Android上运行。 它将使您以不同的方式看待“绿色机器人”上您喜欢的设备,并且如果没有完全装备,则始终可以使用一组熟悉的主键。

NetHunter不是设备的完整固件,而是软件附件。 它受到许多设备的支持:几乎所有的Nexus系列产品,索尼,OnePlus,中兴和三星的其他一些设备。 完整列表

在这里 。

它安装在支持的设备的标准固件和某些自定义固件(CyanogenMod和LineageOS)上。 在这种情况下,核心最好使用该标准。

但是,在开始充斥邻居的Wi-Fi之前,让我们详细讨论安装过程。 从未参与过闪存设备的用户可能会遇到困难。

安装准备阶段

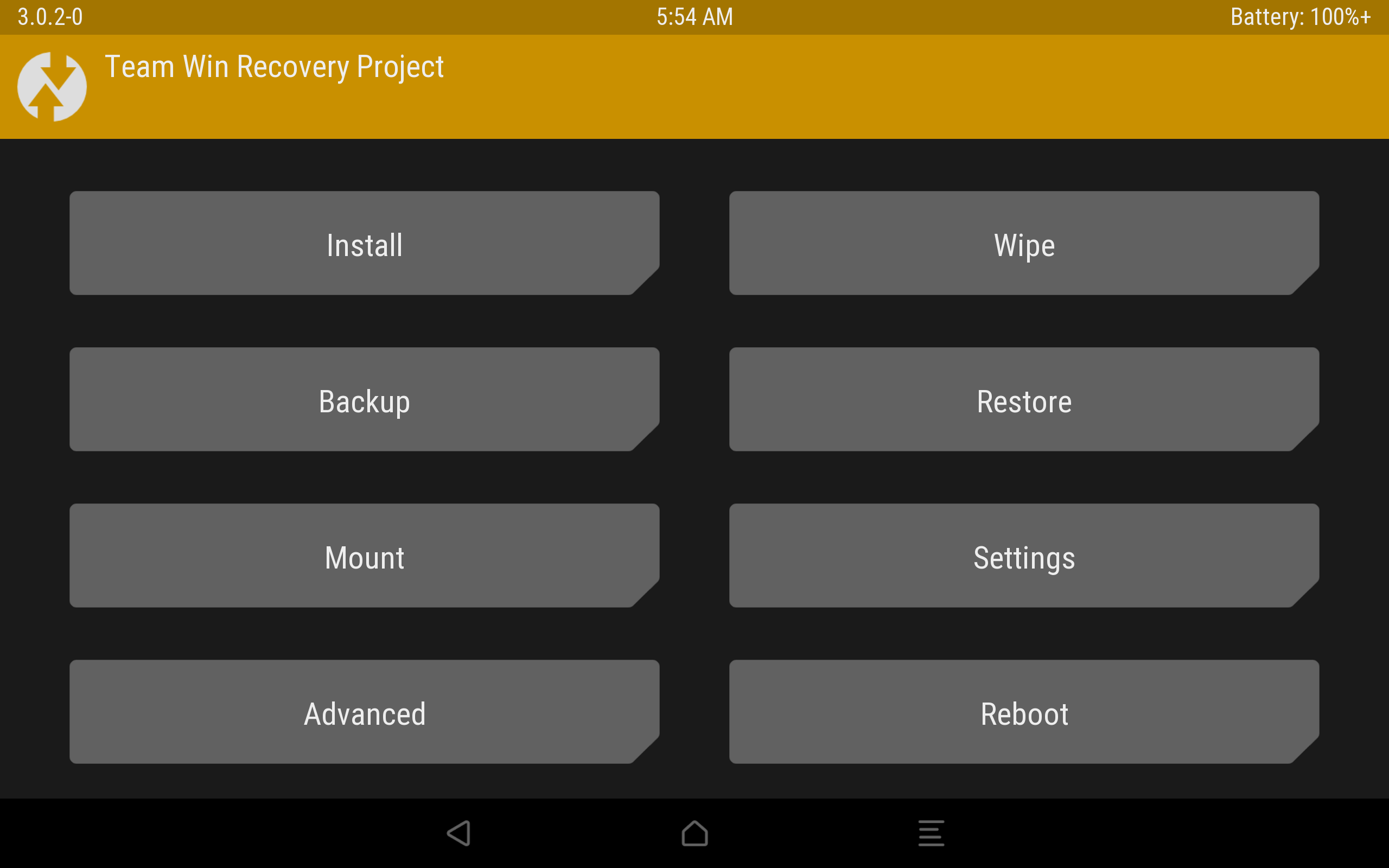

NetHunter通过自定义恢复安装在根设备上。 因此,我们需要获得root用户并安装恢复(例如TWRP或CM)。 在开始安装之前,

应该进行备份 ,因为在解锁引导加载程序的过程中,所有个人数据都将被删除。

在设备上获得root用户权限是一项艰巨的任务。 该过程因设备而异。 为小工具完成此操作的方式值得在主题论坛w3bsit3-dns.com和xda-developers.com上阅读。 在某些情况下,解锁引导加载程序并获得root权限是不可能的或极其困难的。 因此,在选择设备时,请立即注意这些动作的可能性。

考虑Nexus 10上的安装过程。

我们需要:高品质的电缆,直接从主板提供的usb端口(以最大程度地减少从设备中获得“砖”的可能性),使用计算机访问开发人员的菜单和设备本身。 开发人员的菜单通常会打开,并在设备信息菜单中显示一些指向内部版本号的磁带。 在那里,我们打开USB调试。 将显示一个弹出窗口,具有调试权限-我们同意。

USB调试权限

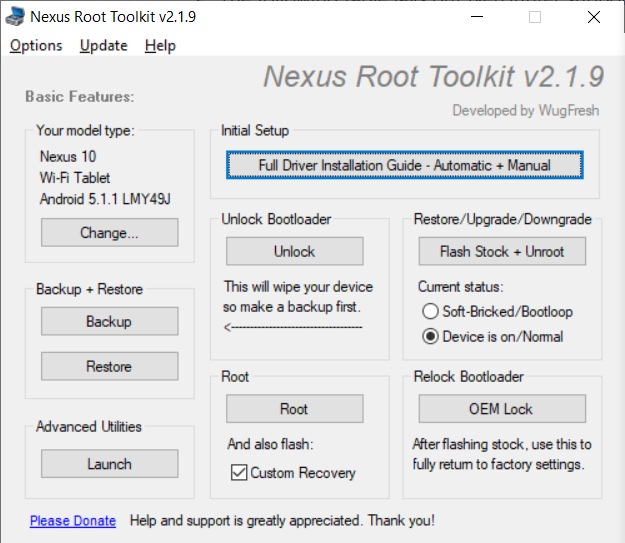

USB调试权限要解锁,我使用了一个特殊的程序Nexus Root Toolkit,只需单击几下即可完成所有操作。

1.运行程序。 如果一切安装正确,那么我们的设备将出现在日志窗口中。 值得注意的是其代号“ manta”。 对我们有用。 其他设备的代号可以在Internet上找到。

Nexus Root工具包

Nexus Root工具包2.单击“解锁Bootloader-解锁”按钮,这将删除设备上的所有数据。

程序日志将通知我们成功解锁并重新启动设备。

Nexus Root工具包v2.1.9Nexus Root Toolkit v2.1.9 Masterlists: - LatestToolkitFiles.ini 3135 - AndroidDeviceListFull.ini 3135 - AndroidDeviceListFlash.ini 3135 MANTARAY-MANTA: Android 5.1.1 - Build: LMY49J Live log initiated [2019-07-01]: Checking ADB/FASTBOOT Connectivity adb devices R32CA07P1YK device fastboot devices + ADB Device Connected Rebooting your device into bootloader mode... adb reboot bootloader Checking Fastboot Connectivity fastboot devices Retrying.. Checking Fastboot Connectivity fastboot devices Checking Fastboot Connectivity fastboot devices R32CA07P1YK fastboot + Fastboot Device Connected + Confirmed: Bootloader Unlocked. Bootloader Already Unlocked. Rebooting your device.

3.下一步是获取root并立即安装自定义恢复(我安装了TWRP 3.0.2)。 选中“自定义恢复”框,然后单击“根”按钮。 该程序将为我们提供TWRP最新版本的链接,然后转到,下载并在程序中指定图像文件“ twrp * .img”的路径。

Nexus Root工具包v2.1.9 Nexus Root Toolkit v2.1.9 Masterlists: - LatestToolkitFiles.ini 3135 - AndroidDeviceListFull.ini 3135 - AndroidDeviceListFlash.ini 3135 MANTARAY-MANTA: Android 5.1.1 - Build: LMY49J Live log initiated [2019-07-01]: Checking ADB/FASTBOOT Connectivity adb devices R32CA07P1YK device fastboot devices + ADB Device Connected Rebooting your device into bootloader mode... adb reboot bootloader Checking Fastboot Connectivity fastboot devices Retrying.. Checking Fastboot Connectivity fastboot devices Checking Fastboot Connectivity fastboot devices R32CA07P1YK fastboot + Fastboot Device Connected + Confirmed: Bootloader Unlocked. Bootloader Already Unlocked. Rebooting your device. Hashchecking... Hash Verified! Importing 'twrp-3.0.2-0-manta.img' into installer... Checking ADB/FASTBOOT Connectivity adb devices R32CA07P1YK device fastboot devices + ADB Device Connected Rebooting your device into bootloader mode... adb reboot bootloader Checking Fastboot Connectivity fastboot devices R32CA07P1YK fastboot + Fastboot Device Connected + Confirmed: Bootloader Unlocked. Flashing Custom Recovery to RECOVERY partition... fastboot flash recovery "C:\***\Recovery_Custom\TWRP\twrp-3.0.2-0-manta.img" Temporarily Booting TWRP... fastboot boot "C:\***\Recovery_Custom\TWRP\twrp-3.0.2-0-manta.img" Checking ADB Recovery Connectivity adb devices R32CA07P1YK recovery + ADB Recovery Device Connected Pushing root files to your device: Pushing "SR1-SuperSU-v2.78-SR1-20160915123031.zip" to your device: adb push "C:\***\Root_Files\SR1-SuperSU-v2.78-SR1-20160915123031.zip" "/sdcard/!ReadyToFlash/Root_Files/SR1-SuperSU-v2.78-SR1-20160915123031.zip" 100% /sdcard/!ReadyToFlash/Root_Files/SR1-SuperSU-v2.78-SR1-20160915123031.zip Hash verifying file transfer: 627c4b98e7bf83293e81d3758accf753 = Local Hash 627c4b98e7bf83293e81d3758accf753 = Device hash + Verified! Pushing "busybox-signed.zip" to your device: adb push "C:\***\Root_Files\busybox-signed.zip" "/sdcard/!ReadyToFlash/Root_Files/busybox-signed.zip" 100% /sdcard/!ReadyToFlash/Root_Files/busybox-signed.zip Hash verifying file transfer: 0ece645c3ca95a10f9a4344300ce0f8f = Local Hash 0ece645c3ca95a10f9a4344300ce0f8f = Device hash + Verified! Pushing "quick-reboot-signed.zip" to your device: adb push "C:\***\Root_Files\quick-reboot-signed.zip" "/sdcard/!ReadyToFlash/Root_Files/quick-reboot-signed.zip" 100% /sdcard/!ReadyToFlash/Root_Files/quick-reboot-signed.zip Hash verifying file transfer: 64384a4285d14f0727ea989c17c8909b = Local Hash 64384a4285d14f0727ea989c17c8909b = Device hash + Verified! Pushing "perm-recovery-signed.zip" to your device: adb push "C:\***\Root_Files\perm-recovery-signed.zip" "/sdcard/!ReadyToFlash/Root_Files/perm-recovery-signed.zip" 100% /sdcard/!ReadyToFlash/Root_Files/perm-recovery-signed.zip Hash verifying file transfer: f63500d8c095c0e749cd78851ba409f8 = Local Hash f63500d8c095c0e749cd78851ba409f8 = Device hash + Verified! Pushing "openrecoveryscript" to your device: adb push "C:\***\Root_Files\openrecoveryscript" "/cache/recovery/openrecoveryscript" 100% /cache/recovery/openrecoveryscript Hash verifying file transfer: 458caf528d2dfc4e040acb6f4b37b5f5 = Local Hash 458caf528d2dfc4e040acb6f4b37b5f5 = Device hash + Verified! Rebooting your device into bootloader mode... adb reboot bootloader Checking Fastboot Connectivity fastboot devices R32CA07P1YK fastboot + Fastboot Device Connected Temporarily Booting TWRP... fastboot boot "C:\***\Recovery_Custom\TWRP\twrp-3.0.2-0-manta.img" Rooting... Waiting for your device... Device Detected Automated Rooting Procedure Complete!

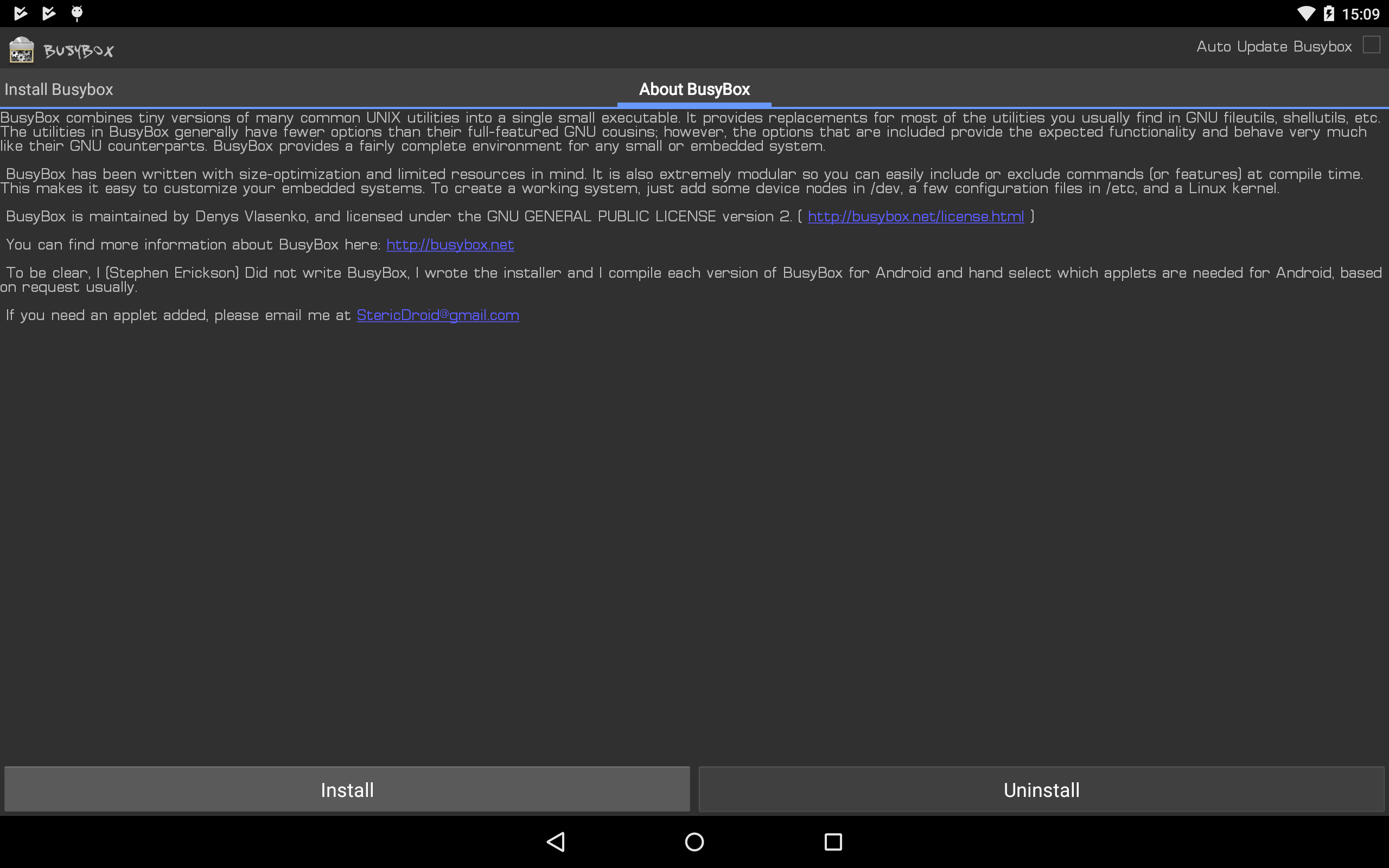

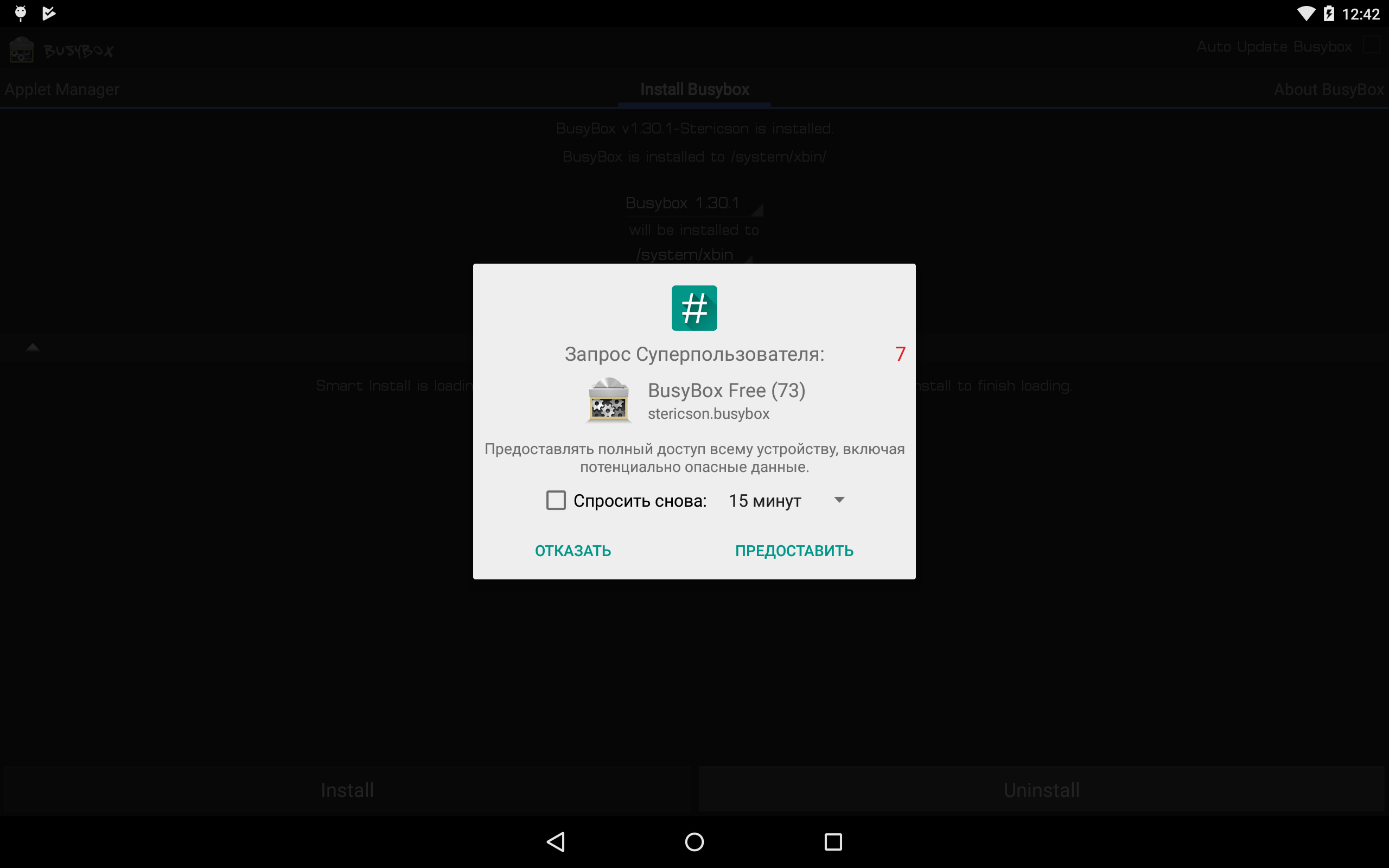

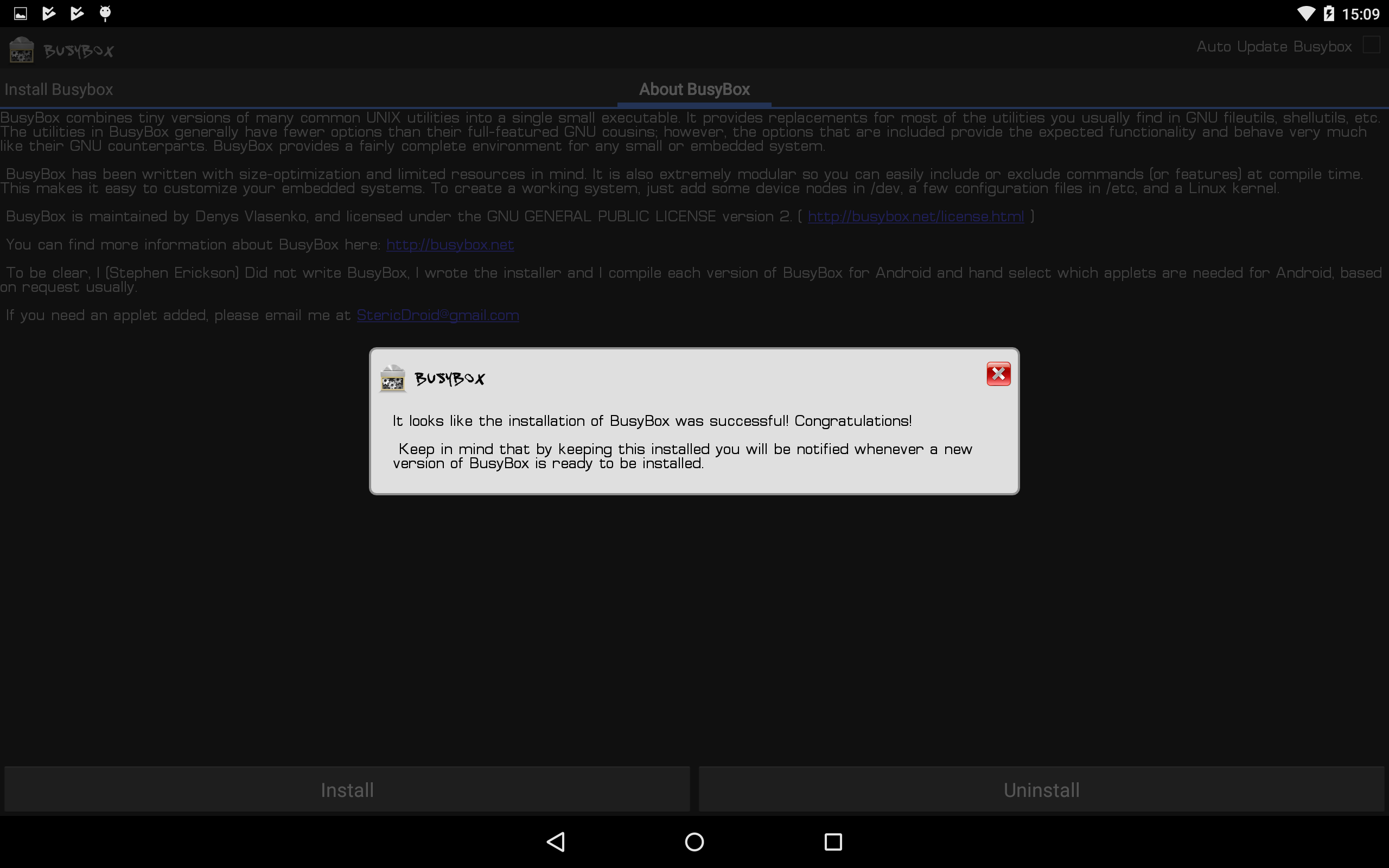

与root Supersu和BusyBox一起安装。 如果未安装,则可以从Play Market下载它们。 接下来,通过适当的应用程序手动安装BusyBox软件包。 BusyBox要求拥有根权限-我们绝对同意!

安装BusyBox *

安装BusyBox *安装Kali Linux NetHunter

NetHunter由内核组件(内核-nethunter)和软件外接程序(nethunter-generic)本身组成。 在发行版本中,所有组件都收集在一个zip存档中。 在某些程序集中,这些组件分为两个归档文件:kernel-nethunter-manta-lollipop-*。Zip和nethunter-generic-arm64-kalifs-full-rolling-*。Zip。 要安装Nethunter OS,必须首先通过恢复安装内核,然后再安装附加软件,或者使用包含所有组件的归档文件一次安装所有内核。

如果幸运的话,您的设备的最终版本存档已被编译,并且位于

Offensive Security网站页面上。 但是,如果您不走运,则必须自己收集安装存档。 为此,开发人员使用新组件创建了实用程序。 您需要从

GitLab存储库下载“ nethunter-installer”目录。 按照说明,使用以下命令初始化设备存储:

./bootstrap.sh

之后,我们使用Python脚本收集安装档案。

考虑使用此脚本的几个构建选项:

- 在Android 5.1.1 Lollipop上使用内核和chroot完成针对Google Nexus 10(manta)设备的组装。

python build.py -d manta -l --rootfs full

我使用此构建选项来安装Nethunter OS。 我没有找到信息是使用最新发行版的组件还是仅使用组件的最新版本(可能是不稳定的)来构建的,但是我遇到了问题。 例如,未安装某些NetHunter OS应用程序,但其图标(以绿色机械手的形式)位于应用程序菜单中。

- 与内核和chroot完全组装,但与发行版一起。

python build.py -d manta -l --rootfs full --release 2019.2

- 用于更新内核和应用程序的程序集。

python build.py -d manta -l

- 构建以更新内核。

python build.py -d manta -l -k

- 用于在没有内核的情况下更新应用程序的程序集。

python build.py -d manta -l -nk

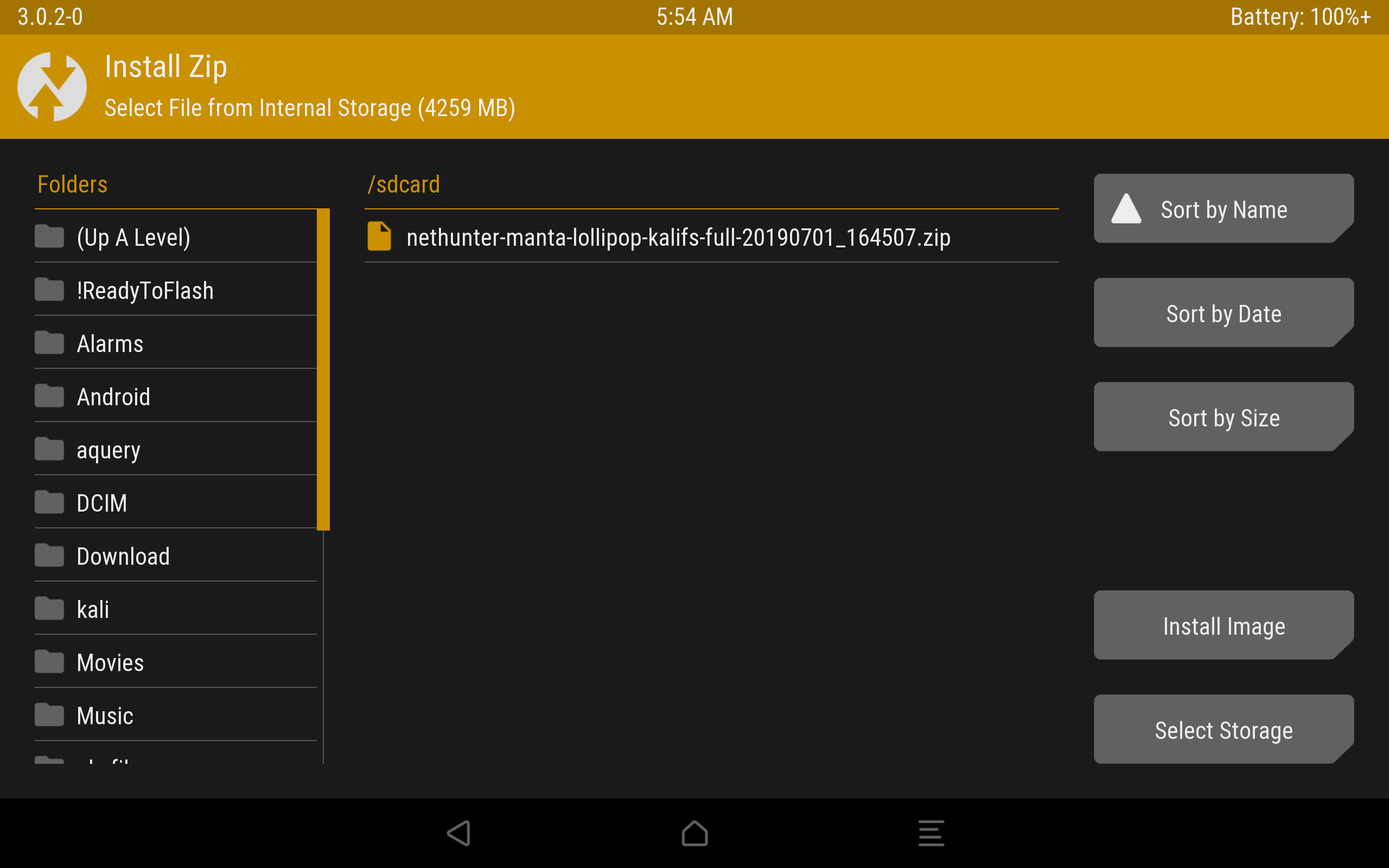

生成的zip存档(在我的情况下为nethunter-manta-lollipop-kalifs-full * .zip)被保存到设备的根目录并通过恢复加载。 对于每个设备,恢复下载是不同的。

Nexus 10:“音量+” +“音量-” +锁定按钮。 夹住它们几秒钟,加载引导程序,使用音量键选择“恢复模式”,然后按锁定按钮确认。

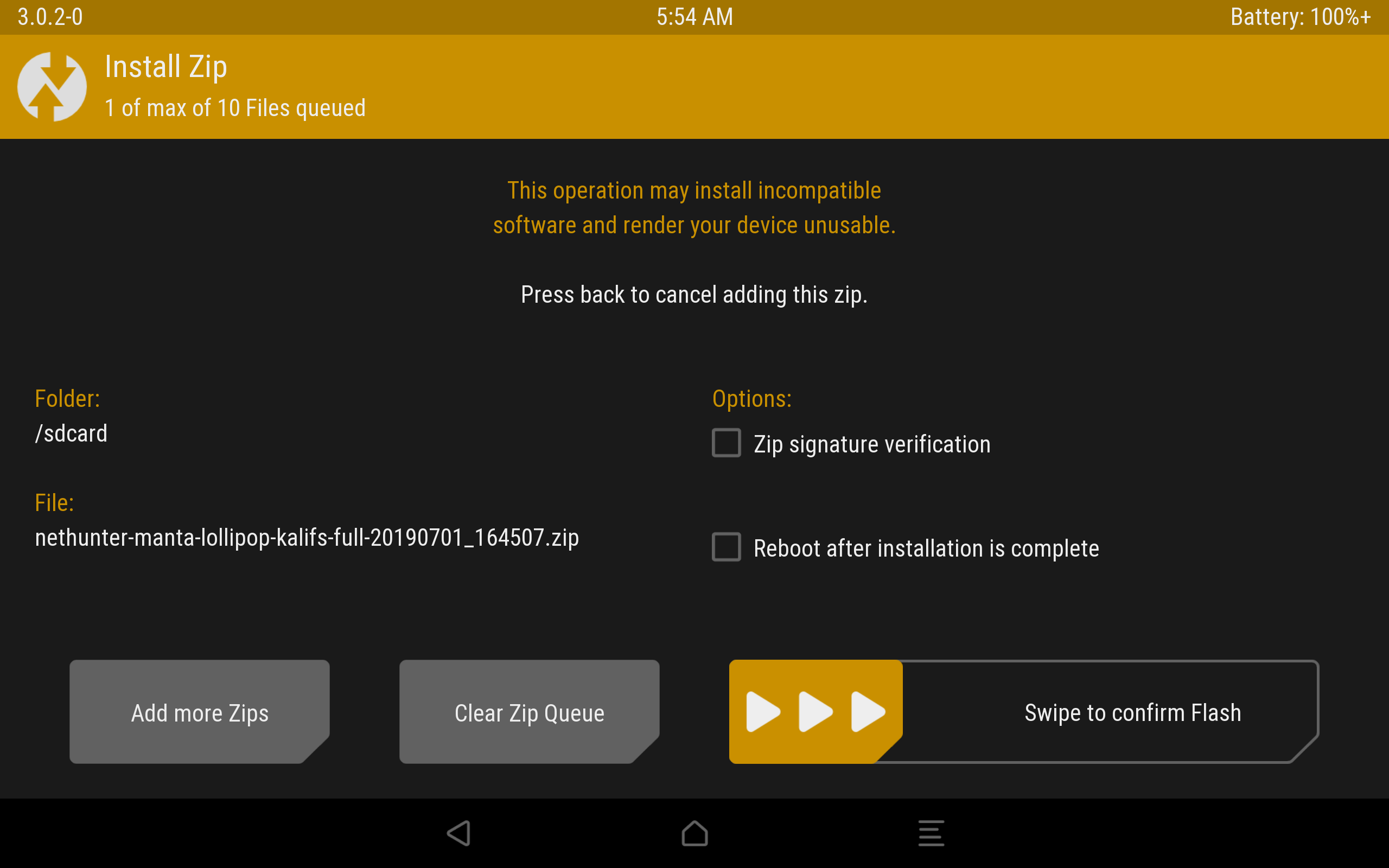

在恢复TWRP中,选择“安装”,选择我们的安装程序zip文件,然后将滑块拖动到右侧。 安装已经完成,完成后,我们将重启设备。

通过TWRP安装过程。

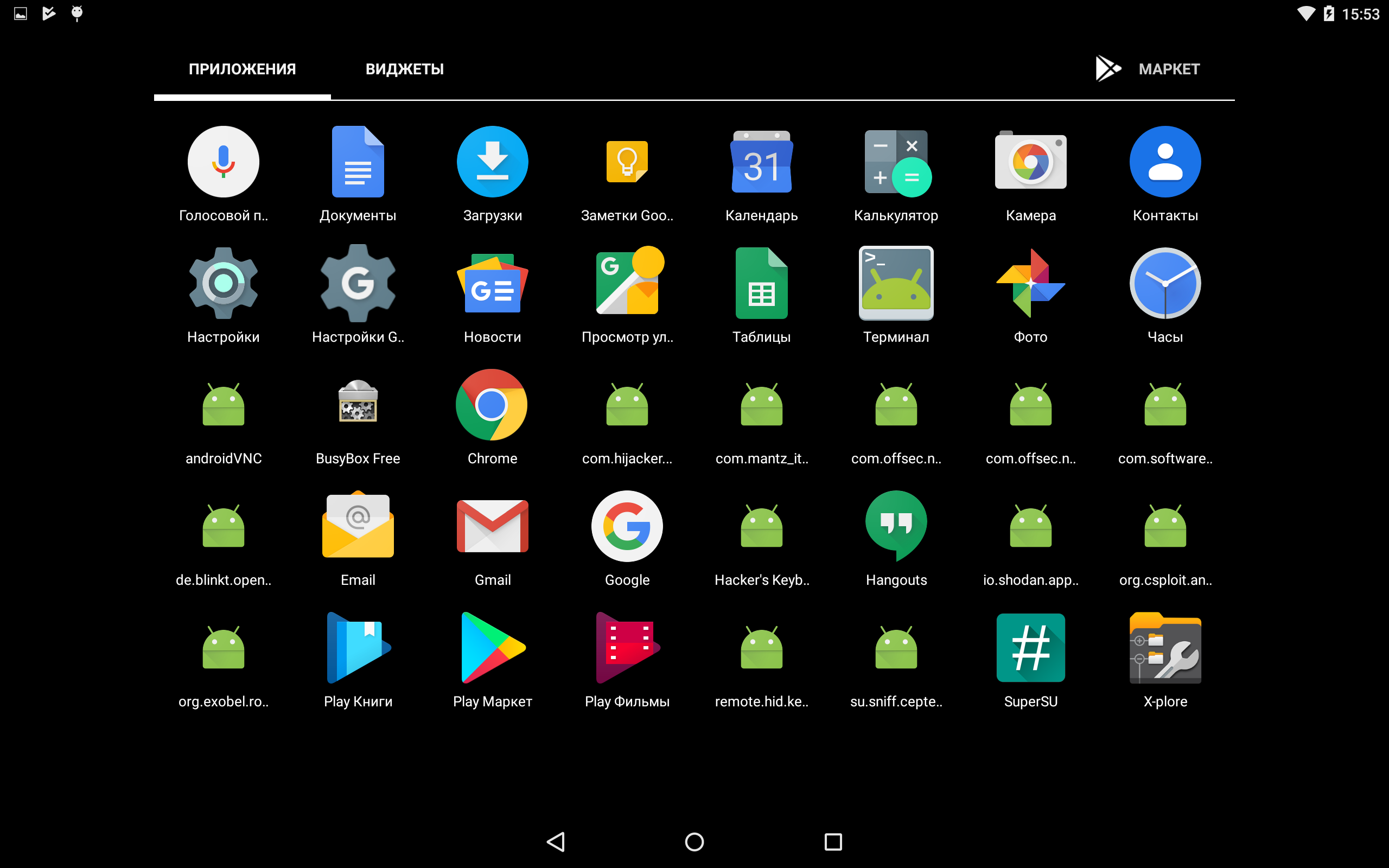

通过TWRP安装过程。Android将启动,并且应用程序优化将开始。 结果,墙纸改变了,菜单中出现了几个新程序,很遗憾,这些程序没有正确安装。

错误安装的程序。

错误安装的程序。这很容易解决:我们解压缩zip档案,并通过apk文件手动安装应用程序,这些文件位于*解压缩的zip档案* / data / app中。 在此之前,您应该启用从未知来源安装应用程序的功能。 现在,首先安装nethunter.apk,然后再安装所有其他应用程序。 我们重新启动设备,然后看到图标开始正常显示。 我建议您另外配置HackerKeyboard,因为它更适合与终端一起使用。

我们启动终端,选择Kali终端。 并安装更新:

apt update apt upgrade

解决Microsoft存储库问题:

wget https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

请注意,Kali根主目录位于

根目录:/ data / local / nhsystem / kali-armhf / root。

安装元软件包

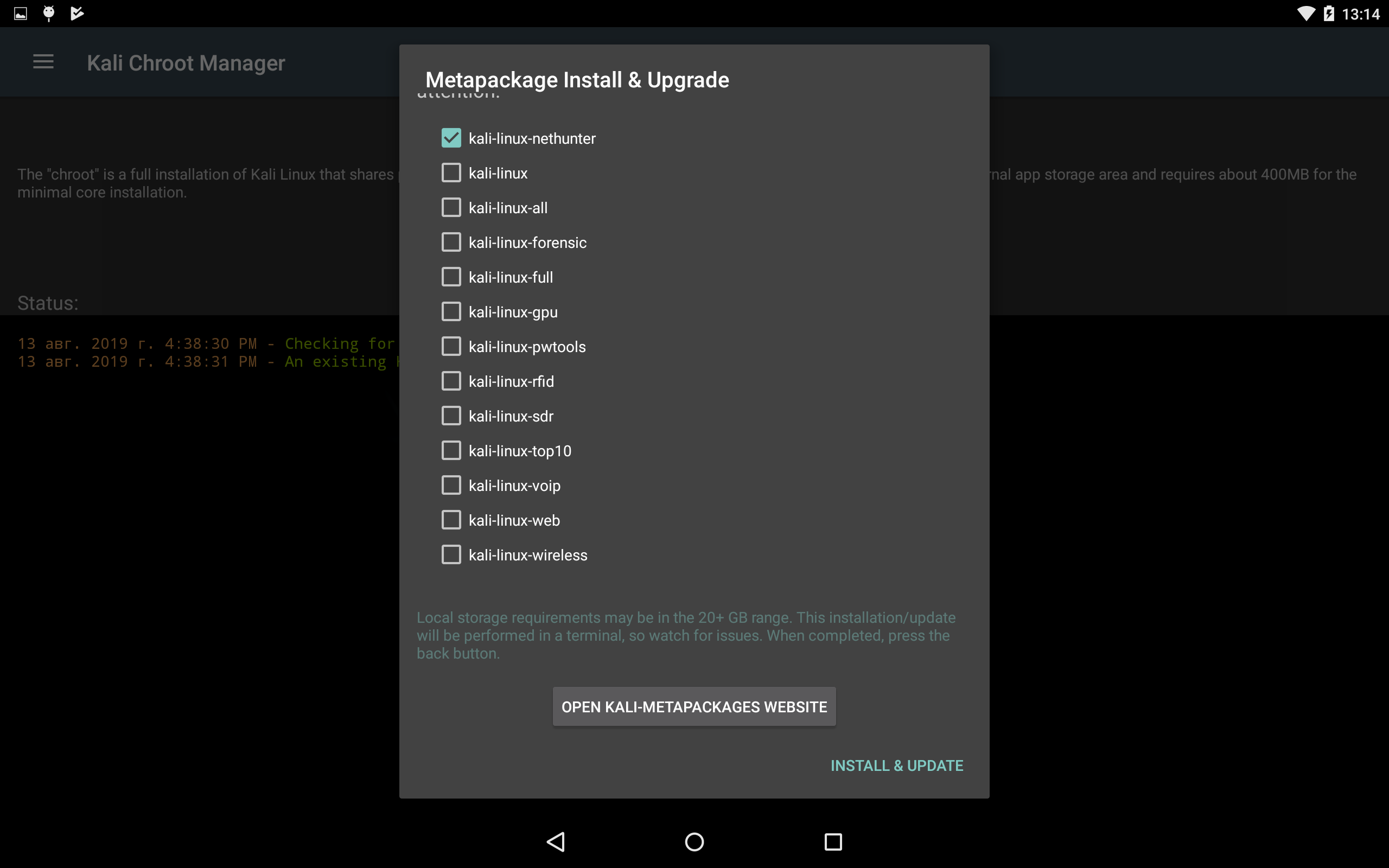

可以通过“ Kali Chroot管理器-添加元软件包”部分中的NetHunter应用程序另外安装Kali元软件包。

在底部,将有一个指向该站点的链接,该链接描述了每个项目中包含的软件包。

在底部,将有一个指向该站点的链接,该链接描述了每个项目中包含的软件包。这样就完成了Nethunter OS的安装,并且在下一篇文章中,我们将考虑酷黑客设备的实际使用。

Z.Y. 这是承诺的

软件包链接