我将从一些数字开始:

- 80%的成功攻击始于网络钓鱼(有人认为95%完全是网络钓鱼)

- 大多数SOC中10%的警报与网络钓鱼攻击有关

- 网络钓鱼链接的成功率-21%

- 恶意附件的下载/启动评级-11%

所有这些表明,网络钓鱼仍然是许多事件的主要原因之一,也是许多信息安全专业人员的问题根源。 同时,网络钓鱼通常被低估,与网络钓鱼的斗争非常分散。 因此,我们决定草拟一份清单,以描述一套针对该网络威胁的组织和技术措施。

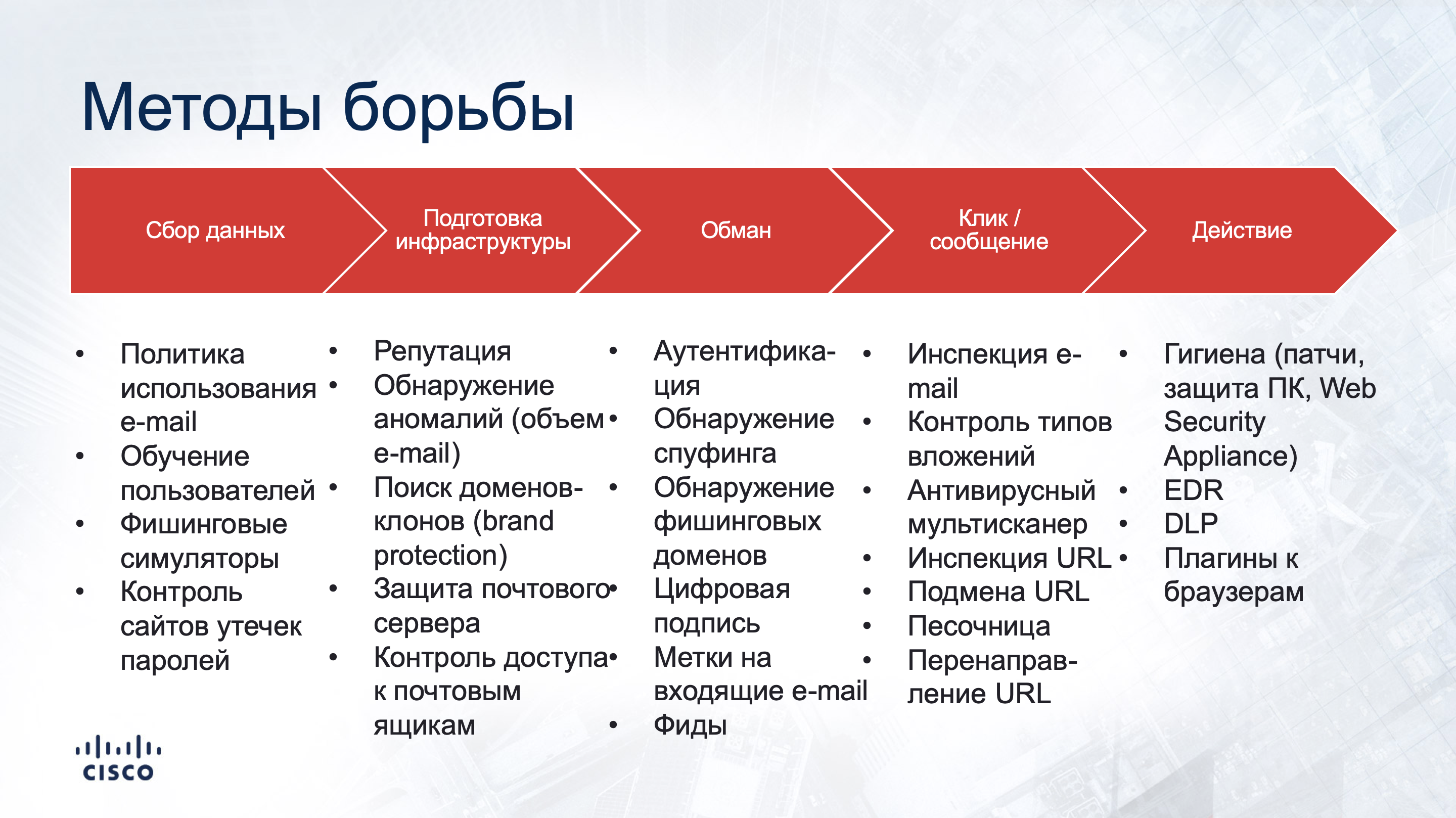

我将挑选出五套措施来防止必须在每个企业中实施的网络钓鱼攻击:

- 研究信息。 您的哪个用户在社交网络或其他来源中指明了他们的联系方式? 网络钓鱼正是通过收集这些数据而开始的。 因此,请勿等待攻击者执行此操作;请从攻击者的角度了解您公司的外观。

- 员工培训和意识提高。 由于网络钓鱼针对的是信息安全方面不熟练的用户,因此我们应该与他们展开网络钓鱼的斗争。 并且尽管这不能保证提供完全的保护,但是它将保护他们免受简单错误的影响,这些错误从严重的事件开始。

- 基本防护措施。 在购买并实施防范网络钓鱼攻击的方法之前,您应该从包含基本的安全机制开始,其中许多机制内置于邮件服务器和服务,电子邮件客户端和浏览器中。

- 先进的防护措施。 由于网络钓鱼可能非常复杂,并且某些基本措施不能总是节省下来,因此您可能需要先进的防护措施,以在不同阶段检测并中和网络钓鱼攻击-从进入邮箱或单击网络钓鱼链接到尝试感染工作站或与之通信团队服务器。

- 流程的对齐。 最后,为了从突发性保护行动转变为整体防御战略,有必要建立适当的程序。

分析有关您的信息

培训和意识提高

- 对非UIB员工进行网络钓鱼和社会工程方面的培训,并教会他们注意网络钓鱼消息和站点的迹象(例如,您可以使用Cisco Umbrella网站上的简单专心测试)。

- 为IS人员提供有关组织网络钓鱼公司的方法的培训(例如,请参阅Cisco网络钓鱼防御虚拟峰会条目)。

- 教导普通用户将安全系统丢失的所有可疑或明确的恶意消息重定向到IS服务。

- 实施员工计算机培训系统。

- 使用购买的或免费的软件(例如Gophish )执行常规的网络钓鱼模拟或将此服务外包。

- 在员工意识计划中包括防止网络钓鱼的主题(例如,通过使用海报,屏幕保护程序,游戏化,文具等)。

- 如有必要,请告知客户和合作伙伴有关网络钓鱼攻击以及打击网络钓鱼的主要方法(尤其是在法律要求您这样做的情况下,这对于俄罗斯的金融机构而言尤其如此)。

技术措施:基本

- 配置邮件服务器的防网络钓鱼功能,包括基于云的邮件服务(例如,Office 365)和客户端。

- 定期更新系统和应用程序软件,包括浏览器插件和操作系统,以消除可能在网络钓鱼攻击中利用的漏洞。

- 配置浏览器以防止访问网络钓鱼域(由于内置功能或其他插件)。

- 在邮件网关SPF(发件人策略框架)上启用,该功能可让您检查外部发件人的IP地址(仅检查发件人主机,而不检查邮件本身)中是否有传入邮件。

- 在您的邮件网关上启用DKIM(域密钥标识的邮件),它提供内部发件人标识(用于传出邮件)。

- 在邮件网关上启用DMARC(基于域的消息身份验证,报告和遵从性),这可以防止似乎由合法发件人发送的消息。

- 在邮件网关上启用DANE(基于DNS的命名实体身份验证),它使您可以处理通过TLS协议进行的交互内部的“中间人”攻击。

技术措施:先进

流程

- 与客户或声称发现taipskotting域或克隆域的其他人一起制定程序。

- 编写一本用于监控域名抢注或克隆域(包括对其进行响应)的剧本。

- 编写用于监控网络钓鱼攻击(包括应对网络钓鱼攻击)的剧本。

- 为FinCERT(针对金融机构)和State SOPKA(针对KII主题)制定有关网络钓鱼攻击的法规和通知模板。

- 调查网络钓鱼域(例如,使用Cisco Umbrella Investigate)以查找有关将来可能使用的新网络钓鱼域的信息。

- 制定与授权组织(例如FinCERT或NCCSC)进行交互的规则,以分隔网络钓鱼域。

- 建立一套指标体系,以评估网络钓鱼防护的有效性。

- 开发反网络钓鱼防护报告系统并跟踪其动态。

- 为您的员工定期组织反网络钓鱼防护网络订单。

- 为您的组织制定电子邮件策略。

此清单实施得越充分,您对网络钓鱼的防护就越有效。