当涉及到或多或少的大城市时,要找到不属于任何相机视野的地球表面变得越来越困难。 似乎还有更多,并且会有一个非常光明的未来,犯罪分子无法摆脱警惕的正义,人们将过着幸福快乐,无忧无虑的生活,因为早在2009年,苏格兰场就有95%的案件使用监视摄像机作为杀手罪恶的证据。 。 不幸的是,这种乌托邦远非现实。 尤其重要的是,监视摄像机具有漏洞。 让我们谈谈视频监控系统中最常见的漏洞,讨论其原因并考虑使这些设备的操作更安全的方法。

闭路电视摄像机的数量在世界范围内迅速增长。

在英国,“老大哥”的眼睛约为1.85亿 。 他们中有超过一百万在观看伦敦的居民。

对于14个人,只有一台摄像机 。 在欧洲城市中排名第二的是莫斯科。 在2019年期间,摄像头数量将超过17.4万,其中一些已经连接到面部识别系统。 到今年年底,将

有超过10万个视频流发送到自动识别。同时,闭路电视摄像机不仅是光学和存储器。 他们每个人实际上都包含一台带有操作系统和实用程序的小型计算机。 如果摄像机连接到Internet,则意味着它们具有一个TCP / IP网络堆栈,该堆栈具有所有已知漏洞,并且不是十分脆弱。 使用操作系统漏洞版本或在代码中指定SSID和密码而无法更改它们的开发人员应受到最严厉的惩罚,但是不幸的是,这将无助于确保公司产品的安全。 摄像机中智能的出现加剧了这种情况,无论是将其内置于摄像机本身还是在传输视频数据的数据中心中工作都无所谓。 无论如何,易受攻击的设备将成为问题的根源,并且系统的智能程度越高,这些问题就越多样化。

闭路电视摄像机的技术水平正在提高,这不能说其软件填充的质量。 这只是

IPVM研究公司在2018年

记录在各个制造商的相机中的一些漏洞:

生产漏洞

这包括与IP摄像机功能的实现相关的所有问题。 主要的原因是相机硬件的成本远低于开发固件的成本。 公司渴望省钱的结果是最奇怪的决定,例如,

- 不可更新的固件或没有自动更新的固件,

- 通过反复尝试输入错误的密码或单击“取消”按钮来访问摄像机的Web界面的功能,

- 从制造商的网站打开对所有相机的访问权限,

- 带有或不带有标准密码的非断开工厂服务帐户(黑客团体Lizard Squad在2016年使用此漏洞创建了DDoS僵尸网络,其监视摄像机的攻击能力高达400 GB / s ),

- 即使启用了授权并且拒绝了匿名访问,也可能未经授权而更改设置,

- 缺乏视频流的加密和/或明文形式的凭证传输,

- 使用易受攻击的GoAhead Web服务器

- 复制易受攻击的固件(在中国设备制造商中很常见),

- 视频存储设备的漏洞-例如,最近发布了有关恶意软件渗透的信息,该恶意软件可删除或加密文件,并勒索Synology和Lenovo Iomega的 网络驱动器上的勒索。

使用漏洞

即使照相机制造商纠正了所有错误并从安全角度出发发行了理想的照相机,这也无法挽救局面,因为人为漏洞不会消失,其原因在于维修设备的人员:

- 如果可以更改默认密码,请使用默认密码;

- 如果摄像机允许使用加密或VPN,则禁用它(公平地说,并不是所有摄像机都对此操作模式具有足够的性能,请将这种保护方法转变为明确的声明 );

- 禁用相机固件的自动更新;

- 不更新不知道如何自动执行此操作的设备固件的管理员的健忘或过失。

如何查找漏洞?

很简单 IP摄像机的许多所有者认为,如果他们不在任何地方发布有关它们的信息,则没人会知道它们,也不会尝试破解它们。 令人惊讶的是,这种粗心是相当普遍的现象。 同时,有很多工具可让您自动搜索可通过Internet获得的相机。

Shodan

它具有自己的查询语言,除其他功能外,它允许在任何城市或国家/地区查找摄像机。 当您单击主机时,它将显示有关主机的详细信息。

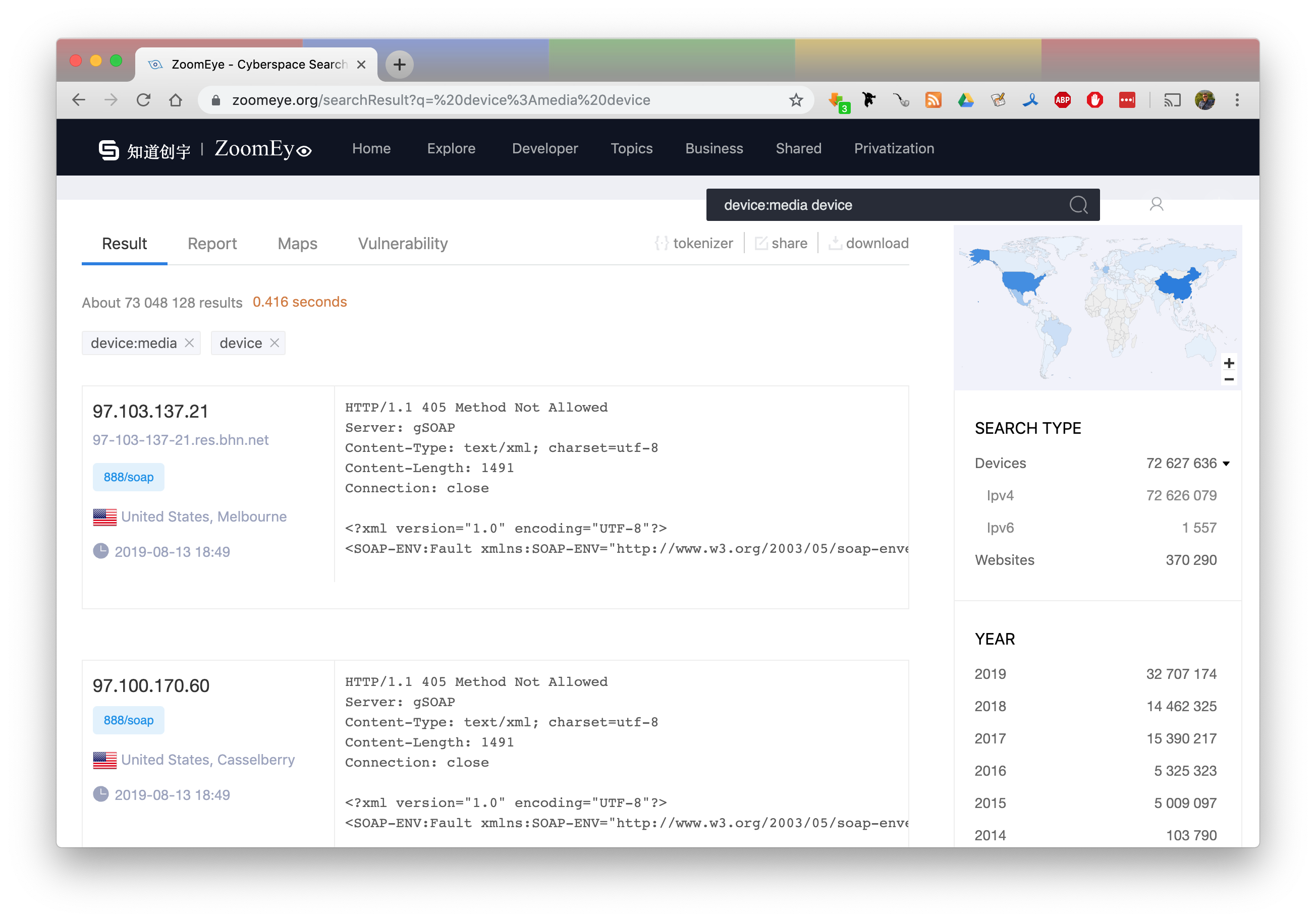

变焦眼

物联网搜索服务。 搜索IP摄像机-“设备:媒体设备”。

森思

查找各种网络设备的另一项高级服务。 查询“ metadata.manufacturer:” axis会列出Axis发布的连接互联网的摄像机。

谷歌行星的主要搜索引擎位于高空并在搜索IP摄像机。 通过在搜索栏中指定“ inurl:” viewerframe?Mode =”或“ inurl:” videostream.cgi”之类的内容,您还可以通过Internet获得可用的摄像机列表。

漏洞利用

当然,网络犯罪分子不会手动搜索错误。 所有黑色工作都是由从列表中选择摄像机的脚本执行的,将它们破解会带来经济利益。 例如,您可以

创建一个僵尸网络来进行自定义DDoS攻击或直接勒索 ,就像恶意软件Mirai的作者一样(该恶意软件控制了全球一半的易受攻击的IoT设备)。

创建僵尸网络僵尸网络是在一个或多个命令服务器的控制下组合的几台计算机和/或设备的组合。 设备上安装了特殊软件,这些软件根据中心的命令执行各种任务。 这可能是垃圾邮件,流量代理,DDoS甚至是加密货币挖掘。

勒索抢占对照相机和录像机的控制,可以观察人们的私人生活,其中可能有政治家和简单的知名人物。 在他们的参与下发布视频可能会引起丑闻并损害所有者的声誉,这意味着披露威胁是索要赎金的严重动机。

隐瞒犯罪电影经常显示犯罪分子如何用摄像机上的视频流代替抢劫银行或渗入秘密基地。 似乎随着向数字技术的过渡,图像替换应该变得不可能了,但是事实并非如此。 要替换IP摄像机上的记录,只需

- 获取您要替换其视频流的摄像机的RTSP链接,

- 使用此链接,将流录制到视频文件中,

- 以流媒体模式播放录制的视频,

- 防止二级流交换。

显然,拥有录制的视频文件,您可以使用它来做很多有趣的事情,例如,删除“多余”的片段或添加新的片段。

另外,值得一提的是具有识别脸部功能的现代智能相机。 此类系统已在中国,俄罗斯和其他国家成功运行。

2017年,英国广播公司(BBC)一名记者发现,要

使用中国人脸识别系统逮捕犯罪分子,仅需7分钟即可 。

根据实现方式,可以将图像与特殊服务器上的参考数据库或直接在相机上的参考数据库进行比较。 两种方法都有其优点和缺点:

- 具有内置识别功能的摄像机具有更强大的硬件基础,因此比普通摄像机昂贵得多,但同时它们不将视频流传输到服务器,而仅将具有识别结果的元数据传输到服务器。

- 服务器上的识别需要传输整个视频流,这意味着它需要更宽的通信通道并限制了可以连接的摄像机数量,但是每台摄像机的价格要便宜几倍。

从犯罪剥削的角度来看,这两种选择是等效的,因为黑客可以:

- 拦截流并替换视频数据,

- 拦截流并替换元数据,

- 入侵识别服务器并伪造参考数据库中的图像,

- 入侵相机并修改其软件,或更改设置。

因此,即使是智力上的认可也不能排除建立假阳性系统的可能性,或者反过来使犯罪分子保持隐形的可能性。

如何保护自己

更新固件过时的固件很可能包含一些漏洞,黑客可以利用这些漏洞来控制摄像机或渗透视频存储。

启用加密摄像机和服务器之间的流量加密可防止MiTM攻击和凭据拦截

开启OSD如果您的相机无法处理加密,请打开视频的日期和时间戳。 然后,更改图片将变得更加困难。

过滤IP限制可连接到视频监视系统的地址范围。 白名单和ACL将限制攻击者的行动自由。

更改默认密码将其作为安装新相机或安装系统的第一步。

启用强制授权即使在设置阶段似乎缺少授权会简化工作,也应立即将其打开。

不要将相机放在互联网上考虑一下您是否真的需要通过Internet访问监视摄像机。 如果没有,请让他们在本地网络内工作。