8月29日,“零号计划”经过深入研究后,在大规模窃取iPhone用户数据的活动中发布了有关检测到的攻击媒介的详细信息。

成功攻击用户的结果是启动了具有后台特权的跟踪代理(“植入物”)。

在研究过程中,在攻击媒介的框架内,发现了14个漏洞:

- 7个iPhone浏览器漏洞;

- 5个内核漏洞;

- 2个沙箱绕过漏洞。

尽管发现的信息由Apple在2019年2月1日提供,因此一周后发布了计划外的iOS 12.1.4发行版,但至少一个特权提升漏洞仍然是零日漏洞并且没有补丁(CVE-2019-7287 )

活动发现

Google的威胁分析小组(TAG)在2019年发现了一些被黑客入侵的网络资源,这些资源被用来使用0天iPhone漏洞来锁定目标访问者。 同时,捕获资源的任何访问者都受到攻击,如果成功,设备上将安装“植入物”,从而窃取用户数据。 据推测,网站的访问者每周有数千名访问者。

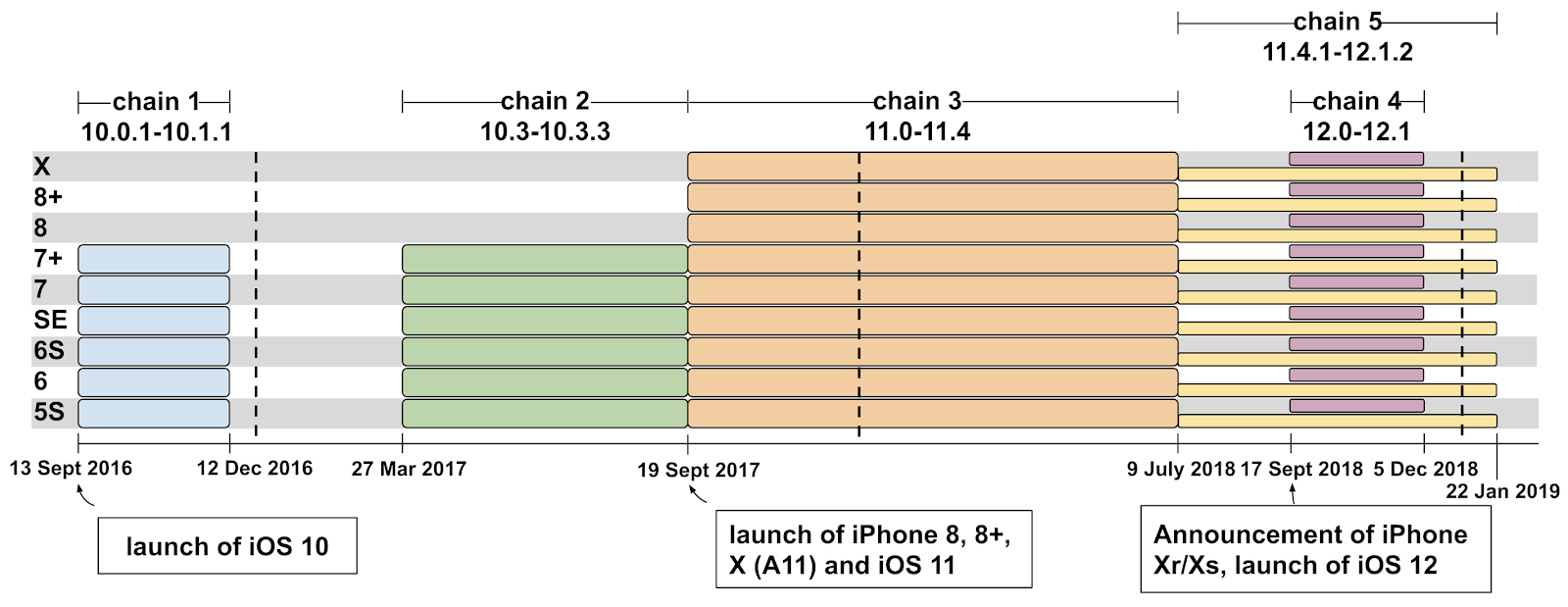

TAG识别了适用于iOS 10-12版本的5种独特且独立的攻击媒介(iPhone 8/8 + Xr / Xs除外),这表明黑客至少两年尝试了不断的攻击。 接下来,Google与零号项目团队一起,对检测到的恶意软件进行了彻底的分析。

根据零号项目的说法,“ [这些漏洞的主要原因...:[在这种情况下]是我们看到了破坏代码的示例,这些代码没有必要的代码质量控制,甚至没有简单的测试和检查,无法交付给用户设备。”

我在这里强调的根本原因不是新颖的,而且经常被忽略:我们将看到似乎从未使用过的代码案例,这些代码可能跳过了质量检查,或者在交付给用户之前很少进行测试或审查。 © Project Zero:深入了解野外发现的iOS漏洞利用链

零项目的图表显示了从2016年9月13日到2019年1月22日的时间段以及其中使用的攻击媒介。

植入物行为的详细信息

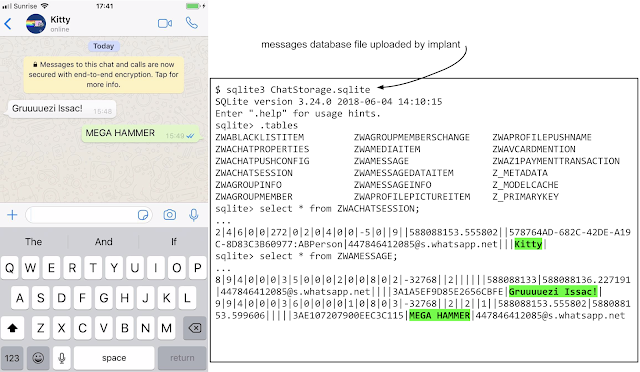

该植入程序专门通过每60秒从攻击者的服务器请求命令来窃取文件并上传有关用户当前地理位置的数据。 由于具有特权的启动权限,植入物可以访问受害者设备上的所有文件,包括加密的Messenger数据库:Whatsapp,Telegram,iMessage,环聊。

植入物收集的数据示例

植入物还卸载了设备的钥匙链,其中包含有关在执行时存储或使用的用户访问信息的数据。

此外,还收集并发送了以下设备信息:

- iPhone型号

- 设备的名称(例如,Ian的iPhone)

- 唯一的ICCID SIM卡号

- iPhone序列号

- 电话号码;

- iOS版本

- 信息载体的大小和可用空间;

- 活动网络接口。