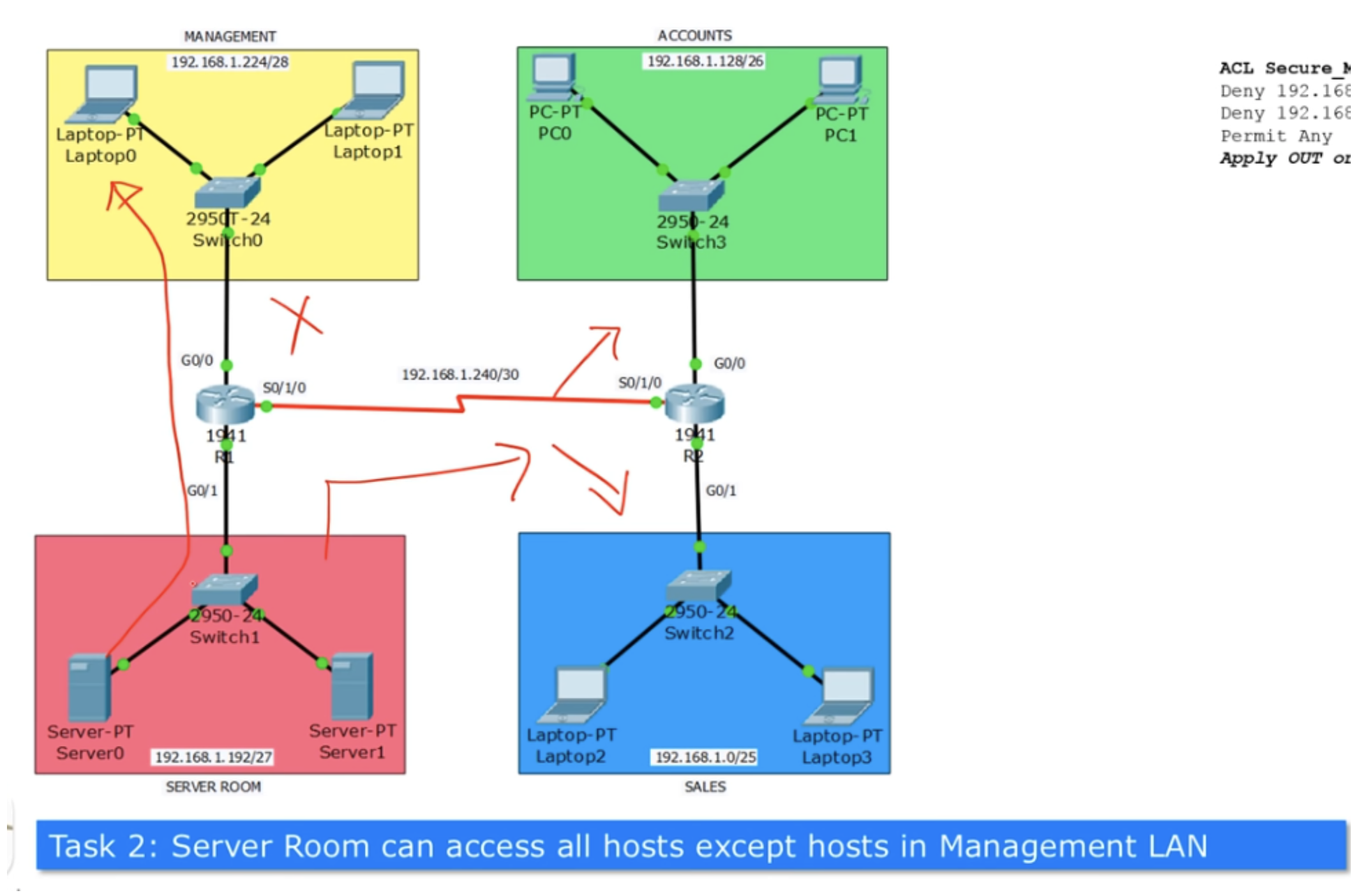

我忘记提及的另一件事是,ACL不仅按照允许/拒绝的原则过滤流量,而且还执行许多其他功能。 例如,ACL用于加密VPN流量,但是要通过CCNA考试,您只需要知道如何将其用于过滤流量即可。 返回问题编号1。

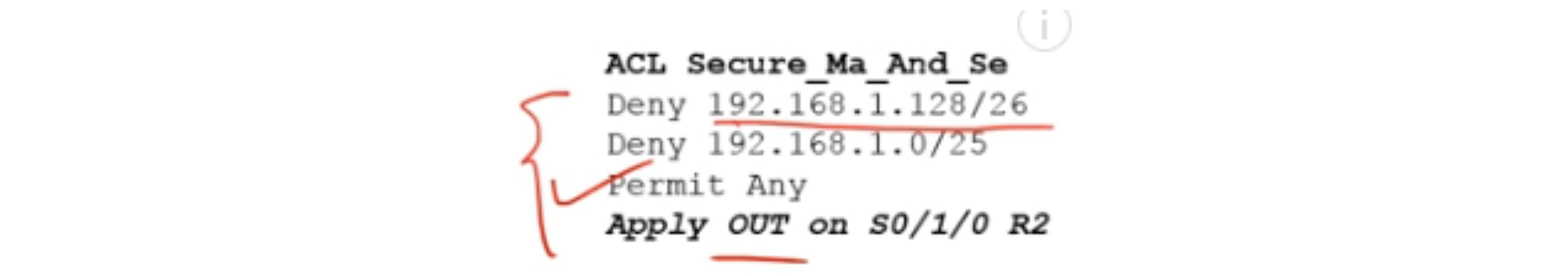

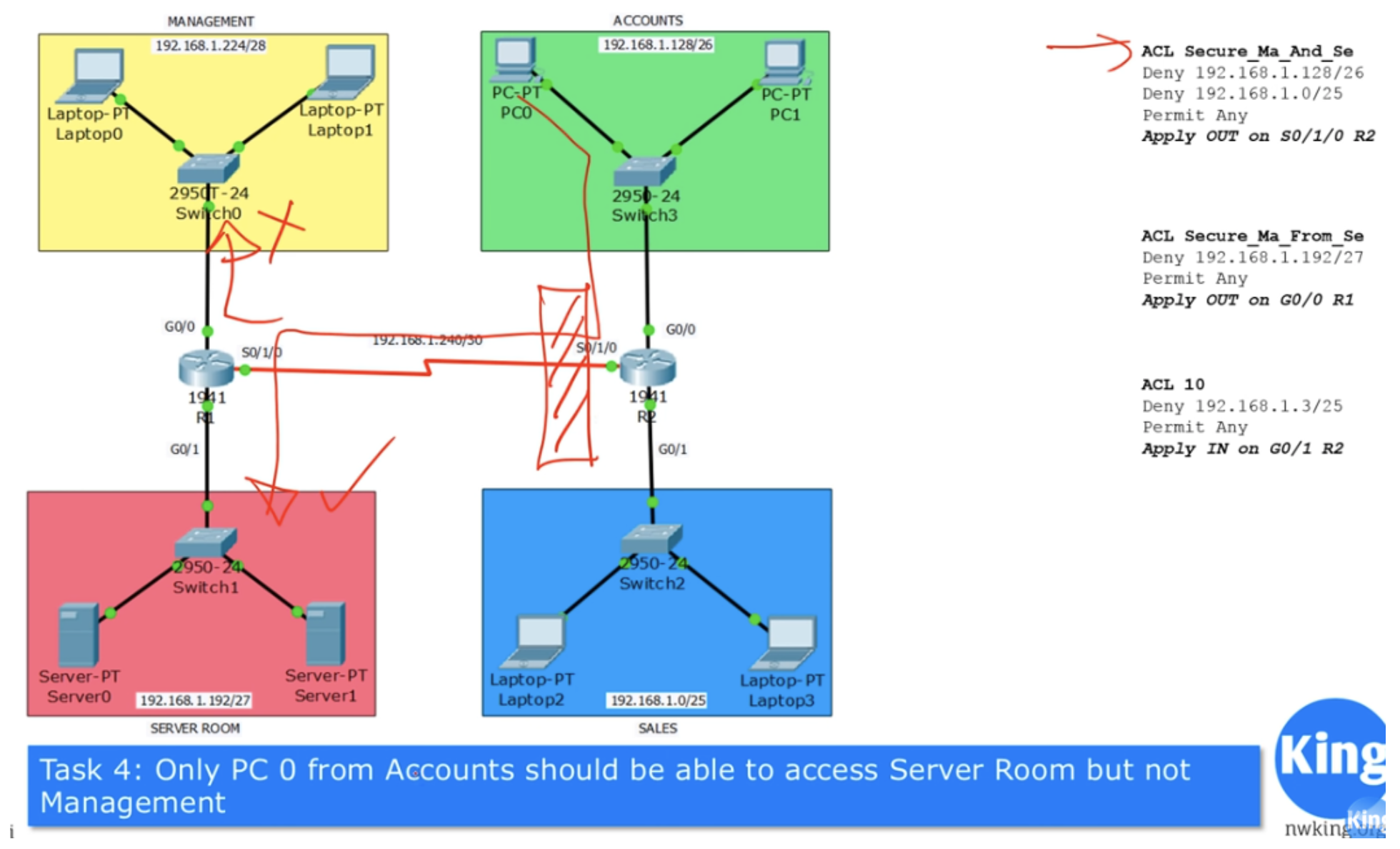

我们发现可以使用列出的ACL在R2出口接口上阻止会计和销售部门的流量。

不用担心此列表的格式,仅作为示例来理解ACL的本质。 开始使用Packet Tracer时,我们将采用正确的格式。

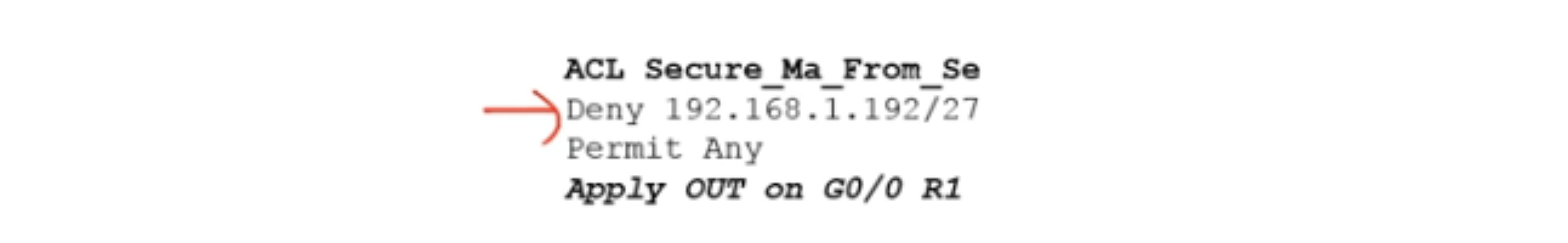

问题2如下:服务器可以与除管理部门主机之外的任何主机进行通信。 即,服务器计算机可以访问销售和会计部门的任何计算机,但不能访问管理部门的计算机。 这意味着服务器IT员工不应具有对管理部门负责人的计算机的远程访问权限,并且如果发生故障,请到他的办公室现场修复问题。 请记住,此任务没有任何实际意义,因为我不知道服务器机房无法通过网络与管理部门进行通信的原因,因此在这种情况下,我们只考虑一个案例研究。

要解决此问题,您首先需要确定流量的传输方式。 来自服务器的数据进入路由器R1的输入接口G0 / 1,并通过输出接口G0 / 0发送到管理部门。

如果我们将拒绝条件192.168.1.192/27应用于输入接口G0 / 1,并且您还记得,标准ACL放置在靠近流量来源的位置,我们将完全阻止所有流量,包括销售和会计部门。

由于我们只希望阻止流向管理部门的流量,因此必须将ACL应用于输出接口G0 / 0。 您只能通过将ACL放置在靠近目的地的位置来解决此问题。 同时,来自会计网络和销售部门的流量应自由到达管理部门,因此列表的最后一行将是“允许任何命令”-允许除上一个条件中指定的流量以外的任何流量。

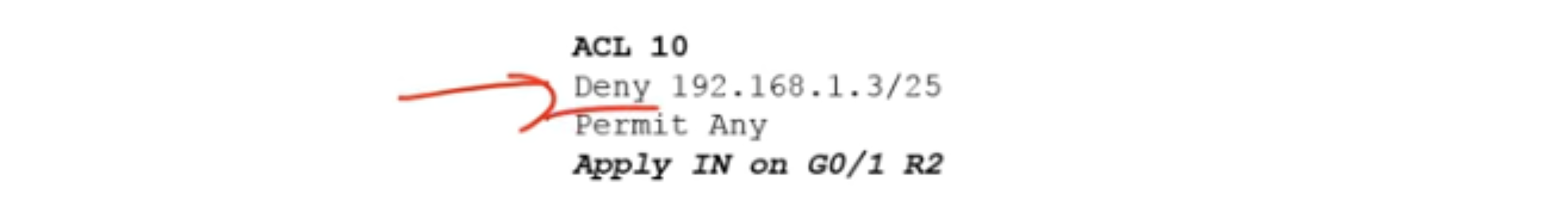

让我们继续进行问题3:销售部门的笔记本电脑3不能访问除销售部门本地网络上的设备以外的任何设备。 假设学员正在此计算机上工作,并且不应超出其局域网范围。

在这种情况下,您需要在路由器R2的输入接口G0 / 1上应用ACL。 如果我们将IP地址192.168.1.3/25分配给此计算机,则必须满足“拒绝”条件192.168.1.3/25,并且不应阻止来自任何其他IP地址的流量,因此“允许任何”将是列表的最后一行。

同时,禁止流量不会对Laptop2产生任何影响。

接下来是任务4:只有财务部门的PC0计算机可以访问服务器网络,而管理部门则不能。

如果您还记得,任务1的ACL会阻止路由器R2的S0 / 1/0接口上的所有传出流量,但是任务4表示只允许PC0传递流量,因此我们应该例外。

在为办公室网络设置ACL时,我们当前正在解决的所有任务都将在实际情况中为您提供帮助。 为了方便起见,我使用了经典的录音形式,但建议您将所有行手动记录在纸上或在计算机上打印,以便能够对录音进行更正。 在本例中,根据任务1的条件,将编译经典ACL。 如果要为Permit <PC0的IP地址>类型的PC0添加一个例外,则只能将此行放在列表Permit Any之后的列表的第四行。 但是,由于此计算机的地址在“拒绝” 192.168.1.128/26条件验证地址范围内,因此,在满足此条件后,其流量将立即被阻止,并且路由器将无法到达允许该IP地址流量的第四行。

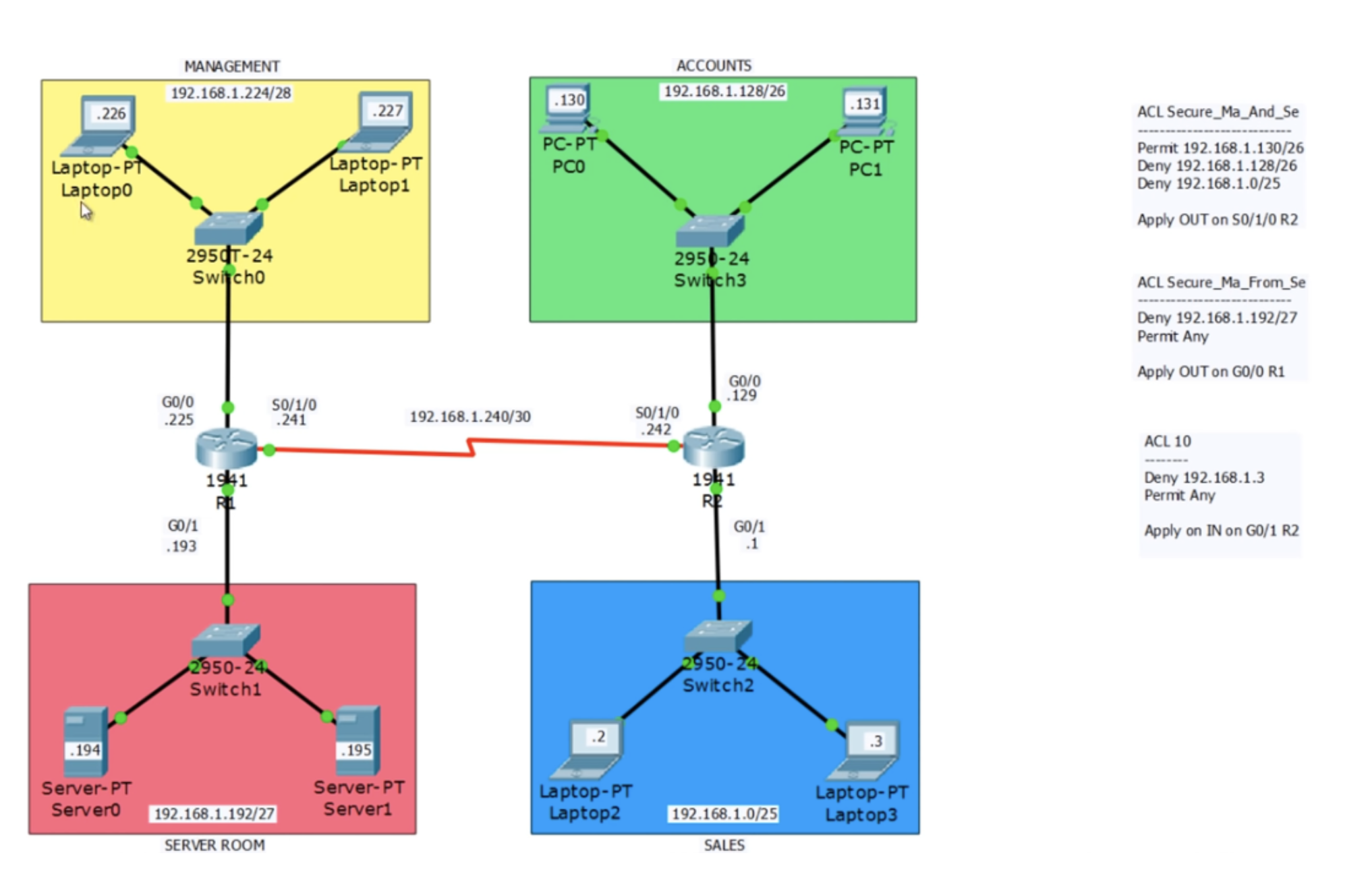

因此,我将必须完全重做任务1的ACL,删除第一行并将其替换为允许PC0通信的许可192.168.1.130/26行,然后重新输入禁止所有会计和销售部门通信的行。

因此,在第一行中,我们有一个用于特定地址的命令,在第二行中,是该地址所在的整个网络的公用命令。 如果您使用现代类型的ACL,则可以通过将“允许”行192.168.1.130/26作为第一个命令轻松地对其进行更改。 如果您有经典的ACL,则需要将其完全删除,然后以正确的顺序重新输入命令。

问题4的解决方案是将许可192.168.1.130/26线放置在任务1的ACL顶部,因为只有在这种情况下,PC0流量才会毫无阻碍地离开路由器R2的输出接口。 PC1的流量将被完全阻止,因为它的IP地址受到列表第二行所包含的禁止。

现在,我们将转到Packet Tracer进行必要的设置。 我已经配置了所有设备的IP地址,因为以前的简化方案很难理解。 另外,我在两个路由器之间配置了RIP。 在给定的网络拓扑上,可以不受限制地在4个子网的所有设备之间进行通信。 但是,一旦我们应用了ACL,流量就会开始被过滤。

我将从财务部门PC1开始,然后尝试ping IP地址192.168.1.194,该地址属于服务器机房中的Server0。 如您所见,ping操作成功,没有任何问题。 我还成功ping通了管理部门Laptop0的笔记本电脑。 第一个数据包由于ARP而被丢弃,其余3个数据包被自由ping通。

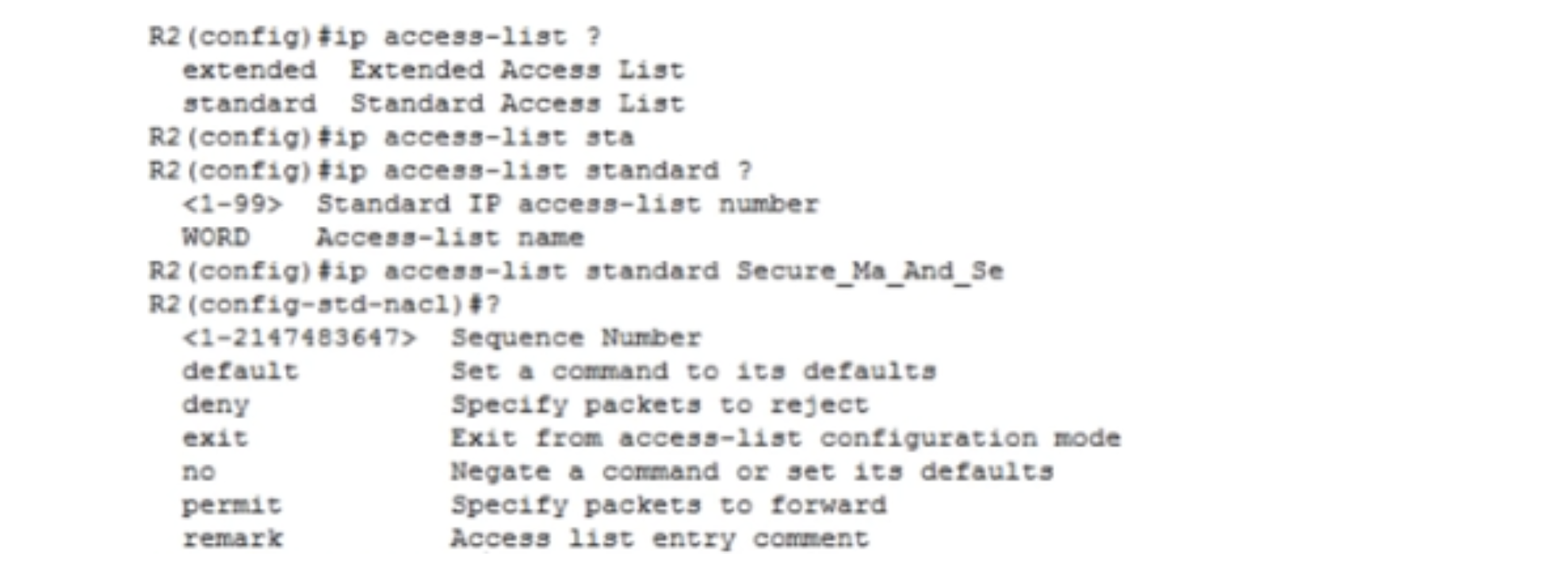

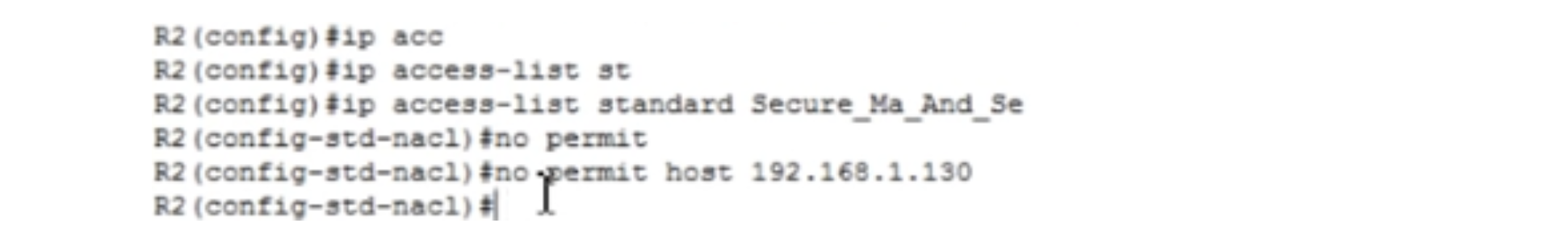

为了组织流量过滤,我进入R2路由器的设置,激活全局配置模式,然后创建一个具有现代外观的ACL列表。 我们还有一个经典的ACL 10。 要创建第一个列表,请输入一个命令,在其中您需要指定我们在纸上写的相同列表名称:ip访问列表标准ACL Secure_Ma_And_Se。 之后,系统会提示可能的参数:我可以选择“拒绝”,“退出”,“否”,“允许”或“备注”,还可以输入1到2147483647之间的序列号。如果没有输入,系统将自动为其分配。

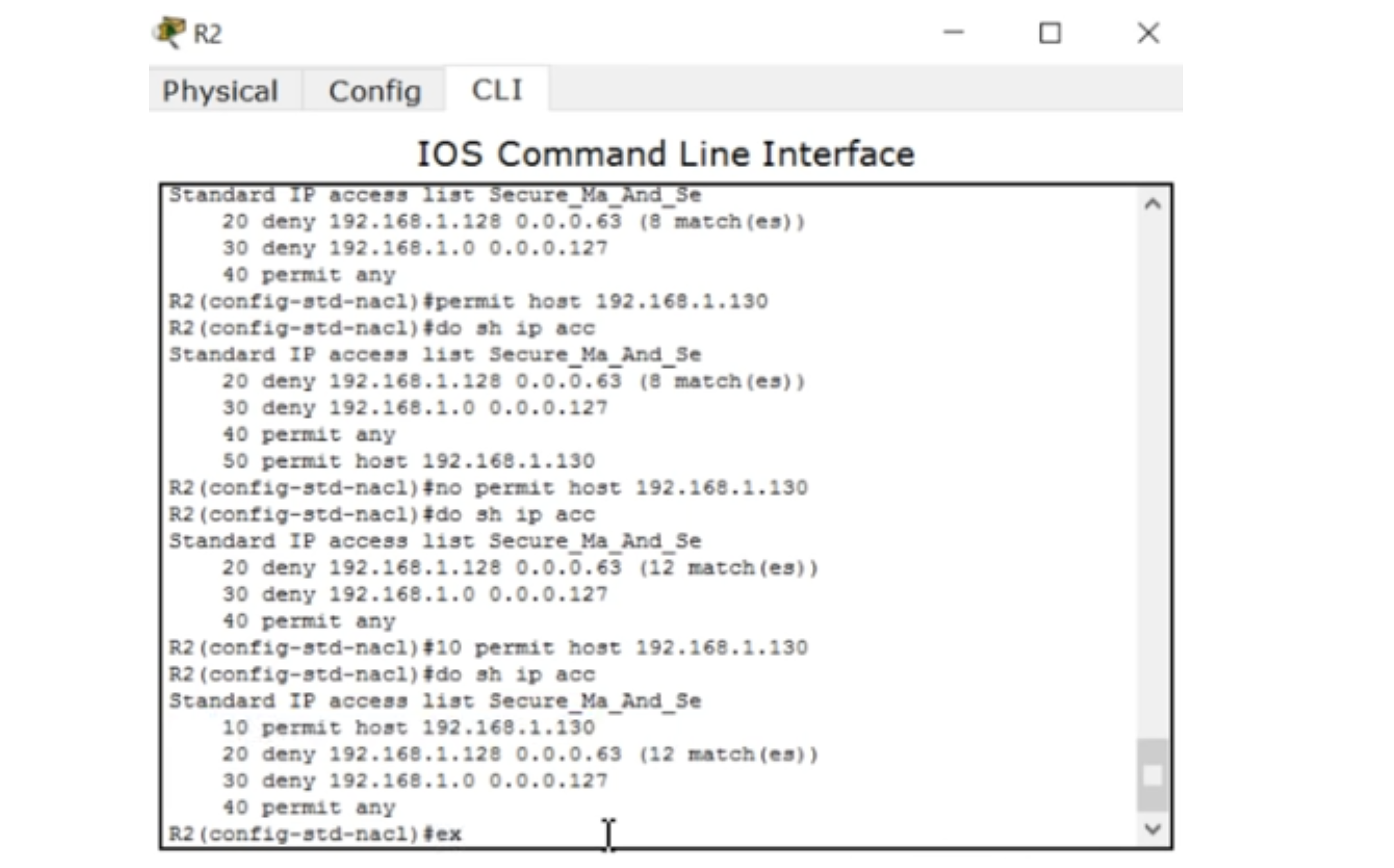

因此,我没有输入此号码,而是立即执行allow host 192.168.1.130命令,因为此权限对特定的PC0设备有效。 我也可以使用通配符掩码,现在我将演示如何使用它。

接下来,我输入deny 192.168.1.128命令。 既然我们有/ 26,我将使用向后掩码并在命令后添加补充:deny 192.168.1.128 0.0.0.63。 因此,我拒绝了192.168.1.128/26网络流量。

同样,我阻止来自以下网络的流量:拒绝192.168.1.0 0.0.0.127。 允许所有其他流量,因此我输入allow any命令。 接下来,我必须将此列表应用于接口,因此我使用int s0 / 1/0命令。 然后,我输入ip access-group Secure_Ma_And_Se,然后系统会提示您选择接口-输入传入数据包,输出传出数据包。 我们需要将ACL应用于输出接口,因此我使用ip access-group Secure_Ma_And_Se out命令。

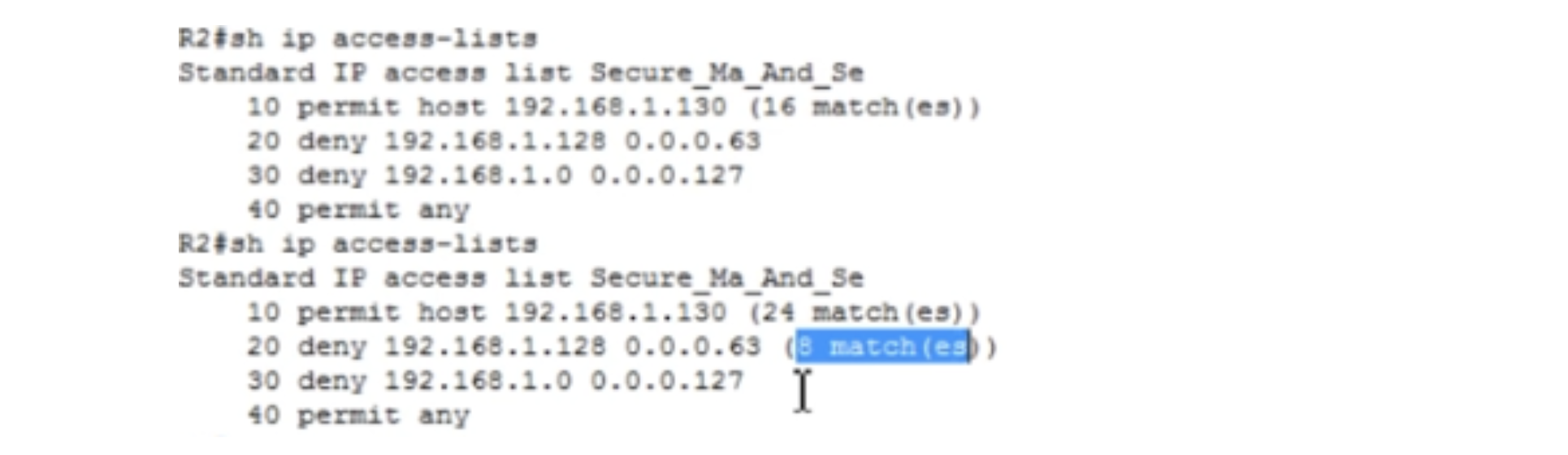

我们进入PC0命令行并ping IP地址192.168.1.194,它属于Server0。 Ping成功,因为我们对PC0流量使用了特殊的ACL条件。 如果我在PC1上执行相同的操作,系统将显示错误消息:“目标主机不可用”,因为来自其他计费IP地址的流量被阻止访问服务器。

通过登录R2路由器的CLI并键入show ip address-lists命令,您可以看到如何路由财务部门网络的流量-它显示了根据权限跳过了ping多少次以及根据禁令阻止了ping多少次。

我们总是可以进入路由器的设置并查看访问列表。 因此,满足了任务1和任务4的条件。 让我再告诉你一件事。 如果要修复某些问题,可以进入R2设置的全局配置模式,输入ip访问列表标准Secure_Ma_And_Se命令,然后输入“不允许主机192.168.1.130”命令-不允许主机192.168.1.130。

如果再次查看访问列表,我们将看到第10行消失了,仅剩下第20,30和40行,通过这种方式,您可以在路由器设置中编辑ACL访问列表,但前提是它不是经典形式。

现在,我们继续第三个ACL,因为它也涉及R2路由器。 它说来自Laptop3的任何流量都不应离开销售部门的网络。 在这种情况下,Laptop2应该与财务部门的计算机通信,而不会出现任何问题。 为此,我从这台笔记本电脑ping IP地址192.168.1.130,并确保一切正常。

现在,我将转到Laptop3的命令行并ping地址192.168.1.130。 Ping成功,但是我们不需要它,因为根据任务的情况,Laptop3只能与位于销售部门相同网络上的Laptop2进行通信。 为此,请使用经典方法创建另一个ACL。

我将返回R2设置,并尝试使用allow host 192.168.1.130命令恢复已删除的记录10。 您会看到该条目出现在列表的末尾,编号为50。但是,访问仍然无法进行,因为具有特定主机分辨率的行位于列表的末尾,而禁止所有网络流量的行位于列表的顶部。 如果我们尝试从PC0计算机ping管理便携式计算机Laptop0,则会收到消息“目标主机不可用”,尽管ACL的允许记录数为50。

因此,如果要编辑现有的ACL,则需要在R2模式下输入no allow host 192.168.1.130命令(config-std-nacl),检查第50行是否从列表中消失,然后输入10 allow host 192.168.1.130命令。 我们看到,现在列表已获取其原始形式,该条目以第一行的形式出现。 序列号有助于以任何形式编辑列表,因此现代ACL形式比经典形式更方便。

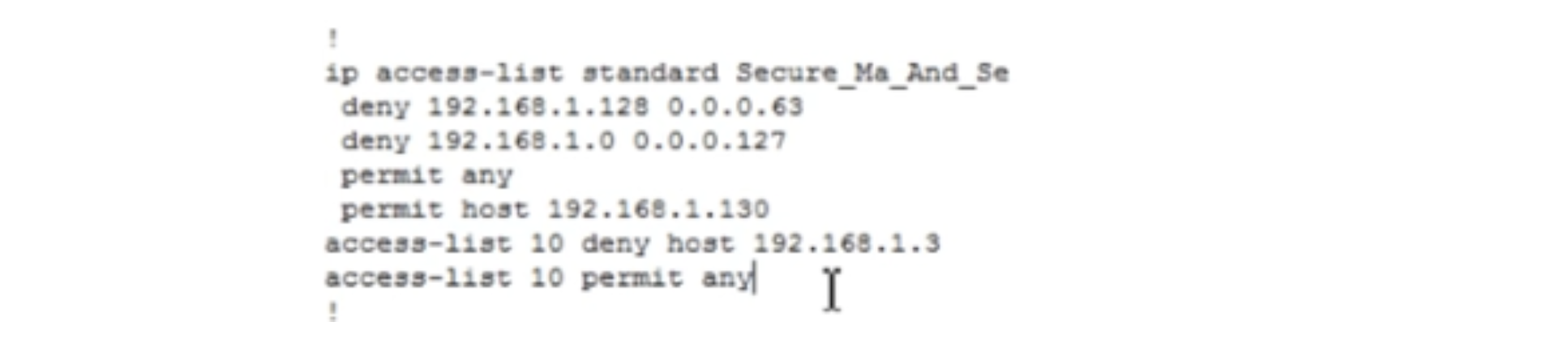

现在,我将展示经典ACL 10表单的工作原理,要使用经典列表,您需要输入access – list 10?命令,并在提示后选择所需的操作:拒绝,允许或备注。 然后,输入线路访问权限-列出10拒绝主机,然后键入命令访问权限-列出10拒绝192.168.1.3并添加一个向后掩码。 由于我们有一台主机,因此直接子网掩码为255.255.255.255,返回值为0.0.0.0。 结果,要阻止主机流量,我必须输入访问权限–列表10 deny 192.168.1.3 0.0.0.0命令。 之后,您需要指定权限,为此我键入命令access-列表10允许任何权限。 该列表需要应用于路由器R2的G0 / 1接口,因此我依次在g0 / 1,ip access-group 10中输入命令。 不论使用的是列表,无论是经典列表还是现代列表,都可以通过相同的命令将列表应用于界面。

要检查设置,我转到Laptop3命令行终端,尝试ping IP地址192.168.1.130-如您所见,系统报告目标主机不可用。

让我提醒您,您可以使用show ip access-lists命令和show access-lists命令来检查列表。 我们必须解决另一个与路由器R1有关的问题。 为此,我转到此路由器的CLI并进入全局配置模式,然后输入ip访问列表标准Secure_Ma_From_Se命令。 由于我们的网络为192.168.1.192/27,因此其子网掩码为255.255.255.224,这意味着反向掩码为0.0.0.31,您需要输入deny 192.168.1.192 0.0.0.31命令。 由于允许所有其他流量,因此列表以“ permit any”命令结束。 为了将ACL应用于路由器的输出接口,使用了ip access-group Secure_Ma_From_Se out命令。

现在,我将转到服务器的Server0命令行终端,并尝试ping IP地址192.168.1.226的Management0 Laptop0。 尝试失败,但是如果我将ping发送到地址192.168.1.130,则将建立连接而不会出现问题,也就是说,我们禁止服务器计算机与管理部门进行通信,但允许与其他部门中的所有其他设备进行通信。 因此,我们成功解决了所有4个问题。

让我给你看看其他的东西。 我们进入R2路由器的设置,这里有两种类型的ACL:经典和现代。 假设我要编辑ACL 10,标准IP访问列表10,它以经典形式包含两个条目10和20。如果使用do show run命令,您可以看到,起初我们有一个包含4个条目的现代访问列表,而没有一般标题Secure_Ma_And_Se下的数字是下面两个经典形式的ACL 10条目,其中重复了相同的访问列表10的名称。

如果要进行一些更改,例如,删除拒绝主机192.168.1.3条目并从另一个网络输入该设备的条目,则只需要对此条目使用delete命令:no access-list 10拒绝主机192.168.1.3。 但是,一旦输入此命令,ACL 10中的所有条目就会完全消失,这就是ACL经典外观在编辑时非常不便的原因。 现代录制方法使用起来更加方便,因为它允许免费编辑。

为了学习该视频教程的内容,建议您再次阅读该视频教程,并尝试自己解决问题,而无需提示。 ACL是CCNA课程的重要主题,例如,创建通配符掩码会使许多人感到尴尬。 我向您保证,足以理解掩码转换的概念,并且一切将变得更加简单。 请记住,理解CCNA课程主题最重要的是实践培训,因为只有实践才能帮助您理解特定的Cisco概念。 练习不是复制我的团队,而是以自己的方式解决问题。 向自己提出问题:需要采取什么措施来阻止从此处到应用条件的交通流,等等,然后尝试回答这些问题。

感谢您与我们在一起。 你喜欢我们的文章吗? 想看更多有趣的资料吗? 通过下订单或将其推荐给您的朋友来支持我们,

为我们为您发明的入门级服务器的独特模拟,为Habr用户提供

30%的折扣: 关于VPS(KVM)E5-2650 v4(6核)的全部真相10GB DDR4 240GB SSD 1Gbps从$ 20还是如何划分服务器? (RAID1和RAID10提供选件,最多24个内核和最大40GB DDR4)。

戴尔R730xd便宜2倍? 仅

在荷兰,我们有

2台Intel TetraDeca-Core Xeon 2x E5-2697v3 2.6GHz 14C 64GB DDR4 4x960GB SSD 1Gbps 100电视 ! 戴尔R420-2x E5-2430 2.2Ghz 6C 128GB DDR3 2x960GB SSD 1Gbps 100TB-$ 99起! 阅读有关

如何构建基础架构大厦的信息。 使用价格为9000欧元的Dell R730xd E5-2650 v4服务器的上等课程?