我是一名经过培训的工程师,但我与企业家和生产总监的交流更多。 不久前,一家工业公司的所有者征求意见。 尽管企业规模很大,并且是在90年代创建的,但是管理和会计工作仍是本地网络中的老式方法。

这是对其业务的担忧以及国家对控制权的增强的结果。 检查机构可以对法律法规进行广泛的解释。 税法修正案就是一个例子,它

取消了对违反税收

法规的限制法规 ,实际破坏了

银行业和审计机密 。

结果,企业所有者开始寻求可靠存储信息和安全传输文档的解决方案。 虚拟的“安全”。

我们与专职系统管理员一起完成了这项任务:我们需要对现有平台进行深入分析。

- 从经典意义上讲,即服务不应混浊 无需节省第三方组织的费用。 只有您的服务器;

- 需要对传输和存储的数据进行高度加密;

- 需要能够通过触摸按钮立即从任何设备删除内容的功能;

- 该解决方案是在国外开发的。

我建议删除第四点,因为 俄罗斯的申请具有官方证书。 主任明确表示应使用此类证书做什么。

选择选项

我选择了三种解决方案(更多的选择,更多的疑问):

该公司的所有者并不精通技术细节,因此我以每种选择的利弊清单的形式设计了该报告。

分析总结

同步化

优点 :

- 开源的

- 主要开发商的活动;

- 该项目已经存在很长时间了。

- 免费。

缺点:

- iOS外壳程序没有客户端。

- 慢转服务器(它们是免费的,因此它们会变慢)。 对于那些

不知道,当无法直接连接时使用Turn。 - 复杂的接口配置(需要多年编程经验);

- 缺乏快速的商业支持。

雷西里奥

优点:支持所有设备和灵活的Turn服务器。

缺点:一项非常重要的事情是支持服务人员会完全忽略所有电话。 零反应,即使您从其他地址写入也是如此。

盒装

优点:

- 支持所有设备;

- 快转服务器;

- 无需安装应用程序即可下载文件的能力;

- 足够的支持服务,包括 通过电话。

缺点 :

- 年轻的项目(评论很少和好评);

- 一个非常“技术”并不总是清晰的站点界面;

- 没有详尽的文档,许多问题必须得到支持。

客户选择了什么

他的第一个问题是:免费开发某些东西有什么意义? Syncthing立即被废弃。 争论不起作用。

几天后,由于缺乏支持,客户断然拒绝了Resilio Sync,因为 目前尚不清楚在紧急情况下该去哪里。 加上不信任该公司在美国的注册。

为了进一步分析,保留了Pvtbox电子保险箱。 我们对该平台进行了全面的技术审核,重点在于数据被拦截,解密和未经授权进入信息存储的可能性。

审核程序

我们在程序开始时,在工作过程中和处于平静状态下对化合物进行了分析。 现代标准的流量最初是加密的。 让我们尝试使用

Linux(Xubuntu Linux 18.04),Wireshark和

Mitmproxy即时进行MITM攻击并替换证书。 为此,我们将在Pvtbox应用程序和pvtbox.net服务器之间实现中介(通过https连接与pvtbox.net服务器进行数据交换)。

我们启动该应用程序以确保程序和文件同步在其中运行。 在Linux中,如果您从终端运行程序,则可以立即观察日志记录。

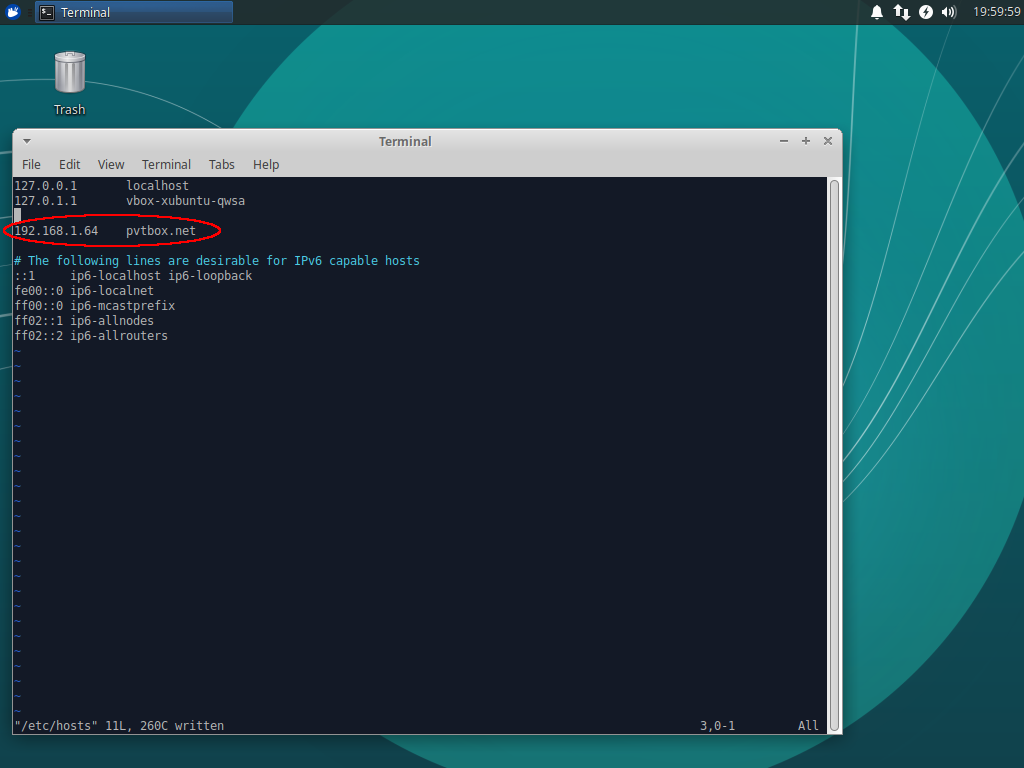

我们关闭该应用程序,并用超级用户特权替换

/ etc / hosts文件中的主机地址pvtbox.net。 该地址将替换为我们的代理服务器的地址。

现在,我们将为本地网络中地址为192.168.1.64的计算机上的MITM攻击准备代理服务器。 为此,请安装mitmproxy软件包4.0.4版。

在端口443上启动代理服务器:

$ sudo mitmproxy -p 443我们在第一台计算机上启动Pvtbox程序,查看mitmproxy的输出和应用程序日志。

Mitmproxy

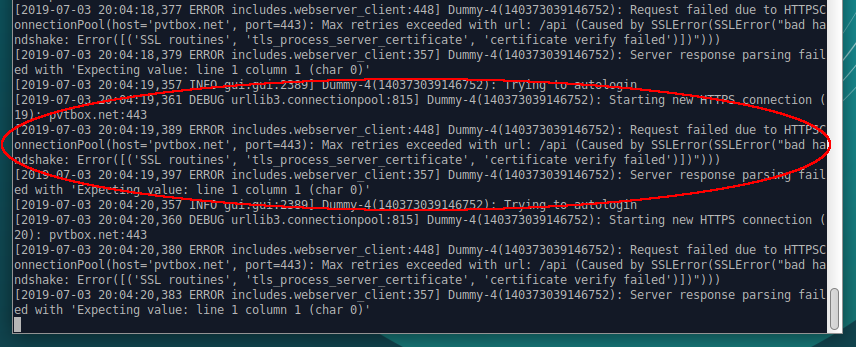

Mitmproxy报告客户端不信任来自代理服务器的欺骗证书。 在应用程序日志中,我们还观察到代理服务器证书未通过验证,并且程序拒绝工作。

在具有Pvtbox应用程序的计算机上安装

mitmproxy代理证书,以使证书“受信任”。 在计算机上,安装ca-certificates软件包。 然后将证书mitmproxy-ca-cert.pem从代理服务器的.mitmproxy目录复制到具有Pvtbox应用程序的计算机,该计算机位于目录/ usr / local / share / ca-certificates中。

我们执行以下命令:

$ sudo openssl x509 -in mitmproxy-ca-cert.pem-通知PEM -out mitmproxy-ca-cert.crt$ sudo update-ca-certificates

启动Pvtbox应用。 证书再次失败,程序拒绝工作。 该应用程序可能使用

证书固定安全机制。

在

signalserver.pvtbox.net主机以及节点之间的对等2对等连接上也进行了类似的攻击。 开发人员指出,用于建立对等2对等连接的应用程序使用开放式Webrtc协议,该协议使用DTLSv1.2协议进行端到端加密

。将为每次安装的连接生成密钥,并通过

signalserver.pvtbox.net通过加密的通道传输密钥

。从理论上讲,有可能截获要约并回答webrtc消息,在那里替换加密密钥,并能够解密所有通过webrtc到达的消息。 但是无法对signalserver.pvtbox.net进行mitm攻击,因此无法拦截和替换通过signalserver.pvtbox.net发送的消息。

因此,不可能在对等2对等连接上进行此攻击。

还发现该程序附带证书的文件。 该文件位于路径/opt/pvtbox/certifi/cacert.pem。 该文件已替换为包含来自mitmproxy代理服务器的受信任证书的文件。 结果没有改变-程序拒绝连接到系统,在日志中观察到相同的错误,

证书未通过验证。

审核结果

我无法拦截或替换流量。 文件名,甚至更多内容以加密形式传输,使用端到端加密,该应用程序实现了许多保护机制,可防止窃听和实施。

结果,该公司购买了两台专用服务器(物理上位于不同位置)以永久访问信息。 第一个服务器用于接收,处理和存储信息,第二个服务器用于备份。

导演的工作终端和iOS手机已连接到接收到的单个云。 其他员工由常规系统管理员和Pvtbox技术支持联系。

在过去的时间里,没有朋友的抱怨。 希望我的评论对类似情况的Habr读者有所帮助。