去年年底,在与Rostelecom达成交易之后,我们可以使用基于云的SD-WAN / SDN平台向客户提供IB服务。 我们与以虚拟化形式交付其解决方案的项目供应商建立了联系,并获得了巨大的成功,我们称之为统一网络安全服务平台(EPSC)。 它的关键功能是从云中提供安全技术,并可以进行集中管理:在所有服务式办公室中部署和更改单独的网络功能或进行全局转换仅需几分钟。 今天,我们将向您详细介绍其架构和“填充”。

但是,在深入了解之前,请先简单介绍一下EPSC的实际情况。 该平台包括以下服务:电子邮件安全性(安全电子邮件网关,SEG)和Web应用程序(Web应用程序防火墙,WAF),网络入侵防御(统一威胁管理,UTM)和Anti-DDoS。 所有这些都可以同时使用,也可以分别使用-在这里根据他们的需要使用。

请给我交通。 工作原理

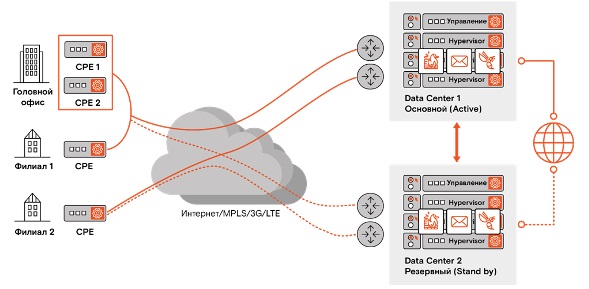

通常,在所有客户站点都安装了客户驻地设备(CPE)路由设备。 CPE为我们的数据中心-EPSC平台提供了安全的通道。 因此,只有在我们的外围安全设备上清除的流量才能到达客户。 同时,借助SD-WAN和隧道技术,将流量传送到我们的平台的过程并不取决于客户使用哪个提供商的网络。

平台架构

EPSC的物理基础结构是普通x86服务器,上面部署了虚拟机,交换机和路由器。 关键是您可以灵活,集中地管理这些财富。 VNF和MANO这两个魔术字对我们有所帮助。

VNF(虚拟网络功能)是提供给最终用户(UTM,SEG和WAF)的网络功能。 MANO(管理和协调)-一组用于管理虚拟化功能生命周期的工具。 这些工具仅提供集中化和灵活的编排功能,使您可以以根本不同的速度进行更改。

现在更详细。

每个数据中心的边缘是诺基亚7750 SR-12路由器,其吞吐量为400 Gb / s-它在外围和云内部提供路由。 较低级别的是具有40 Gb / s端口的Juniper 5100骨干交换机,聚合了来自较低层的所有网络组件。

虚拟网络包括两个部分:SD-WAN(将云环境连接到客户站点)和SDN DC(SDN DC),它是云本身内部的软件定义网络,可通过其配置端口,IP寻址等。 创建服务链时。

服务器部分由CloudBand云平台管理服务器,SDN管理服务器,SD-WAN(VSD,VSC)和NSG-BR管理服务器(通过VXLAN客户隧道终止IPsec的虚拟路由器)或VXLAN组成,具体取决于哪个是否进行IPsec加密。

针对客户流量的白色IP寻址是基于两个带有/ 22掩码的子网(每个子网中的1018个地址)实现的:其中一个路由到Internet,另一个路由到RSNet。

容错能力

所有云基础架构都基于莫斯科的两个地理上远程数据中心保留,这些数据中心以“活动–备用”模式运行。 此外,任何服务链(特定客户端的一组功能)都作为群集部署在每个服务链中。 在紧急情况下,从一个节点切换到另一个节点时,仅丢失约10个数据包。 由于愚蠢的人想出了TCP,因此损失不会很明显。

将来,我们计划在乌拉尔以外地区进行地理扩展,以减少该地区的数据传输延迟。 但是,今天,即使对于哈巴罗夫斯克,延迟也仅约200毫秒-客户在Steam上非常成功地播放并观看了YouTube上的视频(来自关于该服务的真实评论)。

在不久的将来,可以将一个CPE连接到两个独立的WAN。 通道可以是MPLS,以太网(铜线或光纤,取决于所使用的CPE),USB LTE调制解调器等。 例如,主频道可以是光纤,备用频道可以是无线频道(因为没有人能幸免于命运和破损的挖掘机)。 当前,可以使用两个WAN,但仅当在HA群集中使用两个CPE时才可以。

服务链

客户通过LC选择基本参数,并开始形成服务链:根据所选的带宽,网络接口自动提升,分配IP地址,并泵送VNF映像。 例如,如果您订购了300 Mbit的FortiGate防火墙,将自动为您分配4个核心,8 GB的RAM,一定数量的磁盘空间,并且映像将在0天的配置中自动部署。

现在,我们的平台性能是针对160个每个1 Gbit的服务链而设计的,并且计划扩展到1000个每个50 Mbit的服务链(因为根据我们的市场评估,由于1 Gbit链将不那么受欢迎)。

CPE-更薄,更好吗?

实际上,对于我们的服务,我们选择了基于诺基亚NSG-C和NSG-E200的“薄型” CPE。 它们之所以微妙,只是因为它们不能运行第三方VNF,否则它们具有在站点之间建立通信,建立隧道(IPsec和VPN)所需的所有功能,但是,其他制造商的解决方案也可以用于此任务。 还有用于过滤的访问控制列表(ACL):一些流量可以在本地释放,有些流量可以发送到EPSC数据中心进行精细清理,在该数据中心实现WAF,UTM和SEG虚拟功能。

此外,设备可以执行应用感知路由(AAR),即 使用深度数据包检查(DPI)机制根据流量类型确定带宽的优先级。 同时,固定和移动网络或它们针对不同业务的组合都可以用作通信通道。

CPE激活基于零接触配置的原理。 就是说,一切都基本:我们将CPE连接到Internet,从内部以太网接口连接一台笔记本电脑,单击激活链接,然后打开我们的LAN而不是笔记本电脑,一切正常。 此外,在我们的云中,默认情况下,VXLAN上的IPsec隧道会增加(即,首先隔离地址空间,然后进行隧道)。

总的来说,薄型CPE的选择对我们来说似乎更方便。 通过这种方法,客户可以摆脱可能的供应商锁定,并且可以随时扩展解决方案,而无需增加CPE的厚度(50 Mbps)。

对于厚CPE,它还可以实现客户端选择的虚拟功能,而在EPCC数据中心中,仅存在服务链管理。 这种方法的优点是所有流量都在本地处理。 同时,这种设备的成本要高得多,并且您不能在其上执行多项特定服务-您需要购买其他CPE。 是的,您可能会忘记多供应商。

但是,如果客户有一个相当大的平台(办公室,分支机构),该平台通过自身传递大量流量(超过200 Mbit / s),并且他想在本地过滤所有内容,那么注意CPE Nokia NSG E300系列(及更高版本)是有道理的支持虚拟化(VNF)的1至10 Gbps带宽。

默认情况下,SD-WAN将所有客户的站点带入一个完整的网状网络,也就是说,它按照“每个站点”的原则将它们连接在一起,而无需进行额外的过滤。 这减少了内部周界的延迟。 但是,可以构建更复杂的拓扑(星形,复杂星形,多列网格等)。

运作方式

目前,经典的MSSP理论中都提供了云中存在的所有VNF,也就是说,它们在我们的控制之下。 将来,客户将有机会独立管理这些服务,但明智地评估其能力很重要。

现在,一些简单的功能已部分自动化。 例如,在Secure Mail Gateway中,默认情况下配置了一个策略,其中用户每天接收一次可能与垃圾邮件相关的邮件列表,并可以自行决定其命运。

我们的JSOC所监控的一些全球性问题和漏洞将迅速解决,包括EPSC的客户。 这里正是我们需要集中管理策略和签名的可能性-这将保护客户免受Petya,NotPetya等感染。

对尴尬问题的诚实回答

实际上,尽管我们非常相信服务模型的优点,但是很明显,对于许多人来说,电子邮件系统的概念太不寻常了。 我们最常被问到的是:

-FortiGate站在您的数据中心,即您会看到我们的流量吗?-不,我们看不到流量。 FortiGate以加密形式接收它,使用客户的密钥对其进行解密,使用流杀毒软件对其进行检查和处理,使用相同的密钥对其进行加密,然后再将其发送到您的网络。 我们没有选择的余地(除非进行苛刻的信息库解决方案的逆向工程,但这太昂贵了)。

-移至云端时是否可以保存我们的网络分段?-这里有一个限制。 网络细分并不是一个乌云密布的故事。 UTM是无法分割的客户网络的边界防火墙,也就是说,您的数据在单个通道中向外传播。 从某种意义上说,您可以通过为不同的站点设置不同的限制来在CPE的ACL内对网络进行分段。 但是,如果您有需要通过防火墙彼此进行交互的业务应用程序,则仍然需要使用单独的固件进行内部分段。

-迁移到云时,我们的IP地址会发生什么?-在大多数情况下,您将不得不将白色IP地址更改为我们的白色IP地址。 如果您有分配给您的提供商非独立自治系统(PI AS),则可能会发生例外,可以从我们这里重新宣布。

有时候,选择一个复杂的选项更合乎逻辑,例如,让用户通过UTM进行通信,然后将其他网段直接发布到Internet。

-如果您需要保护由外部提供商托管的网站?-CPE不放在那里。 您可以通过更改ADNS记录来连接WAF:将站点的IP更改为服务链的IP,然后流量将在没有CPE的帮助下通过我们的云。

如果您还有其他问题,请在评论中写下,我们将尽力回答