h4ck 2019夏季课程

的Summ3r已经结束,现在该进行盘点了。 在本文中,我们将告诉您安全分析部门的学员取得了哪些成果。

在这里,您可以查看过去几年的结果:

我们坚持以前的做法:向参与者提供了在计划通过期间可以从事的工作的主题列表。 有人对研究有自己有趣的想法,我们随时准备讨论它。

那么,选择是如何去部门的呢? 第一阶段是填写调查表,我们将其发布在公司

网站上 。 它包含10个有趣的任务。 他们帮助评估了该人的培训水平,他的知识和一些实践技能。

与

Korgik_0合作

,我们已经

对入学考试进行了

详细分析 ; 此外,提出了一种评估响应和一些有趣的统计数据的系统。 因此,我们不再赘述它们,而是继续进行最有趣的事情。

安全分析部门做什么?

我们的员工会

破坏相邻的Wi-Fi,在公司网络中进行渗透测试,分析Web应用程序和公司软件的安全性,并仔细查看源代码,包括移动和银行应用程序。 (c)

引言

今年,有很多人希望参加,包括来自其他城市的人。 从地理位置

上讲 ,

h4ck的Summ3r始终在美丽的圣彼得堡市举行。

今年的招聘工作包括新面孔和已经熟悉的面孔:某人已经在我们的大学接受过学生实习,现在已经在体面的水平上处理了资格问卷,而前几年的某人曾来过

h4ck的Summ3r看着。 我们总是很高兴看到年轻专家的职业发展,特别是如果我们自己为此做出贡献的话:)

培训的重要部分是员工的讲座。 今年安全分析部门的讲座清单如下:

- 广告安全

- 打p和有用的插件

- Linux LPE

- Windows LPE

- 网络安全讲座

- Wi-Fi安全

- 探索Android应用程序的安全性

参与者自己也充当了讲师的角色-在

h4ck的Summ3r即将完成时

,他们作了关于研究结果的演讲,分享了工作过程中出现的问题,并讲述了达到的目标。 几个人组成团队,共同致力于项目。

此外,我们已经开发了一个实验室环境,您可以在其中练习实用的信息安全技能。 任务不仅有用,而且也很重要-在

h4ck 2019 Summ3r结束时

,项目经理查看一般统计数据并确定完成最多任务的人员。 如您所知,这会在以后影响数字安全人员候选人的选择。

所有成功的演讲者均被郑重授予

h4ck 2019 Summ3r完成证书。

那些成功进入决赛的人被要求对我们进行简短调查。

迷你面试的问题如下:

- 您为什么决定在Digital Security实习? 是什么吸引了您进入公司?

- 您喜欢h4ck的Summ3r吗? 特别令人难忘的是什么? 现实如何符合您的期望?

- 告诉我们您的任务。

- 您在准备过程中从事的任务看起来是否有趣? 您有想做但失败的事情吗?

- 您准备好返回公司参加新一轮的H4ck Summ3r还是工作?

保留作者的拼写,标点和风格。亚历山大·切尔嫩科夫(Alexander Chernenkov),MITM速查表主题

1.经常在互联网上注意到该公司的出版物和研究。 我给人的印象是,这是一家真正有机会从事信息安全领域中切实可行的研究活动的公司。

2.我喜欢实习。 我一直希望自己当教授。 可以帮助我发展并同时为社区带来一些好处的业务领域。 我参与的这个项目提供了这样的机会。 现实与更好的期望相吻合。

3.他参与撰写有关mitm攻击的作弊技巧,占据了网络级别,这是他长期以来一直希望在安全环境中发挥作用的能力。

4.任务非常有趣,给了很多自由,因为第一个任务是自己弄清楚,以便正常地传达给人们。

5.准备返回实习,可能会工作。

研究结果可在

此处找到(该项目正在积极编辑和开发中)。

Vladimir Dushkevich,主题MITM备忘单,全屏网络钓鱼

1.我对从事可以在实践中使用的任务非常感兴趣。 我喜欢信息保护框架中的实际任务(而不仅仅是保护:))。 此外,与那些比你了解更多,知道更多的聪明人合作总是很高兴:)

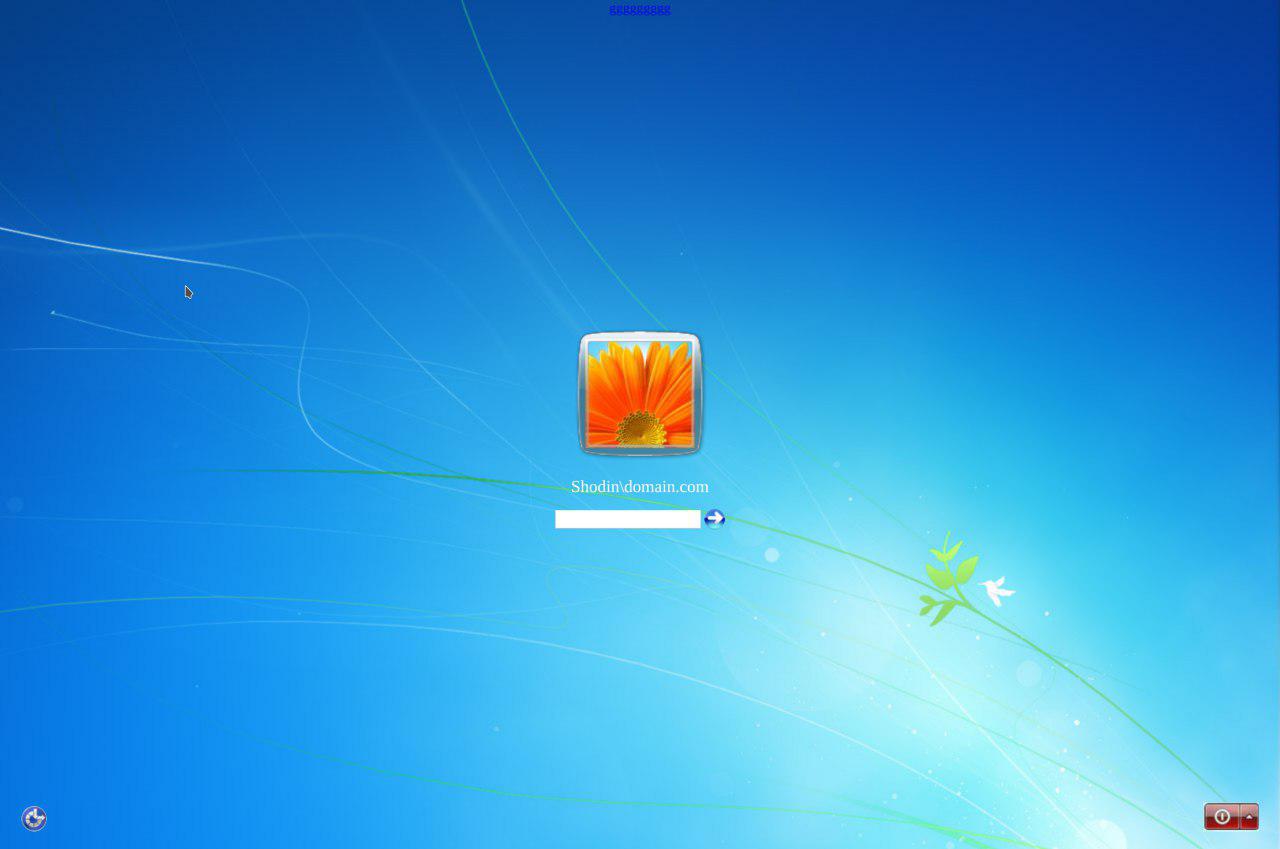

2.我真的很喜欢实习,现在我对javascript有更多的了解-并且我自己实践了。 我通常认为js很无聊,但现在我知道不是。

我特别记得我是如何测试ICMP重定向攻击的-事实证明,某些发行版仍然容易受到攻击(尽管攻击非常古老)

3.我能够参加两项任务-编译mitm速查表和javascript全屏钓鱼。 作为第一部分的一部分,我们针对mitm攻击编写了一个简短的速查表,进行检查并为它们选择资金。 在第二部分中,我们制作了一个小的网络钓鱼页面,类似于Windows 7中的密码输入窗口-事实证明很有趣:)

4.遗憾的是,只有我非常忙于工作-没有时间解决任务。 我们设法仅部分完成了这些项目-我们将在秋天完成这些项目,结果很有趣。

5.返回公司实习-确定明年。 在工作中-这也很有趣,唯一的障碍是我住在阿尔汉格尔斯克:)))

网页仿冒页面的布局过程

网页仿冒页面的布局过程Danila Leontiev,Amazon Network Digger主题

1.数字安全性使您可以实现几乎所有CTF-phera的梦想-这使您有机会专业地从事自己喜欢的事情。 回答问题“什么吸引了公司?” -只是这个机会。

2.由于这次旅行的费用很高,包括搬家,生活和一般在城市的生活费用,仅由于这个原因,我不能对这个计划进行太高的评估。 我将其评分为3.8-4.3分。 估计系数由以下公式组成-新知识/花费的金钱=效用。

只是为了让您了解。 为了让我参加您的计划,我将必须支付约5.5万卢布。 太多了 这笔钱可用于高级培训或培训教授。 英文 它比“黑客之夏”利润更高。 我认为公司应该重视Sirius作为培训学生的平台。 并以Solar Security的同事为例。 我倾向于这些程序对学生完全免费的事实,这是一个巨大的优势。 您知道,我没有“学生与老师”互动。 如果在项目上进行经验交流,那不仅对他而且对老师来说,将是一个巨大的业障。 策展人也许已经有使用云的经验,或者他在该主题上有一些发展(相同的评论会很有帮助)。

3.项目的目标-我工作的实质归结为发现配置AWS的弱点。 并根据发现的问题,编写脚本以映射云基础架构。

4.当然,对于我自己,我选择了可以从头开始的项目。 当然,回答这个问题是否对我来说很有趣。

5.我认为在“黑客之夏2020”上,我会再次回来测试自己。 检查我现在的水平。 现在谈论就业还为时过早,因为我需要大约2年的时间才能完成学业,而又需要一年的时间来筹集第n笔钱才能搬到圣彼得堡。 但是无论如何,数字安全将是优先考虑的工作场所。

黑色-已实作; 红色-未实现

黑色-已实作; 红色-未实现Timur Abdullin,Golang社交机器人主题

1.我决定在DSek实习,因为它是为数不多的几家提供酷实践实践安全机会的公司之一,同时还是学生。 我还吸引了公司专家大量有关各种资源的出版物(当然,大多数是Habr),以及他们参与BugBount计划的情况。

2.我真的很喜欢实习,现实绝对超出了预期。 讲座非常有趣,有用,提供了许多新信息。 实验室令人着迷且复杂,在它们之后,HackTheBox上的汽车可能看起来很简单。

3.我的任务是向渗透测试中使用的实用程序中添加模块,以从捕获的计算机中收集有用的信息。 我实现了从流行的网络客户端(

PuTTY ,

MobaXterm ,

FileZilla )收集信息,提取主机,用户名和密钥。

链接到模块。他还

编写了可供外部网络上的客户端使用的

端口扫描程序 。 如果在网络上使用防火墙阻止了对某些端口的访问,则需要这种扫描仪。 扫描程序的客户端部分正在尝试连接到指定的端口列表。 服务器端接收传入的tcp数据包,建立连接并记下数据包到达的端口号。 在这一方面,我们使用原始的tcp套接字,因为它在编写时更快,更有趣:)

4.完成任务非常有趣。 例如,写一个以前未知的Golang,了解tcp数据包的设备字段,并研究异步运行。 学习如何解密MobaXterm,FileZilla程序的数据将是一件很不错的事情,但是对于初学者来说,繁琐的项目很难逆转。 另外,没有足够的时间来完全解决异步问题,但是我认为我会在不久的将来做到这一点。

5.是的,绝对可以! 非常感谢组织者度过了一个有趣的夏天)

Vladislav Trofimov,Golang社交机器人主题

1.朋友给了我发送问卷的想法,说公司是信息安全市场上的领先公司之一,此外,项目将非常有趣,这是提高技能的绝佳机会。

2.我喜欢它,现实超出了我的期望。 办公室里的氛围很好,与员工和其他实习生的友好关系,令人兴奋的工作流程-这就是记忆中的内容。

3.我研究了主题“ Golang社交机器人”-用于渗透测试的机器人。 主要目标是编写收集有用数据的模块,这些模块以某种方式与计算机资源进行交互。

4.有很多任务,有些任务比较容易,有些难度更高,但同样有趣。 在我看来,已经完成了许多工作,尽管总的来说,我知道我可以做得更多。

5.当然! 实习提供了一个很好的机会,不仅可以深入研究项目的主题,还可以开发技能,获得其他主题的知识,为此,这要感谢公司!

Danil Beltyukov,Kubernetes备忘单主题

在玩了一年的CTF之后,我决定尝试自己的真实项目。 我看到来自Digital Security的实习生很感兴趣。 到那时,我认识的许多人已经在那里工作了,这使我对自己的决定充满了信心。

2.是的! 有很多有趣的讲座,还有一个“实验室”,里面有很多独轮车。 可以将在讲座中获得的知识应用于实验室中的破碎机。

3.我的主题是为Kubernetes集群创建安全表。

主要的错误配置,启用的内容,以至于是“世俗的”等等。

4.当然。 研究过以前的研究后,我意识到它们已经过时或在旧版本的kubernetes上执行,而这些版本默认未启用大多数安全功能。 在新版本中,很难找到“开箱即用”的漏洞。 我从另一侧看了研究,并开始依赖具有易受攻击的应用程序的典型方案。 毕竟,我们必须首先保护数据,而不是集群。 结果,我发现了可能会使攻击者的生活复杂化的选项,但默认情况下未启用。

5.是的!

K8numerator bash脚本迭代Kubernetes集群中的服务

K8numerator bash脚本迭代Kubernetes集群中的服务研究结果可以在

这里找到。

结论

我们继续改进h4ck计划的Summ3r,今年我们收到了与会人员的一些宝贵希望,我们将努力实现这些希望。

我们要对自己说“谢谢!” 那些解决了我们的任务并从事研究工作的人-你们真是太好了!

在2020年h4ck的Summ3r上见;)