许多安全中心都在与黑客作斗争,并攻击他们的工作甚至生活的重点。 这个案子确实很重要,而且理智上也很宽敞。 我们研究威胁情报数据,收集各组及其TTP(战术,技术和程序)的归因,制定用于检测事件的个人方案和规则,并实施强大的技术解决方案。 对于任何安全团队而言,这都是一项巨大而重要的工作,对于任何成熟的SOC而言,这甚至都是更重要的工作。

但是定期地,当发生大规模且令人不愉快的大规模攻击时,所有通过监视来实现安全性的经典方法都会简单地乘以零。 甚至您的祖母也学到的东西。 我们通常将这种攻击媒体称为网络大流行,以免与常规的Cobalt邮件或狡猾的Silence工具相混淆(对于经验丰富的人来说,它们已经变成了白噪声之类的东西)。 我们正在谈论Heartbleed,Shellshock,Wannary,思科设备中的漏洞等。 它们与其他网络转移有何区别? 在SOC以及公司的信息安全服务中表现如何(或不值得)? 让我们根据削减来解决。

新威胁还是旧问题?

如果您更仔细地查看此类事件,很快就会发现它们与其他所有事件之间的区别是:每个事件都有一些基本的严重漏洞。 永恒之蓝(Eternal Blue)在2017年收获了自己的农作物,以各种名称(DoublePulsar,WannaCry,NotPetya)伪装自己,2018年4月,漏洞CVE-2018-0171肆虐,BlueKeep的时机尚未到来(但这并不准确)。 结果,与高级攻击的区别在于关键组件:

- 一种快速而令人沮丧的大规模恶意软件传播方法(直至直接渗透到整个外围),

- 穿甲枪(覆盖范围广,关键性高,严重的“穿透”效应),

- 原始工具(通常是目标)。

形象地说,我们在谈论的是锤子,而不是双刃剑。 不幸的是,供应商会起

眼睛,不要让我们感到无聊,攻击者常常会把这种锤子摆在他们手中。 每一次大规模的攻击都有其自己的巨大而可怕的漏洞,其中之一来自供应商。 在这种情况下,对关键漏洞的跟踪并及时进行处理已成为信息安全状况中心状况的主要方面之一,而该中心通常被称为安全运营中心。

如果我们在过去的媒体网络大流行中没有遇到听众的反对,我可能会在这里提出建议并结束这篇无聊的文章。

只需加水放补丁

一个非常普遍的反对意见:“但是

,明智的人在没有补丁的情况下在Internet

上挂出了该服务的什么(

检查使我受了惩罚 ?!”),“漏洞已经存在了很长时间了-它们真的可以及时更新吗?” 等等。

如果您是老鹰阅读器,只需单击一下WSUS或SCCM即可更新基础结构,或者用户太少而无法手动放置所有内容,则可以向右滚动到文章结尾-也许一些技巧会有用。 但是,在大型公司环境中,

绝地的安全之路从获取有关漏洞的信息到关闭漏洞还有很长的路要走。

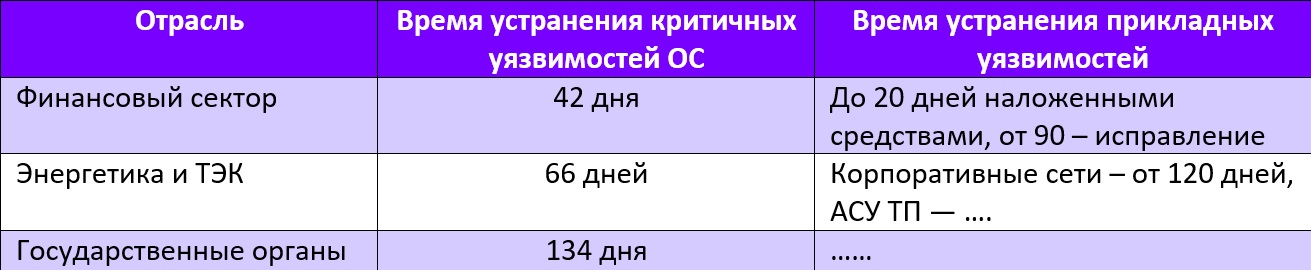

妨碍IS官员的是什么?总的来说,我希望在不久的将来(这是一个破坏承诺的人),我们将在公司环境中撰写有关漏洞管理主题的单独文章或周期。 同时,我们将自己限制在统计范围内-一家普通公司需要多长时间才能处理漏洞:

如您所见,在不到40天的时间内,一家罕见的大型

鸟类公司关闭了漏洞问题。 因此,大型组织必须考虑补偿措施,优先级以及解决新的严重漏洞问题需要解决的其他问题。

狼,狼或无Without

似乎有了前面提到的所有问题和更新困难,仅修补最关键的差距才有意义。 或者,正如一位专家在我们

关于BlueKeep-1的新闻中的评论所写的那样,只有那些已经公开可用的漏洞利用程序。 该职位确实有权存在:为什么徒劳地推动IT专家并破坏与他们的关系? 可以肯定的是,我们在本节标题中指定的关于男孩的寓言,众所周知,但是,在这种情况下,总是有细微差别的。

它的事实在于,我们每年都看到网络犯罪分子工具的不断发展以及暗网中“新产品”的应用率。 这表明刚刚在最短的时间内针对漏洞编写的漏洞利用程序已经可以用于对公司基础架构的攻击。 在这种情况下,公司安全人员不再有机会准备,整理和采取对策。 为了说明,一些统计信息:

Time2攻击

Time2攻击这是大型分析摘录的内容,从漏洞的实际发布到公开利用漏洞的出现,再到从利用漏洞到攻击者的首次公开(已知)攻击之间的时间间隔。 现在让我们离开BlueKeep的情况,它实际上还没有表现出自由的性质,但是对于所有其他情况,这种情况都具有指示性:通常,这不是几个月,而是大约在漏洞利用之前的几周,以及之后的几天。第一次使用。 对于Adobe漏洞(CVE-2018-15982)来说,情况似乎尤其令人难过,该漏洞是在利用漏洞出现后的第二天用于攻击的。 将帖子稍微向上滚动一下,可以看到平均而言,如果我们等待漏洞利用,我们只是没有时间在基础设施上放置补丁。 因此,在没有它的生活现实中,这是“屏蔽”,最好早日照顾我们的基础架构,而不必担心IT部门可能出现的问题。

一些有用/无用的(下划线)提示

所有这些推理导致我们做什么? 公司在理想情况下需要有什么地图或方法来应对每个已识别的关键漏洞? 在每种情况下,她都会成为恶魔的个人,但我想分享一些我自己的有用提示。

- 我们会定期监控漏洞,在漏洞被利用之前就开始“恐慌”-这个过程并不像看起来那样难以组织。 我们从供应商站点(星期二补丁等),新闻提要中收集信息,订阅几个主题的Habra帐户和其他博客,添加来自基础架构特定供应商的新闻通讯,并至少每天早上阅读一次发布的信息。 这通常是保持最新状态的一个很好的第一步。

- 我们在组织的外围检查开放服务-基础结构的复杂性正在增加,并且对IT部门工作的控制也很复杂(因此,即使在大型公司中,外围的RDP也不足为奇)。 这意味着在检测到严重漏洞的情况下,您至少需要进行一次整洁的扫描来检查外部地址,并且最好定期进行(从海上使用的工具-从几乎免费的shodan到商业服务)。 是的,应该像刷牙一样对待这个过程。

注意! 当然,只有当我们真正知道我们的外部边界和外部地址并参与其库存时,此方法才起作用。 - 如果操作系统或办公软件存在RCE漏洞,则必须先将工作站包括在修补区域中。 当然,最关键的存储在服务器段中,但是关闭边界时失败的第一点很可能是用户(通过网络钓鱼电子邮件,受感染的闪存驱动器等),并且流行病将从中传播到整个网络。 另外,通常在AWP上安装补丁程序在协调和测试周期方面也不会那么麻烦。

- 如果我们在网络之间使用SOA / IPS,我们正在等待供应商的签名来识别利用漏洞的迹象,否则,我们将自己编写(如果我们具有所需的专业知识)。 隔离特定部分中的威胁将显着减少损坏区域。

- 但是,在对整个基础架构进行补丁之前,我们不会放松下来。 恶意软件的传播媒介和恶意因素的攻击极为多样,甚至一本储蓄书也不再为我们的生活提供保证。

我希望我们的建议将帮助某人迅速抵抗下一次僵尸大规模袭击。