对于任何大公司而言,延迟签名都是很常见的事情。 汤姆·亨特(Tom Hunter)和一家在线宠物商店之间没有达成彻底透支的协议,这是一个例外。 必须同时检查站点和内部网络,甚至检查Wi-Fi是否正常。

在所有手续解决之前先梳理手就不足为奇了。 好吧,只是扫描网站以防万一,像“ Baskervilov Dog”这样的知名商店不太可能在这里犯错。 几天后,Tom仍然交付了已签署的原始合同-此时,在第三杯咖啡之后,内部CMS的Tom感兴趣地评估了仓库的状况...

资料来源: Ehsan Taebloo

资料来源: Ehsan Taebloo但是,特别是在CMS中,无法进行管理-网站管理员禁止使用Tom Hunter的IP。 尽管一个人可以设法在商店的卡上产生红利,并以几个月的便宜价来喂养这只心爱的猫。 从网站区域转到客户的本地网络同样会很有趣,但是显然这些细分市场并没有与客户建立联系。 尽管如此,这在大型公司中更经常发生。

完成所有手续后,汤姆·亨特(Tom Hunter)用提供的VPN帐户武装自己,并转到客户的本地网络。 该帐户位于Active Directory域内,因此可以轻松地转储AD-合并有关用户和工作计算机的所有公共信息。

Tom启动了adfind实用程序,并开始将LDAP请求发送到域控制器。 使用按类objectategory进行过滤时,将person指定为属性。 答案通过以下结构返回:

dn:CN=,CN=Users,DC=domain,DC=local >objectClass: top >objectClass: person >objectClass: organizationalPerson >objectClass: user >cn: >description: >distinguishedName: CN=,CN=Users,DC=domain,DC=local >instanceType: 4 >whenCreated: 20120228104456.0Z >whenChanged: 20120228104456.0Z

另外,仍然有很多有用的信息,但是最有趣的是在> description:> description字段中。 原则上,此帐户注释是存储次要注释的便捷位置。 但是客户的管理员认为,密码也可以从容地存放在这里。 毕竟,谁会对所有这些次要服务记录感兴趣? 因此,汤姆收到的评论看起来像:

, 2018.11.16 7po!*Vqn

您无需在额头上跨度为七个,就可以理解为什么组合最终会有用。 仍然可以通过field> description来解析CD中的大型响应文件:在这里,它们是-20个登录密码对。 几乎一半的用户具有RDP访问权限。 良好的立足点,是时候分散进攻力量了。

网络环境

容易接近的Baskerville Dogs球在混乱和不可预测的状态下都像一个大城市。 有了用户和RDP配置文件,汤姆·亨特(Tom Hunter)在这个城市是个可怜的男孩,但即使是他,他也设法通过闪亮的安全策略窗口查看了许多内容。

文件服务器,会计帐户甚至与它们相关联的脚本的部分-所有这些都是共享的。 在这些脚本之一的设置中,Tom找到了一个用户的MS SQL哈希。 有点蛮力的魔术-用户的哈希变成了纯文本密码。 感谢John Ripper和Hashcat。

这把钥匙应该放在胸前。 找到了箱子,此外,还有十个“ ches子”与箱子相连。 并在里面放置六层...超级用户权限,nt权限\系统! 在两个方面,我设法运行存储过程xp_cmdshell并将cmd命令发送到Windows。 您还想要什么?

域控制器

汤姆·亨特(Tom Hunter)为域控制器准备了第二击。 根据地理位置上远程服务器的数量,Baskerville Dogs网络中有3个。 每个域控制器都有一个公用文件夹,就像商店中的开放店面一样,同一个贫穷的男孩Tom闲逛。

这次,这家伙又是幸运的-他们忘记从硬编码本地服务器管理员密码的窗口中删除脚本。 因此,域控制器的路径是开放的。 进来,汤姆!

在这里,从魔术帽中提取了一个

mimikatz ,这使几个域管理员都可以获利。 汤姆·亨特(Tom Hunter)可以访问本地网络上的所有机器,恶魔般的笑声吓到了附近椅子上的猫。 这条路比预期的要短。

永恒蓝

对WannaCry和Petya的记忆仍在渗透测试者的脑海中,但是一些管理员似乎在其他晚间新闻中忘记了密码学家。 Tom发现了三个SMB协议中存在漏洞的节点-CVE-2017-0144或EternalBlue。 在WannaCry和Petya勒索软件的帮助下,这是相同的漏洞,该漏洞允许在主机上执行任意代码。 在一个易受攻击的节点之一,有一个域管理员会话-“利用并获取”。 你能做什么,时间没有教给每个人。

巴斯特维尔狗

信息安全经典喜欢重复一遍,即任何系统的最薄弱之处都是人。 请注意,上面的标题与商店名称不匹配? 也许不是每个人都那么小心。

在网络钓鱼大片的最佳传统中,汤姆·亨特(Tom Hunter)注册了一个与巴斯克维尔狗(Baskerville Dogs)域不同的字母。 该域上的邮寄地址模拟了商店信息安全服务的地址。 从下午4:00到下午5:00的4天之内,这样的消息被从伪造的地址平均发送到360个地址:

也许,只有他们自己的懒惰才使员工免于大规模丢弃密码的麻烦。 在360个字母中,只有61个字母被打开-安全服务不是很受欢迎。 但这很容易。

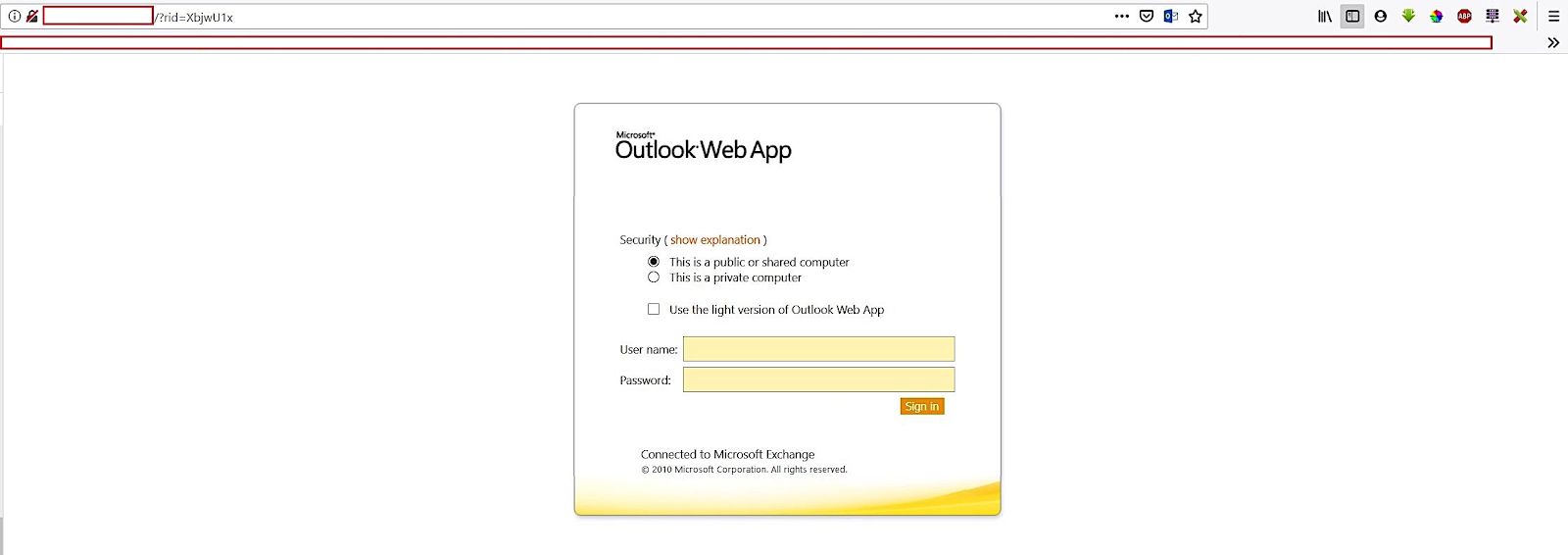

网络钓鱼页面

网络钓鱼页面有46人点击了该链接,其中将近一半(21名员工)没有浏览地址栏,而是平静地输入了用户名和密码。 好的,汤姆。

Wi-Fi网络

现在,我不必依靠猫的帮助。 汤姆·亨特(Tom Hunter)向他的旧轿车扔了几块铁,然后去了巴斯克维尔犬行(Baskerville Dogs)的办公室。 他的访问未获同意:Tom将测试客户的Wi-Fi。 在商务中心的停车场中,有几个空闲点已成功进入目标网络的外围。 显然,他们并没有特别考虑它的限制-好像管理员为了应对有关Wi-Fi薄弱的投诉而随机添加了其他点。

WPA / WPA2 PSK保护如何工作? 接入点和客户端之间的加密提供了一个会话前密钥-成对瞬态密钥(PTK)。 PTK使用预共享密钥和其他五个参数-SSID,身份验证器通知(ANounce),请求方通知(SNounce),接入点和客户端的MAC地址。 Tom截获了所有五个参数,现在只有“预共享密钥”丢失了。

Hashcat实用程序在大约50分钟内获得了该丢失的链接-我们的英雄发现自己已进入访客网络。 在附近,您可以看到公司的工作网络-奇怪的是,汤姆在这里管理了大约9分钟的密码。 所有这一切都无需离开停车场,也无需任何VPN。 正常工作的网络为英雄活动开辟了英雄广场,但他……没有在商店卡上投入奖金。

汤姆停下来,看着他的手表,在桌上扔了几张钞票,然后说再见,离开了咖啡馆。 也许再次成为笔试,或者我想到了一个电报频道 ...