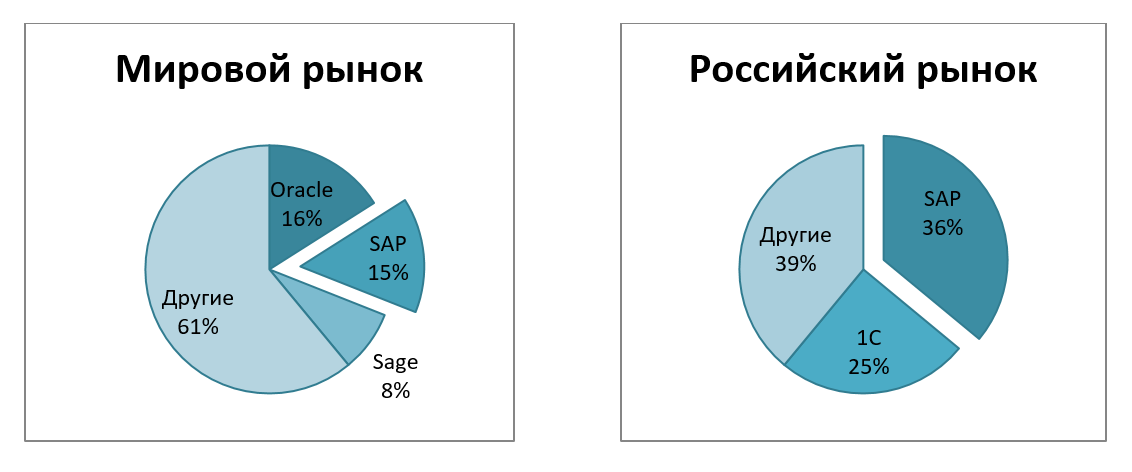

随着世界范围内企业数字化的趋势,企业资源管理系统-ERP系统-越来越流行。 长期以来,该公司在全球和俄罗斯市场中的最大参与者一直是德国公司SAP。

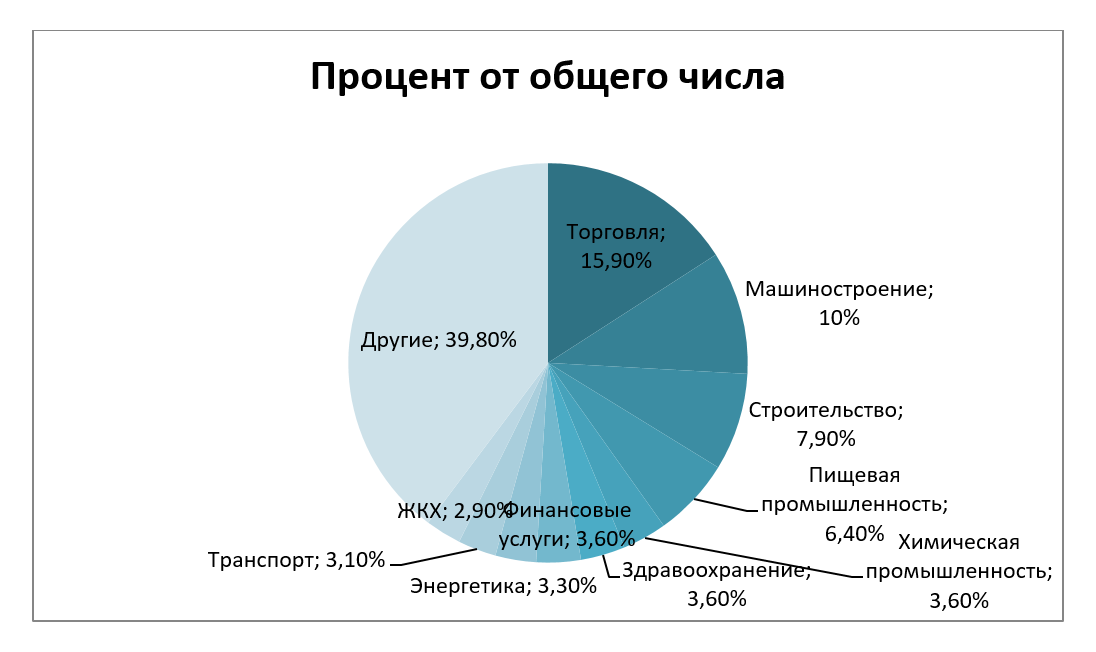

值得注意的是,Gartner将这种类型的系统定义为“业务关键型”,鉴于它们提供的广泛功能,这不足为奇:财务,制造,供应链管理,CRM,产品生命周期,BI等。例如,将这些解决方案用于TAdviser门户网站领导的最大数量实施项目的行业份额如下:

但是,尽管这些关键业务决策具有相关性,但行业仍然缺乏有关网络犯罪分子在工业间谍活动,黑客攻击牟利或出于政治动机的目的下使用此类系统的攻击媒介的信息。

信息技术的传播导致检测到的软件漏洞(软件)的数量增加,因此系统易受攻击的组件总数增加。 由于业务流程的实施通常涉及通过Internet相互进行远程系统的交互,因此,这带来了最大的危险,因为 在这种情况下,企业ERP系统可以访问开放网络。

借助Shodan和Censys等专门的Internet搜索资源,以及使用每天在Exploit-DB在线服务上发布的某些Google查询(称为Google Dorks),可以通过Internet找到超过17,000个应用程序ERP系统和至少500个SAP配置文件可在不安全的文件存储中免费使用。

例如,在2016年,美国国土安全部的CERT发布了一项指令,指出至少有36个全球组织通过利用已有五年多时间已知的SAP系统中的漏洞被黑客入侵。 一个更“热门”的例子:2019年4月,在迪拜的一次会议上提出了10KBLAZE漏洞,这危及了成千上万的公司,尽管“缩小”系统漏洞的安全说明已在2013年之前发布。

(利用Exploit-DB在线服务的数据)公开可用的利用程序或利用特定漏洞的详细说明的数量正在稳步增长。 他们中的许多人使用已发布的安全性准则,并且其中的一些是完全自动化的,可在Metasploit等实用程序中使用,该工具允许自动渗透测试。

值得注意的是,各种各样的大型骨干企业经常成为攻击的目标。 在某种程度上,为了解决这个问题,通过了第187号联邦法,“关于俄罗斯联邦关键信息基础设施的安全性”(KII),自生效以来已经过去了一年半。 首先,通过该法律的目的是加强对遵守KII设施安全要求的控制,并在计算机攻击这些设施时提高容错能力。 除此之外,从KII主体了解计算机事件将需要与状态系统集成,以检测,预防和消除计算机攻击的后果(SOSOPKA)。

此外,随后,除本联邦法律外,还通过了规范性法律法规,对重要的组织和技术要求均提出了要求(属于重要类别的第一,第二或第三类重要性,这是根据重要性的标准和其价值指标分配给既定的分类程序的) )关键信息基础架构的对象。

例如,在对信息安全威胁进行建模的过程中,有必要分析重要对象及其软件和固件的可能漏洞,并确定实施这些威胁的可能方法。

考虑到SAP不仅在俄罗斯而且在全球市场上都是领导者这一事实,我们可以得出结论,对于图1所列领域的一些公司,“关键信息基础设施安全性”法律要求的实施将直接相关。确保其ERP(包括SAP)解决方案的安全性状态。 图1:结合了KII对象的球体(根据第187号联邦法律)

图1:结合了KII对象的球体(根据第187号联邦法律)SAP ERP系统大环境的复杂性,其管理服务器可以在物理上彼此保持足够的距离,以及对具有成千上万名员工的企业的管理-所有这些使监视和分析SAP系统安全性的过程变得复杂。

但是,Internet上信息系统的“开放性”并不总是被视为负面因素。 例如,许多KII对象都有一个封闭的隔离网络,这只会使安全分析过程复杂化,因为在这种情况下,系统无法直接访问Internet,这意味着用于检查更新的内置方法无法始终履行其功能,从而导致安全漏洞对某些类型的攻击保持开放。

基于以上所述,在执行联邦法律“关于KII的安全性”的要求时,可以看到几个工作领域:

- 改进和制定及时更新软件的措施;

- 使用附加的防护设备;

- 程序源代码分析和安全软件开发过程的实现。

在这种情况下,对国内SAP安全工具的设计,实施和应用的需求尤为迫切。 无处不在的进口替代不仅要求供应商进一步开发国内产品,而且还考虑到最相关的信息安全要求,还需要企业采用更集成的方法来实施ERP系统。

Gazinformservice的设计工程师

Boris Pasynkov