我们不断监视黑客工具的变化,无论是新工具的出现还是更新现有工具。 因此,我们无法通过DefCon 27演示实验室宣布的

Silent Trinity 。

这是什么,为什么要学习

PT ESC专家为公司的产品提供知识,并教会他们如何检测TTP(战术,技术和程序)攻击者。 开发后阶段是任何妥协的组成部分。 因此,我们认为发现诸如Silent Trinity这样的有趣工具是我们的职责。 此外,PT ESC专家已经

发现使用它的真实攻击案例。

Silent Trinity开发后框架收到新版本0.3.0的更新。 关键创新是客户端-服务器体系结构和多用户模式。 黑客喜欢使用DLR(动态语言运行时)的框架。

借助DLR,与C#相比,植入物获得了更大的灵活性和保密性。 目前,可以通过四种传输方式与受害者进行C2通信-HTTP,HTTPS,DNS,WMI。

新的《沉默三位一体》如何运作

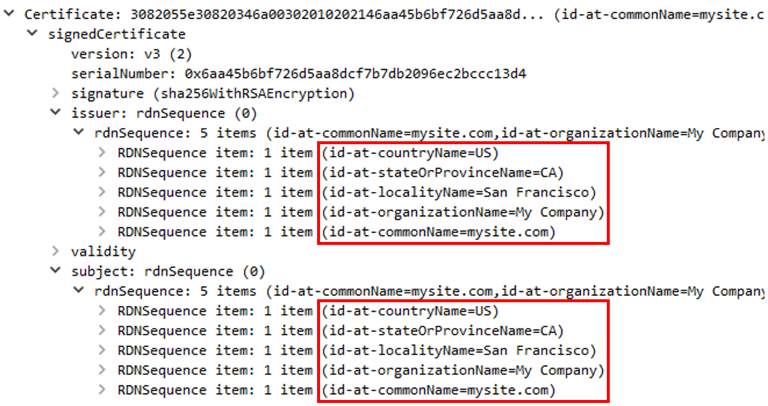

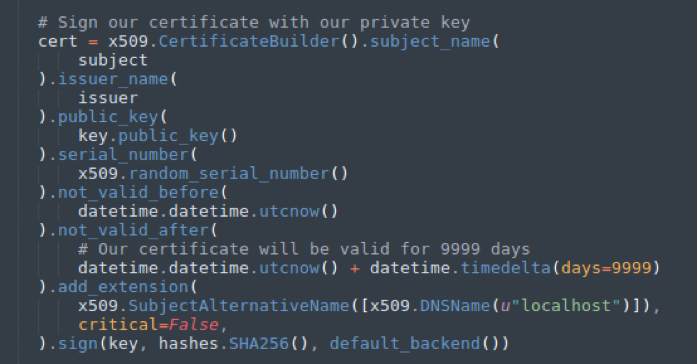

为了找到检测选项,我们对工具的最新版本进行了研究,并得出结论:尽管具有所有优点,但仍然可以通过主机上的活动和网络交互来检测Silent Trinity。 让我们从最后一个开始。 通常,选择HTTPS作为传输。 首次启动时,Silent Trinity会生成一个自签名的TLS证书,此证书随后将在与受感染的系统进行通信时使用。 这样的证书将始终包含相同的信息字段值。

证书中的生存期(9999天)和带有值'localhost'的SubjectAlternativeName字段也很不寻常。

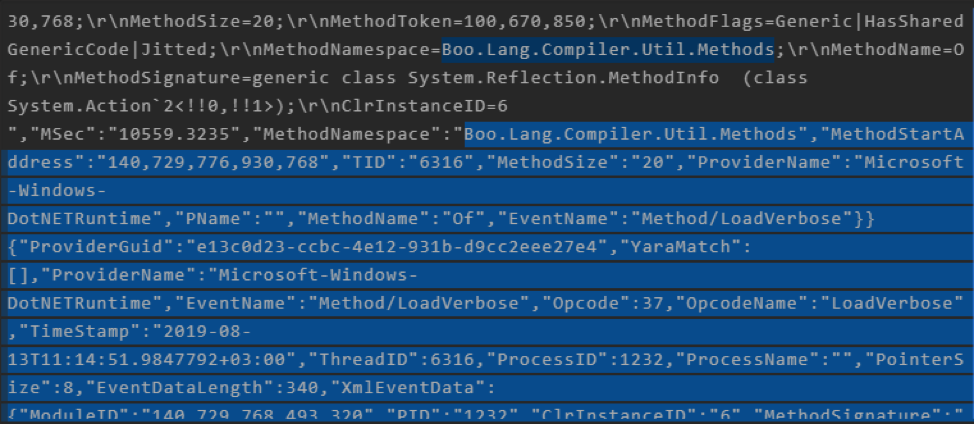

可以通过powershell,msbuild或wmic启动植入物。 为此,创建一个由工具之一启动的文件。 无论如何启动,该文件都将包含一个base64序列化对象。 是他将请求发送到C2以获取将用作传输的有效负载。 受害者承受负荷,执行植入物的主体。 使用DLR的这种方法确实不容易检测,但是有一些方法可以通过ETW(Windows的事件跟踪)进行事件跟踪。

因此,您可以发现Boo语言的用法,其中使用了Boo语言编写植入函数和有效载荷模块。 Boo本身是一种类似Python的OOP语言,很少见。

因此,对于新版本的Silent Trinity,将收集许多有助于检测其用途的唯一参数。

更新后,以及Defcon 27上的演示实验室,在主题论坛和渠道上对该工具的引用数量增加,这表明Silent Trinity越来越受欢迎。 因此,有可能增加涉及该框架的攻击数量。

PT ESC专家建议使用

MaxPatrol SIEM和

PT Network Attack Discovery工具,他们已经以规则和相关性的形式实施了必要的检查。