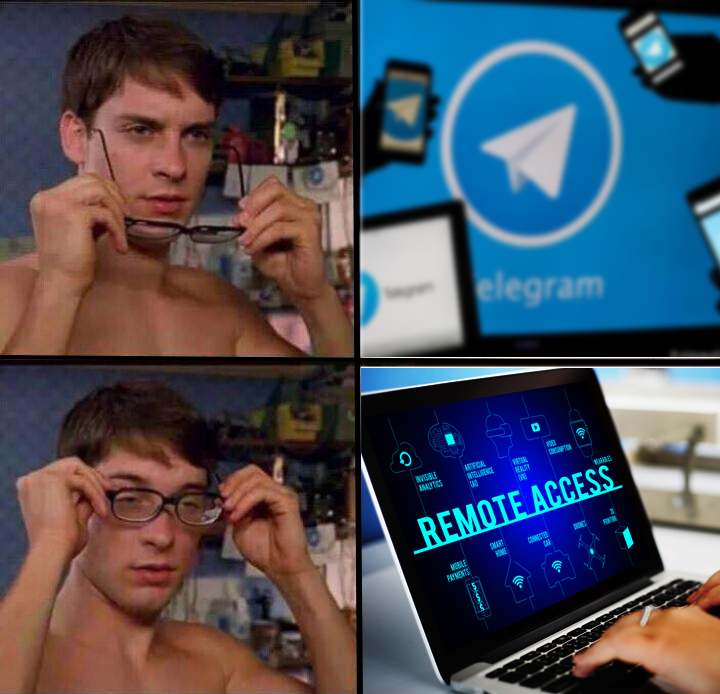

您是否知道Telegram IM作为制作一些非法行为的工具变得越来越流行?

有许多隐藏的频道和漫游器,它们具有不同的非法和盗版内容。 我可以建议您对其中的一些要点进行深入描述。

但是我的兴趣点是使用Telegram作为

远程访问工具包(RAT) 。

出于以下两个原因,我认为攻击者有一个广阔的领域:

- 电报是完全合法的产品,它的代理对于防病毒软件似乎并不怀疑

- 关于“如何使用电报作为RAT”的信息很多,在YouTube和其他Internet资源上有详细说明

因此,任何人都可以从Github或其他地方下载它,并尝试将IM用作RAT

以下是一些视频手册:

好的,现在您知道了-下载基于Telegram的RAT并了解如何使用它并不难。 而且,几乎所有这些项目都使用

Python代码。 因此,任何人都可以使用pyinstaller之类的工具将python代码编译为

.exe 。

最后,您将获得

-BOOM! -可执行的RAT工具,防病毒无法检测到!

酷吧?

例如,以下是

mvrozanti / RAT-via-Telegram的一些功能:

arp - display arp table capture_pc - screenshot PC cmd_exec - execute shell command cp - copy files cd - change current directory delete - delete a file/folder download - download file from target decode_all - decode ALL encoded local files dns - display DNS Cache encode_all - encode ALL local files freeze_keyboard - enable keyboard freeze unfreeze_keyboard - disable keyboard freeze get_chrome - Get Google Chrome's login/passwords hear - record microphone ip_info - via ipinfo.io keylogs - get keylogs ls - list contents of current or specified directory msg_box - display message box with text mv - move files pc_info - PC information ping - makes sure target is up play - plays a youtube video proxy - opens a proxy server pwd - show current directory python_exec - interpret python reboot - reboot computer run - run a file schedule - schedule a command to run at specific time self_destruct - destroy all traces shutdown - shutdown computer tasklist - display services and processes running to - select targets by it's name update - update executable wallpaper - change wallpaper

攻击者可以

自定义 RAT(更改图标,添加证书等),然后进行编译并将其作为网络钓鱼电子邮件附件发送。 接下来是什么? 有事!

搜索文件(甚至在网络驱动器上),执行应用程序和脚本,上载和下载文档,接收键盘记录等等

。当然-攻击者需要被感染的工作站可以访问Internet。 但是由于某些原因,我认为这没什么大不了的。

好了,主要的问题是如何检测电报RAT已经使用,或者使用现在的工作站上?

1.现代恶意软件主要是为长期利用IT基础架构而创建的。 因此,尝试找到一个持久点。 常见的方法是检查自动运行键:

在此屏幕截图中,您看到带有Adobe图标的应用程序,但是该应用程序的名称和位置非标准-如果您找到了此类,请在

Virustotal或相关服务上进行检查。

顺便说一句-这是检查基于Telegram的RAT执行文件的结果。 如您所见,只有一小部分引擎将其检测为可疑。

2.

2.由于在自动运行中发现了奇怪的事情,因此下一步很明显的步骤是检查进程列表。 好吧,在这里,我们发现了具有活动网络会话的类似于Adobe的过程:

好吧,让我们检查一下该IP地址...-

BOOM! -这是

电报IP 3.

3.如何找出这个过程的行为? 尝试使用

过程监视器 !

要获得更舒适的视图,请不要忘记按进程和文件系统操作使用过滤器:

您可以在文件和文件夹上看到很多不同的操作,并且一些文件名为我们提供了有关过程函数的重要信息(win32clipboard.pyd)。

此外,我们注意到活动进程会创建许多临时的python文件-我们可以在调查过程中进一步使用此知识。

4.

4.例如,有两种方法可以了解首次启动RAT的日期:

好的,现在您有了确切的日期,并且可以继续进行调查以了解该文件的来源:检查浏览器的历史记录,检查在此期间是否打开并执行了电子邮件附件等。

再次感谢您的关注! 我很快就会带回新的好东西!