思科采取了一种颇具侵略性的战略来吸引市场上的公司,这不仅给我们带来了业务关键领域的收入,而且创造了外国人喜欢的“挑战”一词,该词通常被翻译成俄语“挑战”。 也许这曾经对我们的信息安全服务构成挑战,但是现在我们已经成功解决了这个问题,我想在本文中分享其解决方案。 原始问题的本质很简单-在宣布任何公司的收购之后,从业务角度和从IT基础结构角度来看,完全整合它平均大约需要一年。 但是一年是一个相当长的时期,在此期间,我们不仅必须向团队中的新成员提供访问公司资源的权限,而且还必须从信息安全的角度确保对被吸收的公司进行监视。 关于我们如何解决此问题,我想谈一谈。

在集成过程中,被收购公司的所有员工都必须使用Cisco AnyConnect VPN客户端来访问所有内部资源,因为它们的网络最初被认为是不受信任的,并且不符合我们的信息安全要求。 同时,思科的安全策略禁止使用分割隧道,这意味着新员工不能同时在公司网络和直接在Internet上工作,这给他们带来了不寻常的困难并降低了生产力(尤其是对开发人员而言)。 顺便说一句,根据我们在大型美国公司中IS服务非正式进行的一项调查,禁止拆分隧道是增加公司网络安全性的一种常见做法。

但是回到被收购公司的员工身上。 他们不受信任的计算机可能成为进入企业网络的切入点,但是我们不允许这样做。 但是与此同时,他们应该为新员工提供与我们所有内部系统一起工作的机会,直到完成完全集成。 我们可以使用Site-to-Site VPN来实施该方案,但是它不能解决原始问题,因为我们不允许拆分隧道,连接的办公室仍然不受信任,并且通过ITU的访问将受到严重限制。 连接到Cisco公司资源将使您无法访问本地资源或外部服务(AWS,GitHub等)。 对它们的访问将相应地切断对Cisco资源的访问。 难题:-(即使在实施Web身份验证的情况下,仍然存在技术上(例如,使用IPv6)和组织上的困难-缺乏用户体验,并且在提供访问权限之前无法验证设备(

Cisco ISE在企业网络中也是如此)。此外,由于不受信任的站点缺少思科已接受为标准的必要工具,因此无法对其进行监视。

那时,使用思科路由器,交换机和安全工具的网络解决方案C-Bridge诞生了,它提供了快速,安全的连接并监视新的,不受信任的,过时的或不兼容的Cisco站点的安全性。 有点分散注意力,值得注意的是,我们在SOC建设项目中使用了完全相同的想法,在该项目中,有必要监视工业部门甚至与外界隔离的站点的安全。

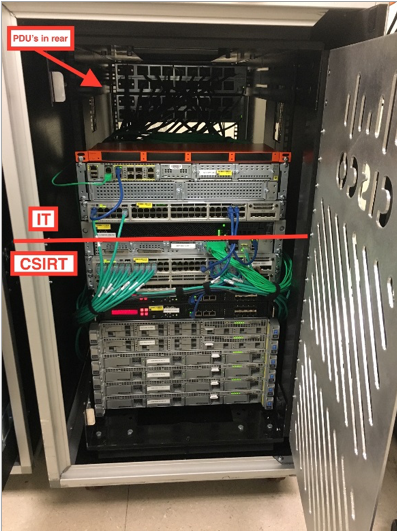

C-Bridge是一种完全自主的移动解决方案,它使用身份管理和用户设备验证来提供对Cisco公司资源和其他网络(例如云)的访问,而不会损害企业的安全性。 从侧面看,C桥看起来像一个普通的机架,里面装有适当的设备。 现在它的高度为20RU,但只能以16RU填充(4RU仍保留以备将来使用)。 在这16RU中,有四分之一专门用于IT任务,其余四分之三用于安全和监视目的。

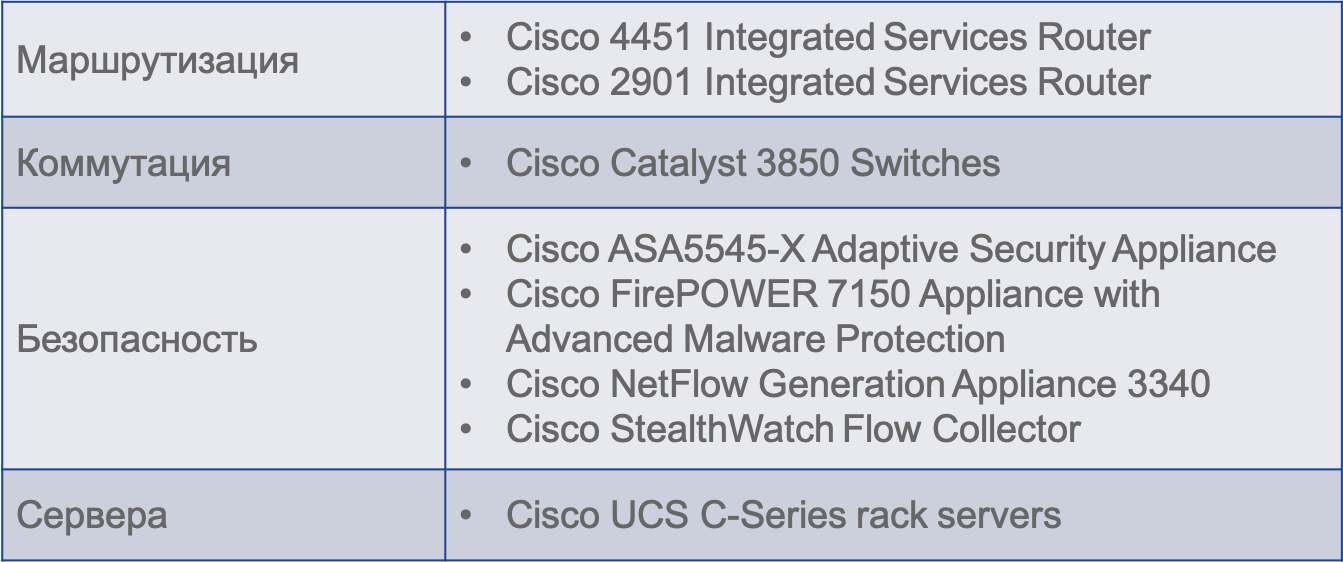

Cisco CSIRT IS监视和事件响应服务使用C桥监视所有对Internet的访问/通过Internet的访问,包括对我们内部资源的访问。 该机架的硬件如下:

除了防火墙和VPN功能之外,还使用以下信息安全解决方案:

- 带有网络AMP的Cisco NGIPS

- 带AMP的vWSA for Content与ThreatGrid集成

- 未采样的Netflow生成和传输到Cisco Stealthwatch vFlowCollector

- CSIRT PDNS和Cisco伞

- Qualys漏洞扫描程序(虚拟)

- BGP黑洞/隔离

- DLP功能

- Syslog集合。

现在,来自不受信任站点的所有流量都通过C桥,这是主要控制点。 使用AnyConnect的远程用户还可以连接到C-Bridge中的Cisco ASA,然后可以连接到我们的公司资源或Internet。 可以通过DMVPN隧道访问Cisco网络,而无需通过Cisco网络即可直接访问云服务或Internet资源。 同时,C桥中还存在Cisco NGIPS下一代攻击检测系统,Cisco Web Security互联网访问控制系统,Cisco AMP反恶意软件系统,Cisco Umbrella DNS监视系统以及

Cisco Stealthwatch异常检测系统,可防止不受信任的网络受到攻击它包含恶意代码和其他违反信息安全性的行为。

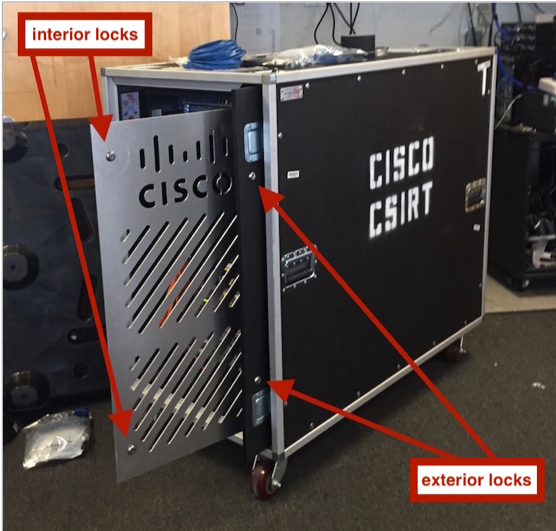

由于C-Bridge在不受信任的环境中使用,除了安全工具本身内置的安全性和访问控制机制外,我们还从物理上保护位于被并购方一边的移动机架。 在C桥的内部和外部“门”上使用了两组锁(内部+外部)。 同时,关闭的门不会干扰将电线连接到网络和电源的工作。 实施后,外门可保持打开状态以供通风。

但是这个决定并没有停滞不前。 现在,我们已将不受信任的站点安全地连接到Cisco网络,C-Bridge配备的新功能可用。 例如,802.1x支持用于连接网真或下载思科公司笔记本电脑的OS映像和软件。 此外,还可以将C-Bridge与安全和安保团队(物理安全)解决方案集成在一起,以便在被收购公司的前提下尽早实施视频监视和访问控制系统。

多年使用C桥的经验非常成功,但20齿机架的尺寸存在许多困难。 主要与以下事实有关:在小型网站上:

- C桥没有单独的空间

- 如果没有良好的空调和通风,机架可能会过热

- 被放置在工作区中时,机架非常嘈杂。

我们引入了轻量级C-Bridge Lite网关的概念,以小巧的形式整合了IT和信息安全功能,而对安装面积,环境影响和成本的要求却最低。 减少机架导致C桥的带宽和性能下降,但是对于小型站点而言,这并不是关键。 结果,开发了多级安全网关的概念,该概念已在各种规模的办公室中使用:

- 小型 :2RU =具有Etherswitch的ISR4451,用于ISR的FTD(UCS-E)和用于CSIRT VM的UCS-E,最高300Mbps

- 中度 :3RU = ISR4451,带交换模块和2个用于CSIRT VM的UCS-E + ASA5555X-FTD,最高600Mbps

- 大型 :½机架C桥,1Gbps +的标准解决方案。

C桥解决方案的优点包括:

- 速度 。 提供对企业资源和不受信任的网络的并发访问速度快10个月。

- 可扩展性 。 该解决方案可以在一个或多个站点上实施。

- 重用 。 一个机架可以在新项目中重复使用。

- 网络安全 。 监视不受信任的网络中的Internet和内部流量以检测潜在威胁的能力。

- 员工的生产力 。 无需使用AnyConnect访问本地资源。

在集成过程结束时,C-Bridge网关从被收购的公司中删除,该公司与Cisco网络合并,不再需要其他保护机制和工具来对其进行监控-它成为我们基础架构的组成部分。