与上个月相比,9月,Dr.Web服务器统计记录的威胁总数增加了19.96%。 同时,独特威胁的份额下降了50.45%。 通常,用户会受到广告软件程序以及软件下载器和安装程序的攻击。 在邮件流量中,威胁再次盛行,利用Microsoft Office文档中的漏洞感染设备。

请求解密受加密木马影响的文件的用户数量有所增加。 同时,

Trojan.Encoder.858成为最活跃的编码器-占所有事件的16.60%。 此外,向非推荐和恶意站点的数据库中添加的Internet地址几乎是八月份的两倍。

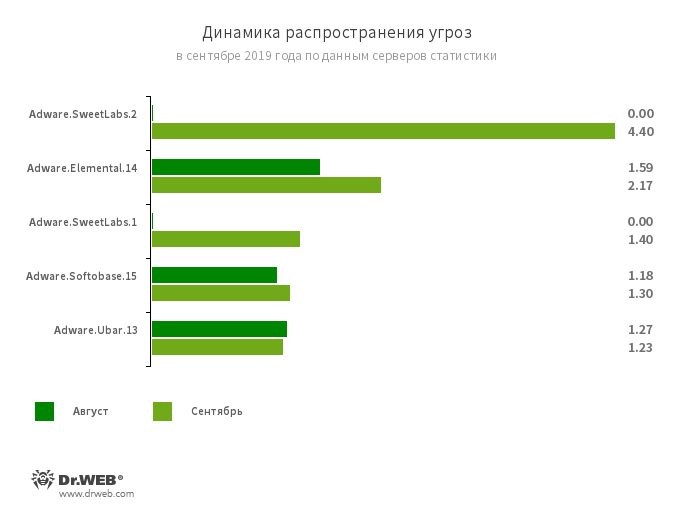

根据Doctor Web统计服务器

9月最常见的威胁:

- Adware.SweetLabs.1

- Adware.SweetLabs.2

Adware.Opencandy的创建者提供的替代应用程序目录和Windows GUI

加载项 。

当尝试从广告共享服务中下载某些文件时,通过替换链接来检测从广告共享服务中下载的广告程序。 受害人会收到这些应用程序,而不是预期的文件,这些应用程序将显示广告并安装不必要的软件。

分发旧版软件的安装程序。 更改浏览器设置。

一个洪流客户端,在设备上安装不需要的软件。

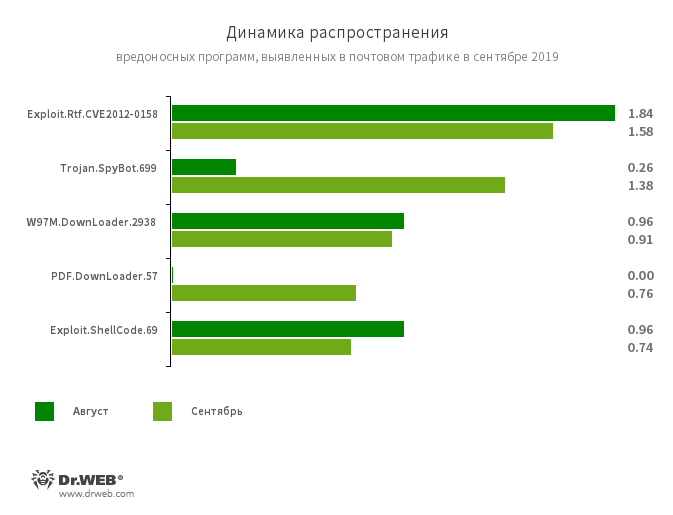

电子邮件流量统计

使用CVE2012-0158漏洞执行恶意代码的经过修改的Microsoft Office Word文档。

间谍软件木马,能够拦截在键盘(键盘记录器)上输入的字符。

利用Microsoft Office文档中漏洞的一系列下载木马。 旨在将其他恶意程序下载到受攻击的计算机。

以特殊格式的PDF文档分发的下载器木马家族的代表。

恶意的Microsoft Office Word文档。 使用漏洞CVE-2017-11882

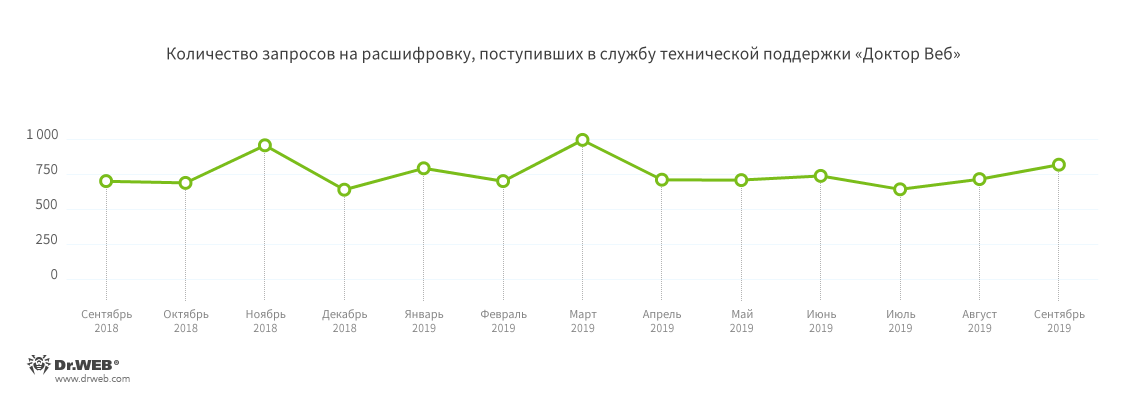

密码学家

与8月相比,9月Doctor Web技术支持从受加密特洛伊木马的用户那里接收到解密文件的请求增加了14.59%。

通常,这些呼叫与以下编码器有关:

危险场所

在2019年9月,非推荐和恶意网站的数据库中添加了238637个Internet地址。

移动设备的恶意软件和有害软件

在9月份,Google Play目录中检测到许多恶意软件。 本月初,Doctor Web病毒分析师发现了银行木马

Android.Banker .347.origin,该木马攻击了来自巴西的用户。 他拦截了带有一次性代码的SMS消息,并可以在入侵者的命令下下载欺诈性网站。 在月底找到的另一位银行家名为

Android.Banker .352.origin。 他偷了YoBit加密货币交易所用户的凭证。

通过Google Play传播的威胁包括

Android.DownLoader .920.origin和

Android.DownLoader .921.origin下载程序,它们下载了其他恶意应用程序。 此外,病毒分析人员还检测到了

Android.HiddenAds广告软件木马。 除了它们,我们的专家还发现了

Android.Joker系列木马的几处修改。 他们为用户订购了昂贵的服务,可以拦截SMS并从受感染设备的电话簿中发送攻击者数据。 此外,这些木马下载并启动了辅助模块,并能够执行任意代码。

此外,病毒分析人员还发现了旨在进行网络间谍活动的潜在危险程序的新版本。

与9月份“移动”安全相关的最值得注意的事件是:

- 通过Google Play目录分发恶意软件;

- 检测新版本的网络间谍软件。

在我们的评论中了解有关9月移动设备病毒状况的更多信息。