他一生中的每个安全人员都遇到这样一个事实,即员工绕过Internet,绕过代理,通过torrent下载电影和使用TeamViewer。 在本文中,我们将简单讨论如何使用服务模型解决组织安全Internet访问的问题,并分享与客户打交道的情况。

不久前,我们

讨论了统一网络安全服务平台(EPSC)的体系结构,它是Solar MSS受管网络安全服务生态系统的核心。 还包括针对网络威胁的防护服务-统一威胁管理(UTM)。

每个UTM制造商都有其自己的功能集。 我们有以下内容:

- 防火墙

- 入侵防御系统;

- 网络防病毒;

- Web流量过滤

- 应用程序使用控制。

经常发生这样的情况(对于银行或零售业尤其如此),即公司的总公司的信息安全水平或多或少地处于可接受的水平,并且还存在一个分支网络,那里的一切都不那么简单。 每个办公室都有自己的系统管理员和吵闹声。 一名安全卫士负责保护整个基础架构。 是的,还是信息安全部门,但从某种程度上来说,他们是远程专家。

通常在这里出现以下问题:首先,您需要以某种方式控制每个远程系统管理员的操作。 其次,更重要的是,有必要以某种方式将保护工具的统一设置推广到所有分支机构,然后验证它们是否正确,快速地更新。 在这种情况下,许多安全防护人员也很快想到了集中所有分支机构访问Internet的想法,这也非常困难。 为此,您需要在所有分支机构和总部(或数据中心)之间建立连接,并将所有流量从外围设备引向中心。 这非常昂贵,而且第一个和第二个问题仍未解决。

我们的业务模型旨在为所有这些问题提供解决方案。 我们通过虚拟化信息安全服务平台来组织客户站点的连接。 结果,从办公室到Internet以及回传的所有流量都通过UTM。

因此,我们获得了对Internet的集中访问,所有分支机构的统一设置以及用于信息保护的单一控制点。 这样可以确保在系统管理员一旦打开远程管理端口而忘记关闭它们,然后公司通过它们被黑客入侵时,就不会出现任何情况。 同时,这解决了将组织的分支机构合并为一个KSPD的问题(我们已经

谈到了SD-WAN技术的“优点”)。

此外,这种方法有助于降低在公司中使用违禁应用程序的风险。 通常,在将客户连接到平台之后,我们首先查看最受欢迎的应用程序并评估他们消耗了多少流量。 这使您可以快速确定用于远程管理,种子,黑客工具和盗版软件的工具的使用。

米尼尔-米尼尔,但没有

在其中一个组织中,我们确定了一名使用Kryptex(采矿人员)的系统管理员,

而没有使用其公司的资源

离开收银台 。 该矿机安装在测试服务器上,因此直到客户将其基础架构连接到我们的平台后,该矿工才被注意到。

总的来说,我不遵循加密货币的汇率,但显然,它们又在上升-最近,我们再次开始经常遇到管理员尝试在公司服务器上进行挖掘的情况。

倒档

另一部歌剧的例子。 我们将下一个客户连接到该平台,该平台正式允许其所有管理员使用TeamViewer。 实际上,我们不欢迎这种做法,但现在无处不在,总的来说,我们的业务是要警告。 在某个时候,我们看到通过鲜为人知的远程管理工具Splashtop每天与一位管理员的工作站建立连接。

通知客户-如预期的那样,未授权操作。 我们观看了来自主机的会话:事实证明,启动Splashtop时,便与外部文件托管服务建立了连接,并在其中传输了大约500 MB。 不幸的是,未配置主机日志记录,因此无法快速确定事件的原因。 他们开始分析硬盘驱动器,并发现了危害指标-威胁情报数据库中列出的文件之一的哈希值。 该文件原来是PassView实用程序,用于提取隐藏的密码。 防病毒将其简单地定义为不良软件(不是病毒),并且未采取任何措施。 而且在该实用程序的组装中竟然是一种远程管理工具-Splashtop。

由于缺少日志,因此尚不清楚攻击者在基础架构中花费了多长时间,但在最后一次连接后,许多内部文件“包括”签名戳“ Particleboard”“离开”了公司。

Pseudoadmin本地泄漏

根据我们的数据,所有内部信息安全事件中约有50%正是机密信息泄漏。 我必须说,由于我们多年的实践,我们遇到了大量内部违规行为。 通常,他们的标识实际上是在大海捞针中寻找:在少量信息源的情况下,必须解决许多例行任务,而在UTM中,Web流量过滤模块有助于处理泄漏。 因此,您可以识别和/或阻止对文件托管的访问。

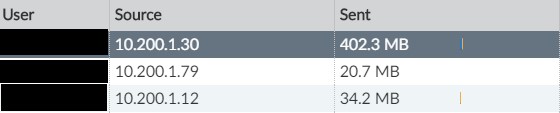

在我们的一位客户中,允许管理员使用文件托管服务,但其他员工则不允许。 编制报告时,我们注意到一位管理员向外部资源上传的信息比其余管理员多得多。 我们通知了客户-这个事实使他非常惊讶。 管理员声称他本月完全没有使用文件共享。

他们开始分析UTM日志,发现在管理员帐户下,两个不同的主机进行了身份验证。 其中一位用户窃取了管理员密码,并不受限制地卸载了对组织敏感的数据。 计算用户并不难:他以管理员身份登录,并且以自己的身份从同一主机登录。

在Solar JSOC的监督下

因此,是的,放弃现有的开发将是愚蠢的,因此,EPCS平台会充分利用我们SOC的经验和知识,例如收集和汇总有关威胁的信息。 它有助于检测和防止各种事件。

因此,在与一位客户进行试点连接的阶段,由于我们在调查期间积累了妥协指标数据库,我们发现某些主机访问了属于黑客组织Cobalt的IP地址。

我们检查了这些主机-事实证明,超过一年(就是这样!),防病毒签名没有更新,并且计算机感染了特洛伊木马。 幸运的是,这不是一家银行,因此,仅因为它们对入侵者是平庸的事实而使公司得救。

由于防火墙问题,另一家公司来我们进行试点。 他每两天“下跌”而没有宣战。 客户无法确定确切的问题-他建议将责任归咎于交通量。 但是,由于没有钱购买新的防火墙,因此我们决定考虑切换到服务模型的选择。

在连接到我们的平台后的最初10分钟内,我们看到了一个有趣而又可怕的画面:该组织的四位主机通过445、22、3389端口扫描整个Internet,并且它们还访问着著名的C&C服务器。

立即通知客户,阻止了主机。 在诉讼过程中,事实证明他们属于承包商的专家,他们在客户的网站上进行某些工作并使用感染了多种恶意软件的个人笔记本电脑。 如果从客户的公共IP地址发生了攻击,请轻率地说,这将是严重的声誉打击。

Artyom Kildyushev,Solar JSOC产品和服务的专家预售小组