有一个非常有趣的文档

CIS Controls ,它使用帕累托原理(80/20)考虑了信息安全性。 该原则指出,就公司安全而言,20%的防护措施可提供80%的结果。 阅读此文档后,许多“安全卫士”发现,在选择防护措施时,他们并不是从最有效的措施入手。 该文档确定了对信息安全影响最大的5个关键安全措施:

- 网络上所有设备的清单 。 当您不知道网络中的内容时,很难保护它。

- 所有软件的清单 。 带有漏洞的软件通常会成为黑客的切入点。

- 安全配置 -或强制使用软件或设备的内置安全功能。 简而言之-更改默认密码并限制访问。

- 搜索和消除漏洞 。 大多数攻击始于已知漏洞。

- 特权访问管理 。 您的用户应仅具有真正必要的权限,并且只能执行真正必要的操作。

在本文的框架中,我们将准确地考虑使用

Fudo PAM的示例的第5点。 更准确地说,我们将研究在实施后或作为免费Fudo PAM测试的一部分可以检测到的典型情况和问题。

不动派

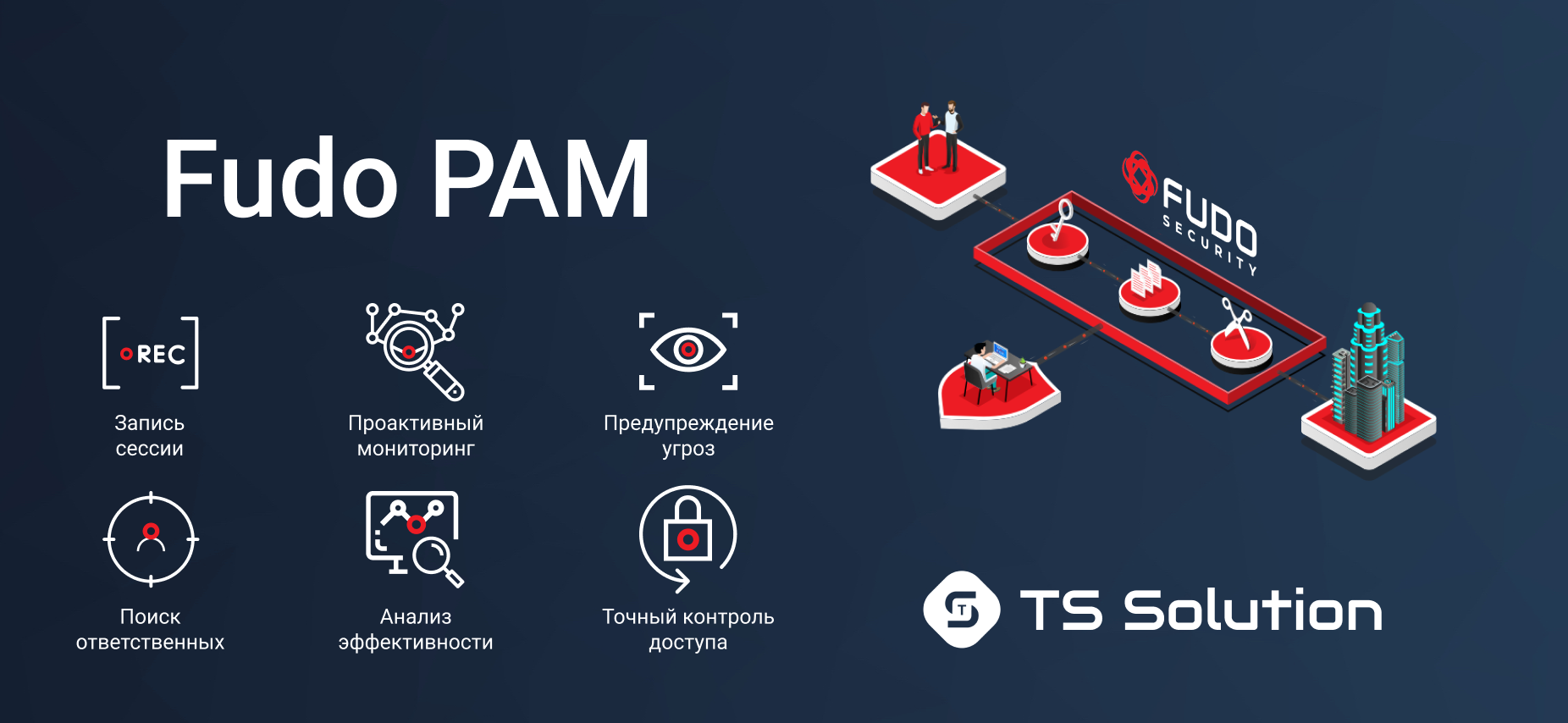

关于解决方案的几句话。 Fudo PAM是一个相对较新的特权访问管理解决方案。 主要功能:

- 会议录音 。 实时查看会话。 连接到会话。 创建诉讼证据。

- 主动监控 。 灵活的政策。 按模板搜索。 动作自动化。

- 威胁预防 。 滥用帐户。 威胁等级评估。 异常检测。

- 寻找负责任的 。 如果您使用同一帐户登录多个用户。

- 性能分析 。 个人用户,部门或整个组织。

- 精确的访问控制 。 流量限制和用户在特定时间间隔的访问。

好吧,最重要的优点是-它会在几个小时内立即展开,然后即可使用该系统。

对于那些对产品感兴趣的人,请... 将举行网络研讨会,并提供详细的功能概述和演示。 我们将继续探讨在特权访问控制系统的试验项目框架中可能发现的实际问题。

1.网络管理员定期开放对禁止资源的访问

奇怪的是,但是首先可以检测到的事件是管理员的违规行为。 通常,这是对网络设备上访问列表的非法更改。 例如,打开对禁止站点或禁止应用程序的访问。 应该注意的是,这样的改变可能会在设备的配置中保留数年。

2.多名管理员一次使用一个帐户

管理员的另一个常见问题。 在同事之间“改组”一个帐户是很常见的做法。 这很方便,但是在那之后,很难弄清究竟是谁负责此操作。

3.远程员工每天工作少于2个小时

许多公司拥有需要访问内部资源(通常是远程桌面)的远程员工或合作伙伴。 Fudo PAM允许您监视此类会话中的实际活动。 经常发现,远程员工的工作要比陈述的要少得多。

4.对多个系统使用相同的密码

相当严重的问题。 记住多个密码总是很困难,因此用户经常对绝对所有系统使用一个密码。 如果这样的密码“泄漏”,那么潜在的攻击者将能够访问几乎整个IT基础架构。

5.用户拥有比预期更多的权限

经常发现,权限似乎被缩短的用户似乎比应有的特权更多。 例如,他们可以重新启动受监视的设备。 通常,这要么是权利发行人的错误,要么仅仅是权利分化内置系统的缺点。

网络研讨会

如果您对PAM主题感兴趣,那么我们邀请您参加将于11月21日举行的

Fudo PAM网络研讨会 。

这不是我们今年将举行的最后一次网络研讨会,请继续关注(

Telegram ,

Facebook ,

VK和

TS Solution Blog )!