许多年前,当我第一次必须培训年轻的专业人员使用Active Directory的工作时,可悲的是我在计算从培训中心需要什么样的计算能力。 在那遥远的时间,虚拟化才刚刚开始征服IT。 我将作业,域控制器,应用程序服务器的要求放在一栏中,这些数字根本让我不满意。 他们不喜欢培训中心的管理员。

从那时起,已经读了许多课程,但是资源的问题并没有在任何地方消失,而满载着容器的巨大蓝色哺乳动物隐约可见。

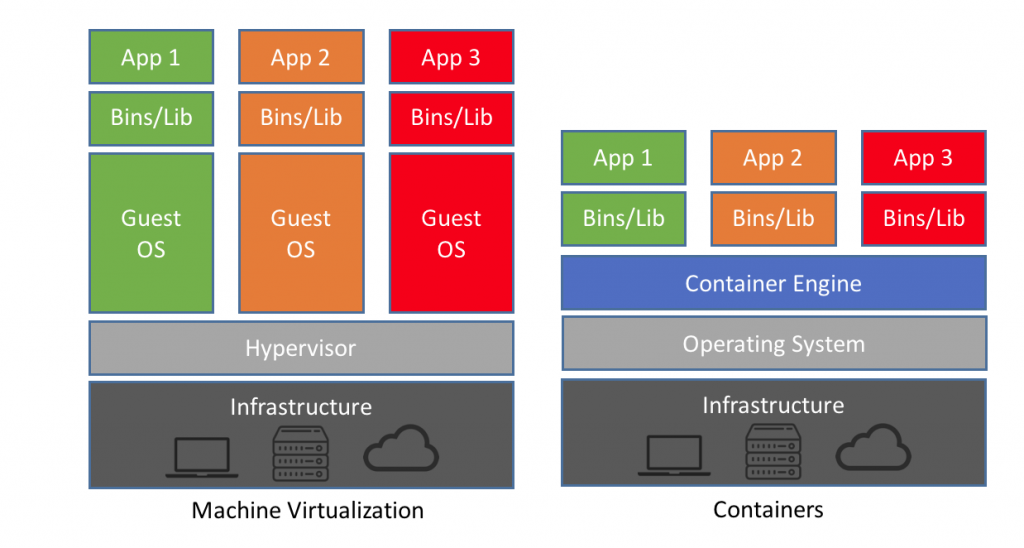

当然,我认为每个人都在“ Container vs VM”上搜索,并得到了类似的东西。

它并没有解释太多,但是基本的本质很清楚:我们启动一个操作系统,而不是在其上运行大量操作系统和应用程序,然后在其中启动必要的应用程序。 这种方法有其优点和缺点,但今天我们将讨论容器如何帮助培训渗透测试人员和审计人员。

可能最简单的方法是使用容器创建故意易受攻击的工作环境。 现在,无需部署必要版本的apache,mysql和其他工具,我们可以使用现成的容器来满足您的所有需求。 当然,让我们从经典开始:

•最流行和最该死的易受攻击的DVWA Web应用程序。 具有您喜欢的XSS,CSRF,LFI等的经典php / mysql应用程序。 有点过时了,但是在第二次渗透中仍然发现:

该死的易受攻击的Web应用程序(DVWA) (泊坞窗拉提公民斯蒂芬/ dvwa)•另一个流行的应用程序,其中根据OWASP TOP10构建漏洞:

OWASP Mutillidae II Web笔测试实践应用程序 (docker pull citizentig / nowasp)•OWASP果汁存储库,是基于流行的angular,node.js,nosql创建的,但同样容易受到攻击。 对于那些深入渗透测试勇敢世界的人来说,我的选择是:

OWASP果汁店 (docker pull bkimminich / juice-shop)。•相同的OWASP TOP10,仅基于Node.js:

OWASP NodeGoat ( docker -compose build && docker -compose up)•OWASP的另一个具有相同漏洞的应用程序:

OWASP WebGoat Project 8.0泊坞窗映像 (docker pull webgoat / webgoat-8.0)•一旦有了山羊,就必须有牧羊人。 在我们的例子中,这是OWASP Security Shepherd,它使您可以查看Web应用程序以及移动应用程序的客户端:

OWASP安全牧羊人 (docker pull ismisepaul / securityshepherd)周期性地,当另一个漏洞被发现时,用手触摸它可能会很有用。 您不需要为此增加虚拟机。 我们有VaaS-漏洞即服务:

•

漏洞即服务:Heartbleed (docker pull hmlio / vaas-cve-2014-0160)•

漏洞即服务:SambaCry ( docker pull漏洞/ cve-2017-7494)•

漏洞即服务:Shellshock (docker pull hmlio / vaas-cve-2014-6271)您还可以浏览在渗透测试中最常遇到的特定产品,例如,易受攻击的WordPress:

•

WordPress弱点安装 (docker pull wpscanteam /弱势 wordpress )此外,测试工具本身可以以容器的形式获得:

nmap ,

zap ,

wpscan ,

metasploit等。

甚至可以使用

docker pull kalilinux / kali-linux-docker命令获得整个Kali Linux映像

顺便说一下,现在容器本身已成为测试的对象,因此相应的虚拟机开始出现供自学之用-

易受攻击的Docker:1 ,

BSidesTLV:2018 CTF ,

myHouse7:1 ,

DonkeyDocker:1 。

容器具有许多优点,但是,很明显,经典虚拟机的遵循者数量并没有减少。 造成这种情况的原因很多,但实际上,如果培训中心的资源允许,并且您可以使用Packer和Vagrant使工作自动化,那么考虑该主题为时过早。

谢尔盖·波洛宁 (

Sergey Polunin) ,

Gazinformservice LLC设计部团队负责人